SAMLはWorkload Securityサービスへのサインオンとアクセスに対応していますが、全体的なTrend Cloud One製品には対応していません。

以下の地域でSAMLがサポートされています:

-

US:

https://app.deepsecurity.trendmicro.com -

インド:

https://workload.in-1.cloudone.trendmicro.com -

UK:

https://workload.gb-1.cloudone.trendmicro.com -

日本:

https://workload.jp-1.cloudone.trendmicro.com -

ドイツ:

https://workload.de-1.cloudone.trendmicro.com -

オーストラリア:

https://workload.au-1.cloudone.trendmicro.com -

カナダ:

https://workload.ca-1.cloudone.trendmicro.com -

シンガポール:

https://workload.sg-1.cloudone.trendmicro.com

現在、 Workload Securityでは、SAML 2.0アイデンティティプロバイダ (IdP) が開始するログインフローのHTTP POSTバインディングのみをサポートしており、サービスプロバイダ

(SP) が開始するログインフローはサポートしていません。

Microsoft Entra IDを使用してTrend Cloud Oneと連携するSAML SSOの設定方法については、Azure Microsoft Entra IDセットアップガイドを参照してください。

Workload SecurityがSAML標準をどのように実装しているかの詳細な説明については、SAMLシングルサインオン (SSO) についてを参照してください。

他のIdentity Providersでの設定手順については、Configure SAML Single Sign-Onを参照してください。

プロセスに関与する管理者

通常、SAMLシングルサインオン (SSO) にMicrosoft Entra IDを使用するようにWorkload Securityを設定するには、Workload

Security管理者とMicrosoft Entra ID管理者の2種類の管理者が必要です。

Workload Security管理者には、[Can Create New SAML Identity Providers]が有効になっている[製品版]または[カスタム]に設定された[SAML Identity Providers]の権限を持つWorkload Securityの役割を割り当てる必要があります。

次の表は、Microsoft Entra IDを使用してWorkload SecurityでSAMLシングルサインオンを設定するために必要な手順と、各手順の実行者を示しています。

|

ステップ

|

実行者

|

|

Workload Security 管理者

|

|

|

Microsoft Entra ID管理者

|

|

|

Workload Security 管理者

|

|

|

Microsoft Entra ID管理者

|

Workload SecurityサービスプロバイダSAMLメタデータドキュメントをダウンロードします

Workload Securityコンソールで、に移動し、[ダウンロード]をクリックします。ファイルは

ServiceProviderMetadata.xmlとしてダウンロードされます。ファイルをMicrosoft Entra ID管理者に送信してください。Microsoft Entra IDの設定

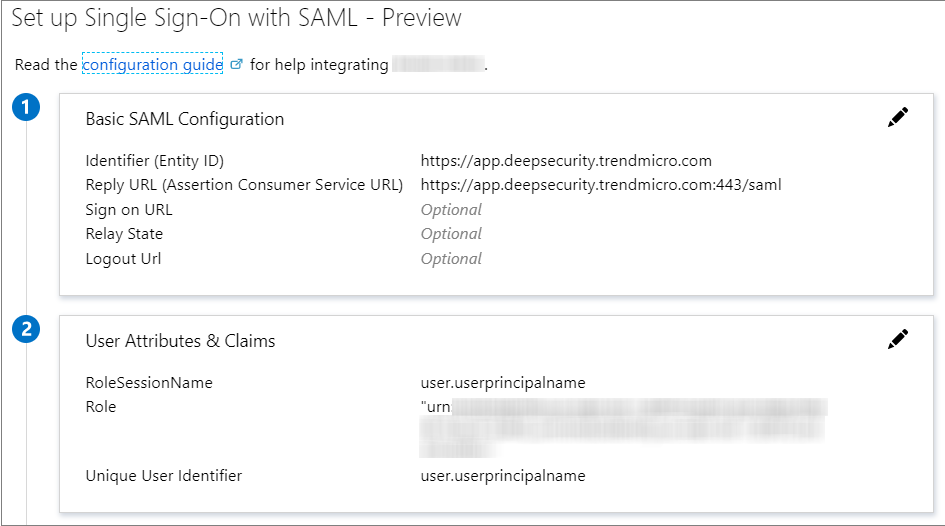

次の手順は、Microsoft Entra ID管理者が実行します。詳細については、Microsoft Entra IDでのギャラリー以外のアプリケーションへのシングルサインオンの設定を参照してください。

-

ポータルで、ギャラリー以外の新しいアプリケーションを追加します。

-

アプリケーションのシングルサインオンを構成します。トレンドマイクロは、Workload Securityからダウンロードしたメタデータファイル

ServiceProviderMetadata.xmlをアップロードすることを推奨します。あるいは、返信URL (Workload SecurityのURL +/saml) を入力することもできます。Workload SecurityのURLはTrend Cloud Oneリージョンによって異なります。-

US:

https://app.deepsecurity.trendmicro.com -

インド:

https://workload.in-1.cloudone.trendmicro.com -

UK:

https://workload.gb-1.cloudone.trendmicro.com -

日本:

https://workload.jp-1.cloudone.trendmicro.com -

ドイツ:

https://workload.de-1.cloudone.trendmicro.com -

オーストラリア:

https://workload.au-1.cloudone.trendmicro.com -

カナダ:

https://workload.ca-1.cloudone.trendmicro.com -

シンガポール:

https://workload.sg-1.cloudone.trendmicro.com

-

-

SAML要求を設定します。Workload Securityには、次のものが必要です。

-

https://deepsecurity.trendmicro.com/SAML/Attributes/RoleSessionName- これはWorkload Securityでのユーザ名である一意のユーザIDです。例えば、ユーザープリンシパル名 (UPN) を使用することができます。 -

https://deepsecurity.trendmicro.com/SAML/Attributes/Role- フォーマットはIDP URN,Role URNです。IDPはまだWorkload Securityで作成されていないため、後でこのSAMLクレームを構成できます。Microsoft Entra IDで役割を定義するで設定してください。

SAML クレーム構造に記載されているように、他のオプションクレームも構成できます。

-

-

[Federation Metadata XML]ファイルをダウンロードして、Workload Security管理者に送信してください。

Workload Securityで複数の役割が定義されている場合は、これらの手順を繰り返して役割ごとに個別のアプリケーションを作成します。

Workload SecurityでSAMLを設定する

Workload SecurityでSAMLを設定するには、いくつかの手順を実行する必要があります。

Microsoft Entra IDメタデータドキュメントをインポートする

-

Workload Securityで、に移動します。

-

[開始する]または[新規]をクリックしてください。

-

[ファイルの選択]をクリックし、Microsoft Entra IDからダウンロードしたフェデレーションメタデータXMLファイルを選択し、[次へ]をクリックします。

-

アイデンティティプロバイダの名前を入力し、[完了]をクリックして[役割]ページに移動します。

SAMLユーザ用の Workload Security ロールの作成

ページで、組織に適した役割が含まれていることを確認してください。ユーザには、職務の遂行に必要な活動のみに制限する役割を割り当てる必要があります。役割の作成方法については、ユーザの役割を定義するを参照してください。各Workload Securityの役割には、対応するMicrosoft Entra IDアプリケーションが必要です。

URNを取得する

Microsoft Entra ID管理者は、IDプロバイダのURNと役割のURNS (役割のWorkload SecurityのURNをMicrosoft Entra

IDアプリケーションに関連付ける) を必要とします。両方に必要な情報は、 Workload Securityコンソールで確認できます。

-

アイデンティティプロバイダのURNを表示するには、に移動し、URN列を確認してください。

-

役割URNを表示するには、に移動し、URN列を確認してください。

複数の役割がある場合は、役割ごとに個別のMicrosoft Entra IDアプリケーションが必要になるため、役割ごとにURNが必要です。

Microsoft Entra IDでの役割の定義

次の手順は、Microsoft Entra ID管理者が実行する必要があります。

Microsoft Entra IDでは、前のセクションで特定されたアイデンティティプロバイダURNとロールURNを使用して、Azureアプリケーションでロール属性を定義します。これはIDP

URN,Role URNの形式でなければなりません。SAMLクレーム構造セクションのWorkload Securityユーザーロール (必須) を参照してください。

Microsoft Entra IDのValidateボタンを使用して設定をテストするか、新しいアプリケーションをユーザに割り当てて動作をテストします。

サービスとIDプロバイダの設定

Workload Securityがサーバ証明書とIDプロバイダ証明書の有効期限を通知する期間、およびSAMLシングルサインオンを介して追加された非アクティブなユーザアカウントが自動的に削除されるまでの期間を設定できます。

これらの設定を変更するには、に移動します。

SAMLクレームの構造

Workload Security、次のSAMLクレームがサポートされます。

Workload Security username(必須)

クレームには、

Attribute要素にhttps://deepsecurity.trendmicro.com/SAML/Attributes/RoleSessionNameのName属性と単一のAttributeValue要素を含むSAMLアサーションが必要です。Workload SecurityはAttributeValueをWorkload Securityのユーザー名として使用します。サンプルのSAMLデータ (略語):

<samlp:Response xmlns:samlp="urn:oasis:names:tc:SAML:2.0:protocol">

<Assertion xmlns="urn:oasis:names:tc:SAML:2.0:assertion">

<AttributeStatement>

<Attribute Name="https://deepsecurity.trendmicro.com/SAML/Attributes/RoleSessionName">

<AttributeValue>alice</AttributeValue>

</Attribute>

</AttributeStatement>

</Assertion>

</samlp:Response>

Workload Security ユーザの役割(必須)

このクレームには、

Name属性がhttps://deepsecurity.trendmicro.com/SAML/Attributes/Roleであり、1つから10個のAttributeValue要素を含むAttribute要素を含むSAMLアサーションが必要です。Workload Securityは属性値を使用してテナント、アイデンティティプロバイダ、およびユーザの役割を決定します。単一のアサーションには、複数のテナントからの役割が含まれる場合があります。サンプルのSAMLデータ (略語):

<samlp:Response xmlns:samlp="urn:oasis:names:tc:SAML:2.0:protocol">

<Assertion xmlns="urn:oasis:names:tc:SAML:2.0:assertion">

<AttributeStatement>

<Attribute Name="https://deepsecurity.trendmicro.com/SAML/Attributes/Role">

<AttributeValue>urn:tmds:identity:[pod ID]:[tenant ID]:saml-provider/[IDP name],

urn:tmds:identity:[pod ID]:[tenant ID]:role/[role name]</AttributeValue>

</Attribute>

</AttributeStatement>

</Assertion>

</samlp:Response>

AttributeValue要素の改行は読みやすさのためにありますが、クレームでは1行でなければなりません。最大セッション期間 (オプション)

クレームに

Name属性がhttps://deepsecurity.trendmicro.com/SAML/Attributes/SessionDurationであり、整数値のAttributeValue要素を含むAttribute要素を含むSAMLアサーションがある場合、その時間 (秒単位) が経過するとセッションは自動的に終了します。サンプルのSAMLデータ (略語):

<samlp:Response xmlns:samlp="urn:oasis:names:tc:SAML:2.0:protocol">

<Assertion xmlns="urn:oasis:names:tc:SAML:2.0:assertion">

<AttributeStatement>

<Attribute Name="https://deepsecurity.trendmicro.com/SAML/Attributes/SessionDuration">

<AttributeValue>28800</AttributeValue>

</Attribute>

</AttributeStatement>

</Assertion>

</samlp:Response>

言語設定 (オプション)

クレームに

Name属性がhttps://deepsecurity.trendmicro.com/SAML/attributes/PreferredLanguageであり、サポートされている言語のいずれかに等しい文字列値のAttributeValue要素を含むAttribute要素を含むSAMLアサーションがある場合、Workload Securityはその値を使用してユーザの優先言語を設定します。次の言語がサポートされます。

-

en-US(米国英語) -

ja-JP(日本語) -

zh-CN(簡体字中国語)

サンプルのSAMLデータ (略語):

<samlp:Response xmlns:samlp="urn:oasis:names:tc:SAML:2.0:protocol">

<Assertion xmlns="urn:oasis:names:tc:SAML:2.0:assertion">

<AttributeStatement>

<Attribute Name="https://deepsecurity.trendmicro.com/SAML/Attributes/PreferredLanguage">

<AttributeValue>en-US</AttributeValue>

</Attribute>

</AttributeStatement>

</Assertion>

</samlp:Response>