Workload Security APIの使用AWS APIを使用してWorkload SecurityとさまざまなAWSサービスを統合できます。ここで紹介するワークフローの例では、次のAWSサービスとの統合方法について説明します。

- Amazon GuardDuty

- Amazon Macie

- Amazon Inspector

- AWS WAF

- AWS Config

これらの例は、 Workload Security を統合したGitHubでホストされていたコードサンプルを、これらのセキュリティサービスのそれぞれに置き換えます。

AWS Cloudは共有責任モデルで動作します。利用するサービスに対して、AWSとユーザーは一連の運用およびセキュリティ領域において責任を共有します。Amazon EC2インスタンスおよびAmazon

ECSコンテナホストの場合、OS、アプリケーション、およびデータのセキュリティはユーザーの責任です。Workload Securityはこれらの責任に対処するために設計されています。AWSはこれらの責任に対処するのに役立つ多くのセキュリティサービスを提供しており、Workload

Securityに追加の洞察を提供することもできます。

ワークフローパターンファイル

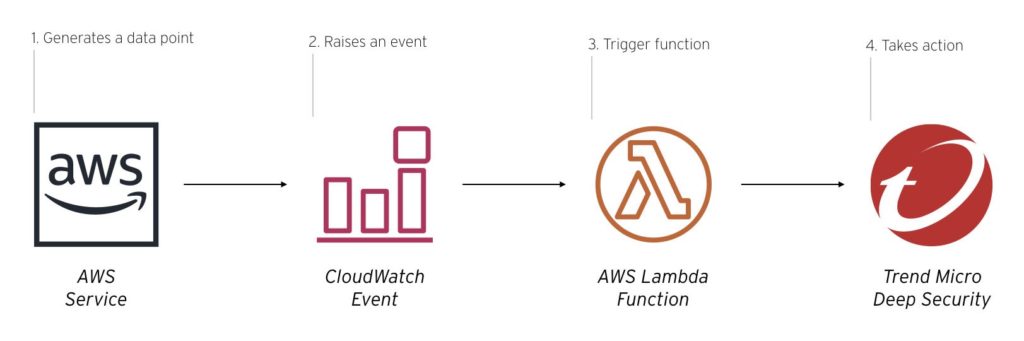

Workload Security とAWSサービスを統合するためのほとんどのワークフローは、 Workload Security がAWSが生成するイベントや情報に対応するのと同じパターンに従います。

- AWSサービスは、アラートや検索などのデータポイントを生成します。

- CloudWatchイベントが生成されます。

- イベントによってAWSラムダ機能が起動します。

- Lambda関数は、 Workload Security APIを使用して、 Workload Securityで処理を実行します。

このワークフローは、 Workload Security内で賢明な意思決定を行うために環境から情報を取得します。このパターンは環境に合わせて簡単にカスタマイズできます(次の例を参照)。

Amazon GuardDuty

Amazon GuardDutyサービスは、VPCフローログ、Amazon CloudTrailログ、およびカスタムIPリストを継続的に監視し、AWSアカウントに影響を与える可能性のある問題や脅威を検出します。

これらの活動の一環として、GuardDutyはアカウントで実行されているEC2インスタンスの問題の兆候を検出することもあります。問題が検出されると、検出されます。これらの結果は、

Workload Securityで処理を実行するために使用できる優れた情報源です。

次のワークフローを使用してGuardDutyと統合します。

- Amazon GuardDutyは、EC2インスタンスを引用する検索結果を生成します。

- Amazon CloudWatchは、GuardDuty検索でイベントを発生させます。

- Cloudwatchイベントは、CloudWatchイベントに登録されているAWSラムダ関数をトリガします。

- ラムダ関数は、EC2インスタンスが Workload Security によって保護されているかどうかを判断し、それに応じて応答します。

- [保護されている:] Lambda関数は推奨検索 (結果を適用) と保護が適切に行われているかを確認するための整合性検索を実行します

- [保護されていません:] Lambda関数は保護されていないインスタンスを関連チームにハイライトします

GuardDutyは、可能性のある暗号化マイニングや通常と異なるネットワークトラフィックなど、EC2インスタンスに関する問題を検出すると、Workload SecurityEC2インスタンスに適用された最新のルールが適用され、適用された整合性ルールセットに従って情報漏えい対策が行われていないことを確認します。

Amazon Macie

Amazon Macie(限定リリース) は、Amazon S3バケットの内容を調査して、機密データを発見、分類、および保護します。Macieは、個人を特定できる情報 (PII) や機密の企業データを見つけ、そのリスクを強調します。

設定が間違っていると、S3バケツが重要な情報源になります。Macieが問題を検出すると、CloudWatchイベントを介してアラートが発生します。このイベントは、

Workload Securityで処理を開始できます。

関連するEC2インスタンスに最新のルールが適用されていることを確認することで、 Workload Security がS3バケットのリスクを削減できるかどうかをバケットおよびIAMの権限で判断できます。

Macieと統合するには、次のワークフローを使用します。

- Amazon Macieはアラートを生成します。

- Amazon CloudWatchは、Macieアラートからイベントを発生させます。

- CloudWatchイベントは、CloudWatchイベントに登録されているAWSラムダ関数をトリガします。

- ラムダ関数は次のタスクを実行します。

- S3バケットの権限がアクセスを許可しているIAMロールを発見します。

- Workload Securityで保護されたEC2インスタンスがIAMロールを使用し、バケットにアクセスできるかどうかを判断します。

- 推奨検索 (結果を適用) と保護が確立されていることを確認するための整合性検索を実行します。

Amazon Inspector

Amazon Inspectorは、EC2インスタンスおよびECSホストのセキュリティとコンプライアンスを向上させるのに役立つ自動セキュリティ評価サービスです。Inspectorはインスタンス上でエージェントとして実行され、評価リクエストの結果としてレポートを生成します。

このレポートには、インスタンスで検出された脆弱性または問題の一覧が表示されます。セキュリティ上の脆弱性については、通常、CVE識別子が含まれます。CVE識別子は、適用された

Workload Security侵入防御 ルールと相互に関連付けることができ、適切なカバレッジを確保できます。

次のワークフローを使用してInspectorと統合し、 Workload Security の推奨検索を強化します。

- Amazon Inspectorは評価を実行し、検出結果を生成します。

- Amazon CloudWatchはイベントをイベントから検索します。

- このイベントは、CloudWatchイベントに登録されているAWSラムダ関数をトリガします。

- ラムダ関数は次のタスクを実行します。

- 影響を受けたEC2インスタンスがWorkload Securityによって保護されているかどうかを判断します。

- 保護されている場合、発見されたCVEに対応するIPSルールがあるかどうかを判断します。

- EC2インスタンスに割り当てられたポリシーにルールを適用します。

AWS WAF

AWS WAFは、AWS Edgeを構成する120以上のポイントで動作するウェブアプリケーションファイアウォールです。WAFはレイヤー7のウェブリクエストを調査して、一般的なウェブベースの攻撃を発見します。

Workload Security侵入防御 モジュールではこれらの攻撃を阻止できますが、こうした種類の攻撃は可能な限り組織のデータからは遠ざけてブロックすることが望まれます。

トレンドマイクロでは、AWS WAFの2つの管理下のルールを提供しています。

次のシンプルなワークフローを使用して、AWS WAFで保護されているEC2インスタンスとECSホストを強調表示し、マネージドルールセットを活用するのに適した候補を示します。

- Amazon CloudWatchタスクがAWSラムダ機能を起動します。

- ラムダ関数は次のタスクを実行します。

- 各CloudFrontディストリビューションに関連付けられたWAF WebACL (WACL) IDを確認してください。

- 各ELBおよびALBに関連付けられたWAF WACL IDを確認してください。

- WAFで保護されたリソースに関連付けられている各インスタンスについて、保護に使用されているWorkload Securityポリシーを特定してください。

- ポリシーに割り当てられたIPSルールに基づいて、適切な管理ルールセットを適用します (ウェブサーバまたはウェブアプリケーション)。

AWS Config

AWS Configサービスは、環境の変更を記録し、それらの可視化を作成します。この情報により、環境を監査、評価、査定することができます。サービスは環境を継続的に監視し、特定の変更が発生したときにルール

(AWS Lambda関数) を実行し、この重要なコンプライアンスツールに情報を追加することができます。

Workload Security は、コンプライアンスに関する話題で重要な役割を果たしているため、AWS Configとの統合は非常に重要です。

AWS Configのルール機能は非常に簡単です。トリガを選択すると、そのトリガが発生したときにAWSラムダ機能が実行されます。選択する最も一般的なトリガは、「Resource

/ EC2 instance」です。インスタンスが変更されるたびに、ラムダ関数が実行されます。

Lambda関数は、変更が発生したときにインスタンスに関する情報を取得できます。たとえば次のようになります。

- 特定のポリシーで保護されているかどうか

- 特定の保護モジュール (不正プログラム対策など) がインスタンスでアクティブかどうか

- インスタンスに警告がないかどうか

これらの各例は、AWS Configで簡単に記録できる重要なコンプライアンス情報を提供し、コンプライアンス監査のための単一のデータソースを作成します。