SAMLはWorkload Securityサービスへのサインオンとアクセスに対応していますが、全体的なTrend Cloud One製品には対応していません。

以下の地域でSAMLがサポートされています:

-

US:

https://app.deepsecurity.trendmicro.com -

インド:

https://workload.in-1.cloudone.trendmicro.com -

英国:

https://workload.gb-1.cloudone.trendmicro.com -

日本:

https://workload.jp-1.cloudone.trendmicro.com -

ドイツ:

https://workload.de-1.cloudone.trendmicro.com -

オーストラリア:

https://workload.au-1.cloudone.trendmicro.com -

カナダ:

https://workload.ca-1.cloudone.trendmicro.com -

シンガポール:

https://workload.sg-1.cloudone.trendmicro.com

SAML Single Sign-Onの実装方法については、Configure SAML single sign-onまたはConfigure SAML single sign-on with Microsoft Entra IDを参照してください。

SAMLとシングルサインオン

Security Assertion Markup Language(SAML)はオープンな認証規格で、ユーザID情報を安全に交換できます。SAMLはシングルサインオンをサポートしています。シングルサインオンとは、1回のユーザログインで複数のアプリケーションやサービスにまたがって機能するテクノロジです。Workload

Securityの場合、SAMLシングルサインオンを実装すると、組織のポータルにログオンするユーザは、既存の Workload Security アカウントがなくてもシームレスに

Workload Security にログインできます。

Workload SecurityでのSAMLシングルサインオン

以下のセクションでは、 Workload SecurityでのSAMLシングルサインオンの仕組みについて説明します。

信頼関係を確立する

SAMLシングルサインオンでは、IDプロバイダとサービスプロバイダの2者間に信頼関係が確立されます。 IDプロバイダは、ユーザID情報をディレクトリサーバに格納します。サービスプロバイダ

(この場合はWorkload Security) は、アイデンティティプロバイダのユーザIDを使用して、自身の認証とアカウントの作成を行います。

IDプロバイダとサービスプロバイダは、SAMLメタデータドキュメントを相互に交換することで信頼を確立します。

Workload Security は、SAML 2.0 IDプロバイダ(IdP)から開始されるログインフローのHTTP POSTバインディングのみをサポートし、サービスプロバイダ(SP)から開始されるログインフローはサポートしません。

ユーザIDから Workload Security アカウントを作成する

Workload SecurityとIDプロバイダがSAMLメタデータドキュメントを交換し、信頼関係を確立すると、 Workload SecurityはIDプロバイダのディレクトリサーバ上のユーザIDにアクセスできるようになります。ただし、

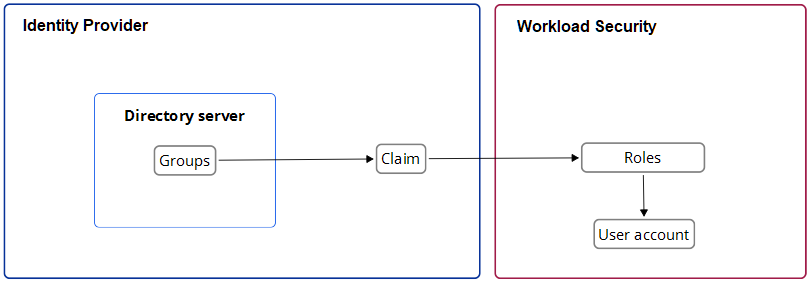

Workload SecurityでユーザIDから実際にアカウントを作成する前に、アカウントの種類を定義し、データ形式を変換する手順を用意する必要があります。これは、グループ、役割、および要求を使用して実行されます。

グループと役割は、 Workload Securityユーザアカウントが持つテナントとアクセス権限を指定します。グループは、IDプロバイダのディレクトリサーバに作成されます。

IDプロバイダは、ユーザIDを1つ以上のグループに割り当てます。役割は、 Workload Securityコンソールで作成します。 Workload Securityアカウントの種類ごとにグループと役割の両方が必要であり、それらのアクセス権限とテナントの割り当てが一致している必要があります。

各ユーザの種類に一致するグループと役割を作成したら、グループのデータ形式を Workload Security が理解できる形式に変換する必要があります。これは、IDプロバイダによりクレームを使用して実行されます。要求には、グループのデータ形式を対応する

Workload Security 役割に変換するための指示が含まれます。

Workload Securityに必要なSAMLクレーム構造を参照してください。

次の図は、このプロセスを表しています。

Workload SecurityでのSAMLシングルサインオンの実装

Workload Security とSAMLメタデータドキュメント交換を備えたIDプロバイダとの間に信頼関係が確立されると、一致するグループとロールが作成され、グループデータをロールに変換するための要求が実行されると、

Workload Security でSAMLを使用できるようになります。シングルサインオンを使用すると、組織のポータルからサインインするユーザの Workload

Security アカウントが自動的に作成されます。

SAMLシングルサインオンの実装に関する詳細については、SAMLシングルサインオンの構成を参照してください。