Workload Securityで保護されたリソースのリストにコンピュータを追加し、保護を実施することは複数の手順を含むプロセスです。これらの手順のほとんどはコマンドラインから実行できるため、スクリプトを使用することができます。Workload

Securityコンソールには、[サポート]メニューからアクセスできるデプロイメントスクリプト作成アシスタントが含まれています。

Workload Security を介して生成された配信スクリプトは、次の処理を行います。

-

選択したプラットフォームにエージェントをインストールする

-

Agentの有効化

-

エージェントへのポリシーの割り当て

インストールスクリプトを生成する

生成されるインストールスクリプトはリージョンによって異なるため、リージョン間で同じインストールスクリプトを使用することはできません。

- 開始する前に、以下を確認してください:

- エージェントのバージョン管理設定を構成しました。詳細については、エージェントのバージョン管理の構成を参照してください。

- エージェント開始型アクティベーション (AIA) を有効にしました。インストール後にエージェントをアクティベートするためにデプロイメントスクリプトを使用する場合、これが必要です。詳細については、エージェント開始型アクティベーションと通信を使用してエージェントをアクティベートおよび保護するを参照してください。

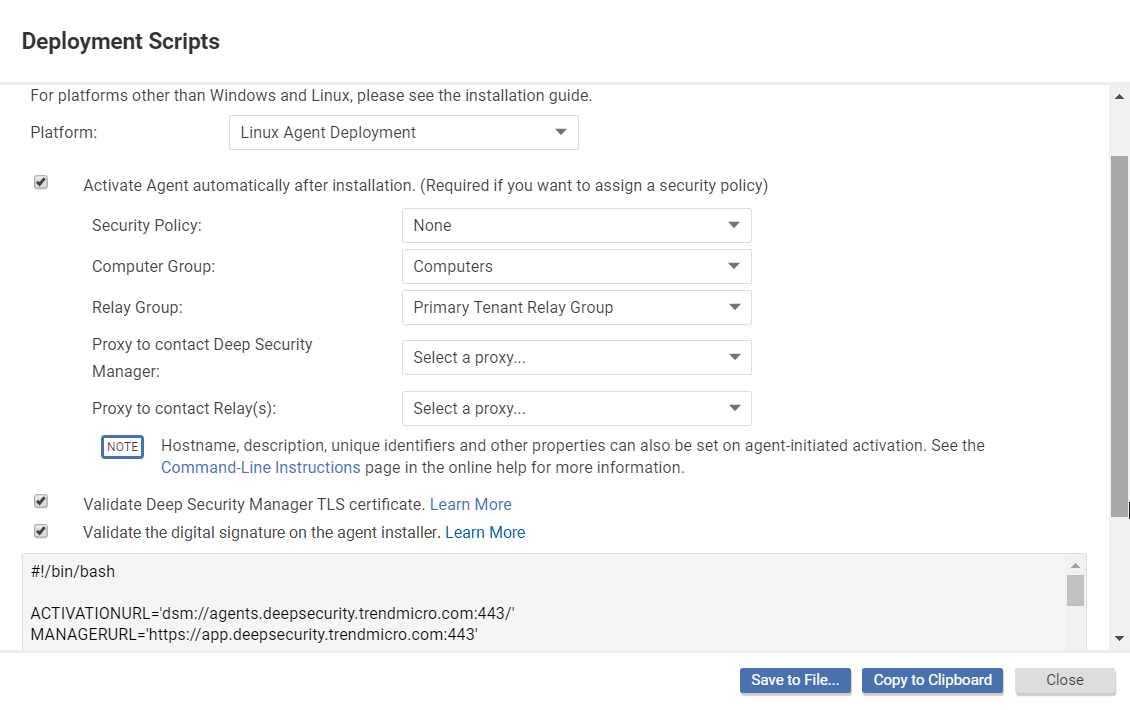

- Workload Securityコンソールの右上にある をクリックします。

- ソフトウェアをインストールするプラットフォームを選択します。

- [インストール後にAgentを自動的に有効化]を選択します。エージェントは、コンピュータを保護するポリシーを適用する前にアクティベートする必要があります。アクティベーションは、初回の通信時にエージェントをマネージャに登録します。

- 必要に応じて、[セキュリティポリシー]、[コンピュータグループ]、[Relayグループ]、[Workload Securityへの接続に使用するプロキシ]、[Relayへの接続に使用するプロキシ]を選択してください。

- オプションですが (推奨)、[Workload SecurityのTLS証明書を確認]を選択してください。このオプションを選択すると、Workload Securityがエージェントソフトウェアをダウンロードする際に、信頼できる認証局 (CA) からの有効なトランスポート層セキュリティ (TLS) 証明書を使用することが保証されます。これにより、中間者攻撃を防ぐことができます。Workload Securityが有効なCA証明書を使用しているかどうかは、Workload Securityコンソールのブラウザバーで確認できます。

- 任意ですが (推奨)、[Agentのインストーラの署名を確認]を選択して、エージェントインストーラーファイルに対してデジタル署名チェックを開始するようにデプロイメントスクリプトを設定します。チェックが成功した場合、エージェントのインストールが続行されます。チェックが失敗した場合、エージェントのインストールは中止されます。このオプションを有効にする前に、以下を考慮してください。

- このオプションは、LinuxおよびWindowsのインストーラ(RPM、DEB、またはMSIファイル)、およびmacOS(PKGファイル)でのみサポートされます。

- Linuxでは、このオプションを使用するには、デプロイスクリプトが実行される各エージェントコンピュータに公開署名キーをインポートする必要があります。詳細については、RPMファイルの署名を確認するおよびDEBファイルの署名を確認するを参照してください。

- デプロイメントスクリプトジェネレーターがスクリプトを表示します。[クリップボードにコピー]をクリックして、デプロイメントスクリプトをお好みのデプロイメントツールに貼り付けるか、[ファイルに保存]をクリックしてください。

Workload Securityによって生成されたWindowsエージェントのデプロイスクリプトは、Windows PowerShellバージョン4.0以降が必要です。PowerShellを管理者として実行する必要があり、スクリプトを実行できるようにするために次のコマンドを実行する必要がある場合があります:

Set-ExecutionPolicy RemoteSigned

注意WindowsまたはLinuxの初期バージョンにエージェントを展開する場合、最低でもPowerShell 4.0またはcurl 7.34.0が含まれていない場合は、マネージャおよびリレーで初期TLSが許可されていることを確認してください。詳細については、TLS 1.2が強制されているかどうかを確認するおよび初期TLS (1.0) を有効にするを参照してください。また、次のようにデプロイスクリプトを編集します:

|

Amazon Web Servicesを使用して新しいAmazon EC2、Amazon WorkSpace、またはVPCインスタンスを展開する場合、生成されたスクリプトをコピーして[User Data]フィールドに貼り付けてください。これにより、既存のAmazon Machine Images (AMIs) を起動し、エージェントを自動的にインストールして起動時にアクティブ化できます。新しいインスタンスは、生成された展開スクリプトで指定されたURLにアクセスできる必要があります。

[Linux]デプロイメントのためにデプロイメントスクリプトを[User Data]フィールドにコピーする際、デプロイメントスクリプトをそのまま[User Data]フィールドにコピーしてください。CloudInitはスクリプトをsudoで実行します。失敗がある場合は、

/var/log/cloud-init.logに記録されます。[User Data]フィールドは、CloudFormationなどの他のサービスでも使用されます。詳細については、AWS CloudFormation: WaitConditionを参照してください。

トラブルシューティングおよびヒント

- PowerShell (x86) からエージェントを展開しようとすると、次のエラーが発生する可能性があります:

C:\Program Files (x86)\Trend Micro\Deep Security Agent\dsa_control' は、コマンドレット、関数、スクリプトファイル、または実行可能なプログラムの名前として認識されません。名前のスペルを確認するか、パスが含まれている場合はパスが正しいことを確認して、再試行してください。PowerShellスクリプトは、環境変数ProgramFilesがProgram Filesフォルダに設定されていることを期待しています。Program Files (x86)ではありません。問題を解決するには、PowerShell (x86) を閉じ、管理者としてPowerShellでスクリプトを実行してください。 - デプロイスクリプトは、

rpm -ihvをrpm -Uに変更することで、新規インストールではなくエージェントの更新を実行するように変更できます。 - 配信スクリプトで使用される特定のバージョンのエージェントを制御する必要がある場合は、次の2つの方法があります。

- エージェントのバージョン管理を使用します。詳細については、エージェントのバージョン管理を構成するを参照してください。この方法には、各スクリプトにエージェントのバージョン自体をハードコードする必要がないという利点があり、一部のデプロイメントにとってより柔軟なアプローチとなります。

- デプロイメントスクリプトを修正するか、独自のスクリプトを作成して、デプロイメントの特定の要件を満たしてください。エージェントをダウンロードするためのURL形式の詳細については、こちらをご覧ください エージェントのダウンロード用URL形式。

- マネージャによって生成されたデプロイスクリプトを使用する代わりに、エージェントダウンロードURLを使用して独自の自動化方法を組み合わせて、エージェントのダウンロードとインストールを自動化できます。詳細については、エージェントのダウンロードURL形式を参照してください。