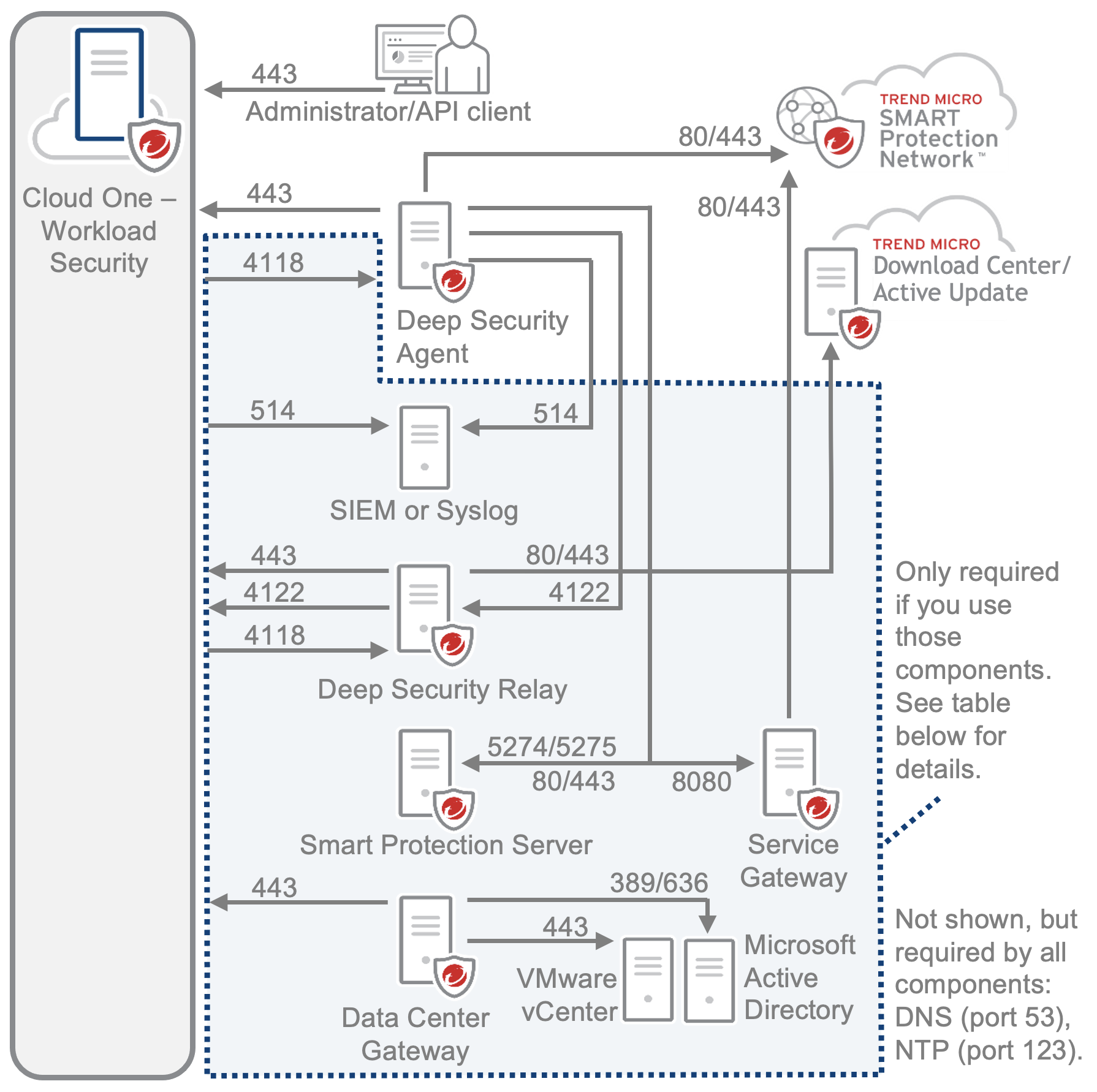

Workload Security コンポーネントは、次の方法でネットワーク上で通信します:

インストール前に、ネットワーク管理者がファイアウォール、AWSセキュリティグループ、およびWebプロキシを設定して、これらのネットワークサービスを許可する必要がある場合があります。

デフォルト設定が表示されます。多くのネットワーク設定は構成可能です。例えば、ネットワークにウェブプロキシがある場合、エージェントをポート1443で接続するように構成し、ポート443で直接Workload Securityに接続する代わりに、プロキシを通じて接続することができます。デフォルト設定を変更した場合、ファイアウォールは新しい設定を通じた通信を許可する必要があります。

次のネットワーク図に概要を示します。

必要なWorkload SecurityのIPアドレスとポート番号

次の表は、送信元アドレス (TCP接続またはUDPセッションを開始する配信コンポーネント) 別にまとめたものです。通常、応答 (宛先アドレスからの同じ接続で逆方向のパケット)

も許可する必要があります。

Workload Securityサーバーは通常、動的IPアドレスを持っています (つまり、展開内の他のコンピュータは、必要に応じてDNSクエリを使用してWorkload

Security FQDNの現在のIPアドレスを見つけます)。Workload Securityドメイン名のリストについては、必要なWorkload Security URLを参照してください。

一部のポートは、特定のコンポーネントおよび機能を使用する場合にのみ必要です。一部のサービスには静的IPアドレスが割り当てられている場合があります。これらの例外およびオプション機能が示されています。

表内のすべてのポートは宛先ポート (リスニングポートとも呼ばれます) です。多くのソフトウェアと同様に、Workload Securityもソケットを開く際に動的で一時的なソースポートの範囲を使用します。まれに、一時的なソースポートがブロックされることがあり、それが原因で接続の問題が発生することがあります。その場合は、ソースポートも開放する必要があります。

| 送信元アドレス | 送信先アドレス | デフォルトポート | プロトコル |

|

管理者のコンピュータ

|

DNSサーバ

|

53

|

DNS over UDP

|

|

NTPサーバ

|

123

|

UDP経由のNTP

|

|

|

Workload Security

2020年11月23日より前に作成されたアカウント:

アウトバウンド接続は、Workload SecurityまたはDeep Security as a Serviceアカウントが2020-11-23以前に作成された場合にのみ、以下の静的IPアドレスを使用します。アカウントが作成された日付を確認するには、コンソールの上部でテナント名を選択し、[アカウントの詳細]を選択します。日付は[作成日時]の横に表示されます。

コンソール (GUI)

18.97.19.0/27

34.205.5.0

|

443

|

HTTPS over TCP

|

|

|

Workload Security

サブネット:

|

514

|

UDP経由のSyslog

|

|

|

6514

|

Syslog over TLS

|

||

|

エージェント、リレー (該当する場合)

双方向またはマネージャーが開始する通信を有効にする場合にのみ必要です。

|

4118

|

HTTPS over TCP

|

|

| Agents |

DNSサーバ

|

53

|

DNS over UDP

|

|

NTPサーバ

|

123

|

UDP経由のNTP

|

|

|

514

|

UDP経由のSyslog

|

||

|

Workload Security

|

443

|

HTTPS over TCP

|

|

|

4122

|

HTTPS over TCP

|

||

|

Smart Protection Network

|

80

|

HTTP over TCP

|

|

|

443

|

HTTPS over TCP

|

||

|

Service Gateway(該当する場合、Smart Protection Networkの代わりに、ファイルレピュテーション機能用)

|

8080

|

HTTP over TCP

|

|

|

Smart Protection Server(ファイルレピュテーション機能の場合、Smart Protection Networkの代わりに使用される場合があります)

|

80

|

HTTP over TCP

|

|

|

443

|

HTTPS over TCP

|

||

|

Smart Protection Server(該当する場合、Webレピュテーション機能にはSmart Protection Networkの代わりに使用)

|

5274

|

HTTP over TCP

|

|

|

5275

|

HTTPS over TCP

|

||

| リレー (該当する場合) |

エージェントによって必要とされるすべての宛先アドレス、ポート、およびプロトコル (各Relayにはエージェントが含まれています)

|

||

|

4122

|

HTTPS over TCP

|

||

|

ローカルホスト (リレー上では、そのエージェントはリモートリレーではなくローカルに接続します)

サーバの他のソフトウェアが同じポートを使用している場合 (ポートの競合) や、iptablesやWindowsファイアウォールなどのホストファイアウォールでlocalhost接続がブロックされている場合

(サーバ自体に内部的に接続する場合) にのみ設定します。 localhost接続はネットワークに到達しないため、ネットワークファイアウォールでこのポートを許可する必要はありません。

|

4123

|

なし

|

|

|

80

|

HTTP over TCP

|

||

|

443

|

HTTPS over TCP

|

||

|

ダウンロードセンター、

またはローカルWebサーバ上のミラー (該当する場合)

|

443

|

HTTPS over TCP

|

|

|

DNSサーバ

|

53

|

DNS over UDP

|

|

|

NTPサーバ

|

123

|

UDP経由のNTP

|

|

|

Workload Security

|

443

|

HTTPS over TCP

|

|

|

VMware vCenter

|

443

|

HTTPS over TCP

|

|

|

Microsoft Active Directory

|

389

|

STARTTLSとLDAP over TCP and UDP

|

|

|

636

|

LDAPS over TCPおよびUDP

|

||

|

DNSサーバ

|

53

|

DNS over UDP

|

|

|

NTPサーバ

|

123

|

UDP経由のNTP

|

|

|

トレンドマイクロSmart Protection Network (ファイルレピュテーション機能用)

|

80

|

HTTP over TCP

|

|

|

443

|

HTTPS over TCP

|

||

|

Workload Security

|

443

|

HTTPS over TCP

|

|

必須の Workload Security URL

WebプロキシとURLフィルタは、接続のHTTPレイヤーを検査できます: 有効な証明書、URL (例:

/index)、完全修飾ドメイン名 (FQDN)(例: Host: store.example.com:8080) など。以下の表に記載されているすべてのFQDNのすべてのURLを許可します。例えば、エージェントとリレーはポート80または443で

files.trendmicro.comからソフトウェアアップデートをダウンロードできる必要があります。ファイアウォールでそのTCP/IP接続を許可しています。しかし、その接続にはHTTPまたはHTTPSプロトコルが含まれており、ファイアウォールだけでなく、ウェブプロキシやウェブフィルターによってもブロックされる可能性があります。したがって、https://files.trendmicro.com/またはhttp://files.trendmicro.com/およびすべてのサブURLを許可するように設定する必要があります。一部のFQDNは、示されている特定のコンポーネントおよび機能を使用する場合にのみ必要です。

| 送信元アドレス | 送信先アドレス | ホストの完全修飾ドメイン名 | プロトコル |

| エージェント、リレー (該当する場合) | Workload Security | Agent 20.0ビルド1541以降:

お客様の地域のFQDN:

お使いのファイアウォールがワイルドカードFQDN(例:

*workload.<region>.cloudone.trendmicro.com) をサポートしていない場合、必要なFQDNを個別に許可する必要があります。オーストラリア:

カナダ:

ドイツ:

インド:

日本:

シンガポール:

英国:

米国:

|

HTTPS

HTTP

|

|

Agent 20.0ビルド1540以前:

お客様の地域のFQDN:

および従来のドメイン名:

お使いのファイアウォールがワイルドカードFQDN(例:

*workload.<region>.cloudone.trendmicro.com) をサポートしていない場合、必要なFQDNを個別に許可する必要があります。オーストラリア:

カナダ:

ドイツ:

インド:

日本:

シンガポール:

英国:

米国:

|

HTTPS

HTTP

|

||

|

ダウンロードセンター、

またはローカルWebサーバ上のミラー (該当する場合)

|

|

HTTPS

HTTP

|

|

| トレンドマイクロアップデートサーバ / アクティブアップデート |

|

HTTPS

HTTP

|

|

|

Trend Vision One

|

|

HTTPS

HTTP

|

|

| Agents | Smart Protection Network |

|

HTTPS

HTTP

|

Agent 20.0以降:

Agent 12.0:

Agent 11.0:

Agent 10.0:

スマートフィードバックにのみ必要です。

|

HTTPS

HTTP

|

||

スマートスキャンにのみ必要です。

|

HTTPS

HTTP

|

||

機械学習型検索にのみ必要です。

|

HTTPS

HTTP

|

||

|

HTTPS

HTTP

|

||

Webレピュテーションにのみ必要です。

|

HTTPS

HTTP

|

||

| Smart Protection Server(該当する場合、Smart Protection Networkの代わりに) |

ファイルレピュテーションとWebレピュテーションにのみ必要です。他の機能は引き続きSmart Protection Networkを必要とし、このローカルサーバを使用することはできません。

|

HTTPS

HTTP

|

|

|

Workload Security

|

Agents

双方向またはマネージャーが開始する通信を有効にする場合にのみ必要です。

|

Agent 20.0ビルド1559以降:

お客様の地域のFQDN:

お使いのファイアウォールがワイルドカードFQDN(例:

*workload.<region>.cloudone.trendmicro.com) をサポートしていない場合、必要なFQDNを個別に許可する必要があります。オーストラリア:

カナダ:

ドイツ:

インド:

日本:

シンガポール:

英国:

米国:

|

HTTPS

|

|

Agent 20.0ビルド1558以前:

お客様の地域のFQDN:

および従来のドメイン名:

お使いのファイアウォールがワイルドカードFQDN(例:

*workload.<region>.cloudone.trendmicro.com) をサポートしていない場合、必要なFQDNを個別に許可する必要があります。オーストラリア:

カナダ:

ドイツ:

インド:

日本:

シンガポール:

英国:

米国:

|

HTTPS

|

||

| データセンターゲートウェイ (該当する場合) | Workload Security |

お客様の地域のFQDN:

オーストラリア:

カナダ:

ドイツ:

インド:

日本:

シンガポール:

英国:

米国:

|

HTTPS |

| APIクライアント (該当する場合) | Workload Security |

お客様の地域のFQDN:

使用するAPIに応じて、次のいずれかの従来のドメイン名:

お使いのWebフィルタがワイルドカードFQDN(例:

*workload.<region>.cloudone.trendmicro.com) をサポートしていない場合、必要なFQDNを個別に許可する必要があります。オーストラリア:

カナダ:

ドイツ:

インド:

日本:

シンガポール:

英国:

米国:

|

HTTPS |

| 通知サービス | Workload Security |

お客様の地域のFQDN:

ファイアウォールが

c1ws-notification.<region>.cloudone.trendmicro.comのようなワイルドカードFQDNをサポートしていない場合、すべてのFQDNを個別に許可する必要があります。 |

HTTPS |