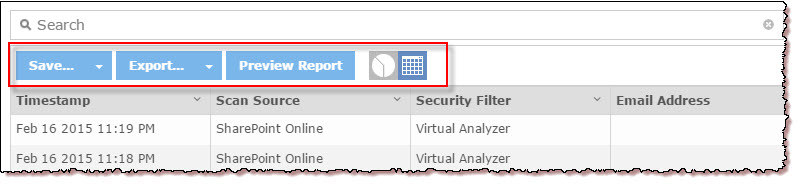

Cloud App Security stellt zahlreiche Optionen zum Speichern oder Anzeigen von Protokolldaten nach der

Durchführung einer Suche bereit.

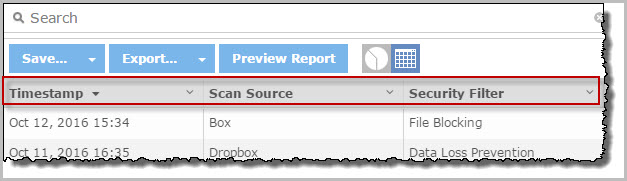

In der folgenden Abbildung und Tabelle werden die Optionen erläutert, die unterhalb

der Suchleiste verfügbar sind.

Beschreibungen der Protokollergebnisoptionen

|

Optionen

|

Beschreibung

|

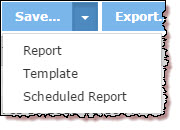

|

Speichern Sie die Protokolldaten als Bericht, der zu einem späteren Zeitpunkt angezeigt

werden kann.

|

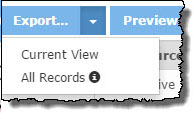

|

Exportieren Sie die Protokolldaten in eine CSV-Datei, um sie als Tabelle anzuzeigen

oder in ein anderes Produkt zu importieren.

|

|

Zeigen Sie die Protokolldaten im Browser in der Vorschau an, bevor Sie sie als Bericht

speichern.

|

|

Zeigen Sie die Protokolldaten in einem Diagramm- oder Tabellenformat an.

|

In der folgenden Abbildung wird das Sortieren von Protokolldaten beschrieben.

Sortieren Sie die Protokolldaten in aufsteigender oder absteigender Reihenfolge auf

eine der folgenden Arten:

-

Klicken Sie gegebenenfalls auf den Titelbereich einer Spalte.

-

Klicken Sie gegebenenfalls auf den nach unten weisenden Pfeil rechts neben dem Titelbereich einer Spalte und klicken Sie dann auf Aufsteigend sortieren oder Absteigend sortieren.

HinweisDie Sortierung wird für bestimmte Spalten nicht unterstützt, wie z. B. Zusammenfassungsbericht im Protokolltyp Virtual Analyzer, Name des Sicherheitsrisikos im Protokolltyp Suche nach Sicherheitsrisiken und Ransomware-Name im Protokolltyp Ransomware.

|

Klicken Sie zum Abbrechen der aktuellen Sortierung auf den Titelbereich einer anderen

Spalte und sortieren Sie die Protokolldaten neu oder klicken Sie auf den nach unten

weisenden Pfeil rechts neben dem Titelbereich und dann auf Sortierung entfernen.

Klicken Sie zum Ausblenden einer Spalte rechts neben dem Titelbereich auf den nach

unten weisenden Pfeil und dann auf Spalte ausblenden.

Klicken Sie zum Anzeigen einer ausgeblendeten Spalte auf den Titelbereich einer anderen

Spalte.

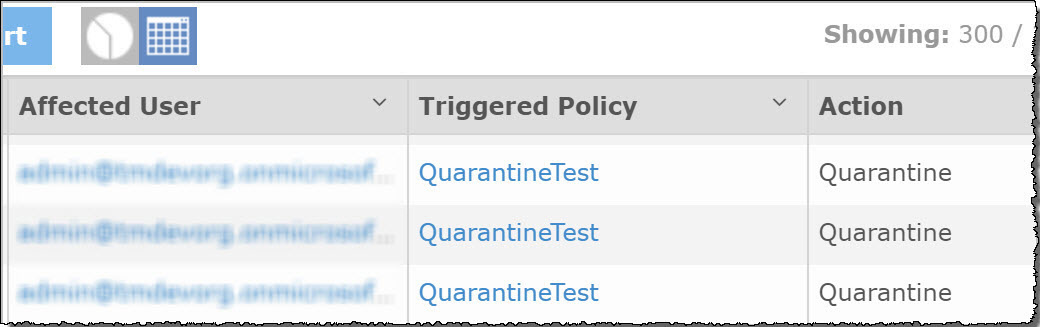

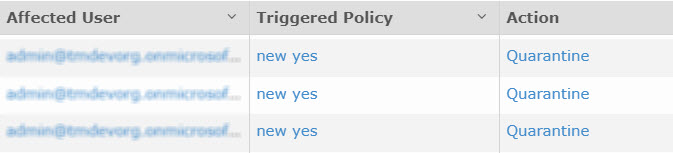

In der folgenden Abbildung wird erläutert, wie Sie eine ausgelöste Richtlinie oder

in Quarantäne befindliche Elemente anzeigen, die sich auf einen betroffenen Benutzer

beziehen.

Klicken Sie im Detailbereich des Protokolls unter Betroffener Benutzer auf den Kontonamen eines Protokollelements. Die Seite Quarantäne wird mit den in Quarantäne befindlichen Elementen geöffnet, die sich auf diesen betroffenen

Benutzer beziehen.

Klicken Sie im Detailbereich des Protokolls unter Ausgelöste Richtlinie auf den Richtliniennamen eines Protokollelements. Die Seite mit den Richtlinieneinstellungen

für diese Richtlinie wird angezeigt.

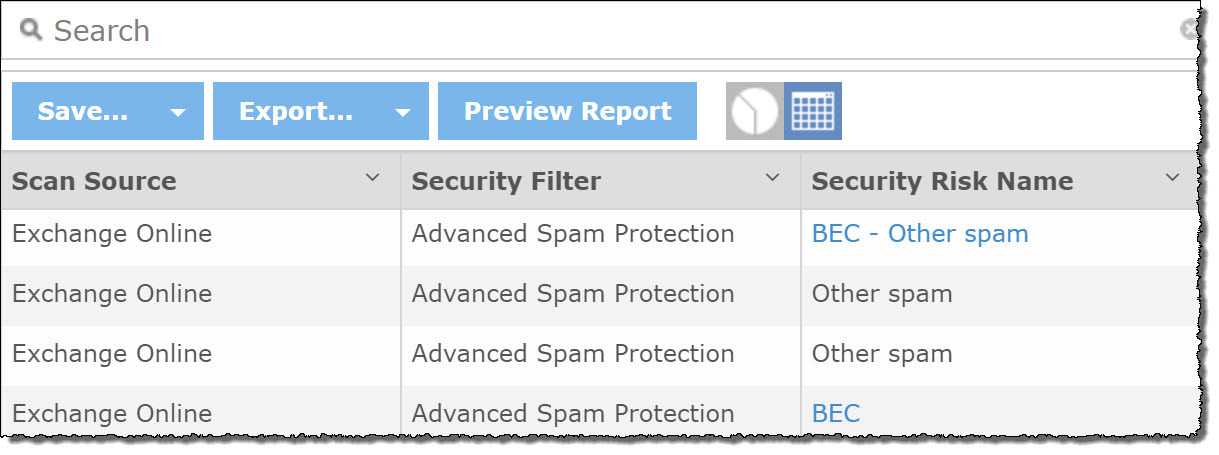

In der folgenden Abbildung wird die Anzeige eines BEC-Berichts erläutert, wenn eine

E-Mail-Nachricht als BEC-Angriff erkannt wird.

-

Wählen Sie Suche nach Sicherheitsrisiken in der Dropdown-Liste Typ und Exchange Online oder Gmail im Protokoll-Facet Suchquelle aus.

-

Bewegen Sie im Detailbereich des Protokolls unter Name des Sicherheitsrisikos den Mauszeiger über das Element, das die Spam-Kategorie BEC enthält. Der angezeigte BEC-Bericht enthält die möglichen Ursachen, anhand derer die E-Mail-Nachricht als BEC-Angriff eingestuft wird.

HinweisEine E-Mail-Nachricht kann von Cloud App Security in mehrere Spam-Kategorien eingeordnet werden. In diesem Fall

|

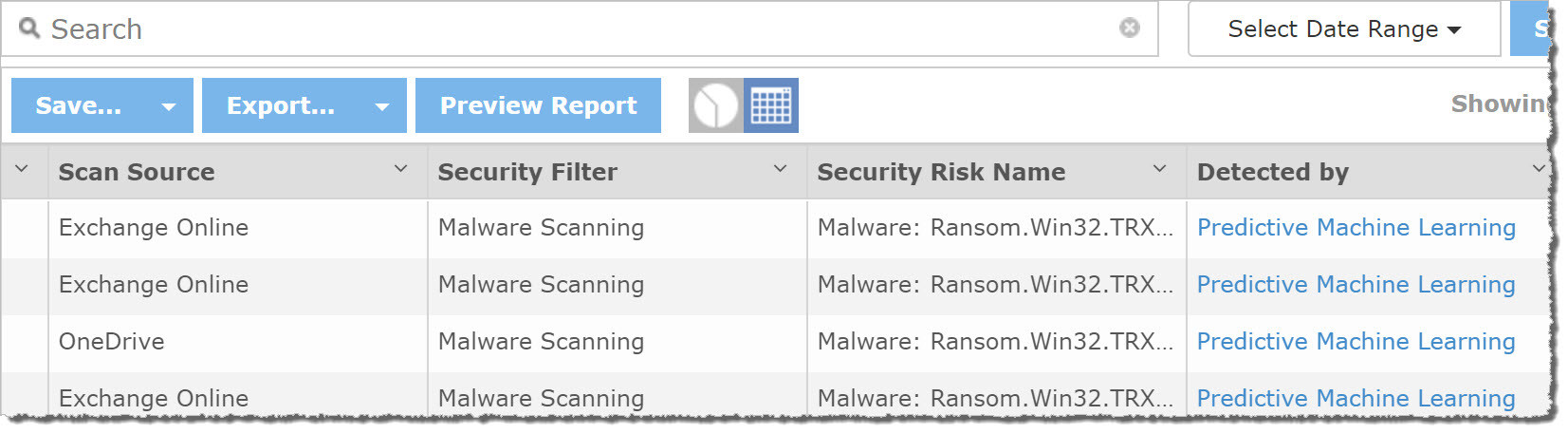

In der folgenden Abbildung wird die Anzeige eines umfassenden Berichts für jede Erkennung

von vorausschauendem Maschinenlernen erläutert.

-

Wählen Sie Suche nach Sicherheitsrisiken in der Dropdown-Liste Typ und Vorausschauendes Maschinenlernen im Protokoll-Facet Erkannt von aus.

-

Klicken Sie im Detailbereich des Protokolls unter Erkannt von auf den Link Vorausschauendes Maschinenlernen.Das Fenster Protokolldetails für vorausschauendes Maschinenlernen wird angezeigt und besteht aus zwei Abschnitten:

-

Oberes Banner: Spezielle Details mit Bezug auf die jeweilige Erkennung

-

Steuerelemente der unteren Registerkarte: Details zur Bedrohung durch vorausschauendes Maschinenlernen, einschließlich Bedrohungswahrscheinlichkeiten, potenziellen Bedrohungstypen und Dateiinformationen.

-

Protokolldetails - Oberes Banner

|

Abschnitt

|

Beschreibung

|

||

|

Name der Erkennung

|

Gibt den Namen der Erkennung für vorausschauendes Maschinenlernen an

|

||

|

Erkennungszeitpunkt/Aktion

|

Gibt den Zeitpunkt des Auftretens dieser speziellen Erkennung und die gegen die Bedrohung

ausgeführte Aktion an

|

||

|

Dateiname

|

Gibt den Namen der Datei an, die die Erkennung ausgelöst hat

|

||

|

Betroffener Benutzer

|

Bei Exchange Online und Gmail: Zeigt das Postfach eines geschützten Benutzers an,

in dem eine E-Mail-Nachricht eingegangen ist oder gesendet wurde, die die Erkennung

auslöst

Bei SharePoint Online, OneDrive, Microsoft Teams (Teams), Box, Dropbox und Google

Drive: zeigt das Benutzerkonto an, das eine Datei hochgeladen oder geändert hat, die

die Erkennung auslöst

Bei Salesforce: zeigt das Benutzerkonto an, das einen Objektdatensatz aktualisiert

hat, der gegen eine Richtlinie verstößt

Bei Teams-Chat: zeigt den Benutzer an, der eine private Chat-Nachricht gesendet hat,

die gegen eine Richtlinie verstößt

|

Protokolldetails – Registerkarteninformationen

|

Registerkarten

|

Beschreibung

|

|

Bedrohungsindikatoren

|

Stellt die Ergebnisse der Analyse des vorausschauenden Maschinenlernens bereit

|

|

Dateidetails

|

Enthält allgemeine Details zu den Dateieigenschaften für dieses spezielle Erkennungsprotokoll

|

(Nur Exchange Online) In der folgenden Abbildung wird gezeigt, wie eine unter Quarantäne

gestellte E-Mail-Nachricht im Fenster Protokolle verwaltet wird.

-

Wählen Sie Suche nach Sicherheitsrisiken in der Dropdown-Liste Typ aus, wählen Sie Exchange Online im Protokoll-Facet Suchquelle aus, wählen Sie Quarantäne im Protokoll-Facet Aktion aus und geben Sie bei Bedarf andere Protokoll-Facets an.

-

Klicken Sie im Detailbereich des Protokolls unter Aktion für ein Element auf Quarantäne.

-

Wählen Sie im daraufhin angezeigten Fenster das Element aus und stellen Sie es nach Bedarf wieder her, laden Sie es herunter oder löschen Sie es.

Hinweis

Wenn kein Element im Fenster angezeigt wird, wurde das in Quarantäne befindliche Element möglicherweise bereits wiederhergestellt oder gelöscht. Klicken Sie auf >> Zurück zu den Protokollen und wählen Sie den Protokolltyp Quarantäne aus, um detaillierte Informationen anzuzeigen. -

Klicken Sie auf >> Zurück zu den Protokollen.Das Fenster Protokolle wird mit dem zuvor konfigurierten Suchkriterium und dem Suchergebnis angezeigt.

(Exchange Online – nur Inline-Modus) Nachfolgend wird beschrieben, wie die E-Mail-Nachverfolgungsprotokolle

für eine E-Mail angezeigt werden, die an andere Benutzer als die ursprünglich beabsichtigten

Empfänger umgeleitet wurde.

-

Wählen Sie Prävention vor Datenverlust in der Dropdown-Liste Typ aus, wählen Sie Exchange Online (Inline-Modus) im Protokoll-Facet Suchquelle aus, wählen Sie Empfänger ändern im Protokoll-Facet Aktion aus und geben Sie bei Bedarf andere Protokoll-Facets an.

-

Klicken Sie im Detailbereich des Protokolls unter Aktion für ein Element auf Empfänger ändern.Auf dem angezeigten Bildschirm können Sie die E-Mail-Nachverfolgungsprotokolle für diese E-Mail finden, einschließlich Informationen sowohl über den Benutzer, an den die E-Mail umgeleitet wird, als auch über die ursprünglich beabsichtigten Empfänger.

Nachfolgend wird beschrieben, wie der Virtual Analyzer-Bericht für erkannte bösartige

Dateien oder URLs angezeigt wird.

-

Wählen Sie Virtual Analyzer in der Dropdown-Liste Typ und wählen Sie Bösartige Dateien oder Bösartige URLs im Protokoll-Facet Bedrohungstyp aus.

-

Klicken Sie unter Zusammenfassungsbericht auf Bericht herunterladen.

Nachfolgend wird beschrieben, wie die Quellinformationen über Ransomware angezeigt

werden.

-

Wählen Sie Ransomware in der Dropdown-Liste Typ aus.

-

Bewegen Sie unter Ransomware-Name den Mauszeiger über eine Ransomware-Bedrohung und zeigen Sie die Domäne, die IP und den Ort der Ransomware an.