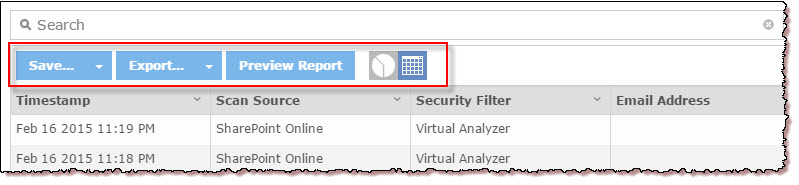

Cloud App Securityには、検索の実行後にログデータを保存したり表示したりするためのオプションが用意されています。

次の図と表は、[検索] バーで使用可能なオプションについて説明しています。

ログのオプションの説明

|

オプション

|

説明

|

|

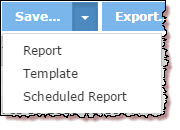

ログデータをレポートとして保存し、後で確認できます。

|

|

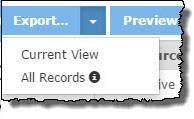

CSVファイルとしてエクスポートしたログデータは、スプレッドシートで表示したり、別の製品にインポートしたりできます。

|

|

レポートとして保存する前にブラウザでログデータのプレビューを表示します。

|

|

ログデータをグラフまたは表形式で表示します。

|

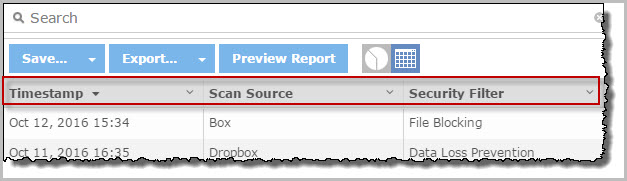

次の図は、ログデータを並べ替える方法について説明しています。

次のいずれかの方法でログデータを降順または昇順に並べ替えます。

-

列のタイトルをクリックします。

-

列のタイトルの右側にある下矢印をクリックして、[昇順に並べ替え] または [降順に並べ替え] をクリックします。

注意[仮想アナライザ] ログの [概要レポート]、[セキュリティリスク検索] ログの [セキュリティリスク名]、および [ランサムウェア] ログの [ランサムウェア名] など並べ替えがサポートされない列もあります。

|

現在の並べ替えをキャンセルするには、別の列のタイトルをクリックしてログデータを並べ替えるか、タイトルの右側にある下矢印をクリックして [並べ替えの解除] をクリックします。

列を非表示にするには、そのタイトルの右側にある下矢印をクリックして [列の非表示] をクリックします。

非表示にした列を表示するには、別の列のタイトルをクリックします。

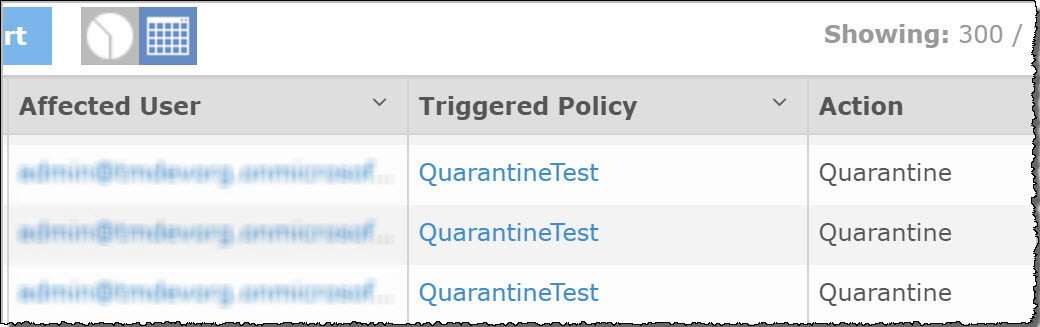

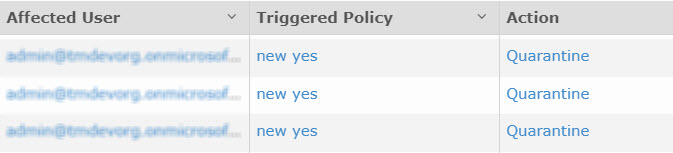

次の図は、影響を受けたユーザに関連して実行されたポリシーまたは隔離された項目の表示方法を示しています。

ログの詳細領域の [影響を受けたユーザ] で、ログ項目のアカウント名をクリックします。[隔離] 画面が開き、影響を受けたユーザに関連して隔離された項目が表示されます。

ログの詳細領域の [実行されたポリシー] で、ログ項目のポリシー名をクリックします。ポリシーに対応するポリシー設定画面が表示されます。

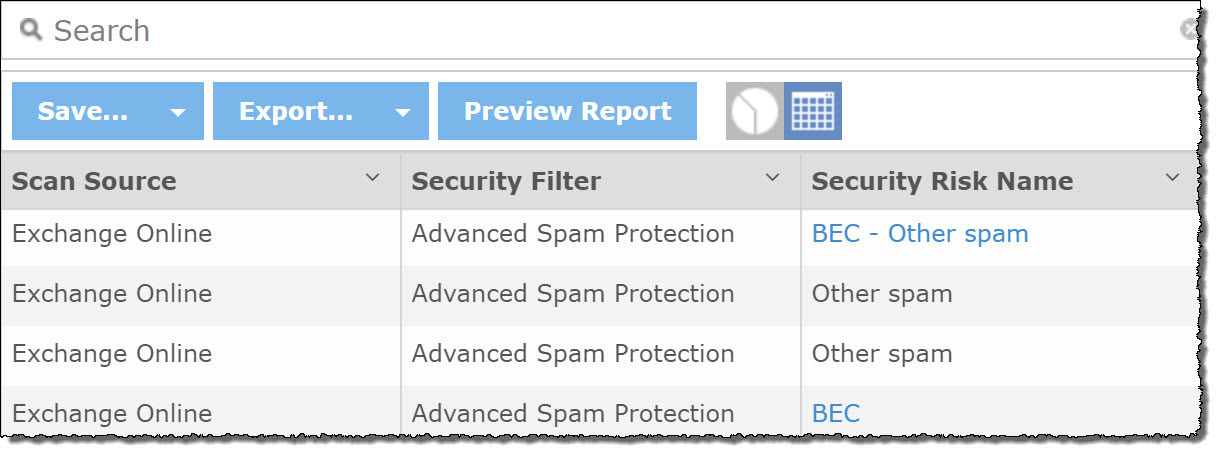

次の図は、メールメッセージがBECの攻撃として検出された場合のBECレポートの表示方法を示しています。

-

[種類] ドロップダウンリストから [セキュリティリスク検索] を選択し、[検索元] ログファセットで [Exchange Online] または [Gmail] を選択します。

-

ログの詳細領域の [セキュリティリスク名] で、BECスパムカテゴリの項目をクリックします。BECレポートが表示され、メールメッセージがBECの攻撃を引き起こす可能性があると判定された理由が表示されます。

注意メールメッセージがCloud App Securityによって、複数のスパムカテゴリで分類されることがあります。この場合は次のように表示されます。

|

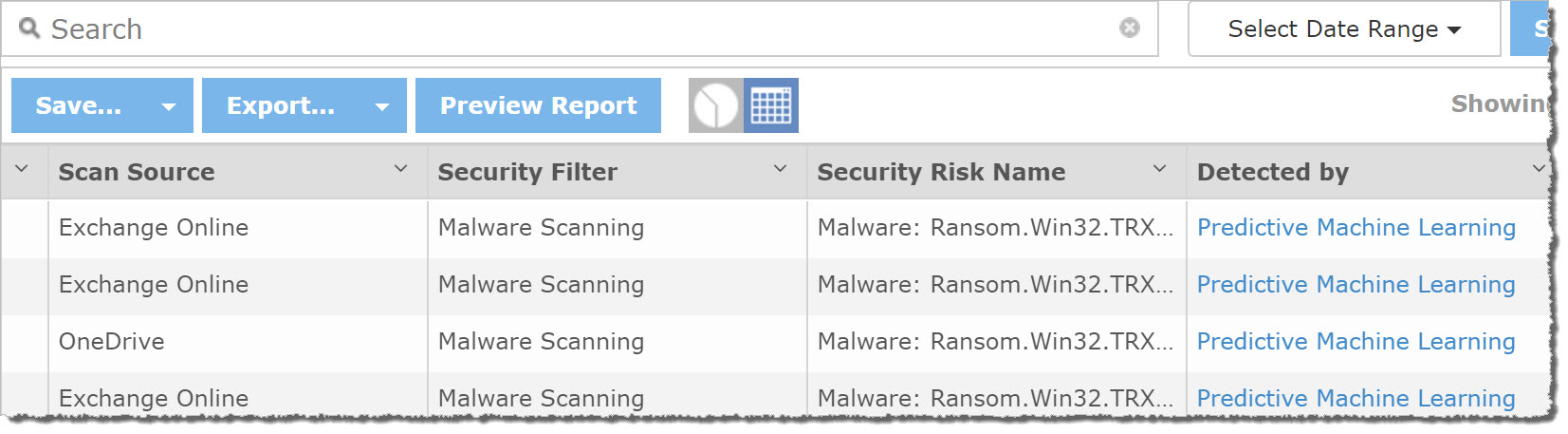

次の図は、機械学習型検索の各検出の包括的レポートの表示方法について説明しています。

-

[種類] ドロップダウンリストから [セキュリティリスク検索] を選択し、[検出方法] ログファセットで [機械学習型検索] を選択します。

-

ログの詳細領域の [検出方法] で、[機械学習型検索] リンクをクリックします。[機械学習型検索ログの詳細] 画面に、次の2つのセクションが表示されます。

-

上部のバナー: 検出に関連する具体的な情報

-

下部のタブコントロール: 脅威の可能性スコア、推定される脅威の種類、およびファイル情報など、機械学習型検索の脅威に関連する情報

-

ログの詳細 - バナー表示部分

|

セクション

|

説明

|

||

|

検出名

|

機械学習型検索による検出の名前を示す

|

||

|

検出時刻/処理

|

検出の発生時刻と実行された処理を示します。

|

||

|

ファイル名

|

検出をトリガしたファイルの名前を示す

|

||

|

影響を受けたユーザ

|

Exchange OnlineおよびGmailの場合: 検出の対象となったメールメッセージを受信または送信した、保護対象のユーザのメールボックスを表示します。

SharePoint Online、OneDrive、Microsoft Teams (チーム)、Box、Dropbox、およびGoogleドライブの場合: 検出の対象となったファイルをアップロードまたは変更したユーザアカウントを表示します。

Salesforceの場合: ポリシー違反のオブジェクトレコードを更新したユーザアカウントを表示します。

Teamsチャットの場合: ポリシー違反のプライベートチャットメッセージを送信したユーザを表示します。

|

ログの詳細 - タブ情報

|

タブ

|

説明

|

|

脅威の指標

|

機械学習型検索の解析結果を示す

|

|

ファイルの詳細

|

この特定の検出ログにおけるファイルのプロパティに関する全般的な詳細を示す

|

(Exchange Onlineのみ) 次の図は、隔離されたメールメッセージを [ログ] 画面から管理する方法について説明しています。

-

[種類] ドロップダウンリストから [セキュリティリスク検索] を選択し、[検索元] ログファセットで [Exchange Online] を選択し、[処理] ログファセットで [隔離] を選択して、その他のログファセットを必要に応じて指定します。

-

ログの詳細領域の [処理] で、項目の [隔離] をクリックします。

-

表示される画面で項目を選択し、必要に応じて復元、ダウンロード、または削除を行います。

注意

画面に項目が表示されない場合、その隔離項目はすでに復元されているか削除されている可能性があります。[>> ログに戻る] をクリックして [隔離] のログの種類を選択し、詳細情報を表示してください。 -

[>> ログに戻る] をクリックします。[ログ] 画面に設定済みの検索条件と検索結果が表示されます。

(Exchange Online - インラインモードのみ) 以下では、本来対象の受信者以外のユーザにリダイレクトされたメールの追跡ログを表示する方法を説明します。

-

[種類] ドロップダウンリストから [情報漏えい対策] を選択し、[検索元] ログファセットで [Exchange Online (インラインモード) ] を選択し、[処理] ログファセットで [受信者の変更] を選択して、その他のログファセットを必要に応じて指定します。

-

ログの詳細領域の [処理] で、項目の [受信者の変更] をクリックします。表示される画面で、このメールの追跡ログを見ることができます。これには、メールのリダイレクト先のユーザと本来対象の受信者両方の情報が含まれます。

以下では、検出された不正ファイルまたはURLの仮想アナライザレポートを表示する方法を説明します。

-

[種類] ドロップダウンリストから [仮想アナライザ] を選択し、[脅威の種類] ログファセットから [不正ファイル] または [不正URL] を選択します。

-

[概要レポート]の下の [レポートのダウンロード]をクリックします。

以下では、ランサムウェアについての情報ソースを表示する方法を説明します。

-

[種類] ドロップダウンリストから、[ランサムウェア] を選択します。

-

[ランサムウェア名]の下のランサムウェアの脅威にマウスを重ねると、そのランサムウェアのドメイン、IP、場所が表示されます。