WindowsとmacOSの両方で使用可能な通知アプリケーションは、Windowsの通知領域またはmacOSの通知センターを使用してエージェントの状態を通知し、クライアントマシンにリレーします。

Notifierは、 エージェントが検索を開始したり、不正プログラムや不正Webページへのアクセスをブロックしたりすると、ユーザに通知をポップアップ表示します。

Notifierは、クライアントコンピュータのリソースを消費します (または「フットプリントがあります」)。Windowsでは1MB未満のディスク容量と1MBのメモリ、macOSでは10MB未満のディスク容量と50MBのメモリが必要です。通知機能の実行中は、通知機能アイコン

がWindows画面の右下のタスクバーに表示されるか、

がWindows画面の右下のタスクバーに表示されるか、

macOS画面の上部にあるメニューバーにあります。通知機能は、WindowsおよびmacOSコンピュータ用のエージェントと共にデフォルトで自動的にインストールされます。ページを使用して、配布およびアップグレードのために最新バージョンをインポートします。

macOS画面の上部にあるメニューバーにあります。通知機能は、WindowsおよびmacOSコンピュータ用のエージェントと共にデフォルトで自動的にインストールされます。ページを使用して、配布およびアップグレードのために最新バージョンをインポートします。

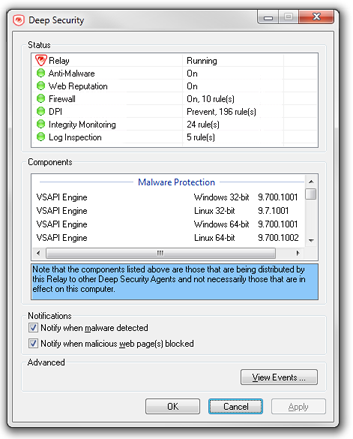

注意Relay有効化済みエージェント (Windowsでサポート) を実行しているコンピュータでは、ローカルコンピュータで有効なコンポーネントではなく、AgentまたはApplianceに配信されているコンポーネントが通知に表示されます。

|

Notifierの仕組み

不正プログラムが検出されるか、不正サイトがブロックされると、 エージェントからNotifierにメッセージが送信されます。Notifierの通知領域または通知センターにポップアップメッセージが表示されます。

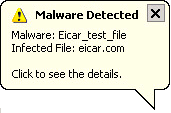

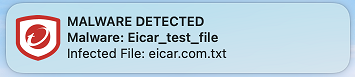

不正プログラムが検出された場合、Notifierは次の例のようなポップアップメッセージを表示します。

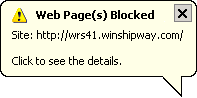

不正なWebページがブロックされると、Notifierは次の例のようなポップアップメッセージを表示します。

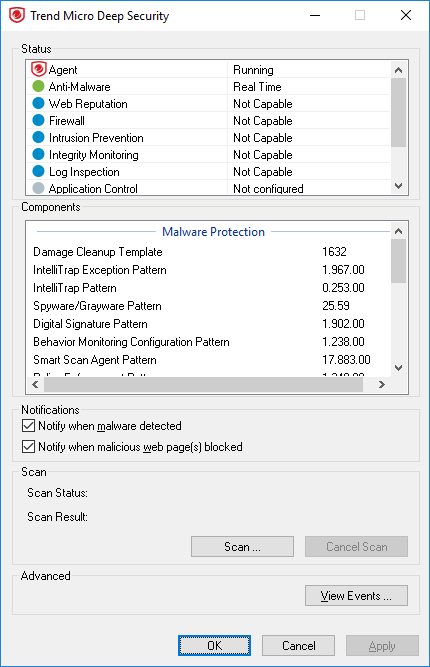

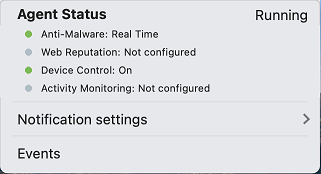

Notifierには、現在の保護ステータスと、パターンバージョンなどのコンポーネント情報 (Windowsのみ) を表示するためのコンソールユーティリティも用意されています。コンソールユーティリティを使用すると、ポップアップ通知のオン/オフを切り替えたり、詳細なイベント情報にアクセスしたりできます。

Windowsの通知コンソール:

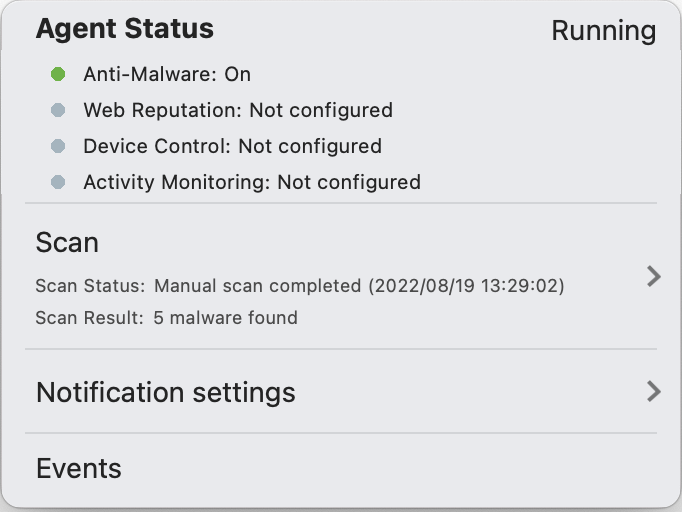

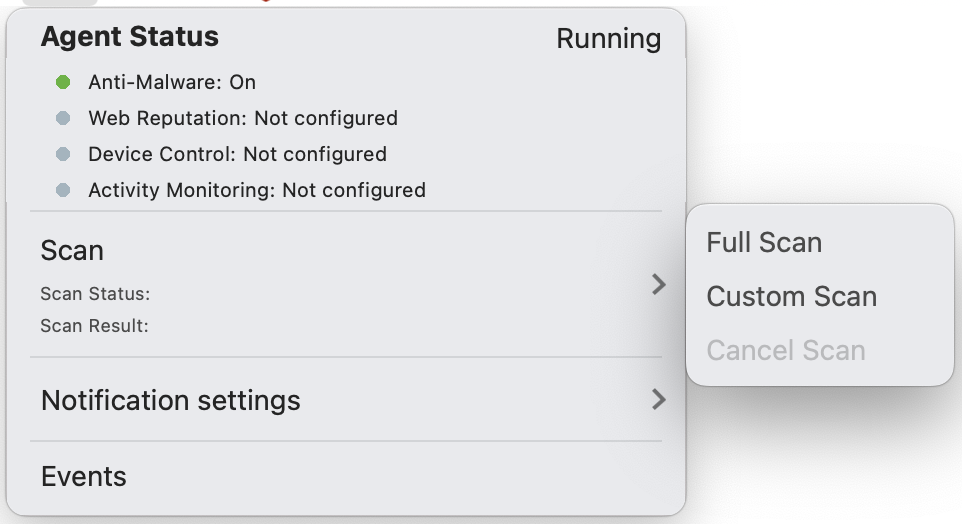

macOSのNotifierコンソール:

ヒント特定のコンピュータまたは特定のポリシーが割り当てられているコンピュータの Server & Workload Protection通知をオフにするには、 [ホストのすべてのポップアップ通知を抑制] を [はい]に設定します。これらのメッセージは、 Server & Workload Protection コンソールにアラートまたはイベントとして表示されます。

|

Relay (サポートされている場合) をホストしているコンピュータでNotifierが実行されている場合、Notifierの表示には、コンピュータで有効なコンポーネントではなく、Relayによって配信されるコンポーネントが表示されます。

スキャナ機能が有効なコンピュータでNotifierが実行されている場合は、Scannerが実行中であることが表示されます。 Scannerを実行しているコンピュータをRelayにすることはできません。

手動検索を開始する

チェックボックスが選択されてエージェントが通知アプリケーションで手動検索をトリガーできるようになると、通知コンソールに検索というタイトルのパネルが含まれます。通知はコンピュータエディタまたはポリシーエディタから割り当てられた検索構成を使用し、エディタの[不正プログラム検索]タブの[一般]水平タブの[手動検索]セクションにあります。詳細については、不正プログラム検索設定を作成または編集するを参照してください。

検索を開始できません:

- エージェントのアップグレード時

- 実行中のサーバ側検索がすでに実行されている場合

- 検索設定が空の場合

Windows

手順

- エージェントによる手動検索を開始するには、[検索] パネルで [検索]をクリックします。

- フォルダツリーで検索するフォルダを選択し、 [検索]をクリックします。

- 完全検索の場合は、 [このPC] を選択してすべてのファイルの検索を開始します。

- カスタム検索の場合は、検索を開始するファイルまたはフォルダを1つ以上選択します。

次のステップ

検索が完了すると、[検索結果] に検出された不正プログラムアイテムの数が表示されます。これらの項目の詳細を表示するには、Notifier の [詳細] パネルで [イベント表示] をクリックします。

注意使用できないコンピュータで実行中の検索が開始された場合、実行中の検索は中止されます。たとえば、検索の開始後にユーザがコンピュータからログアウトした場合などです。

|

macOS

Notifierコンソールで [検索] メニュー項目を選択し、サブメニューから次のいずれかを実行します。

- すべてのファイルの検索を開始するには、 [フル検索] をクリックします。

- [カスタム検索] をクリックして検索するファイルまたはフォルダを選択し、検索を開始します。

すでに実行中の手動検索をキャンセルするには、 [検索] メニュー項目を選択し、サブメニューから [検索のキャンセル]をクリックします。

注意サーバは、実行中の手動検索をキャンセルすることもできます。

|

Notifierコンソールから実行中の検索が開始された場合:

- ユーザがログアウトしている場合、検索は続行されます

- コンピュータを再起動すると、検索は終了します

検索が完了すると、Notifierコンソールの [検索] パネルに、検出された不正プログラムアイテムの数が表示されます。各不正プログラムの詳細を表示するには、 [イベント] メニュー項目を選択します。この詳細情報は、コンピュータエディタまたはポリシーエディタの [不正プログラム検索] タブの [不正プログラム対策イベント] 水平タブからも参照できます。