Server & Workload Protection コンポーネントはネットワークを介して通信します。次のものを使用します。

インストール前に、ネットワーク管理者がファイアウォール、AWSセキュリティグループ、およびWebプロキシを設定して、これらのネットワークサービスを許可する必要がある場合があります。

ファイアウォールの除外リストについては、 Trend Vision Oneのファイアウォール除外要件 を参照してください。ファイアウォールの除外要件は環境によって異なります。適切な地域を参照して、正しい許可ルールを設定してください。

注意[Default settings are shown.] 多くのネットワーク設定は構成可能です。例えば、ネットワークにWebプロキシがある場合、エージェントをポート1443を介して接続するように構成することができ、ポート443で直接Server & Workload Protectionに接続する代わりになります。デフォルト設定を変更する場合、ファイアウォールは代わりに新しい設定を介した通信を許可する必要があります。

|

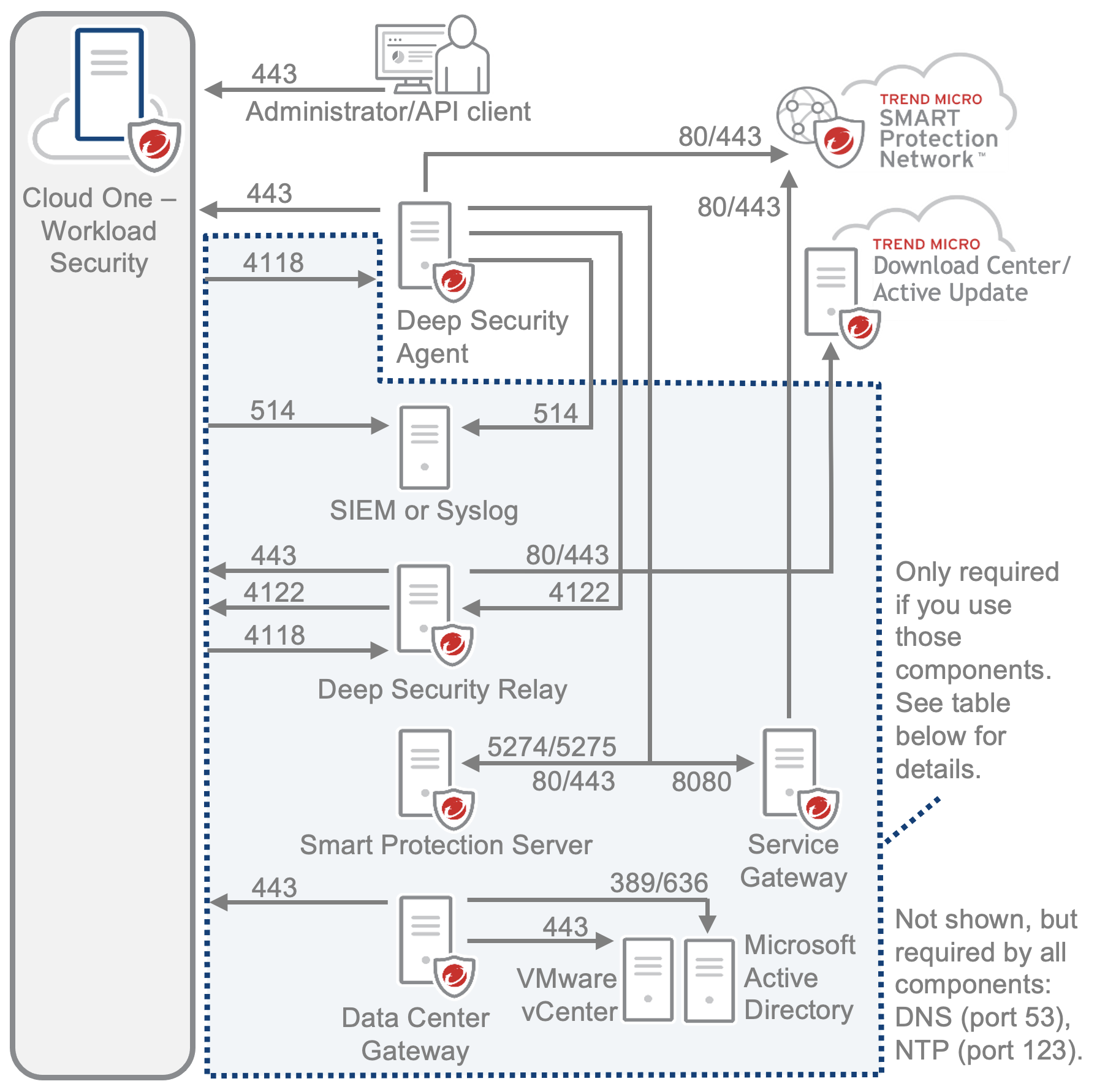

基本的な概要については、以下のネットワーク図を参照してください。詳細については、図の後にある必要なポート番号、IPアドレス、およびURLの表を参照してください。

必要な Server & Workload Protection のIPアドレスとポート番号

次の表は、送信元アドレス (TCP接続またはUDPセッションを開始する配信コンポーネント) 別にまとめられています。通常、応答 (宛先アドレスからの同じ接続で逆方向のパケット)

も許可する必要があります。

Server & Workload Protection サーバは通常、動的IPアドレスを持っています (つまり、必要に応じて、配置内の他のコンピュータがDNSクエリを使用して、 Server & Workload Protection FQDNの現在のIPアドレスを検索します)。 Server & Workload Protection ドメイン名のリストについては、次を参照してください。必須の Server & Workload Protection URL 。

一部のポートは、特定のコンポーネントおよび機能を使用する場合にのみ必要です。一部のサービスには静的IPアドレスが割り当てられている場合があります。これらの例外およびオプション機能が示されています。

注意表内のすべてのポートは [宛先ポート] です (待機ポートとも呼ばれます)。多くのソフトウェアと同様に、 Server & Workload Protection でもダイナミックレンジを使用します。エフェメラル [送信元ポート]ソケットを開くとき。まれに、エフェメラル送信元ポートがブロックされることがあります。接続の問題。その場合は、送信元ポートも開く必要があります。

|

|

送信元のアドレス

|

送信先アドレス

|

ポート (初期設定)

|

プロトコル

|

|

|

管理者のコンピュータ

|

DNSサーバ

|

53

|

DNS over UDP

|

|

|

NTPサーバ

|

123

|

UDP経由のNTP

|

||

|

Server & Workload Protection

|

443

|

TCP上のHTTPS

|

||

|

Server & Workload Protection

サブネット:

|

514

|

UDP経由のSyslog

|

||

|

6514

|

Syslog over TLS

|

|||

|

エージェント,

|

4118

|

TCP上のHTTPS

|

||

|

Agents

|

DNSサーバ

|

53

|

DNS over UDP

|

|

|

NTPサーバ

|

123

|

UDP経由のNTP

|

||

|

514

|

UDP経由のSyslog

|

|||

|

Server & Workload Protection

|

443

|

TCP上のHTTPS

|

||

|

4122

|

TCP上のHTTPS

|

|||

|

Trend Micro Smart Protection Network

|

80

|

HTTP over TCP

|

||

|

443

|

TCP上のHTTPS

|

|||

|

8080

|

HTTP over TCP

|

|||

|

80

|

HTTP over TCP

|

|||

|

443

|

TCP上のHTTPS

|

|||

|

5274

|

HTTP over TCP

|

|||

|

5275

|

TCP上のHTTPS

|

|||

|

すべてエージェントに必要な送信先アドレス、ポート、およびプロトコル(各Relayにはエージェントが含まれます)

|

||||

|

4122

|

TCP上のHTTPS

|

|||

|

本デバイス

(Relayでは、 エージェントはリモートRelayではなくローカルに接続します)

サーバの他のソフトウェアが同じポートを使用している場合 (ポートの競合) や、iptablesやWindowsファイアウォールなどのホストファイアウォールでlocalhost接続がブロックされている場合 (サーバ自体に内部的に接続している場合) にのみ設定します。 localhost接続はネットワークに到達しないため、ネットワークファイアウォールでこのポートを許可する必要はありません。

|

4123

|

該当なし

|

||

|

80

|

HTTP over TCP

|

|||

|

443

|

TCP上のHTTPS

|

|||

|

ダウンロードセンター、またはローカルWebサーバ上のミラー (存在する場合)

2020年11月23日より前に作成されたアカウント:

|

443

|

TCP上のHTTPS

|

||

|

DNSサーバ

|

53

|

DNS over UDP

|

||

|

NTPサーバ

|

123

|

UDP経由のNTP

|

||

|

Server & Workload Protection

|

443

|

TCP上のHTTPS

|

||

|

VMware vCenter

|

443

|

TCP上のHTTPS

|

||

|

Microsoft Active Directory

|

389

|

STARTTLSとLDAP over TCP and UDP

|

||

|

636

|

LDAPS over TCPおよびUDP

|

|||

|

DNSサーバ

|

53

|

DNS over UDP

|

||

|

NTPサーバ

|

123

|

UDP経由のNTP

|

||

|

トレンドマイクロ Smart Protection Network (ファイルレピュテーション機能用)

|

80

|

HTTP over TCP

|

||

|

443

|

TCP上のHTTPS

|

|||

|

Server & Workload Protection

|

443

|

TCP上のHTTPS

|

||