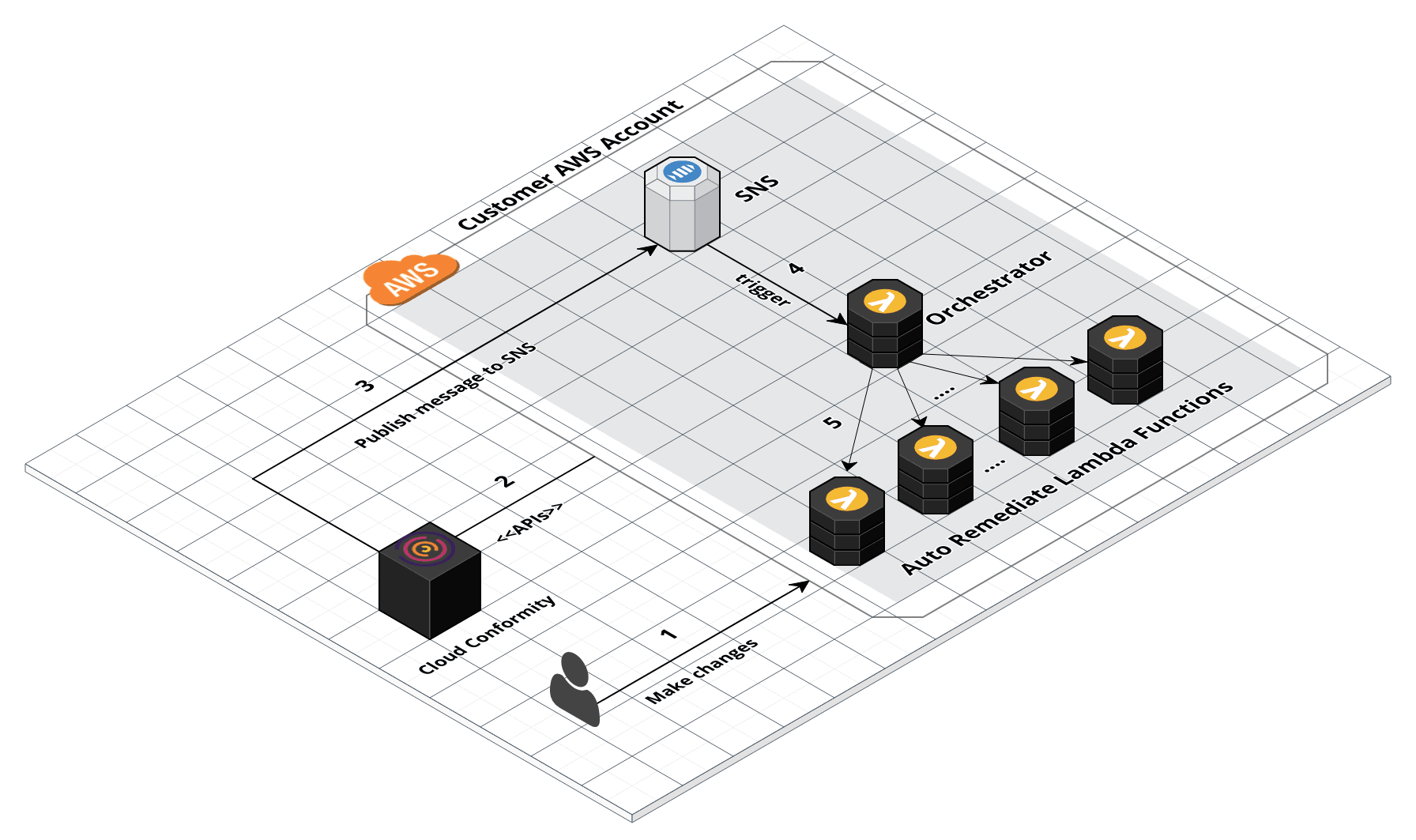

自動修復により、顧客はインフラストラクチャ上で自己修復型のLambda関数を実行し、セキュリティおよびガバナンスの失敗をリアルタイムで修正することができます。サポートされている自動修復Lambda関数のリストについては、GitHubページを参照してください。

大企業向けの自動修復の実装と、セキュリティギャップを埋めるためのカスタムLambdaの記述の詳細については、以下を参照してください。 Cloud Risk Management プラットフォームでセキュリティとコンプライアンスの自動修復を追加する方法。

注意[シナリオの例]: ユーザがS3アクセス制御リスト (ACL) を介してS3バケットを一般公開します。

|

自動修復の仕組み

手順

- Cloud Risk Management は、リスクをルール違反として識別します。

- Cloud Risk Management は、指定されたSNSチャネルに通知を送信します。

- SNSトピックによってOrchestratorのラムダ関数がトリガーされ、S3バケットの自動修復関数が呼び出されます。

- AutoRemediateS3-001関数S3バケットのACLを更新してルールエラーを解決することで、セキュリティギャップを埋めます。

次のステップ

自動修復の設定

手順

- 公式サーバレスドキュメントの指示に従ってAWSアカウントをインストールし、サーバレスフレームワークへのアクセスを提供します。自動修復リポジトリの作業用コピーを作成し、次の手順に従います。

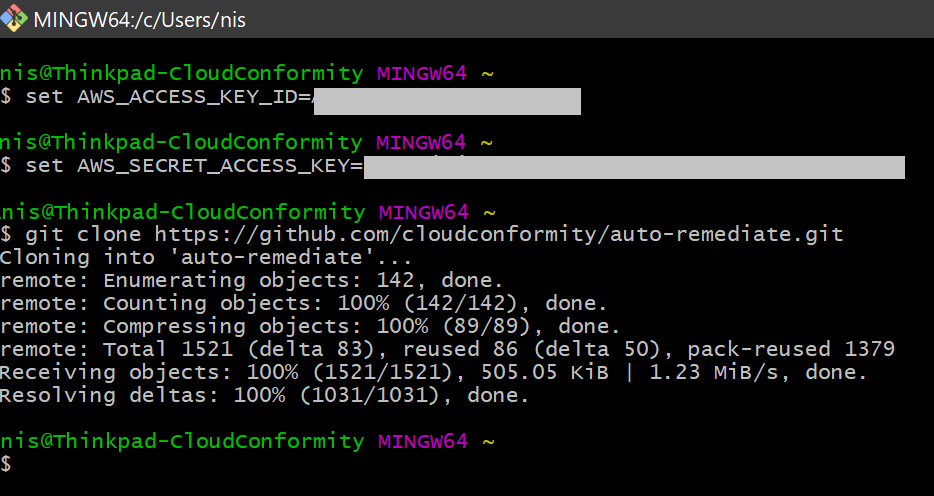

- 自動修復リポジトリの作業用コピーを作成します。1. Linux / Mac OS X / WindowsにGitをインストールするシステムにインストールされていない場合2. 次のGitコマンドを実行します。

git clone https://github.com/cloudconformity/auto-remediate.git 3. 自動修復フォルダ内の関数にディレクトリを変更します。

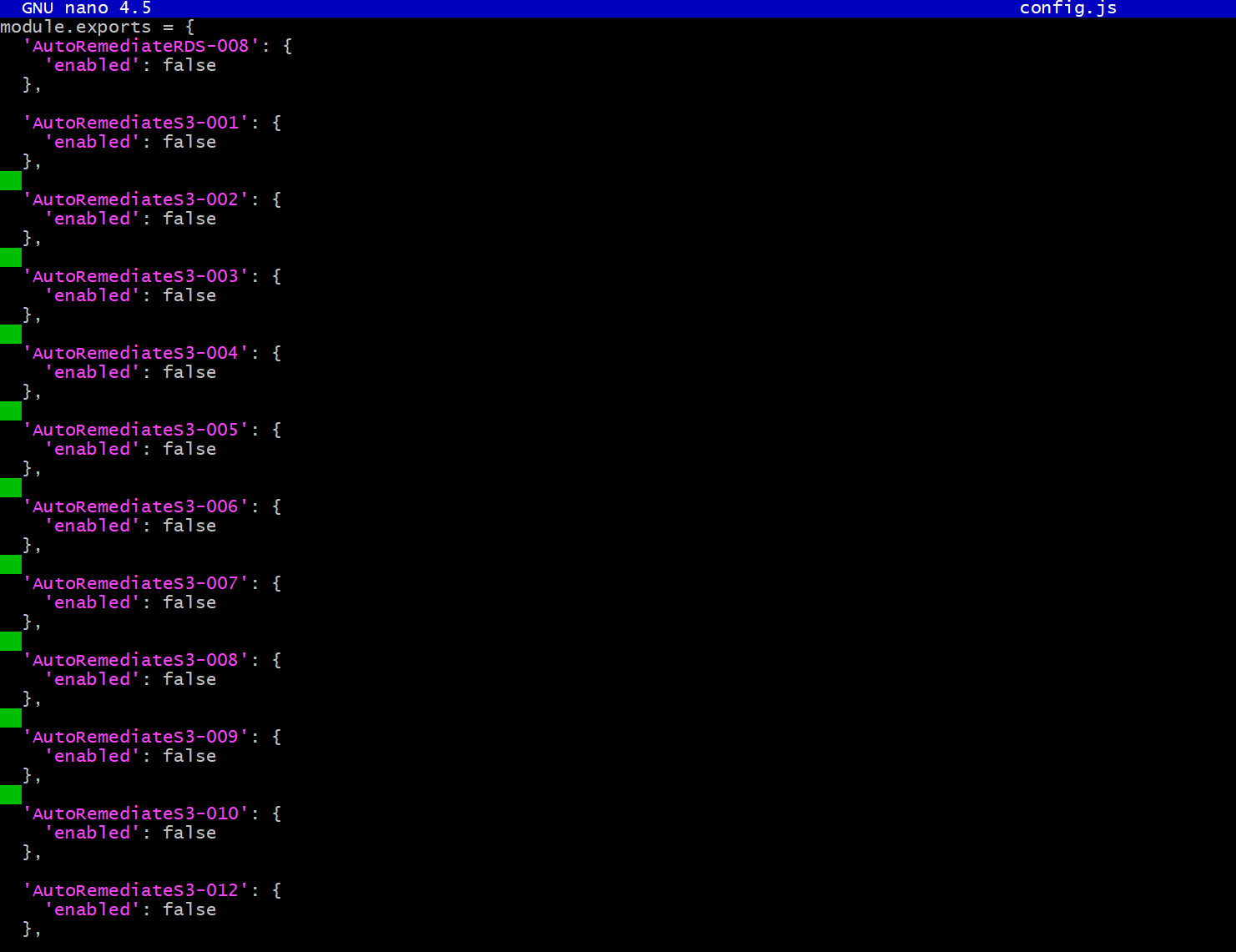

3. 自動修復フォルダ内の関数にディレクトリを変更します。cd auto-remediate/functions4. 次のコマンドを使用してルール設定にアクセスします。nano config.js{.zoom} 5. [config.js] ファイルのすべてのルールが次のように設定されます。

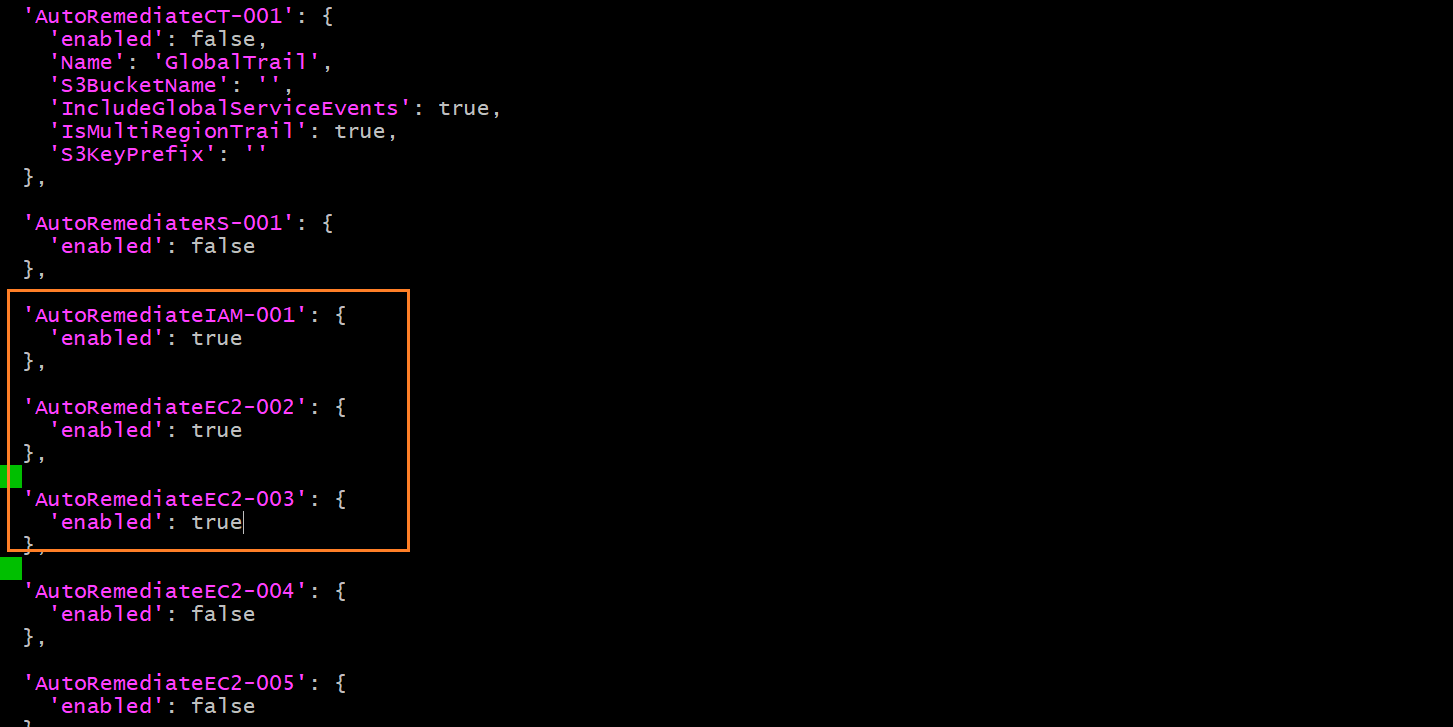

5. [config.js] ファイルのすべてのルールが次のように設定されます。'enabled': false設定ミスを防ぐため、初期設定では値を次のように変更して、ルールを手動で有効にする必要があります。'enabled': true 6. 変更後、次の手順を実行します。

6. 変更後、次の手順を実行します。- キーボード操作 [Ctrl+O] を実行して変更を書き出す

- [Enter] を押して変更を確認します。

- [Ctrl+X。]のキーボード操作を実行して、コマンドラインエディタを終了します。

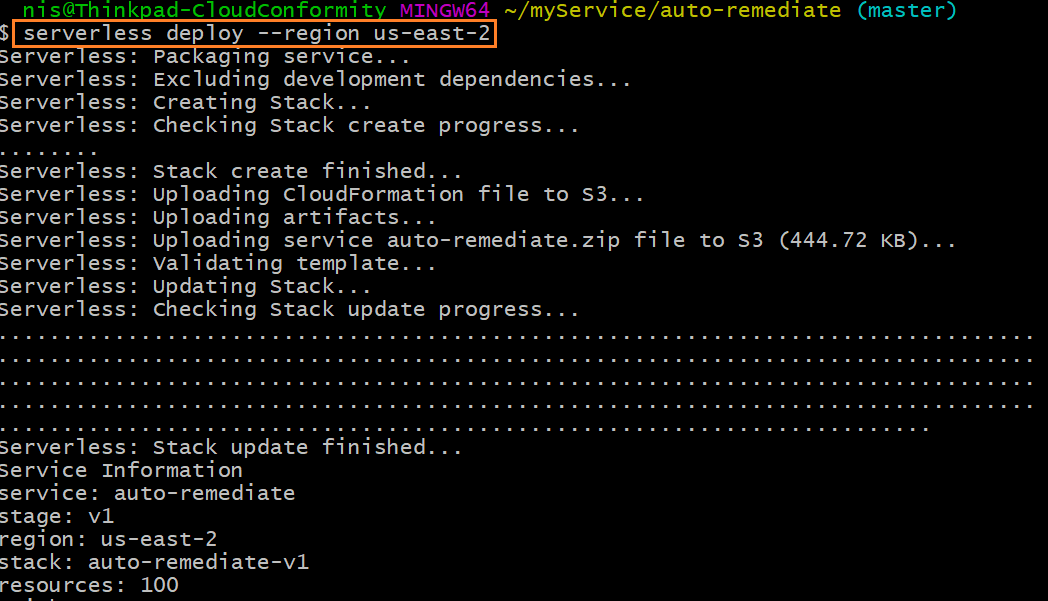

7. 次のコマンドを実行します。- Move one level up to the "auto-remediate" folder using the command: `cd ..` - Make node:modules folder available to AWS using the command: `npm install` {.zoom}8. 次のコマンドを実行して、自動修復を配信します。serverless deploy --region [your AWS account region]例serverless deploy --region us-east-2

注意

!!! note "" 自己修復機能については、AWSアカウントと同じリージョンに自動修復をデプロイすることをお勧めします。チェックの失敗の検出は、 RTMそしてCloud Risk Management ボット。 9. 配信が成功したら、次の手順を実行します。

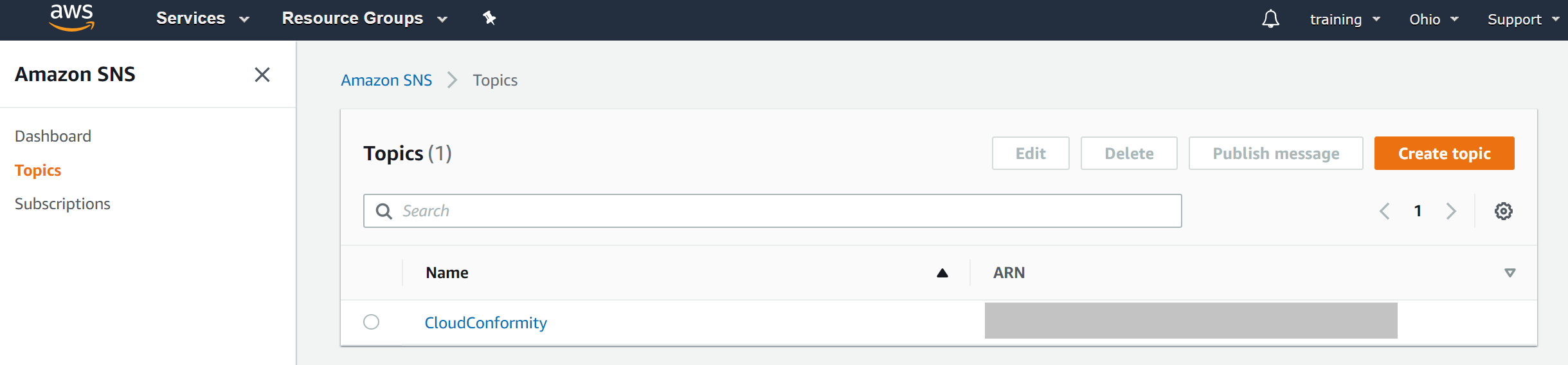

9. 配信が成功したら、次の手順を実行します。- An SNS topic named **CloudConformity** is automatically created in your AWS account.

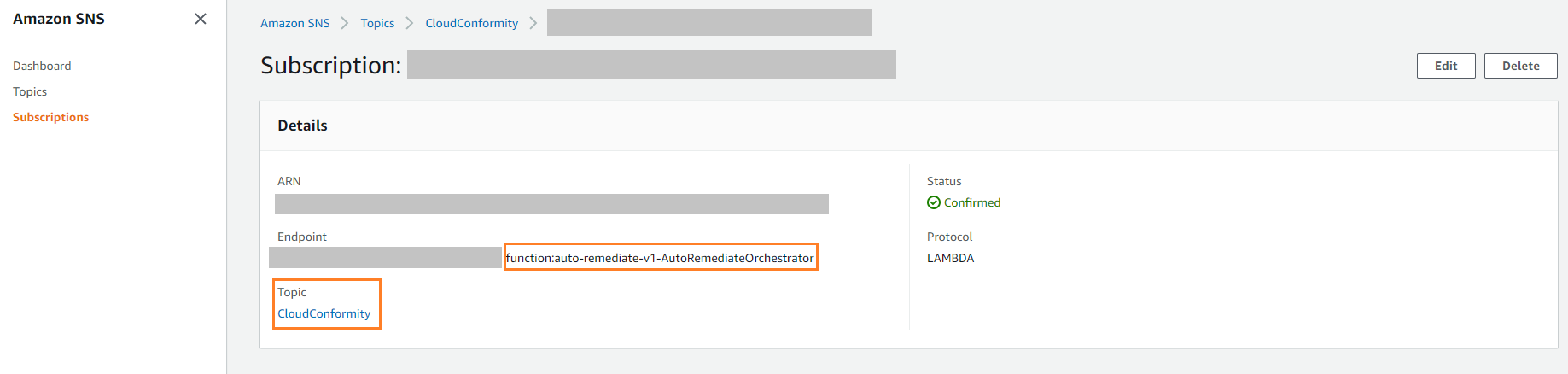

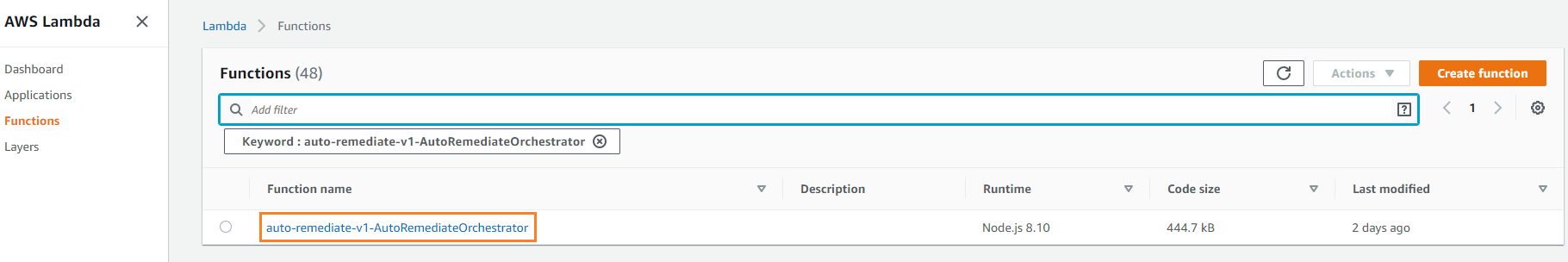

- [autoremediate-v1-AutoRemediateOrchestrator] という名前のLambda関数が、 [CloudConformity] SNSトピックに自動的にサブスクライブされます。

10. 統合するAmazon SNSの通信 Cloud Risk Management プラットフォームでチャネルを選択し、有効にする通知を選択します。

10. 統合するAmazon SNSの通信 Cloud Risk Management プラットフォームでチャネルを選択し、有効にする通知を選択します。- [Automatic notifications](toggle-automatic-notifications.xml) - failed checks are automatically resolved when a message is published to your SNS channel. - [Manual notifications](toggle-manual-notifications.xml) - you can view the **Send via SNS** button on Check failures. Click on the button to resolve the failure.

次のステップ

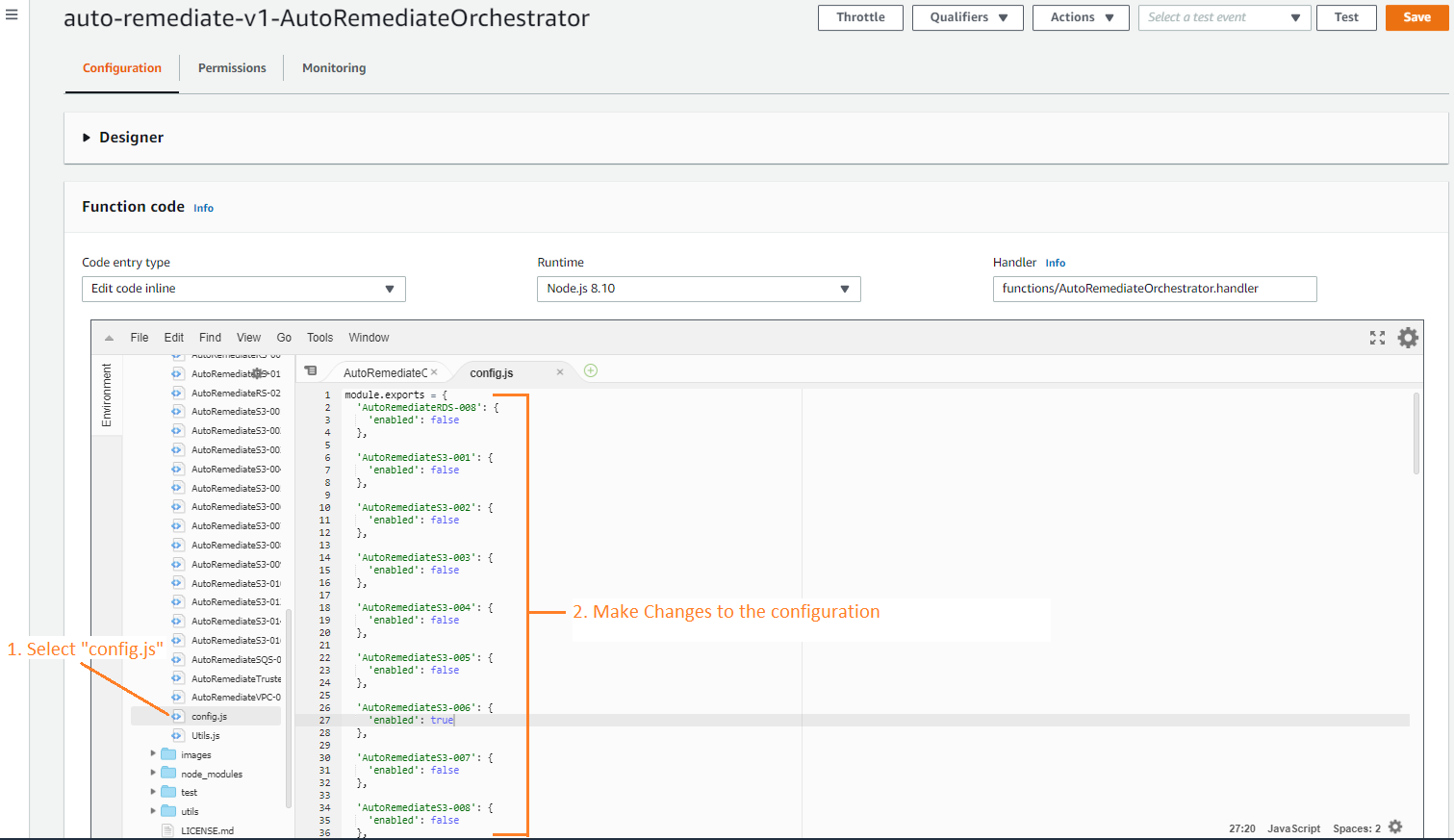

自動修復の配信後にルールを有効または無効にする

手順

- AWSコンソールで、次の場所に移動します。

- 検索して選択: [auto-remediate-v1-AutoRemediateOrchestrator]

- 設定を変更します。に移動

- [config.js] を選択し、自動修復ルールの設定を変更します。

自動修復の配信のテスト

手順

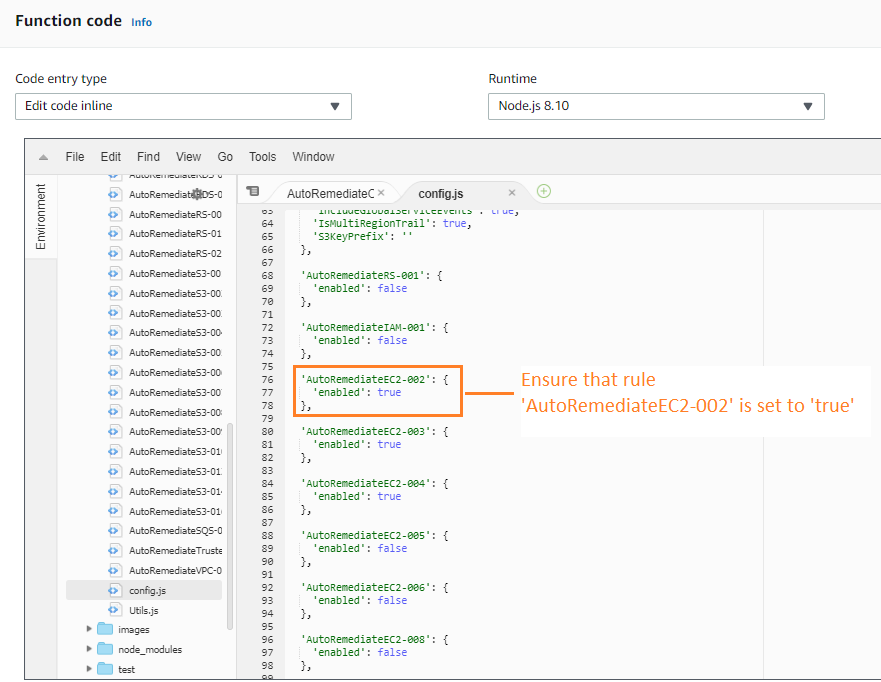

- 次のことを確認します。通信トリガの設定中に選択したAmazon SNSチャネル変更内容:[すべてのチェック] で通知を送信するように初期設定に設定するか、または[ルール]の下にある [EC2-002] を具体的に選択できます。

- 次の手順に従って、 [AutoRemediateEC2-002] ルールが有効になっていることを確認します。ルールを有効にする手順。

- AWSコンソールで、次の場所に移動します。

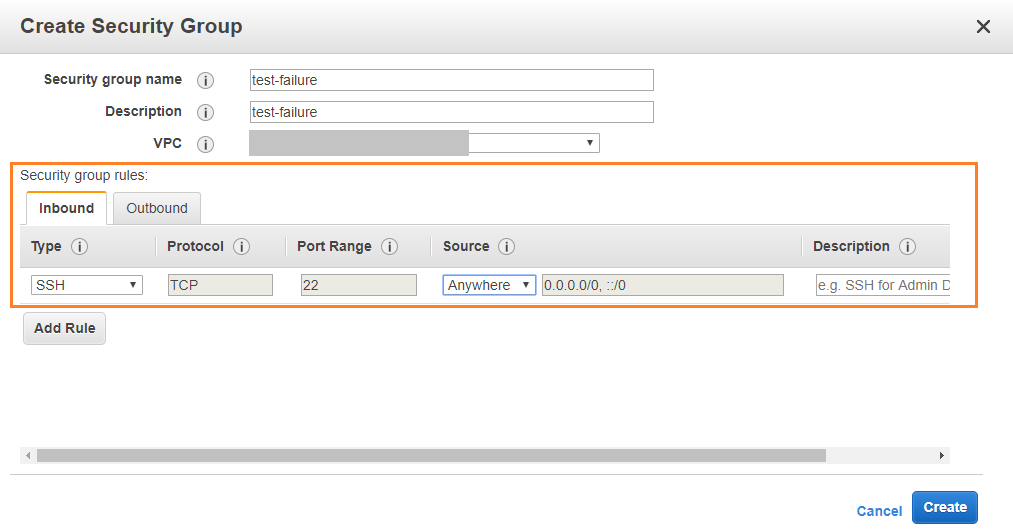

- [セキュリティグループの作成]をクリックします。

- 名前と説明を入力し、[VPC] を選択します。

- 未満 [ルールの追加]をクリックします。

- 種類の選択: [SSH]

- ソース: [すべてのアプリケーションを許可]

- [作成] をクリックします。メモ ""

- リアルタイムの脅威監視を有効にしている場合、自動修復が開始されたときにアクティビティダッシュボードそして監視ダッシュボードにエントリがすぐに表示されます。

- 自動通知のみを有効にしている場合チェックの失敗は自動的に解決されます。

手動通知を使用した解決

手動通知のみを有効にしている場合、次の手順に従ってエラーを解決します。

手順

- [すべてのチェック] レポートに移動し、次の条件でルールをフィルタします。

- [ルール]: EC2-002 (無制限のSSHアクセス)

- [次の期間未満で作成されたチェックのみを表示]: 1日

- [チェックの失敗] で、 [SNS経由で送信]をクリックします。

自動修復の解決方法を確認する

手順

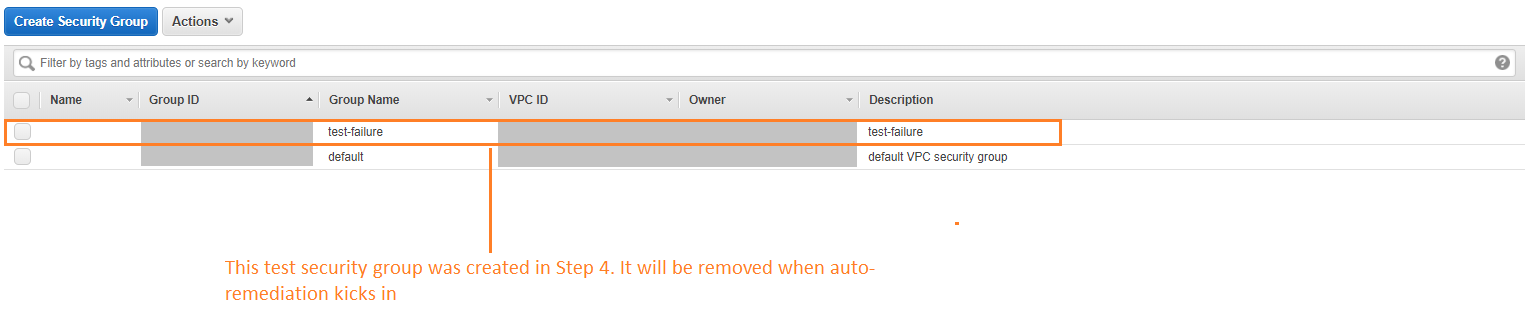

- AWSコンソールで、次の場所に移動します。手順4で作成したセキュリティグループは使用できなくなります。

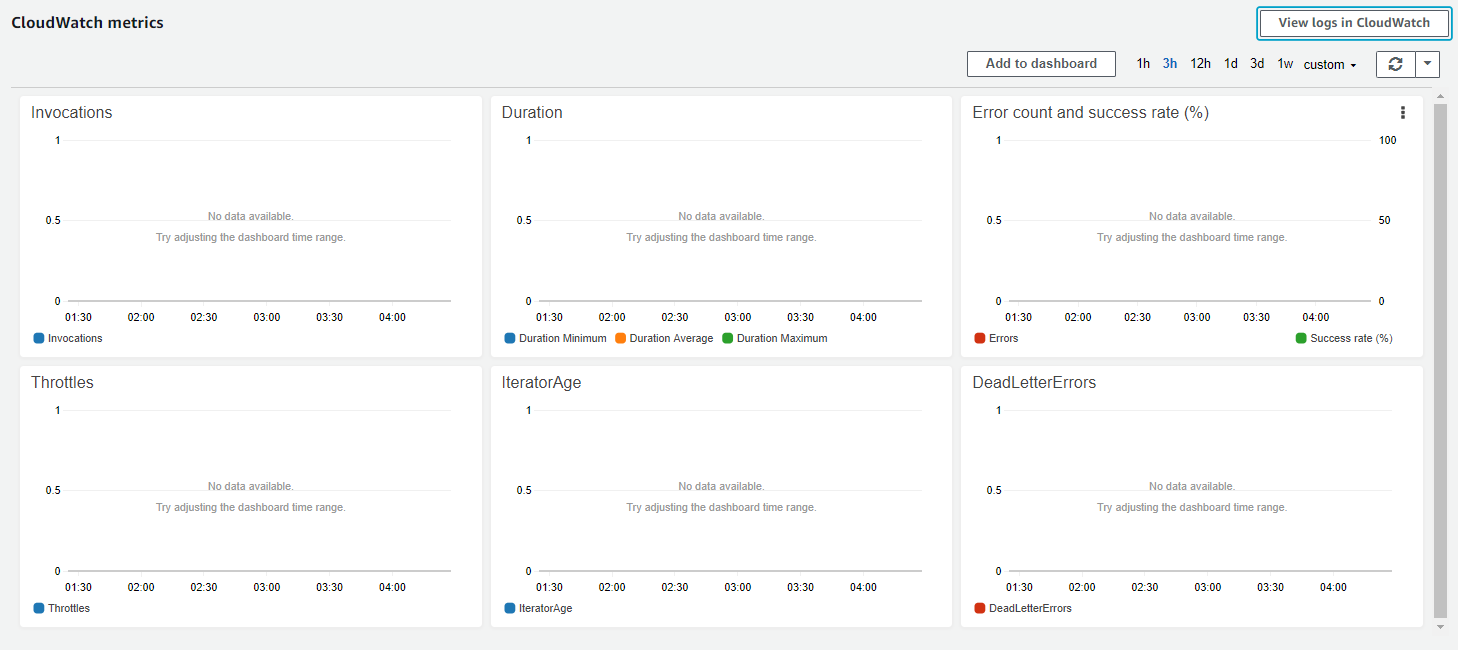

- AWSコンソールで、**[Services]>[Compute]>[Lambda]>[Functions]>[Select {auto-remediate function}

] >[Monitoring] の順に選択します。**ラムダ監視グラフを確認して、 [auto-remediate-v1-AutoRemediateOrchestrator] とそのサブ関数がトリガーされているかどうかを確認することもできます。

自動修復プロジェクトへの貢献

独自の自動修復コードをフォークして変更することはできますが、 Cloud Risk Management ではフォークされたコードに対するサポートは提供しません。ただし、プルリクエストを自動修復コードに送信することはできます。承認された場合、そのコードはカスタマーサクセスチームによってサポートされます。