この展開オプションでは、Azure Firewallの背後にVirtual ApplianceのScale Setを展開して高度なネットワーク保護を提供する方法について説明します。Azure

Load Balancerの背後にScale Setを展開することで、可用性の層が追加され、Virtual Applianceに障害が発生した場合でも最小限の中断で済みます。

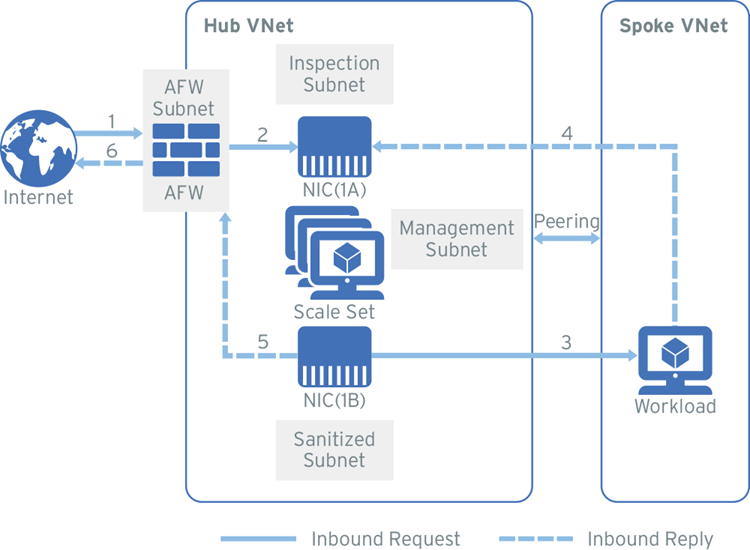

次の図は、この展開のトラフィックフローの例を示しています。

重要インターネット接続通知

Network Security virtual applianceの展開ステップでは、Network Security virtual applianceは標準の内部ロードバランサーの背後に構成されます。このロードバランサーの配置により、インターネット接続が明示的に宣言されない限り、デフォルトでアウトバウンドインターネット接続がブロックされます。この展開では、アウトバウンド接続を許可するために管理サブネットにNATゲートウェイを追加し、Network

Security virtual applianceがNetwork Securityと通信できるようにします。このオプションは、Network Security

virtual applianceが展開される前に構成されます。

|

環境を設定するためにこれらのタスクを完了してください:

手順

始める前に

- Azureの命名規則を確認してください。

- Azure Monitorを設定します。ログモニタワークスペースIDとログモニタプライマリキーを書き留めてください。

- Trend Micro Cloud One アプライアンス展開トークンを生成します。

Resource Groupを作成

お使いの環境にResource Groupが存在しない場合は、Resource Groupを作成してください。

手順

- [Resource groups] → [+ Add]に移動します。

- サブスクリプションを選択し、Resource Groupに名前を付けて、リージョンを選択してください。

- [Review + Create]をクリックしてください。

スポーク仮想ネットワークとWorkloadサブネットを作成する

手順

- [Virtual Networks] → [+ Add] に移動します。

- Basicsタブのフィールドに値を入力し、インスタンスに

Spoke-VNetという名前を付けます。 - IP Addressタブで、IPv4アドレス空間を編集し、新しいアドレスを入力します。

- [+ Add Subnet]をクリックして、次の詳細を入力してください:

- [Subnet name:]

Workload1-Subnet - [Subnet CIDR (example):] 10.1.1.x/x

- [Subnet name:]

- [OK]をクリックしてください。

- セキュリティタブとタグタブをスキップします。

- [Review + Create]をクリックし、次に[Create]をクリックします。

Workload仮想マシンを作成する (オプション)

この環境を概念実証として作成する場合、または環境に既存のWorkloadがない場合は、次の手順に従ってください。

手順

- [Virtual machines] → [+ Add] → [Virtual machine] に移動します。

- Basicsタブで、必要な項目を入力します。名前とインバウンドポートルールには次の内容を入力してください。

- [Name:]

WorkloadVM - [Public inbound ports:] なし

- [Name:]

- Disksタブで、OSディスクタイプに[Standard HDD]を選択し、他の設定を構成します。

- Networkingタブにこれらの値を入力してください:

- [Virtual network:]

<Your Spoke-VNet> - [Subnet:]

WorkloadSubnet - [Public inbound ports:] なし

- [Virtual network:]

- 残りのタブに情報を入力してください。

- [Review + Create]をクリックし、次に[Create]をクリックします。

- 展開が完了したらプライベートIPアドレスを書き留めてください。

バックエンドワークロードの例

上記の手順に従ってAzure環境でWorkloadを作成した場合、以下の表は2つの仮想マシンWeb Workloadの構成詳細の例を示しています。Workload作成後にバックエンドWorkloadを構成する予定がある場合は、HTTPサーバをインストールしてください。

|

ネットワークインタフェース

|

サブネット

|

IP例

|

|

WorkloadVM1

|

WorkloadSubnet1

|

10.3.x.x

|

|

WorkloadVM2

|

WorkloadSubnet2

|

10.4.x.x

|

ハブ検査仮想ネットワークとサブネットを作成する

以下の手順を使用して、手動でinspection-VNet (ハブ) およびサブネットを設定します。Network Security Virtual Applianceをデプロイする際に、すべてのサブネットを選択します。

手順

- [Virtual Networks] → [+ Add] に移動します。

- Basicsタブのフィールドに値を入力し、インスタンスに

Hub-VNetという名前を付けます。 - IP Addressタブで、IPv4アドレス空間を編集し、CIDRを入力します。

- [+ Add Subnet]をクリックし、次の情報を入力して4つのサブネットを作成します:サブネット名サブネットCIDRの例

Management-subnet10.0.0.x/xInspection-subnet10.0.1.x/xSanitized-subnet10.0.2.x/xLoadbalancer-subnet10.0.3.x/x

注意

内部ロードバランサー (ILB) は、Azure MarketplaceからNetwork Security Virtual Applianceをデプロイする際に作成されます。 - すでにAzure Firewallまたはサードパーティのファイアウォールを設定している場合は、このステップをスキップしてください。Securityタブでファイアウォール設定に[Enable]を選択し、Firewall detailsを入力してください。

- [Firewall name:]

AzureFirewall - [Firewall subnet CIDR (example):] 10.0.100.x/x

- [Public IP address:] [Create New]をクリック → IPアドレスを追加し、[地域]または[Global]を選択し、[OK]をクリックします。

- [Firewall name:]

- [Review + Create]をクリックし、次に[Create]をクリックします。

ピアリングを追加してハブとスポークのVNetを接続する

手順

- Virtual networksページに移動します。

- [Spoke-VNet] → [Peerings] → [+ Add] をクリックします。

- スポークVNetからインスペクションVNetへのピアリング接続です。次の構成詳細を入力し、[Ok]をクリックしてください。

- [Peering connection name:]

Spoke-to-Hub - [Virtual network deployment model:] リソースマネージャ

- [Subscription:] サブスクリプション

- [Virtual network:]

<your Spoke VNet> - [Peering connection name:]

Hub-to-Spoke - [Allow virtual network access from Hub-VNet to Spoke-VNet:] 有効

- [Allow virtual network access from Spoke-VNet to Hub_VNet:] 有効

- [Allow forwarded traffic from Spoke-to-Hub:] 有効

- [Allow virtual network access from Hub-to-Spoke:] 有効

- [Allow gateway transit:] 無効にする

- [Peering connection name:]

管理サブネットにNATゲートウェイを追加する

インターネット接続通知セクションに記載されているように、Network Security Virtual ApplianceがNetwork Securityと通信できるようにするために、管理サブネットに関連付けられたNATゲートウェイを構成に追加します。

[NOTE]

Network Security Virtual Applianceをデプロイする際に、NATゲートウェイを自動的に生成するオプションがあります。Network Security Virtual ApplianceのデプロイセクションでNATゲートウェイを自動的に生成するオプションを選択するか、以下の手順を使用してNATゲートウェイを手動でデプロイしてください。

手順

- [NAT gateways] → [+ Add]に移動します。

- Basicsタブに必要な情報を入力してください。

- Outbound IPタブで、リソースに応じて[Public IP addresses]または[Public IP prefixes]を選択します。

- [Public IP address:] 単一のIPアドレス

- [Public IP prefixes:] パブリックIPアドレスの範囲

- Subnetタブで、Hub-VNet名を選択し、[management-subnet]を選択します。

- [Review + Create]をクリックし、次に[Create]をクリックします。NATゲートウェイの詳細ページから[サブネット]メニューオプションをクリックすることで、管理サブネットをNATゲートウェイ作成後に関連付けることができます。

Network Security Virtual Applianceをデプロイする

Network Security Virtual Applianceは、Azure Marketplaceでパブリックオファーとして利用できます。Network Security

Virtual Applianceをデプロイするには、[Azure Portal → Marketplace → Trend Micro Cloud One™ – Network Security]に移動します。

手動で追加Azure Marketplace展開がVirtual ApplianceをNetwork Securityに正しく登録しない場合、Virtual ApplianceをTrend

Micro Cloud Oneに追加します。

展開を開始する前に、以下の情報を収集してください:

- VNet Resource Group名。

- 管理、検査 (Dataporta)、サニタイズ (Dataportb)、およびロードバランサーサブネットの名前。

- お客様のTrend Micro Cloud Oneアプライアンス展開トークン

注意ベストプラクティスは、Resource Group、hub-VNet、およびサブネットの正確な名前をコピーして貼り付けることです。

|

手順

- Azureにログインし、[Create a resource]を選択します (これによりMarketplaceに移動します)。

- [Trend Micro Network Security]を検索。

- プランを選択の横にあるドロップダウンメニューで[Scale Set VM]を選択してください。

- [Create]をクリックしてください。

- Basicsタブに次の情報を入力してください:

- Trend Micro Cloud Oneアプライアンス展開トークンを入力してください

- 選択した場合、公開ユーザキー(SSHキー) を作成します。

- Networkingタブで次の情報を選択してください:

- お客様の仮想ネットワーク。

- あなたがinspection-VNetで作成したすべてのサブネット。

- NAT Gatewayについては、Virtual Applianceをデプロイする際に新しいNAT Gatewayを自動的に作成するには[Create new]を選択するか、すでに手動でNAT Gatewayを作成している場合は[Select existing]を選択してください。

- Advancedタブに次の情報を入力または選択してください:

- (推奨) ブート診断設定を有効にしておいてください。

- ブート診断アカウントを選択するか、新しいアカウントを作成してください。

- [Review + Create]をクリックし、次に[Deploy]をクリックします。

Azure Firewallの設定

Azure Firewallを作成してデプロイした後、次の構成変更を行います。詳細はこちら。

[Note the Firewall IP information]

プライベートIPとパブリックIPはファイアウォール作成後に自動的に割り当てられます。展開プロセスで将来使用するためにIP情報をメモしておいてください。

手順

- [Firewalls] → [AzureFirewall]に移動します。

- [Public IP Configuration]を選択してください。

- AzureFirewallSubnetのプライベートIPアドレスとパブリックIPアドレスを書き留めてください。

ファイアウォールのルールを設定する

AzureFirewallのNATルール (Ingress) およびネットワークルール (Egress) を構成します。

NATルールの設定

手順

- [Firewalls] → [AzureFirewall]に移動します。

- [Rules] → [NAT rule collection] タブを選択します。

- [+ Add NAT rule collection]をクリックします。

- 名前と優先度を入力してください。

- NATルール設定を構成する:

- [Name:]

Ingress - [Protocol:] TCP

- [Source type:] IPアドレス

- [Source:]

* - [Destination address:]

<Public IP of the AzureFirewall> - [Destination ports:]

80 - [Translated address:]

<Private IP of your Workload VM> - [Translated port:]

80

- [Name:]

- [追加]をクリックしてください。

ネットワークルールを構成する

手順

- Network rule collectionタブに移動し、[+ Add network rule collection]をクリックしてください。

- 名前、優先度、およびアクションを追加してください。

- NATルール設定を構成する:

- [Name:]

Egress - [Protocol:] すべて

- [Source type:] IPアドレス

- [Source:]

Your entire V-Net - [Destination type:] IPアドレス

- [Destination address:]

* - [Destination ports:]

*

- [Name:]

- [追加]をクリックしてください。

ルートテーブルとルールを構成する

Network Security Virtual Applianceをデプロイした後、ルートテーブルとルートを追加および構成して、Virtual Applianceをインラインに配置し、トラフィックの検査を開始します。ファイアウォールルールは、サブネットのデフォルトゲートウェイとしてファイアウォールにルーティングされたネットワークトラフィックに適用されます。

このプロセスを完了するには、以下の情報が必要です:

ステップ1: 3つのルートテーブルを作成する

手順

- [Route tables]に移動し、[+ Add]をクリックしてください。

- 各ルートテーブルにこれらの値を入力してください:

- [Table one:]

Firewall-rt - [Table two:]

DataportB-rt - [Table three:]

Spoke-rt

- [Table one:]

- [Review + Create]をクリックし、次に[Create]をクリックします。

- 残りのテーブルについてもこのプロセスを繰り返してください。

手順2: ルートテーブルを設定する

手順

- ルートテーブルページから[Firewall-rt]テーブルを選択し、[Routes] → [+ Add]をクリックします。

- この情報を入力してください:

- [Name:]

toSpoke - [Address prefix:]

<CIDR of the Spoke-VNet> - [Next hop type:]

Virtual Appliance - [Next hop address:]

<IP address of the internal load balancer> - [OK]をクリックしてください。

- [Name:]

- ファイアウォール-rtに別のルートを追加します。

- [Name:]

Default - [Address prefix:]

0.0.0.0/0 - [Next hop type:]

Internet - [OK]をクリックしてください。

- [Name:]

- [DataportB-rt]テーブルを選択し、[Routes] → [+ Add]をクリックします。

- [Name:]

Default - [Address prefix:]

0.0.0.0/0 - [Next hop:]

Virtual Appliance - [Next hop address:]

<Private IP of AzureFirewall> - [OK]をクリックしてください。

- [Name:]

- [Spoke-rt]テーブルを選択し、[Routes] → [+ Add]をクリックします。

- この情報を入力してください:

- [Name:]

toSpoke - [Address prefix:]

<CIDR of the Spoke-VNet> - [Next hop type:]

Virtual Appliance - [Next hop address:]

<IP address of the internal load balancer> - [OK]をクリックしてください。

- [Name:]

- Spoke-rtテーブルに別のルートを追加します。

- [Name:]

toFirewall - [Address prefix:]

<CIDR of AzureFirewallSubnet> - [Next hop:]

Virtual Appliance - [Next hop address:]

<IP address of the internal load balancer> - [OK]をクリックしてください。

- [Name:]

- Spoke-rtテーブルに別のルートを追加します。

- [Name:]

Default - [Address prefix:]

0.0.0.0/0 - [Next hop:]

Virtual Appliance - [Next hop address:] ``内部ロードバランサーのアドレス

- [OK]をクリックしてください。

- [Name:]

[Step 3: Associate the route tables to the related subnet]

手順

- [Spoke-rt]テーブルを選択し、[Subnets] → [+ Associate]をクリックします。

- [Virtual network:]

Spoke-VNet - [Subnet:]

Workload1-subnet

- [Virtual network:]

- [Firewall-rt]テーブルを選択し、[Subnets] → [+ Associate]をクリックします。

- [Virtual network:]

<Your Hub-VNet> - [Subnet:]

<AzureFirewallSubnet>

- [Virtual network:]

- [DataportB-rt]テーブルを選択し、[Subnets] → [+ Associate]をクリックします。

- [Virtual network:]

<Your Hub-VNet> - [Subnet:]

<Sanitized-hub>

- [Virtual network:]