この展開オプションでは、プライベートVNet展開を使用してVirtual ApplianceのScale Setを展開する方法について説明します。Azure Load

Balancerの背後にScale Setを展開することで、可用性の追加レイヤーが提供され、Virtual Applianceが障害を経験した場合でも最小限の中断で済みます。

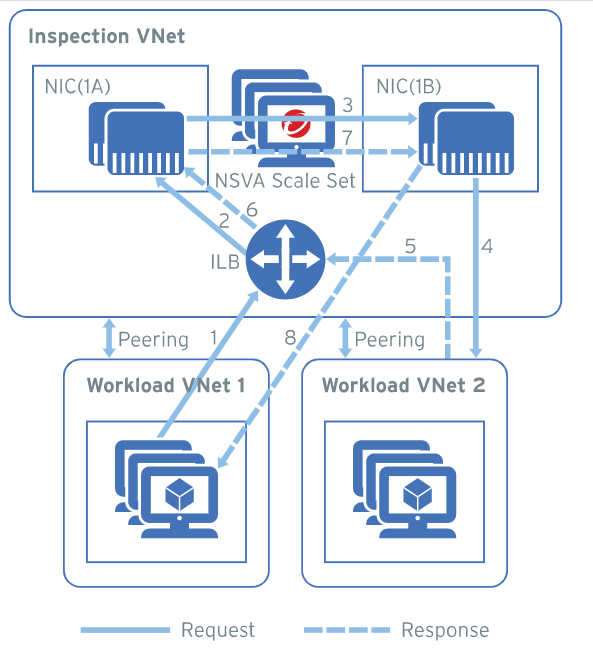

以下の画像は、Workload VNet 1からWorkload VNet 2への東西トラフィックフローを示しています。

重要インターネット接続通知

Network Security Virtual Applianceの展開ステップでは、Network Security Virtual Applianceが標準の内部ロードバランサーの背後に構成されます。このロードバランサーの配置により、インターネット接続が明示的に宣言されない限り、デフォルトでアウトバウンドインターネット接続がブロックされます。この展開では、アウトバウンド接続を許可するために管理サブネットにNATゲートウェイを追加し、Network

Security Virtual ApplianceがNetwork Securityと通信できるようにします。このオプションは、Network Security

Virtual Applianceが展開される前に構成されます。

|

環境を設定するには、次のタスクを完了します:

-

管理サブネットにNATゲートウェイを追加(インターネット接続オプション)

注意開始する前にAzureの命名規則を確認してください。

|

始める前に

この展開を開始する前にAzure Monitorを設定してください。ログモニタワークスペースIDとログモニタプライマリキーを書き留めてください。

Resource Groupを作成

お使いの環境にResource Groupがまだ存在しない場合は、Resource Groupを作成してください。

手順

- [Resource groups] → [+ Add] に移動します。

- サブスクリプションを選択し、Resource Groupに名前を付けて、リージョンを選択してください。

- [Review + Create]をクリックしてください。

検査用の仮想ネットワークとサブネットを作成する

以下の手順に従って、手動でinspection-VNetとサブネットを設定してください。Network Security Virtual Applianceをデプロイする際に、すべてのサブネットを選択します。

手順

- [Virtual Networks] → [追加] に移動します。

- [Basics]タブのフィールドに値を入力し、インスタンスに

Hub-VNetという名前を付けます。 - [IPアドレス] タブで、IPv4アドレス空間を編集し、CIDRを入力します。

- Hub-VNetに5つのサブネットを追加します。[+ Add Subnet]をクリックし、この情報を入力してください。サブネット名サブネットCIDRの例

Management-subnet10.0.0.x/xInspection-subnet10.0.1.x/xSanitized-subnet10.0.2.x/xLoadbalancer-subnet10.0.3.x/x[Note:] 内部ロードバランサー (ILB) は、Azure Marketplace から Network Security Virtual Appliance をデプロイする際に作成されます。 - [Review + Create] → [Create]をクリックします。

管理サブネットにNATゲートウェイを追加する

インターネット接続通知セクションに記載されているように、Network Security Virtual ApplianceがNetwork Securityと通信できるようにするためには、管理サブネットに関連付けられたNATゲートウェイを構成に追加する必要があります。

注意Network Security Virtual Applianceをデプロイする際に、NATゲートウェイを自動的に生成するオプションがあります。Network Security Virtual ApplianceのデプロイセクションでNATゲートウェイを自動的に生成するオプションを選択するか、以下の手順を使用してNATゲートウェイを手動でデプロイしてください。

|

手順

- [NAT gateways] → [+ Add] に移動します。

- [Basics]タブに情報を入力してください。

- [Outbound IP] タブで、リソースの配置に応じて [Public IP addresses] または [Public IP prefixes] を選択します。

- パブリックIPアドレス: これは単一のIPアドレスです

- パブリックIPプレフィックス: これはパブリックIPアドレスの範囲です

- [サブネット]タブで[Hub-VNet]名を選択し、[management-subnet]を選択します。

- [Review + Create] → [Create]をクリックします。NATゲートウェイの詳細ページから[サブネット]メニューオプションをクリックすることで、NATゲートウェイ作成後に管理サブネットを関連付けることができます。

Network Security Virtual Applianceをデプロイする

Network Security Virtual Applianceは、Azure Marketplaceでパブリックオファーとして利用できます。Network Security

Virtual Applianceをデプロイするには、[Azure Portal → Marketplace → Trend Micro Cloud One™ – Network Security]に移動します。

手動で追加Azure Marketplaceの展開がVirtual ApplianceをNetwork Securityに正しく登録しない場合、Virtual Applianceを追加してください。

展開を開始する前に次の情報を収集してください。

- VNet Resource Group名

- 管理、検査 (Dataporta)、サニタイズ (Dataportb)、およびロードバランサーサブネットの名前

- お客様のTrend Micro Cloud Oneアプライアンス展開トークン

注意ベストプラクティスとして、以下の手順でResource Group、hub-VNet、およびサブネットの正確な名前をコピーして貼り付けてください。

|

手順

- Azureにログインし、[Create a resource]を選択します (これによりMarketplaceに移動します)。

- [Trend Micro Network Security]を検索。

- プランを選択の横にあるドロップダウンメニューで[Scale Set VM]を選択してください。

- [Create]をクリックしてください。

- [Basics]タブに次の情報を入力してください:

- Trend Micro Cloud Oneアプライアンス展開トークンを入力してください

- 選択した場合、公開ユーザキーを作成 (SSHキー)

- [Networking]タブで次の情報を選択してください:

- 仮想ネットワーク

- お客様がinspection-VNetで作成したすべてのサブネット

- NAT Gatewayについては、Virtual Applianceをデプロイする際に新しいNAT Gatewayを自動的に作成するには[Create new]を選択し、既に手動でNAT Gatewayを作成している場合は[Select existing]を選択してください。

- [Advanced]タブに次の情報を入力または選択してください:

- (推奨) ブート診断設定を有効にしておいてください

- ブート診断アカウントを選択するか、新しいアカウントを作成してください

- [Review + Create] → [Deploy]をクリックします。

スポーク仮想ネットワークとサブネットを作成する

Workloadサブネット用に2つのスポークVNetを作成します。すでに環境にスポークとWorkloadがある場合、この手順は省略できます。

手順

- [Virtual Networks] → [+ Add]に移動します。

- [Basics]タブのフィールドに値を入力し、インスタンスに

Spoke1-VNetという名前を付けます。 - [IPアドレス] タブで、IPv4アドレス空間を編集し、新しいアドレスを入力します。

- [+ Add Subnet]をクリックして、これらの詳細を入力してください。

- サブネット名:

Workload1-subnet - アドレス範囲 (例): 10.1.1.x/x

- サブネット名:

- [OK]をクリックします。

- [Security]タブと[Tags]タブをスキップします。

- [Review + Create] → [Create]をクリックします。

- 2番目のSpoke-VNetについても手順1~7を繰り返し、Spokeに

Spoke2-VNet、WorkloadサブネットにWorkload2-subnetという名前を付けます。

Workload仮想マシンを作成する (オプション)

この環境を概念実証として作成する場合、または環境に既存のWorkloadがない場合は、次の手順に従ってください。

手順

- [Virtual machines] → [+ Add] → [Virtual machine] に移動します。

- [Basics]タブで、必要なフィールドに入力してください。名前とインバウンドポートルールには次の値を使用します。

- 名前:

WorkloadVM - パブリック受信ポート: なし

- 名前:

- [Disks] タブで、OSディスクタイプに [Standard HDD] を選択し、他の設定を構成します。

- [Networking]タブにこれらの値を入力してください:

- 仮想ネットワーク:

<Your Spoke-VNet> - サブネット:

WorkloadSubnet - パブリック受信ポート: なし

- 仮想ネットワーク:

- 残りのタブに情報を入力してください。

- [Review + Create] → [Create]をクリックします。

- 展開が完了したらプライベートIPアドレスを書き留めてください。

バックエンドワークロードの例

上記の手順に従ってAzure環境でWorkloadを作成した場合、次の表は2つの仮想マシンWeb Workloadの構成詳細の例を示しています。Workloadを作成した後にバックエンドWorkloadを構成する予定がある場合は、HTTPサーバをインストールしてください。

|

ネットワークインターフェース

|

サブネット

|

IP例

|

|

WorkloadVM1

|

WorkloadSubnet1

|

10.3.x.x

|

|

WorkloadVM2

|

WorkloadSubnet2

|

10.4.x.x

|

ピアリングを追加してハブとスポークのVNetを接続する

以下の手順に従って、インスペクションVNet (Hub-VNet) とWorkload VNetの間にピアリング接続を作成します

手順

- Virtual networksページに移動します。

- [Spoke1-VNet] → [Peerings] → [+ Add]にクリックしてください。

- 最初のピアリング接続は、Spoke1-VNetからインスペクションVNetへのものです。次の構成詳細を入力し、[Ok]をクリックしてください。

- ピアリング接続名:

Spoke1-to-Hub - 仮想ネットワーク展開モデル: リソースマネージャ

- サブスクリプション: あなたのサブスクリプション

- 仮想ネットワーク:

<your Spoke VNet> - ピアリング接続名:

Hub-to-Spoke1 - Hub-VNetからSpoke1への仮想ネットワークアクセスを許可: 有効

- Spoke1からHub_VNetへの仮想ネットワークアクセスを許可: 有効

- スポーク1からハブへの転送トラフィックを許可: 有効

- ハブからスポークへの仮想ネットワークアクセスを許可: 有効

- ゲートウェイトランジットを許可: 無効

- ピアリング接続名:

- 手順2と3を[Spoke2-VNet]に対して次の値を使用して繰り返します:

- ピアリング接続名:

Spoke2-to-Hub - 仮想ネットワーク展開モデル: リソースマネージャ

- サブスクリプション: あなたのサブスクリプション

- 仮想ネットワーク:

<your Spoke VNet> - ピアリング接続名:

Hub-to-Spoke2 - Hub-VNetからSpoke1への仮想ネットワークアクセスを許可: 有効

- Spoke1からHub_VNetへの仮想ネットワークアクセスを許可: 有効

- スポーク1からハブへの転送トラフィックを許可: 有効

- ハブからスポークへの仮想ネットワークアクセスを許可: 有効

- ゲートウェイトランジットを許可: 無効

- ピアリング接続名:

ルートテーブルとルートを構成する

Network Security Virtual Applianceをデプロイした後、ルートテーブルとルートを追加および構成して、Virtual Applianceをインラインに配置し、トラフィックの検査を開始します。ネットワークトラフィックは、サブネットのデフォルトゲートウェイとしてファイアウォールにルーティングされると、ファイアウォールルールの対象となります。

このプロセスを完了するには、次の情報が必要です:

ステップ1: 2つのルートテーブルを作成する

手順

- [Route tables] → [+ Add] に移動

- これらの値を入力してください:

- 表1:

Spoke1-rt - 表2:

Spoke2-rt

- 表1:

- [Review + Create]をクリックしてください。

- このプロセスをテーブル2に対して繰り返してください。

手順2: ルートテーブルを設定する

手順

- ルートテーブルページから、[Spoke1-rt]テーブル → [Routes] → [+ Add]を選択します。

- この情報を入力してください:

- 名前:

toSpoke1 - アドレスプレフィックス:

<CIDR of the Spoke2-VNet> - 次のホップタイプ:

Virtual Appliance - 次のホップアドレス:

<IP address of the internal load balancer> - [OK]をクリックします。

- 名前:

- [Spoke2-rt]テーブルを選択 → [Routes] → [+ Add]。

- 名前:

toSpoke2 - アドレスプレフィックス:

<CIDR of the Spoke1-VNet> - 次のホップタイプ:

Virtual Appliance - 次のホップアドレス:

<IP address of the internal load balancer> - [OK]をクリックします。

- 名前:

ステップ3: 関連するサブネットにルートテーブルを関連付ける

手順

- [Spoke1-rt]テーブルを選択し、[Subnets] → [+ Associate]をクリックします。

- 仮想ネットワーク:

Spoke1-VNet - サブネット:

Workload1-subnet

- 仮想ネットワーク:

- [Spoke2-rt]テーブルを選択し、[Subnets] → [+ Associate]をクリックします。

- 仮想ネットワーク:

Spoke2-VNet - サブネット:

Workload2-subnet

- 仮想ネットワーク:

高可用性

この展開オプションでは手動フォールバックを使用しないでください。

この展開では高可用性フェイルオープンが利用可能です。詳細はこちら。設定については、トレンドマイクロの担当者にお問い合わせください。