トピック:

アクティベーションの準備

アクティベーションの準備をする必要があります。方法1,2、または3を使用できます。

どの方法を選択するか迷っていますか?こちらの情報が役立ちます:

-

一部のメソッドは一部のNSXバージョンではサポートされていません。詳細については、以下の表を参照してください。

-

方法1: この方法では、システム内で新しく作成されたVMは自動的にアクティブ化され、ポリシーが割り当てられます。

-

方法2: この方法では、新規および既存のVMが指定されたNSXセキュリティグループに移動されると、自動的にアクティブ化され、ポリシーが割り当てられます。

-

方法 3: この方法では、新規および既存のVMが指定されたNSXセキュリティグループに移動されると、アクティベートされてポリシーが割り当てられます。これは方法 2 に似ています。ただし、方法 2 とは異なり、Deep SecurityポリシーはDeep Securityのイベントベースのタスクではなく、VMware UIを通じて割り当てられます。

|

Deep Security Virtual Appliance環境

|

|||||||||

|

NSX for vSphere (NSX-V) 6.4.x

|

NSX for vSphere (NSX-V) 6.4.x

|

||||||||

|

方法

|

方法

または

NSX for vShield Endpoint (無料)

|

詳細

|

Enterprise

|

NSX Data Center Standard

|

NSX Data CenterProfessional

|

NSX Data CenterAdvanced

|

NSX Data CenterEnterprise Plus

|

NSX Data Center forRemote OfficeBranch Office

|

すべてのライセンスタイプ

|

|

方法 1

|

✔

|

✔

|

✔

|

✔

|

✔

|

✔ | ✔ | ✔ | ✔ |

|

方法 2

|

X

|

✔1

|

✔1

|

X

|

X

|

✔1 | ✔1 | ✔1 | ✔ |

|

方法 3

|

X

|

✔1

|

✔1

|

X

|

X

|

✔1 | ✔1 | ✔1 | ✔ |

1 VMwareのNetwork Introspection Serviceが必要です。

• 次のソフトウェアの組み合わせが必要です: Deep Security Manager FR 2019-12-12 (ビルド 12.5.494) 以降と Deep

Security エージェント Linux FR 2020-04-02 (ビルド 12.5.0-814) 以降。

方法1: コンピュータの作成イベントベースタスクを作成する

以下の指示はタスクベースです。イベントベースタスクの詳細については、NSX環境における自動ポリシー管理を参照してください。

-

Deep Security Managerで、上部にある[管理]をクリックします。

-

左側で[イベントベースタスク]をクリックします。

-

メイン画面で、[新規]をクリックします。

-

[イベント] ドロップダウンリストから [コンピュータの作成 (システムによる)] を選択します。[次へ] をクリックします。

-

[コンピュータの有効化]を選択し、

5分に設定します。 -

[ポリシーの割り当て]を選択し、ドロップダウンリストからポリシーを選択します。例えば、[Windows Server 2016]。矢印をクリックして子ポリシーを表示できます。[次へ]をクリックします。

-

イベントベースのタスクがトリガーされる条件を指定します。この条件を追加してください:

-

イベントベースのタスクがトリガーされる条件をさらに制限する条件を追加します。例えば、すべてのWindows VMにWindowsというプレフィックスを含む命名規則がある場合、次のように設定します:[コンピュータ名] は

Windows*に一致します[次へ] をクリックします。 -

[名前]フィールドに、割り当てたポリシーを反映するタスクの名前を入力します。例えば、

Activate Windows Server 2016。 -

[タスクの有効化] を選択し、[完了] をクリックします。

-

割り当てを計画している各Deep Securityポリシーごとに、追加のイベントベースタスクを作成します。イベントベースタスクは、[コンピュータの作成 (システムによる)]のイベントタイプを持ち、コンピュータをアクティブにしてポリシーを割り当てるように構成する必要があります。イベントベースタスクを設定して、新しく作成されたVMにポリシーをアクティブ化および割り当てるようにしました。VMが作成されるとすぐに、すべての[コンピュータの作成 (システムによる)]イベントベースタスクがレビューされます。タスクの条件が満たされると、タスクがトリガーされ、VMがアクティブ化され、関連するポリシーが割り当てられます。

方法2: NSXセキュリティグループの変更イベントベースタスクを作成する

以下の指示はタスクベースです。イベントベースタスクに関する詳細情報については、NSX環境における自動ポリシー管理を参照してください。

まず、[有効化]イベントベースのタスクを作成または変更します。

-

Deep Security Managerで、上部にある[管理]をクリックします。

-

左側で[イベントベースタスク]をクリックします。

-

メインペインで、[<your_vCenter_name>を有効化]というイベントベースのタスクを探します。それが存在する場合もあれば、存在しない場合もあります。

-

[有効化]イベントベースのタスクが存在する場合は、それをダブルクリックし、以下の表を確認して、適切に構成されていることを確認してください。存在しない場合は、[新規]をクリックしてウィザードを実行し、以下の表に準拠していることを確認してください。

-

複数のvCenterサーバーをマネージャに追加した場合は、追加の[有効化]イベントベースタスクを作成してください。

下の表の設定は表示されている順序と異なる場合があります。

|

アクティベートイベントベースのタスクを設定するには、...

|

宛先...

|

|

名前

|

[条件]の下に割り当てられたアクションとvCenterを反映するタスクの名前。例えば、

Activate your_vCenter_name>。 |

|

イベント

|

[NSXセキュリティグループの変更]

[NSXセキュリティグループの変更]イベントは、マネージャがデータプレーン (Deep Security Virtual Appliance) から通知を受信したときにトリガーされます。

|

|

タスクの有効化

|

有効化済み。

|

|

コンピュータの有効化

|

5 分。 |

|

ポリシーの割り当て

|

ポリシー例:[Windowsデスクトップ]。矢印をクリックして子ポリシーを表示できます。

|

|

条件

|

イベントベースのタスクがトリガーされるときに制限するための必須条件:

トリガーをさらに制限するためのオプション条件の例:

|

次に、[無効化]イベントベースのタスクを作成または変更します。

-

Deep Security Managerのメインペインで、[<your_vCenter_name>を無効化]というイベントベースのタスクを探します。それが存在するかどうかはわかりません。

-

[無効化]イベントベースのタスクが存在する場合は、それをダブルクリックして、以下の表を確認し、正しく構成されていることを確認してください。存在しない場合は、[新規]をクリックしてウィザードを実行し、以下の表に従ってください。

-

複数のvCenterサーバーをマネージャに追加した場合は、追加の[無効化]イベントベースタスクを作成してください。

下の表の設定は表示されている順序と異なる場合があります。

|

無効化イベントベースのタスクを設定するには、...

|

宛先...

|

|

名前

|

[条件]の下に割り当てられたアクションとvCenterを反映するタスクの名前。例えば、

Deactivate your_vCenter_name>。 |

|

イベント

|

[NSXセキュリティグループの変更]

[NSXセキュリティグループの変更]イベントは、マネージャがデータプレーン (Deep Security Virtual Appliance) から通知を受信したときにトリガーされます。

|

|

タスクの有効化

|

有効化済み。

|

|

コンピュータの無効化

|

有効化済み。

|

|

条件

|

|

イベントベースタスクを設定してVMをアクティブ化しました。タスクの条件が満たされると、タスクがトリガーされ、VMがアクティブ化され (関連するポリシーが割り当てられます)。

方法3: Deep SecurityポリシーをNSX-T 3.xと同期する

次の手順はタスクベースです。ポリシー同期の詳細については、Deep SecurityポリシーのNSXとの同期を参照してください。

開始するには、Deep Security Managerを設定します。

-

Deep Security Managerにログインします。

-

Deep Security Manager のすべてのポリシーが NSX と同期される前に一意の名前を持っていることを確認してください。すべてのデフォルトのポリシーには一意の名前があります。

-

上部で、[コンピュータ]をクリックします。

-

左側で、同期を有効にしたいvCenterを右クリックし、[のプロパティ]を選択します。

-

[NSX設定]タブで[Deep SecurityポリシーとNSXサービスプロファイルを同期する]を選択します。[OK]をクリックします。

次に、ポリシーがNSX-Tマネージャにロードされていることを確認します。

-

NSX-Tマネージャで、上部の[セキュリティ]をクリックし、[ポリシー]モードに切り替えます。

-

左側で[設定]を見つけて[Network Introspection Settings]をクリックしてください。

-

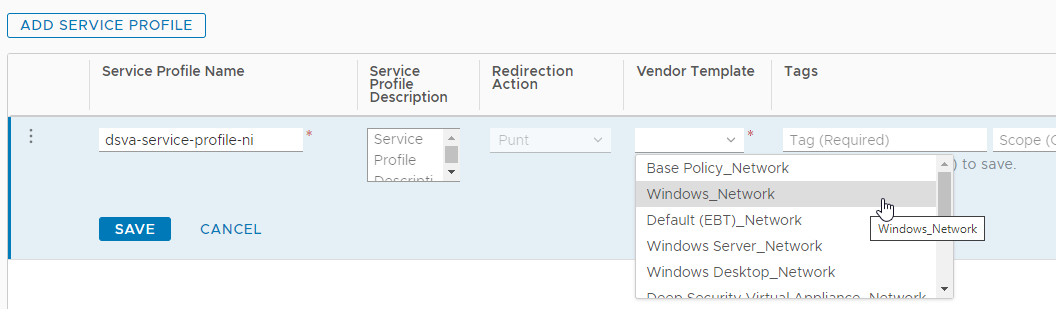

メインペインで、[サービスプロファイル]をクリックし、[パートナーサービス]ドロップダウンリストから[Trend Micro Deep Security]を選択します。

-

[ADD SERVICE PROFILE]をクリックしてください。

-

[ベンダーテンプレート]ドロップダウンリストを確認してください。Deep Securityポリシーは

<Deep_Security_Policy_Name>_Networkの形式でこのリストに表示されるはずです。 -

ポリシーが読み込まれていることを確認しました。

-

[キャンセル]をクリックしてメインページに戻ります。

これで、Deep SecurityポリシーがNSXのベンダーテンプレートとして追加されました。

最後に、東西セキュリティとエンドポイント保護を再構成します:

-

保護のためのグループを作成に戻り、手順を再度実行して、さらにグループを作成します。例えば、

Windows_Groupです。 -

東西セキュリティの設定に戻り、今度は[Default (EBT)_Network]の代わりに[ベンダーテンプレート]からDeep Securityポリシーの1つを選択し、新しいグループの1つを選択して手順を再度実行してください。

-

エンドポイント保護の設定に戻り、今度は[Default (EBT)]ではなく[ベンダーテンプレート]からDeep Securityポリシーの1つを選択し、新しいグループの1つを選択して手順を再度実行してください。ポリシーとグループは、東西セキュリティに使用するものと一致している必要があります。

警告

特定のグループに対して、東西セキュリティおよびエンドポイント保護のテンプレートを一致させてください。例えば、東西セキュリティで[MyWindowsPolicy_Network]を選択した場合、エンドポイント保護で[MyWindowsPolicy]を選択してください。既存および新規作成されたVMを含むVMをアクティブ化するためのポリシー同期を設定しました。

有効化とポリシーの割り当てを開始する

仮想マシンの有効化とポリシーの割り当ての準備が完了しました。

-

方法1を選択した場合は、vCenterを手動で同期する必要があります。Deep Security Managerに移動し、左側のvCenterを右クリックして、[今すぐ同期]を選択します。これで、既存の仮想マシンが保護されました。

-

方法2または3を選択した場合、すべてのVMをアクティベートし、ポリシーを自動的に割り当てる必要があります。確認するには、次の手順を参照してください。

仮想マシンが有効化されて、ポリシーが割り当てられていることを確認する

VMがアクティブ化され、ポリシーが正常に割り当てられたことを確認する必要があります。

確認するには:

-

Deep Security Managerで、上部にある[コンピュータ]をクリックします。

-

左側で[コンピュータ]→[<your_vCenter>]→[Virtual Machines]を展開します。

-

[TASK(S)]と[STATUS]の列を確認してください。(表示されていない場合は、上部の[列]をクリックして追加してください。)[TASK(S)]列は[有効化中]を示し、VMは[管理対象外 (不明)]ステータスから[管理対象外 (エージェントなし)]ステータス、そして[管理対象 (オンライン)]ステータスに移動するはずです。VMが[VMware Toolsがインストールされていない]ステータスに移動することがありますが、これは一時的です。

-

[ポリシー]列を確認して、正しいDeep Securityポリシーが割り当てられていることを確認してください。

Deep Security Virtual Applianceをデプロイし、それでVMを保護しました。