東西セキュリティの設定は、変更監視、侵入防御、ファイアウォール、およびWebレピュテーション機能に必要なネットワーキング機能を有効にするために必要です。

以下の手順に従って、イーストウェストセキュリティを構成してください。

サービスプロファイルを追加

-

NSX-Tマネージャで、上部の[セキュリティ]をクリックし、[POLICY]に切り替え、左側で[設定]を見つけて[Network Introspection Settings]をクリックします。

-

メイン画面で、[サービスプロファイル]をクリックします。

-

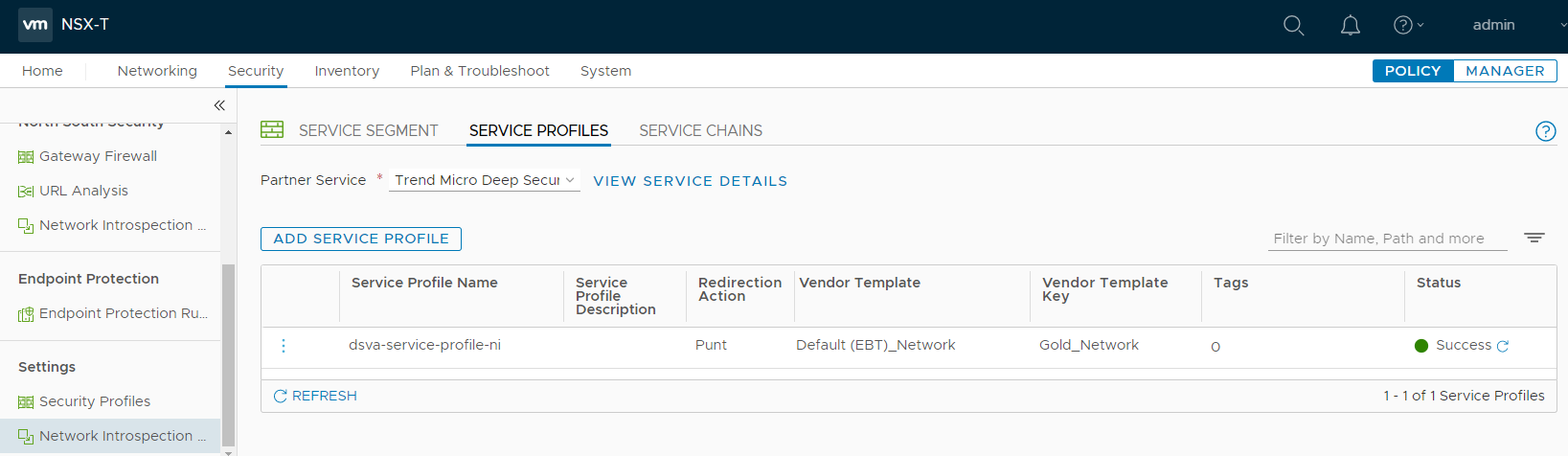

[Partner Service] ドロップダウンリストから、[Trend Micro Deep Security] を選択します。すでに選択されていない場合。

-

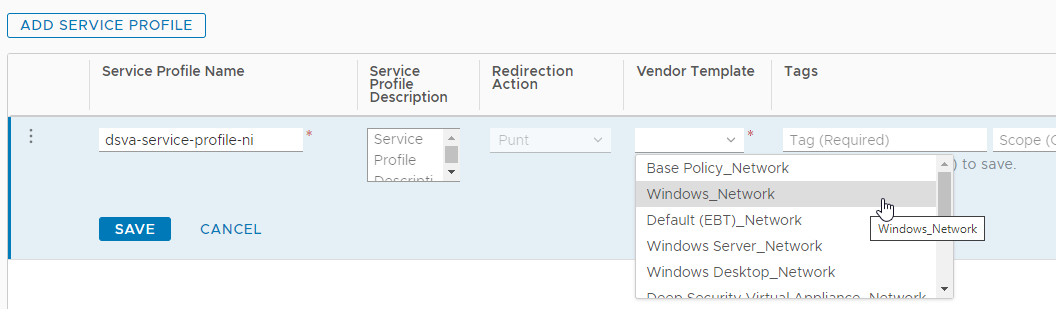

[ADD SERVICE PROFILE]をクリックし、次のフィールドに入力してください。

-

[Service Profile Name]の名前を指定します。例:

dsva-service-profile-ni。 -

[Service Profile Description]の説明を入力してください。例:

Deep Security Service Profile for Network Introspection。 -

[ベンダーテンプレート]については、[Default (EBT)_Network]を選択してください。このテンプレートはTrend Micro Deep Securityサービスと同時に読み込まれました。

-

-

[ADD SERVICE PROFILE]ページは次のように表示されるはずです:

-

[SAVE]をクリックしてください。

サービスチェーンを追加

-

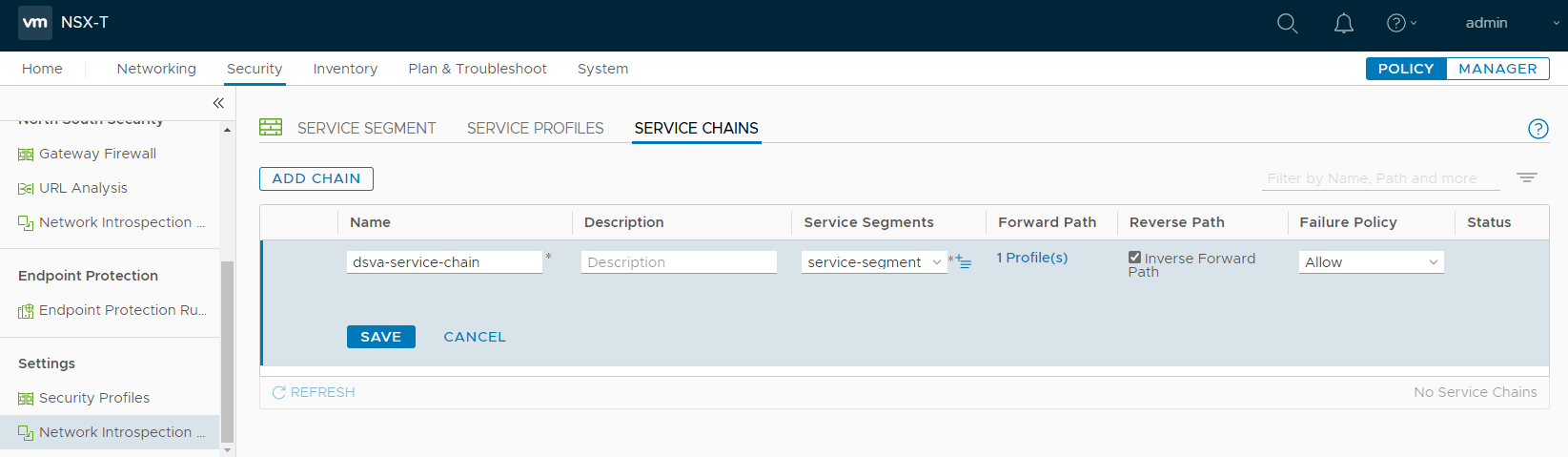

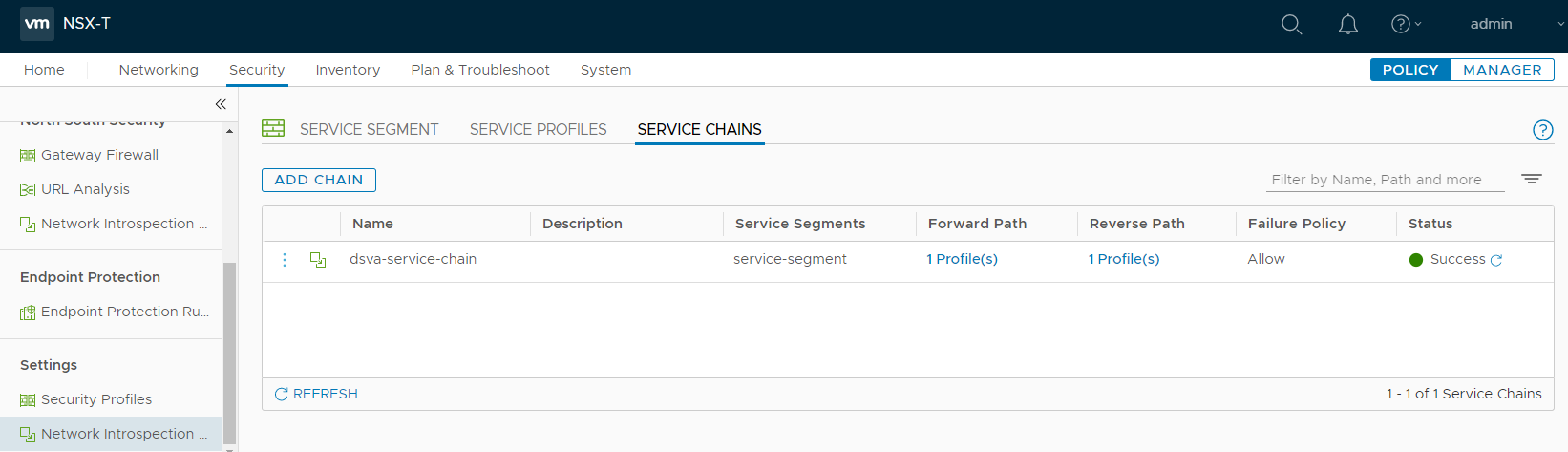

メインペインで、[SERVICE CHAINS]タブをクリックし、[ADD CHAIN]をクリックします。次の手順に従ってフィールドに入力してください。

-

[名前]の名前を指定します。例:

dsva-service-chain。 -

[サービスセグメント]には、以前に作成されたサービスセグメントを選択します。例: [service-segment]。

-

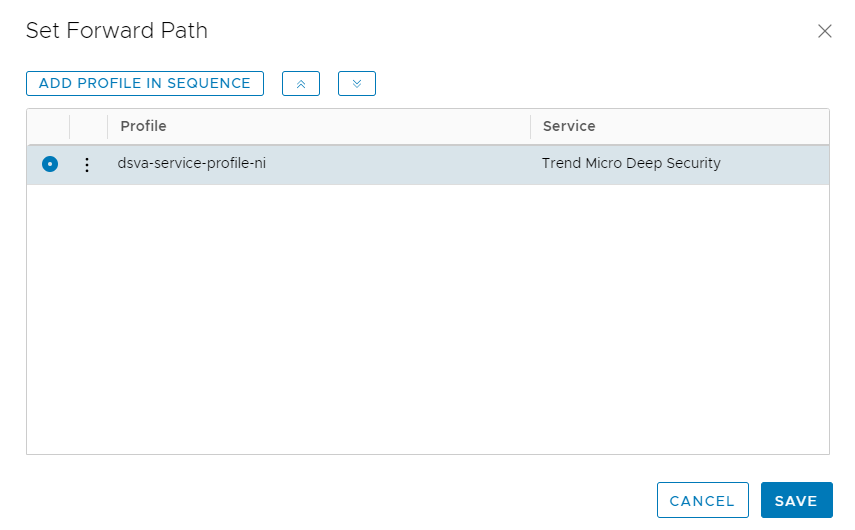

[転送パス]の場合:

-

[転送経路を設定]をクリックしてダイアログボックスを開きます。

-

[ADD PROFILE IN SEQUENCE]をクリックし、以前に作成したサービスプロファイルを追加します。例では、[dsva-service-profile-ni]を選択しました。

-

[ADD]をクリックします。

-

[SAVE]をクリックしてください。

あなたは現在、メイン[SERVICE CHAINS]ページに戻っています。以下のSERVICE CHAIN構成を続行してください。

あなたは現在、メイン[SERVICE CHAINS]ページに戻っています。以下のSERVICE CHAIN構成を続行してください。 -

-

[リバースパス]のために、[逆転送パス]チェックボックスを選択したままにしてください。

-

[失敗ポリシー]には[許可]を選択してください。サービスチェーンは次のようになります:

-

[SAVE]をクリックしてください。

ネットワークインスペクションポリシーを追加

-

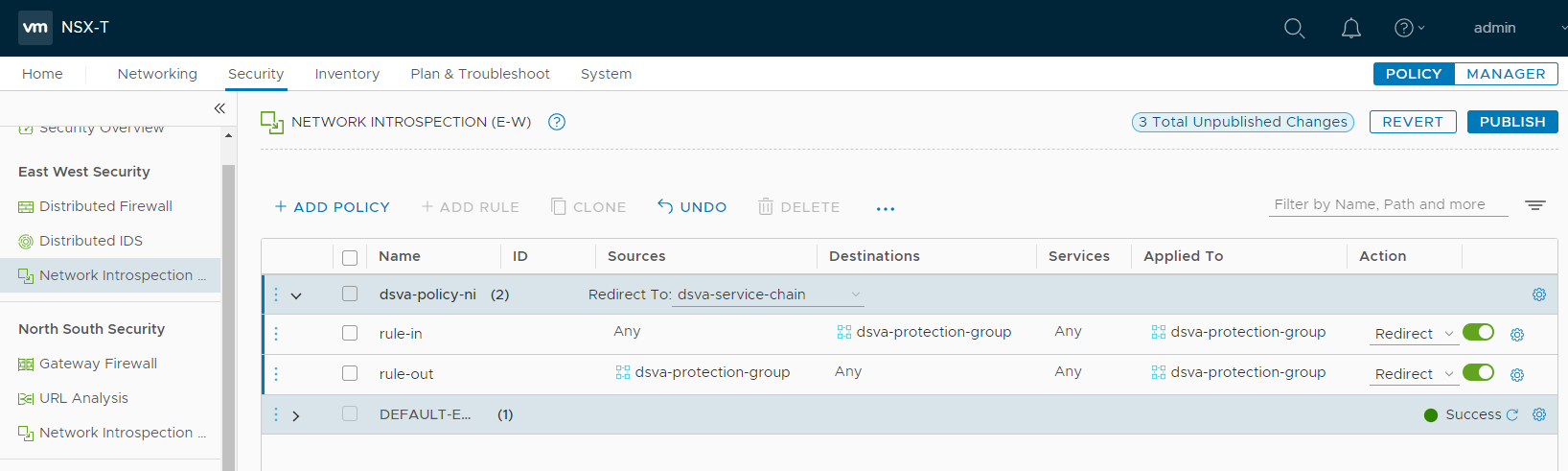

上部の[セキュリティ]をクリックし、[POLICY]に切り替え、左側で[East West Security]を見つけて[Network Introspection (E-W)]をクリックします。

-

メイン画面で、[+ポリシーを追加]をクリックします。

-

[名前]列で、[新規ポリシー]セル内をクリックして名前を変更します。例えば、

dsva-policy-niを使用します。[リダイレクト先]については、サービスチェーンを選択します。この例では、[dsva-service-chain]を使用しました。 -

[dsva-policy-ni]の横にあるチェックボックスを選択し、[+追加ルール]をクリックします。[dsva-policy-ni]の下にルールが表示されます。2つのルールが必要なので、もう一度[+追加ルール]をクリックします。

-

受信トラフィックの第1ルールを構成する:

-

[名前]の名前を入力してください。例:

rule-in。 -

[Sources]については、[任意]を保持してください。

-

[Destinations]には[dsva-protection-group]を選択してください。

-

[サービス]については、[任意]を保持してください。

-

[Applied To]には[dsva-protection-group]を選択してください。

-

[処理]には[Redirect]を選択してください。

-

-

送信トラフィックの2番目のルールを設定してください:

-

[名前]にはルールの名前を入力してください。例:

rule-out。 -

[Sources]には[dsva-protection-group]を選択してください。

-

[Destinations]については、[任意]を保持してください。

-

[サービス]については、[任意]を保持してください。

-

[Applied To]には[dsva-protection-group]を選択してください。

-

[処理]には[Redirect]を選択してください。

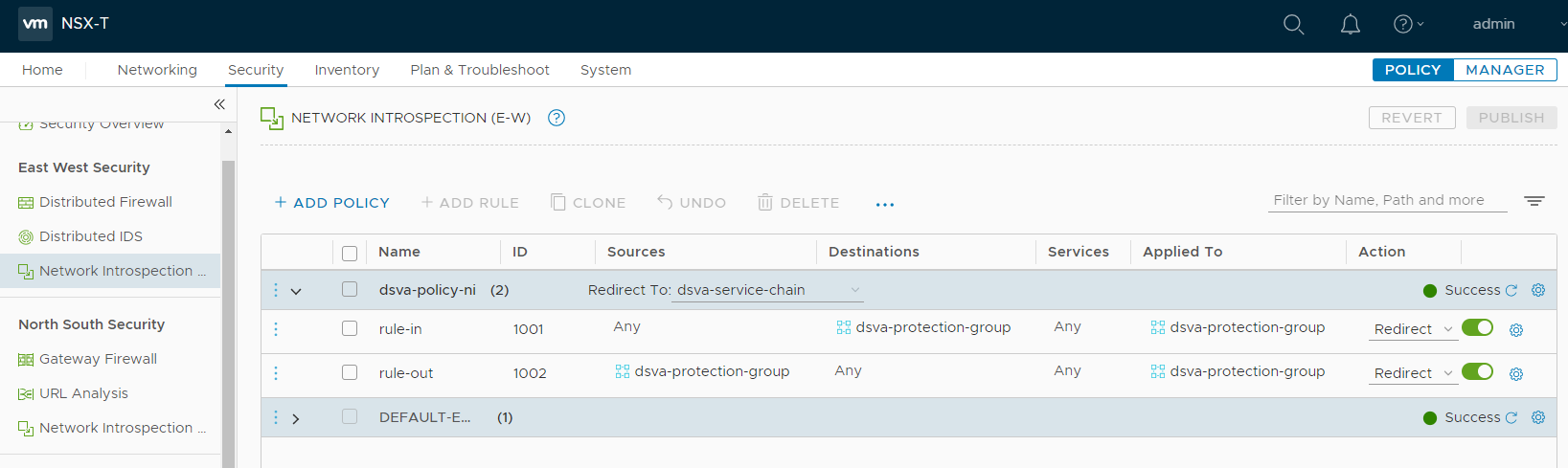

dsva-protection-groupのVMとdsva-service-chainで指定されたDefault (EBT) _Networkテンプレートの間にマッピングがあります。ポリシーは次のようになります。

-

-

[PUBLISH]をクリックしてポリシーとルールの作成を完了します。

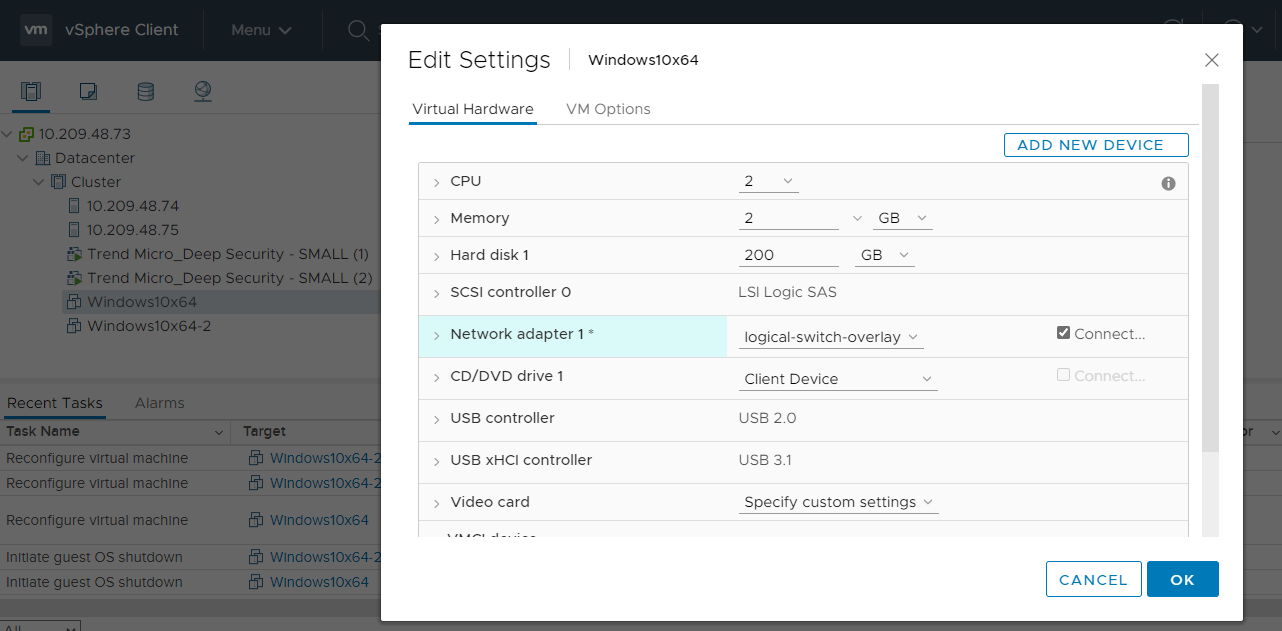

仮想マシンを論理スイッチに接続する

NSX-Tの東西セキュリティによってグループ内のVMを保護するためには、それらのVMを前のステップで作成された論理スイッチに接続する必要があります。

この例では、[ネットワークアダプタ1]を[logical-switch-overlay]に接続しました。vSphere Clientを通じてvCenterにアクセスすることで、VMがこのスイッチに接続されていることを確認できます。

NSX-Tでイースト-ウエストセキュリティを構成しました。