日本地域向けの製品は、地域固有のポリシーに基づいて取り扱われます。詳細については、Trend Micro Deep Security Virtual Appliance の製品サポート終了に関するご案内をご覧ください。

ここでは、NSX-V環境で既存のエージェントレスソリューションをNSX-T 3.0以上に移行する方法について説明します。

移行手順は、環境の設定方法によって異なります。さまざまな設定の説明については、VMwareドキュメントの NSX for vSphereとNSX-T の共存を参照してください。以下のセクションでは、VMWareドキュメントの[ユースケース1]または[ユースケース2]のいずれかの移行方法について説明します。

|

|

ユースケース1

|

ユースケース2

|

|

場所

|

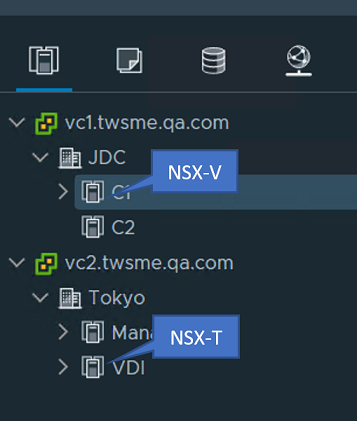

VMware NSX-VおよびNSX-Tは、別々のvCenter Serverに登録されています。

|

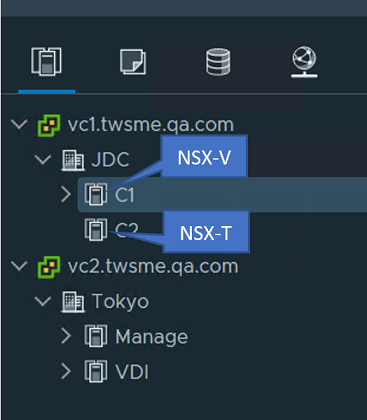

VMware NSX-VおよびNSX-Tは、異なるクラスタを保護するため、同じvCenter Serverに登録されています。

|

|

例

|

|

|

|

移行手順

|

移行シナリオ1を参照

|

移行シナリオ2を参照

|

移行シナリオ1

次の手順に従ってください。

移行前

-

システム要件を確認してください。特に:

-

Deep Security Managerは、バージョン20のLTS Update 2020-11-26以上である必要があります。

-

NSX-Tはバージョン3.0以上である必要があります。

-

既存のvCenterコネクタがNSX-V 6.4.xにバインドされたDeep Security Managerがすでにインストールされている必要があります。

-

-

別のvCenter Server (VC-2など) を設定してNSX-T Managerに登録するには、VMwareドキュメントのNSX for vSphereとNSX-Tの共存に関するユースケース1を参照してください。

-

VMwareのドキュメントを参照して、NSX-T管理用のESXiホストおよびクラスタを調整してください。

-

NSX-VにEdgeクラスタが含まれている場合は、VMwareドキュメントの NSX Edge Networking Setup を参照して、NSX-Tのエッジクラスタでルーティングまたはブリッジモードを設定してください。

-

移行プロセスを続行する前に、ネットワーク接続を確認してください。

ステップ1: 移行のためのNSX-Tインフラストラクチャの準備

Fabric settings の準備の手順に従って、NSX-Tを設定します。新しいvCenterをNSX-Tにすでに追加している場合 (たとえば、前述のセクション), で説明したVC-2の場合は、[Compute

Managerの設定]の手順を省略できます。

ステップ2: 新しいアプライアンスをインポートする

次に、 Deep Security Managerで、 が新しいDeep Security Virtual Applianceをインポートします。

ステップ3: 移行

-

Deep Security Managerで、新しいvCenter (上記の例ではVC-2) とNSX-Tを追加します。手順については、新しいvCenterコネクタの追加を参照してください。

-

ゲストVMのアクティベーションとセキュリティポリシーの割り当てには、NSX-Vに比べてNSX-Tに追加の要件があります。次のタスクを実行します。

-

NSX-V環境を準備する際に方法1または方法2を使用した場合、ゲストVMを自動的にアクティベートするには、既存のイベントベースのタスクの[ポリシーの割り当て]または[条件]を変更する必要があります。

注意

NSX-Tでのセキュリティポリシーの移行およびサービスプロファイルの作成を開始すると、NSX-Vクラスタの下のゲストVMが保護機能を失う可能性があります。これは、NSXセキュリティグループのバインドが移行の一部であるためです。NSX-Tの設定が完了したゲストVMがNSX-Tクラスタに移行されると、保護が再開されます。 -

ゲストVMの移行:

-

両方のvCenter Serverを同じSSOドメインにリンクして、クロスvCenterの移行をサポートします。VmwareドキュメントのvCenter Serverインスタンス間の移行の要件を参照してください。

-

vMotionを使用して、ゲストVMを元のvCenterから新しいvCenterに移動します。詳細については、VDS/VSS とNSX-Tスイッチ間のvMotionを参照してください。

-

NSX-Vでネットワークイントロスペクションを使用していた場合、vMotionの完了後、新しいvCenterがNSX-Tネットワーク上にある場合、ゲストVMは少なくとも1つのNICを論理スイッチ(オーバーレイモード)に接続してネットワークセキュリティを有効にする必要があります。 NSX-Tの機能

-

-

Deep Security Managerで、[コンピュータ]ページに移動してゲストVMを探し、Deep Security Virtual Applianceがアクティベートされており、初期設定のDeep Security Virtual Applianceポリシーが適用されていることを確認します。ゲストVMを有効にし、セキュリティポリシーを自動的に割り当てる必要があります。ゲストVMが期待されるセキュリティポリシーでアクティベートされていない場合は、次の手順を実行してください。

-

[コンピュータ]ページでvCenterを右クリックし、[今すぐ同期]を選択します。

-

ゲストVMがまだアクティベートされていない場合は、アクティベーションを行い、セキュリティポリシーを手動で割り当ててみてください。

-

ステップ4: 新しい配信とそのセキュリティ機能を確認する

-

不正プログラム モジュールが正しく動作していることをテストし、イベントをDeep Security Managerに送信してください。 不正プログラム検索を参照してください。

-

ネットワーク保護モジュール (Webレピュテーション, ファイアウォール, 侵入防御) が正しく動作しており、イベントをDeep Security Managerに送信していることをテストします。 テスト Webレピュテーション, テスト ファイアウォール ルールを配信する前におよび テスト 侵入防御。

ステップ5: Deep Security ManagerからのNSX-Vのアンインストール

Deep Securityモジュールが正しく機能していることを確認したら、 Deep Security ManagerからNSX-Vをアンインストールします。手順については、

NSX-VからのDeep Securityの手動アンインストールのアンインストールを参照してください。これで、移行プロセスが完了しました。

移行シナリオ2

次の手順に従ってください。

移行前

-

システム要件を確認してください。特に:

-

Deep Security Managerは、バージョン20のLTS Update 2020-11-26以上である必要があります。

-

NSX-Tはバージョン3.0以上である必要があります。

-

既存のvCenterコネクタがNSX-V 6.4.xにバインドされたDeep Security Managerがすでにインストールされている必要があります。

-

-

NSX-Tで管理される別のクラスタを設定するには、VMwareドキュメントのvSphereのNSXと の共存およびNSX-T の使用例2を参照してください。

-

VMwareのドキュメントを参照して、NSX-T管理用のESXiホストおよびクラスタを調整してください。

-

NSX-VにEdgeクラスタが含まれている場合は、VMwareドキュメントの NSX Edge Networking Setup を参照して、NSX-Tのエッジクラスタでルーティングまたはブリッジモードを設定してください。

-

移行プロセスを続行する前に、ネットワーク接続を確認してください。

ステップ1: NSX-TネットワークとvCenterインフラストラクチャの準備

Fabric設定の準備 の手順に従って、NSX-Tで管理するクラスタを設定します。

ステップ2: 新しいアプライアンスをインポートする

次に、 Deep Security Managerで、 が新しいDeep Security Virtual Applianceをインポートします。

ステップ3: 移行

-

変更をロールバックする必要がある場合に備えて、 Deep Security Managerデータベースをバックアップします。

-

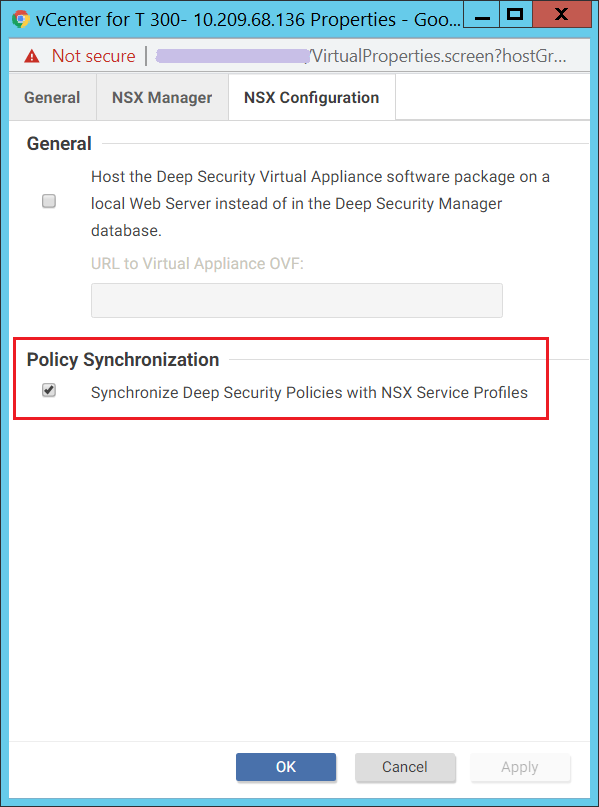

Deep Security Managerで、[コンピュータ]画面に移動し、vCenterコネクタを右クリックして、[プロパティ]を選択します。[NSX設定]タブで、[ポリシー同期]の下のオプションが選択されているかどうかを確認します。この手順の後半でこれを知っておく必要があります。

-

NSX-Vバインディングを削除します。Deep Security Managerで、[コンピュータ]画面に移動し、vCenterコネクタを右クリックして、[プロパティ]を選択します。[NSX Manager]タブで、[NSX Managerの削除]をクリックします。

ヒント

Deep Security Managerがシステムイベント397 (「VMware NSXコールバック認証失敗」) を受信した場合、それはNSXの設定がDeep Security Managerから削除されたが、NSX-VにはまだDeep Securityサービスが存在しているためです。この問題は、移行が完了し、NSX-Vをシャットダウンまたはアンインストールすることで解決されます。

注意

この手順では、Deep Security ManagerからNSX-Vの設定が削除されますが、NSX-VにはDeep Securityサービスがあるため、VMはまだ保護されています。NSX-V環境からDeep Securityを手動で削除する必要があります (Deep SecurityのNSX-Vからの手動アンインストールを参照)。

警告

移行プロセス中にNSX-Vで管理されるクラスタに配信されるワークロードは変更しないでください。 -

NSX-Tバインディングを追加します。Deep Security Managerで、[コンピュータ]画面に移動し、vCenterコネクタを右クリックして、[プロパティ]を選択します。[NSX Manager]タブで次の操作を実行します。

-

NSX-T Managerのアドレスと資格情報を入力します。

-

[証明書の追加/アップデート]をクリックしてNSX-T SSL証明書を追加します。

-

[接続テスト] をクリックして、 Deep Security ManagerがNSX-T Managerに接続できることを確認します。

-

[OK]をクリックしてください。

-

-

[NSX設定]タブで、[ポリシー同期]のオプションがステップ2で設定した通りになっていることを確認してください。

-

Deep SecurityサービスがNSX-Tに登録されていることを確認してください。 NSX-T ManagerのWebコンソールで、[System]→[Service Deployments]の順に選択します。「Trend Micro Deep Security」サービスを登録する必要があります。

-

ゲストVMのアクティベーションとNSX-Tのセキュリティポリシーの割り当てには、NSX-Vと比較していくつかの追加のタスクがあります。必要なもの:

-

NSX-V環境を準備する際に方法1または方法2を使用した場合、ゲストVMを自動的にアクティベートするには、既存のイベントベースのタスクの[ポリシーの割り当て]または[条件]を変更する必要があります。

注意

NSX-Tでのセキュリティポリシーの移行およびサービスプロファイルの作成を開始すると、NSX-Vクラスタの下のゲストVMが保護機能を失う可能性があります。これは、NSXセキュリティグループのバインドが移行の一部であるためです。NSX-Tの設定が完了したゲストVMがNSX-Tクラスタに移行されると、保護が再開されます。 -

ゲストVMの移行:

-

vMotionを使用して、ゲストVMを元のクラスタから新しいクラスタに移動します。詳細については、VDS/VSS とNSX-Tスイッチ間のvMotionを参照してください。

-

NSX-Vでネットワークイントロスペクションを使用していた場合、vMotionの完了後、新しいvCenterがNSX-Tネットワーク上にある場合、ゲストVMは少なくとも1つのNICを論理スイッチ(オーバーレイモード)に接続してネットワークセキュリティを有効にする必要があります。 NSX-Tの機能

-

-

Deep Security Virtual ApplianceおよびゲストVMがアクティベートされ、セキュリティポリシーが割り当てられていることを確認します。

-

初期設定のセキュリティポリシー「Deep Security Virtual Appliance」を使用してアプライアンスをアクティベートします。

-

ゲストVMを有効にし、セキュリティポリシーを自動的に割り当てる必要があります。ゲストVMが期待されるセキュリティポリシーでアクティベートされていない場合は、次の手順を実行してください。

-

[コンピュータ]ページでvCenterを右クリックし、[今すぐ同期]を選択します。

-

ゲストVMがまだアクティベートされていない場合は、アクティベーションを行い、セキュリティポリシーを手動で割り当ててみてください。

-

-

ステップ4: 新しい配信とそのセキュリティ機能を確認する

-

不正プログラム モジュールが正しく動作していることをテストし、イベントをDeep Security Managerに送信してください。 不正プログラム検索を参照してください。

-

ネットワーク保護モジュール (Webレピュテーション, ファイアウォール, 侵入防御) が正しく動作しており、イベントをDeep Security Managerに送信していることをテストします。 テスト Webレピュテーション, テスト ファイアウォール ルールを配信する前におよび テスト 侵入防御。

ステップ5: NSX-Vをクリーンナップする

Deep Securityモジュールが正しく機能していることを確認したら、VMwareの指示に従ってNSX-Vをクリーンナップしてください。これで、移行プロセスが完了しました。

NSX-Tのセキュリティグループを更新する

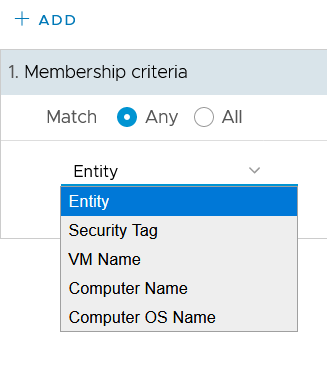

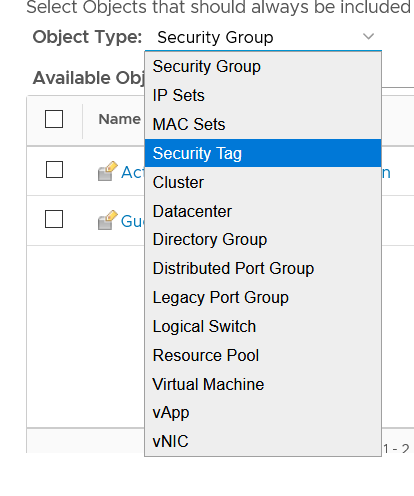

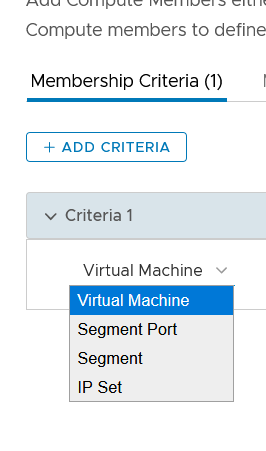

NSX-Tでは、 グループ設定の をメンバーシップ基準とNSX-Vとは異なるメンバーカテゴリで提供しています。 NSX-Tでセキュリティグループを再作成する必要があります。

|

NSX-V

|

NSX-T(ポリシーモードのグループオブジェクト)

|

||

|

ダイナミックメンバーシップの条件

|

インクルードまたは除外設定のオブジェクトの種類

|

ダイナミックメンバーシップの条件

|

メンバーカテゴリ

|

|

|

|

|

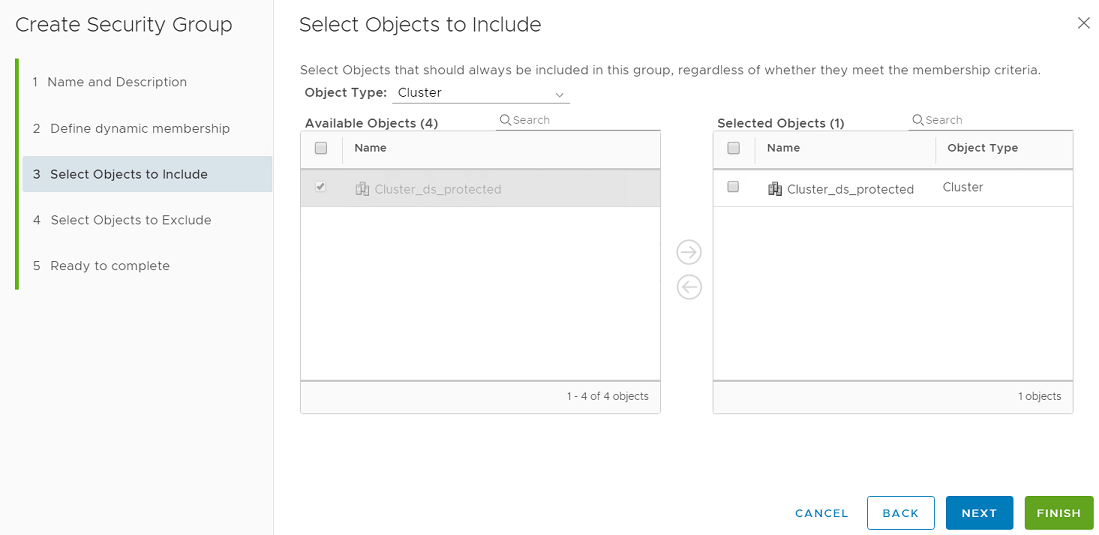

たとえば、「vCenterクラスタ」を使用するセキュリティグループを、NSX-Vのメンバーシップ条件としてNSX-Tに変換する方法があります。

NSX-Tでは、vCenterクラスタオブジェクトはサポートされていません。次の3つの方法では、NSX-Tでサポート対象グループを設定する方法を提案します。ただし、詳細については、VMwareのマニュアルを参照する必要があります。

-

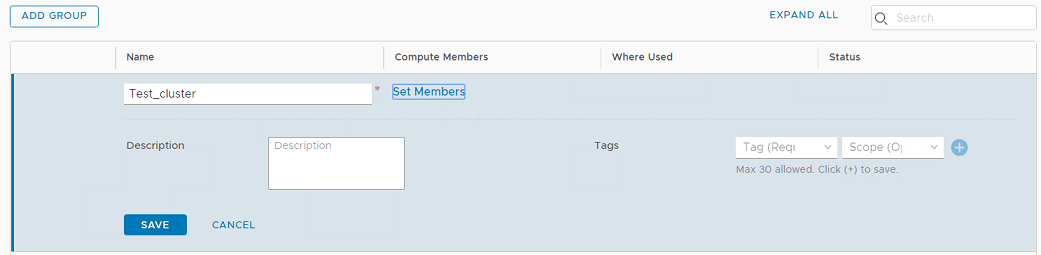

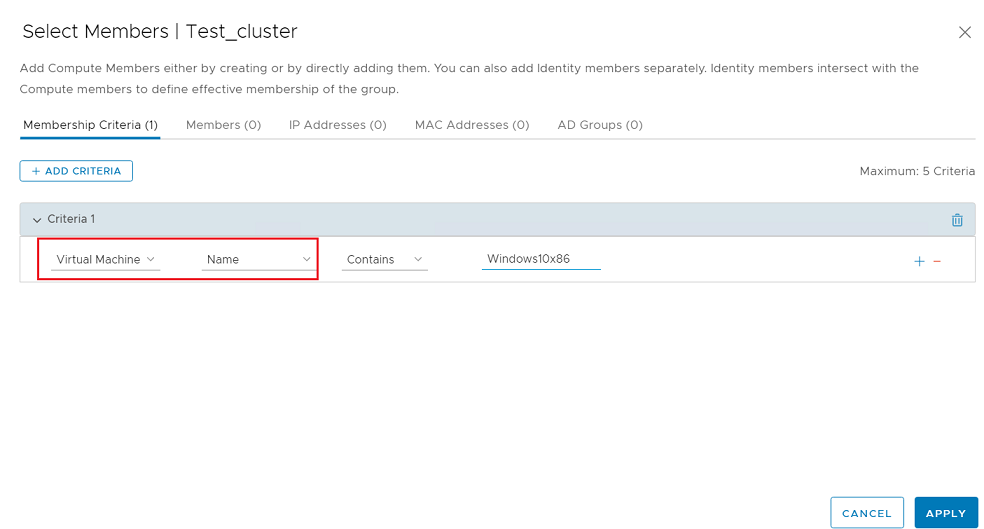

方法1:動的メンバーシップを「VM名」に基づいて定義します。

-

グループを追加します。NSX-Tで[Inventory]→[Groups]に移動し、[ADD GROUP]をクリックします。

-

[メンバーの設定]の順に選択し、[Membership Criteria]タブを選択して、[仮想マシン]と[名前]の条件を1つ作成します。

-

-

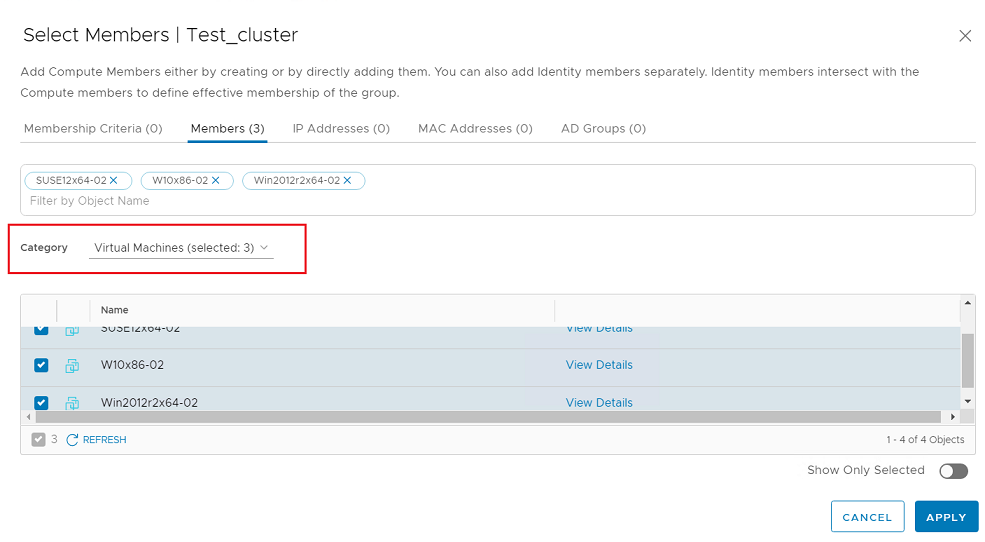

方法2:動的メンバーシップを「VM名」に基づいて定義します。

-

グループを追加します。NSX-TでAdd/Update the Certificateerm>[Inventory]→[Groups]に移動し、[ADD GROUP]をクリックします。

-

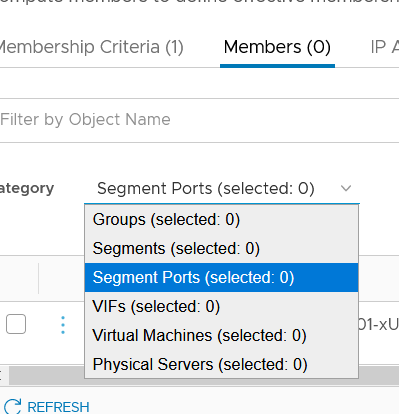

[メンバーの設定]の順に選択し、[メンバー]タブを選択します。 [カテゴリ]で、保護をNSX-Tに移行するVMを選択します。

-

-

方法3:グループメンバーシップのタグを使用する:

-

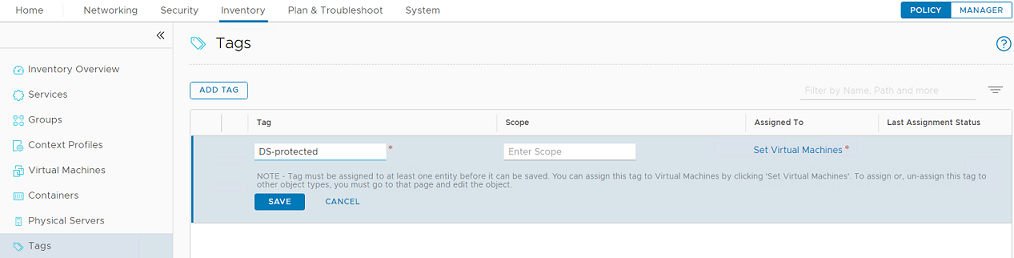

NSX-Tで、[Inventory]→[Tag] に移動し、タグを作成します。

-

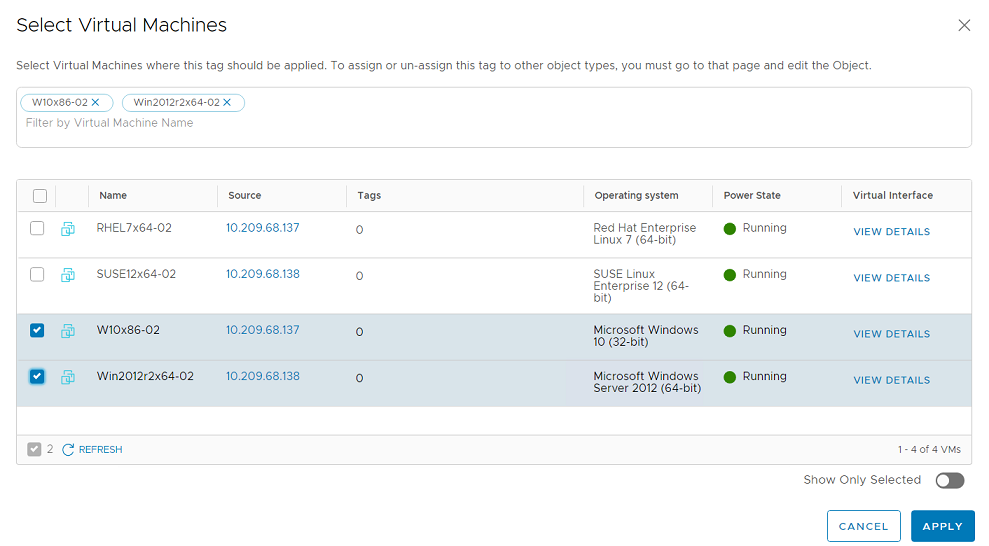

[仮想マシンの設定]をクリックし、VMにタグを割り当てます。

-

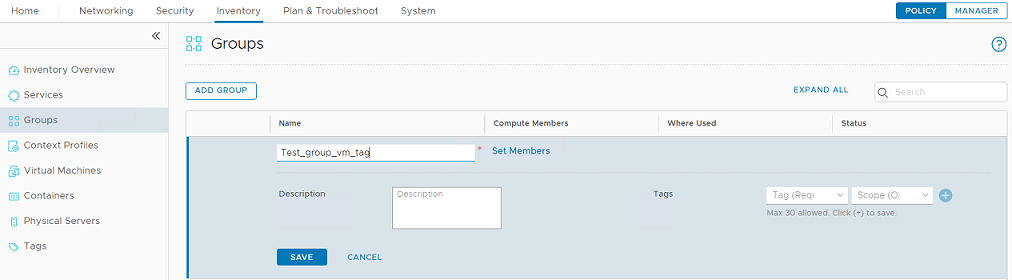

[Inventory]→[Groups]に移動し、[ADD GROUP]をクリックして新しいセキュリティグループを追加します。

-

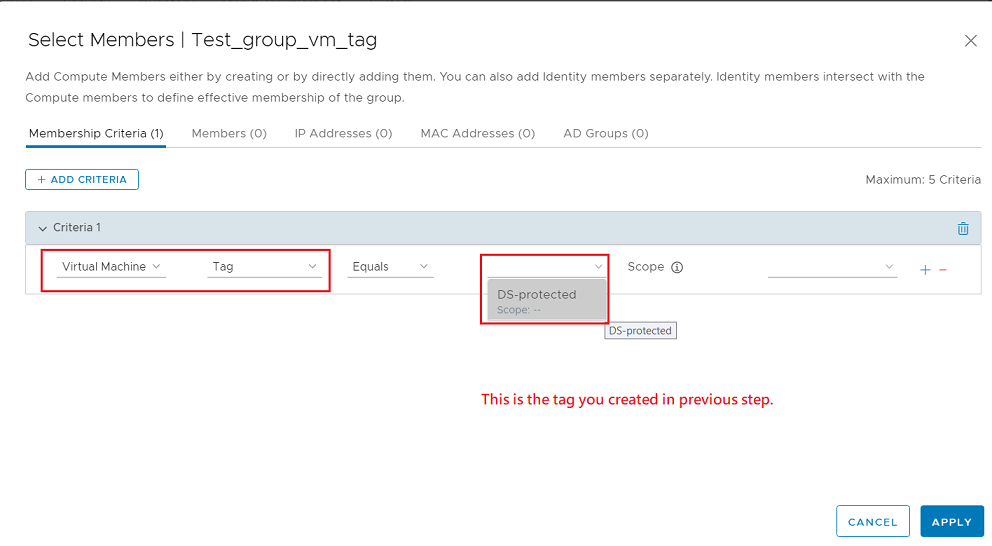

[メンバーの設定] をクリックし、[仮想マシン]および[タグ]条件を追加します。

-

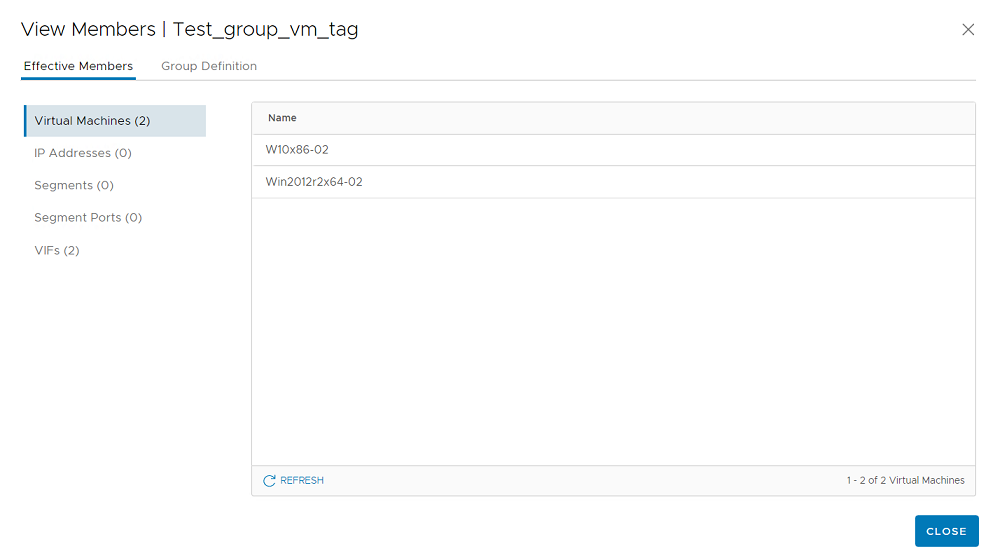

[View Members]をクリックします。設定されたVMが仮想マシンにリストされている必要があります。

-

セキュリティポリシーをNSX-VからNSX-Tに移行する

NSX-Vでは、セキュリティポリシーにゲストイントロスペクションサービスとネットワークイントロスペクションサービスの両方の設定が含まれます。NSX-Tの設定を次の手順で再作成する必要があります。

現在のNSX-V設定を確認する

-

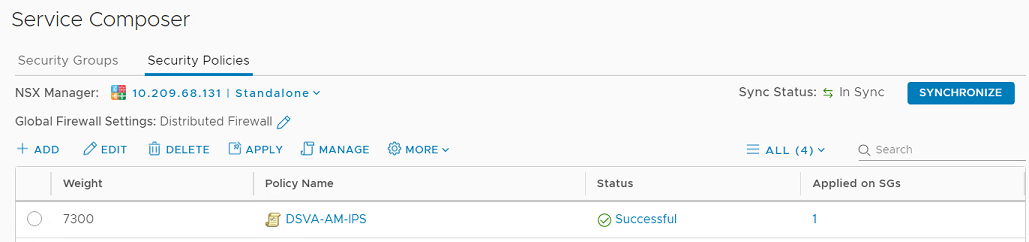

vCenterで、[Networking and Security]→[Service Composer]→[Security Policies]に移動します。Deep Securityサービスに対して作成されたポリシーを見つけます。それらは、NSX-T用に再作成する必要があるポリシーです。

-

セキュリティポリシーごとに:

-

ポリシーをクリックします。

-

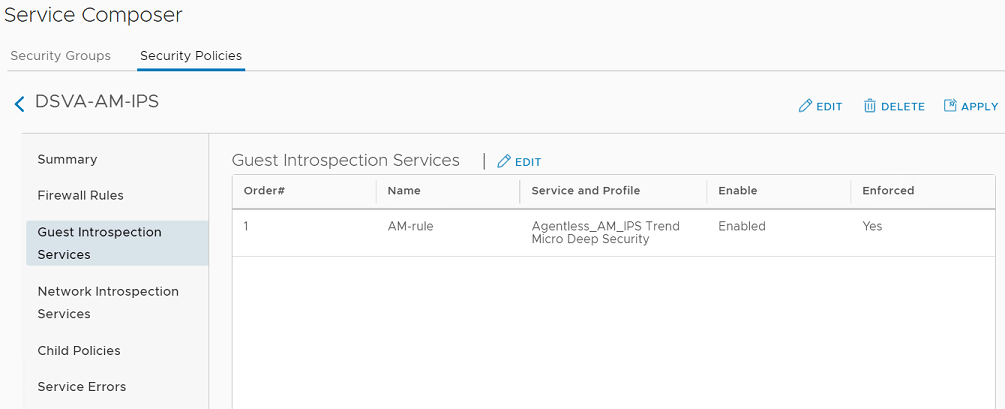

左ペインで、[Guest Introspection Services]をクリックします。

-

[サービスおよびプロファイル] 列の値をメモしておきます。この情報は、NSX-Tのエンドポイント保護ルールとサービスプロファイルを作成する際に必要になります (次のセクションで説明します)。

-

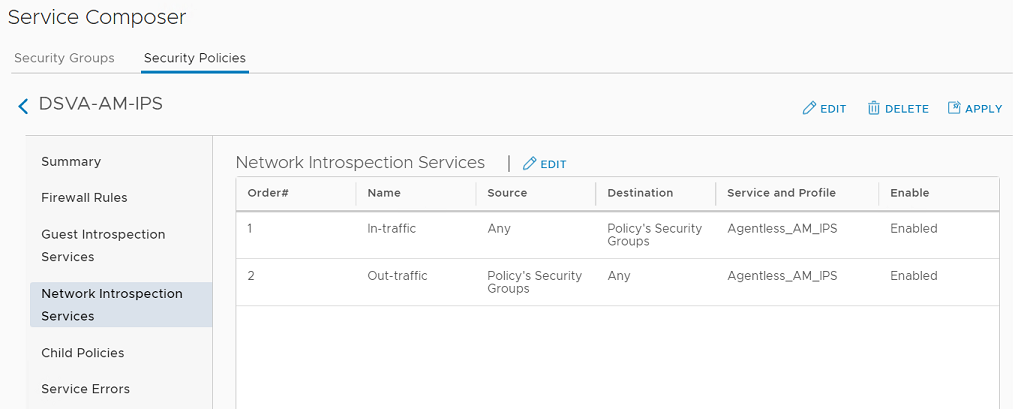

左ペインで[Network Introspection Services]をクリックします。

-

この表の値に注意してください。この情報は、 [Network Introspection Settings] for NSX-Tを作成するときに必要になります (後で説明します)。

-

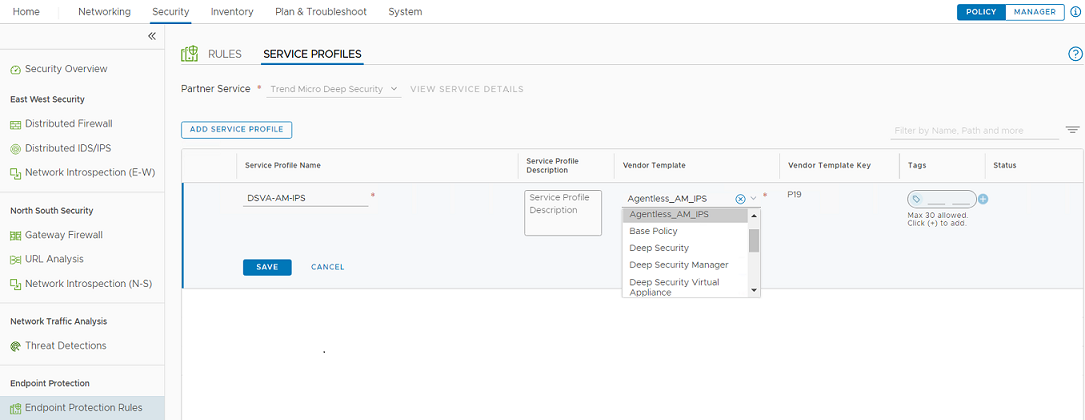

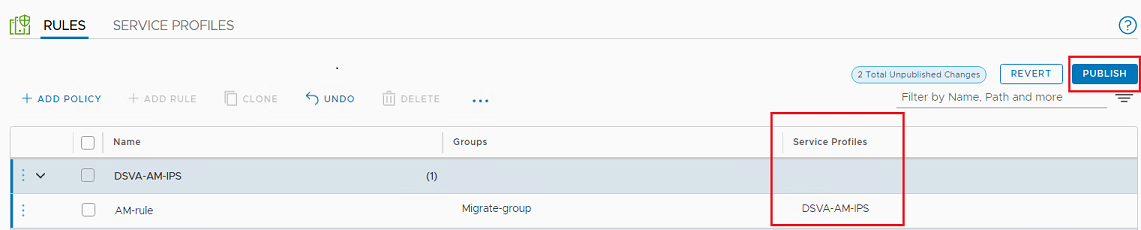

NSX-Tのゲストイントロスペクション設定を再作成します

-

NSX-T Webコンソールで、[Security]→[Endpoint Protection Rules]に移動します。

-

サービスプロファイルを作成します。NSX-Vの設定 (上記の手順2cの [Guest Introspection Service] の [サービスおよびプロファイル] 列の値) に基づいて、 [ベンダーテンプレート] を選択します。

-

新しいルールを作成して、 [Guest Introspection Services] for NSX-Vで定義された各ルールを置き換えます (上記の手順2cを参照)。新しいルールごとに、前の手順で作成した対応する [Service Profile] を選択します。

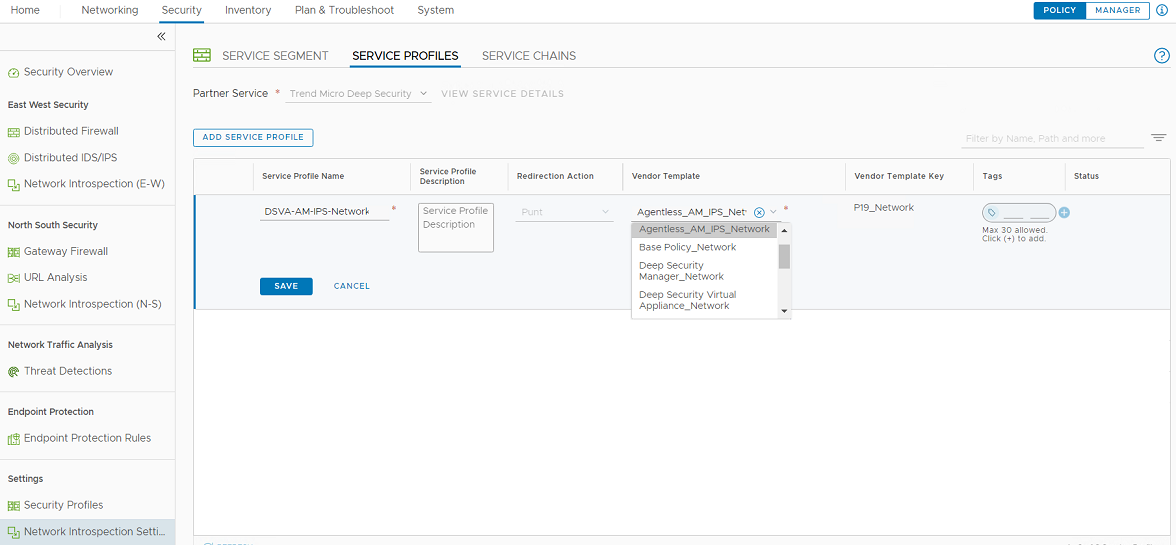

NSX-Tのネットワークイントロスペクション設定を再作成する

-

NSX-TのWebコンソールで、[セキュリティ]→ Network Introspection[設定]→ Service Profiles]に移動します。

-

サービスプロファイルを作成します。NSX-Vの設定 (上記の手順2eの [Network Introspection Service] の [サービスおよびプロファイル] 列の値) に基づいて、 [ベンダーテンプレート] を選択します。プレフィックス名が同じで、完全名が「same_name」_Networkのベンダーテンプレート名を探します。この例では、「Agentless_AM_IPS_Network」です。

-

[Service Chains] に移動し、前の手順で作成したサービスプロファイルを選択してサービスチェーンを作成します。[サービスセグメント]フィールドで、 Deep Security Virtual ApplianceをNSX-T上に配置したときに作成したセグメントを選択します。

-

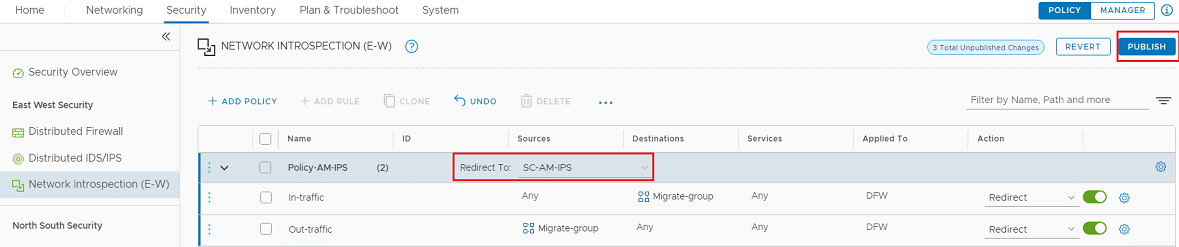

[セキュリティ]→ Network Introspection (E-W)]に移動します。

-

[Network Inspection Services] for NSX-V (上記の手順2eを参照) に現在あるセキュリティポリシーごとに1つのポリシーを追加し、このポリシーにルールを追加します。 [Redirect To]ファイルで、手順3で作成したサービスチェーンを選択します。