アプライアンスの展開前のタスクを完了した後、NSX Data Center for vSphere (NSX-V) にアプライアンスを展開する準備が整いました。以下の手順に従ってください。

新しいOSの脆弱性から保護するためにDeep Security Virtual Applianceをアップグレードすることもできます。

手順1: Deep Security Managerにアプライアンスパッケージをインポートします

アプライアンスを配信する前にのタスクを完了したら、アプライアンスZIPをDeep Security Managerにインポートする準備ができました。

ヒントアプライアンスZIPをインポートする代わりに、OVFファイルをURLの場所に配置して、NSXがダウンロードする速度を速めることができます。詳細については、アプライアンスOVFの場所を構成するを参照してください。

|

-

Deep Security Virtual Applianceパッケージをダウンロードしてください。バージョン要件はシステム要件で確認してください。複数のバージョンのアプライアンスをインポートできます。マネージャは最新のパッケージを選択します。

-

Deep Security Managerで、[管理]→[アップデート]→[ソフトウェア]→[ローカル]に移動します。

-

[インポート]をクリックして、パッケージをDeep Security Managerにアップロードします。インポート時に、Deep Security Managerは仮想アプライアンスVMのOSと互換性のあるエージェントも自動的にダウンロードおよびインポートします。このエージェントは、64ビットRed Hat Enterprise Linux用のDeep Security Agentと同じ保護モジュールを持っています。

-

別の埋め込みエージェントを指定する場合は、[管理]→[システム設定]→[更新]に移動し、[Virtual Applianceの配置]を探します。デフォルトでは、[Virtual Applianceの配置]オプションは[利用可能な最新バージョン (推奨)]に設定されています。これにより、マネージャはVirtual Applianceを最新のインポートされた埋め込みエージェントを使用するようにアップグレードすることを示します。必要に応じてこの設定を変更してください。

ステップ2: Deep Security ManagerにvCenterを追加する

VMware vCenterの追加の指示に従ってください。

完了後:

-

ゲストVMがDeep Security Managerに表示されます。

-

Trend Micro Deep SecurityサービスがNSX-Tに登録されています。

手順3: ESXiサーバの準備

NSX Advanced EditionまたはNSX Enterprise Editionを使用する場合は、ネットワークトラフィックの監視に必要なドライバをインストールして、ESXiサーバを準備する必要があります。この処理はクラスタ上で実行します。

別のエディションのNSXを使用している場合は、このセクションをスキップしてください。

-

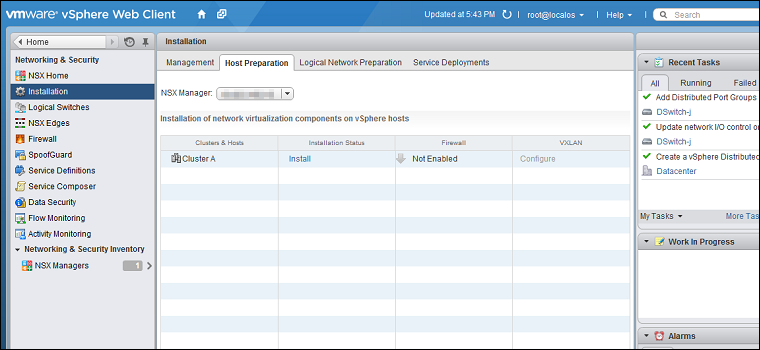

vSphere Web Clientで、[ホーム]→[ネットワーキングとセキュリティ]→[インストール]→[ホストの準備]に移動します。

-

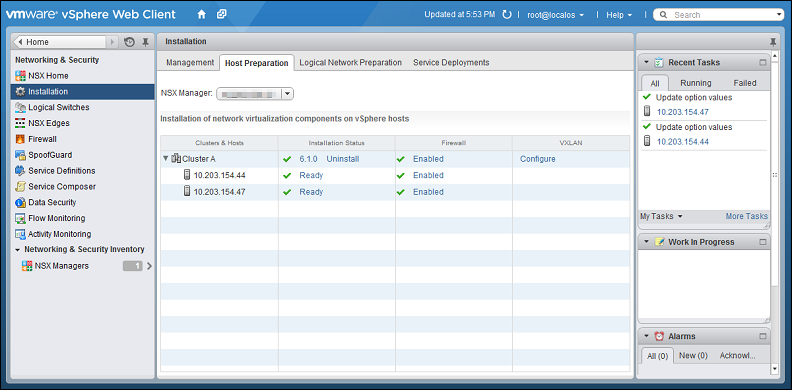

Deep Securityで保護するNSXクラスタを [クラスターとホスト] リストから見つけて、[インストールステータス] 列で [インストール] をクリックします。インストールが完了すると、ドライバのバージョンが [インストールステータス] 列に表示されます。

以上でESXiホストの準備が完了しました。ホストの準備に関するより詳しい手順については、VMwareのドキュメントを参照してください。

以上でESXiホストの準備が完了しました。ホストの準備に関するより詳しい手順については、VMwareのドキュメントを参照してください。

手順4: Guest Introspectionをインストールする

不正プログラム対策や侵入防御など、ファイルベースでの保護対策を仮想マシンに対して行うには、Guest IntrospectionサービスをESXiサーバにインストールする必要があります。

ゲストイントロスペクションサービスは、ファイルイントロスペクション(vsepflt)ドライバとネットワークイントロスペクション(vnetflt)ドライバの2つのドライバで構成されます。

警告不正プログラム対策および侵入防御は、Guest Introspectionをインストールしないと機能しません。

|

-

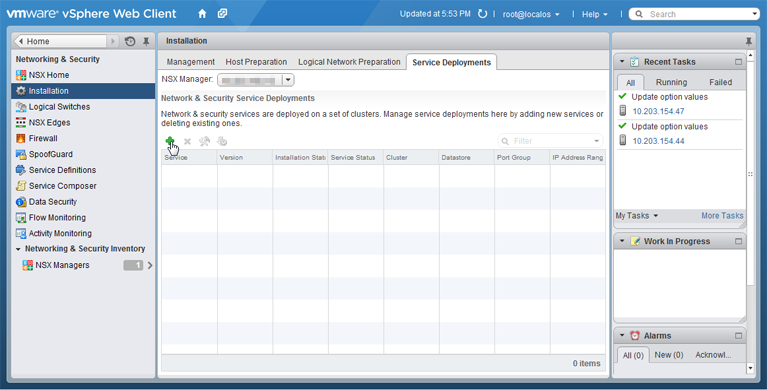

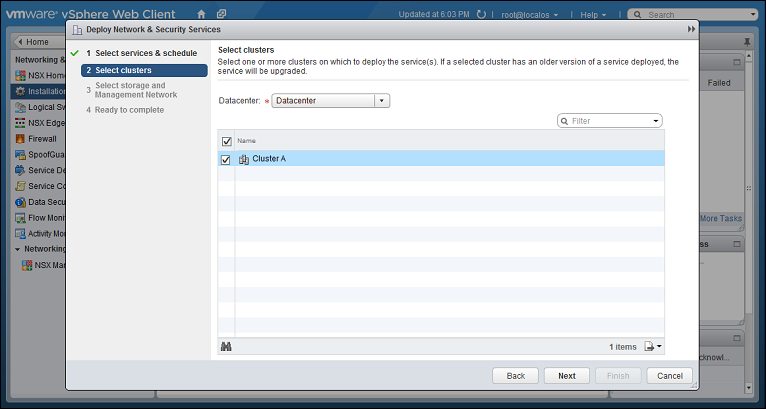

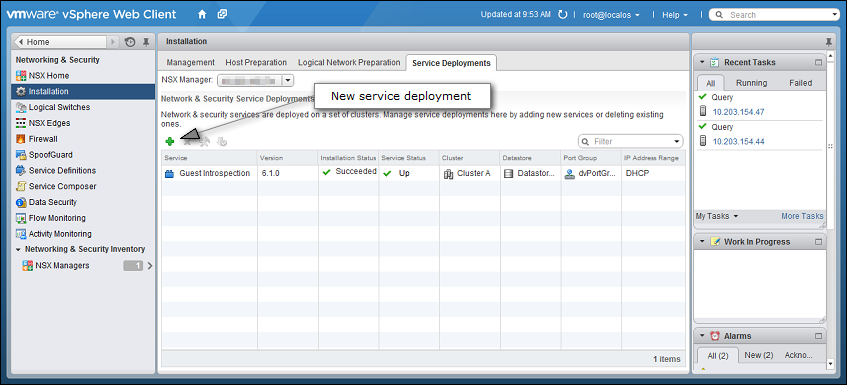

vSphere Web Clientで、[ホーム]→[ネットワーキング & セキュリティ]→[インストール]に移動し、[Service Deployments]タブをクリックします。

-

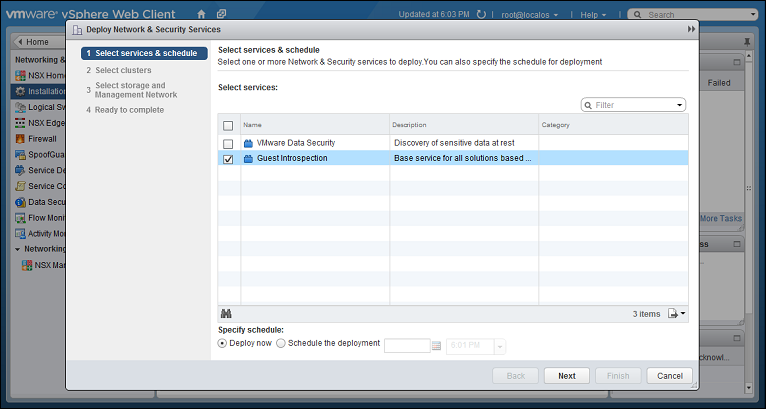

緑色のプラスアイコン (

) をクリックしてください。[ネットワークとセキュリティサービスを展開する]ウィンドウが表示されます。

) をクリックしてください。[ネットワークとセキュリティサービスを展開する]ウィンドウが表示されます。 -

[ゲストインストロスペクション] を選択し、[次へ] をクリックします。

-

保護するESXiサーバおよび仮想マシンを含むクラスタを選択し、[次へ] をクリックします。

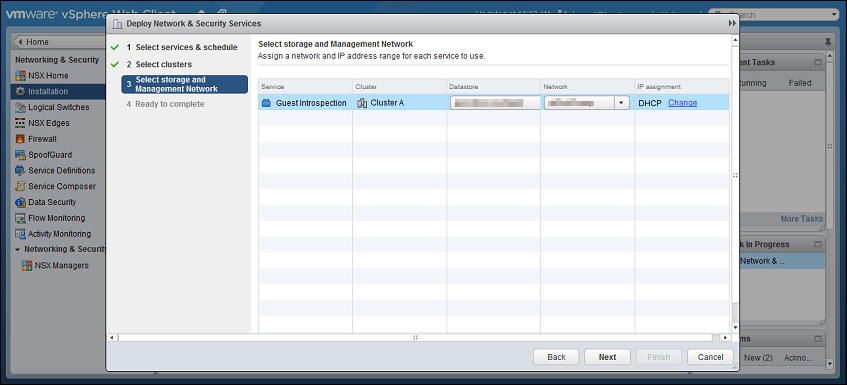

-

データストア、NSXクラスタで使用する分散ポートグループ、およびIP割り当ての方法を選択し、[次へ] をクリックします。

-

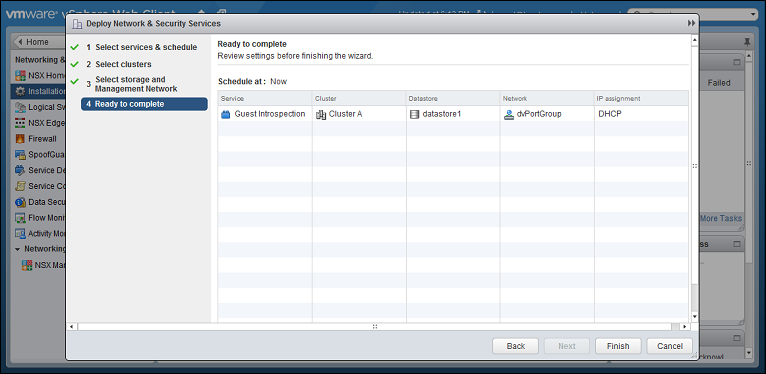

設定を確認し、[完了]をクリックしてください。

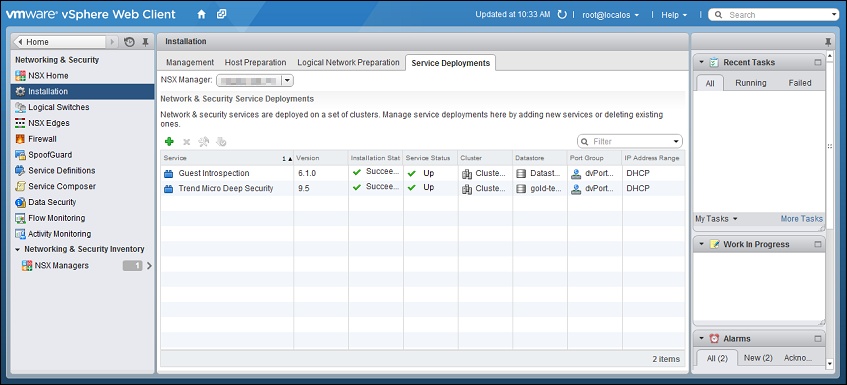

ESXiサーバにGuest Introspectionサービスがインストールされます。この処理には数分かかることがあります。完了すると、[インストールステータス] が「Succeeded」になります。最新のステータスを表示するには、vSphere Web Client画面の更新が必要なことがあります。

ESXiサーバにGuest Introspectionサービスがインストールされます。この処理には数分かかることがあります。完了すると、[インストールステータス] が「Succeeded」になります。最新のステータスを表示するには、vSphere Web Client画面の更新が必要なことがあります。

手順5: Deep Security Virtual ApplianceをNSX-Vにインストールする

-

vSphere Web Clientで[ホーム]→[ネットワーキングとセキュリティ]→[インストール]→[サービスの展開]に移動します。

-

緑色のプラス記号 (

) をクリックします。

) をクリックします。

-

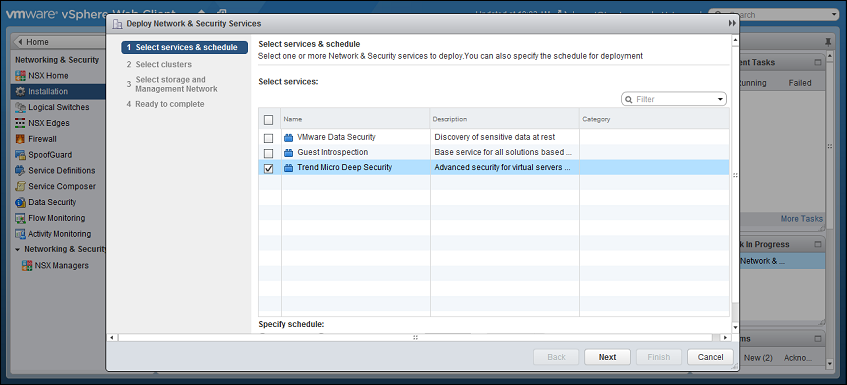

表示された新しいウィンドウで、[Trend Micro Deep Security] サービスを選択し、[次へ] をクリックします。このサービスが表示されない場合は、vCenterがDeep Security Managerにまだ追加されていない可能性があります。詳細については、手順2: Deep Security ManagerにvCenterを追加するを参照してください。

-

[完了]をクリックします。配信が完了すると、クラスタ内のネットワークとセキュリティサービスの配信のリストに、Trend Micro Deep Securityサービスが表示されます。

手順6: NSXセキュリティグループとポリシーを作成する

開始するには、Deep Security Virtual Applianceで保護する仮想マシンを含むNSXセキュリティグループを作成します。

-

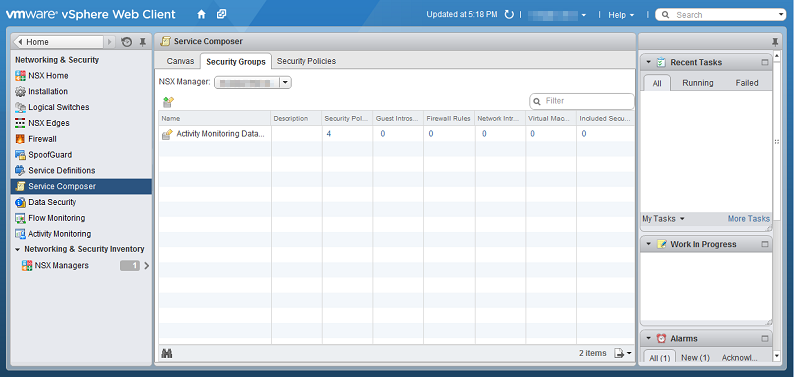

vSphere Web Clientで、[ホーム]→[ネットワーキングとセキュリティ]→[サービスコンポーザー]→[セキュリティグループ]に移動します。

-

[新しいセキュリティグループ](

) をクリックしてください。

) をクリックしてください。

-

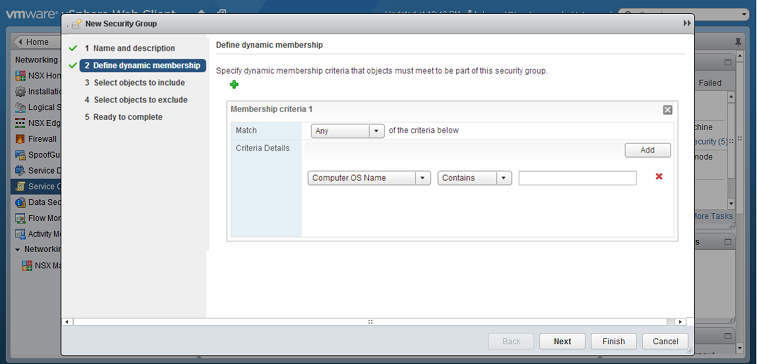

[Define dynamic membership:: このグループのメンバーシップをフィルタ条件に基づいて制限する場合は、その条件を入力します。

-

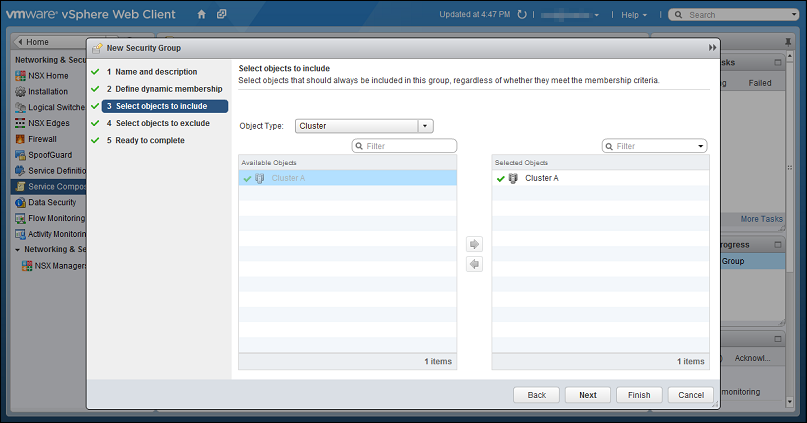

含めるオブジェクトを選択します。NSXセキュリティグループのオブジェクトを追加または削除する方法は、多数あります。ここでは、保護対象のESXiホストと仮想マシンを含むNSXクラスタを追加します。[含めるオブジェクトを選択] のオプションで、[オブジェクトの種類] メニューの [クラスター] を選択し、保護対象の仮想マシンを含むNSXクラスタを [選択したオブジェクト] 列に移動します。

注意

VMが複数のセキュリティグループに含まれている場合、Deep Security Managerで[コンピュータ]に移動してVMの名前を検索すると、検索結果に複数回表示されます。詳細については、ホストが複数のNSXセキュリティグループにある場合、コンピュータページに重複したホストレコードが表示されるを参照してください。 -

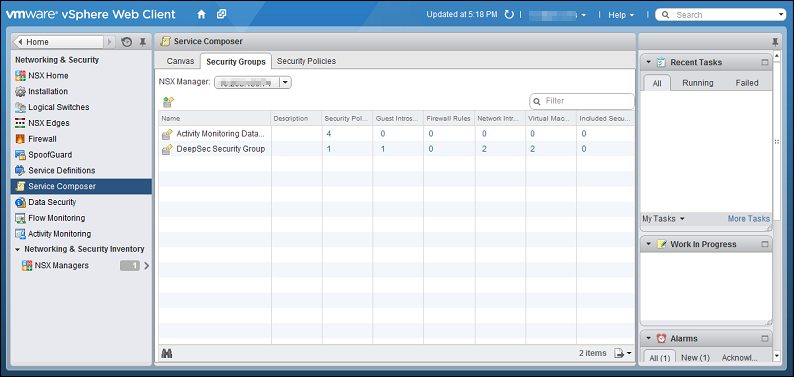

[完了] をクリックして新しいセキュリティグループを作成し、[セキュリティグループ] タブに戻って新しいセキュリティグループが表示されることを確認します。

次に、NSXセキュリティポリシーを作成します。

-

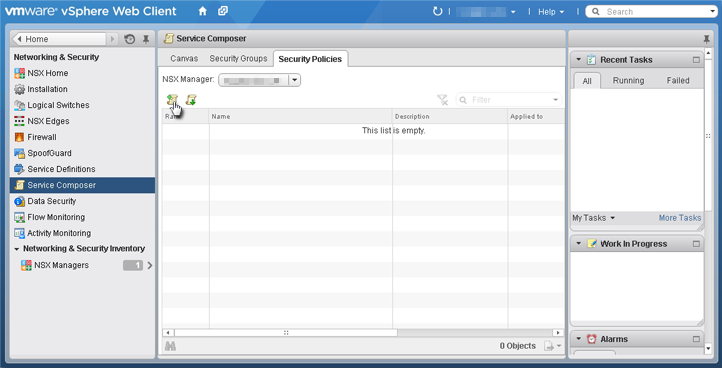

vSphere Web Clientで[Home]→[Networking and Security]→[Service Composer]→[Security Policies]に移動します。

-

[新しいセキュリティポリシー]をクリックしてください。

-

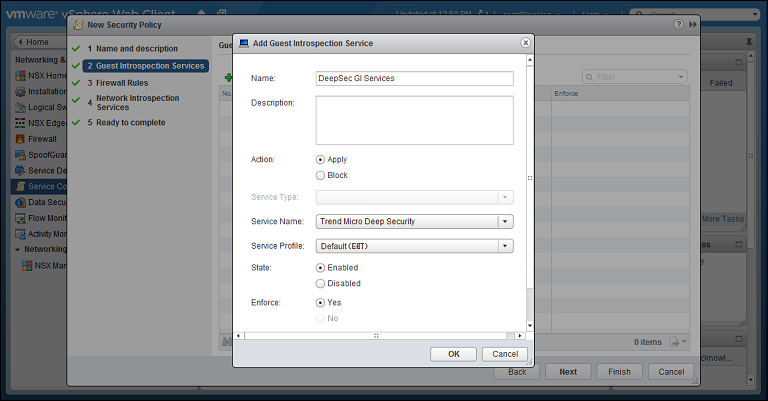

[Guest Introspection Services: 不正プログラム対策または侵入防御モジュールを使用している場合は、Guest Introspection Servicesを設定します。

警告

不正プログラム対策および侵入防御は、Guest Introspectionをインストールしないと機能しません。緑色のプラス記号 ( ) をクリックして[エンドポイントサービス]を追加します。Endpointサービスの名前を指定し、次のように設定します。

) をクリックして[エンドポイントサービス]を追加します。Endpointサービスの名前を指定し、次のように設定します。-

処理:を適用

-

サービス名: Trend Micro Deep Security

-

Service Profile: [デフォルト (EBT)]を選択します。これは、Deep Security Managerでイベントベースのタスクを実行するように設定されたプロファイル設定です。

-

ステータス: 有効

-

施行する: はい

[OK]をクリックし、次に[次へ]をクリックします。

[OK]をクリックし、次に[次へ]をクリックします。 -

-

ファイアウォールルール: 変更を加えないでください。[次へ]をクリックしてください。

-

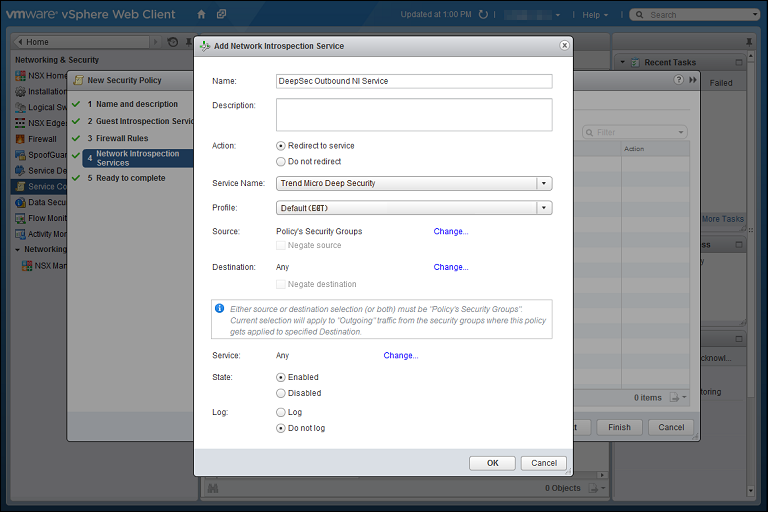

Network Introspection Services: Network Introspection ServicesはNSX AdvancedおよびEnterpriseでのみ利用可能で、Webレピュテーション、ファイアウォール、または侵入防御モジュールを使用している場合にのみ設定する必要があります。NSXセキュリティポリシーにNetwork Introspectionサービスを2つ追加します。1つは送信トラフィック用でもう1つは受信トラフィック用です。

-

最初に、送信用のサービスを追加します。[Network Introspection Services] オプションで、緑色のプラス記号をクリックして新しいサービスを作成します。[ネットワークイントロスペクションサービスを追加] 画面で、サービスの名前を指定し (「Outbound」という語句を含めることを推奨)、次のように設定します。

-

処理: Redirect to service

-

サービス名: Trend Micro Deep Security

-

Service Profile: を選択[デフォルト (EBT)]

-

ソース: Policy's Security Groups

-

送信先: すべて

-

サービス: 任意

-

ステータス:有効

-

ログ記録: ログを記録しない

-

-

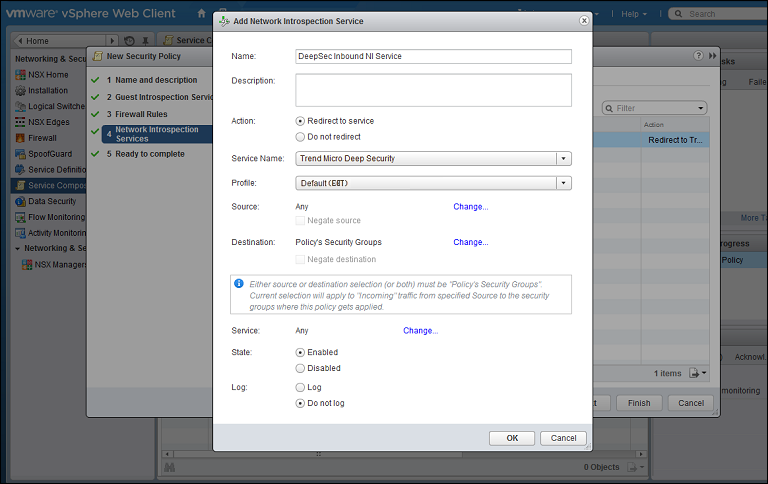

次に、受信用のサービスを追加します。[Network Introspection Services] オプションで、緑色のプラス記号をクリックして新しいサービスを作成します。[ネットワークイントロスペクションサービスを追加] 画面で、サービスの名前を指定し (「Inbound」という語句を含めることを推奨)、次のように設定します。

-

[Redirect to service:] はい

-

サービス名: Trend Micro Deep Security

-

Service Profile: を選択[デフォルト (EBT)]

-

ソース: すべて

-

送信先: Policy's Security Groups

-

サービス: 任意

-

ステータス:有効

-

ログ記録: ログを記録しない

-

-

[ネットワーク検査サービスを追加]ウィンドウで[OK]をクリックし、次に[完了]をクリックして[新しいセキュリティポリシー]ウィンドウを完了して閉じます。

これで、Deep Security用のNSXセキュリティポリシーが作成されました。 -

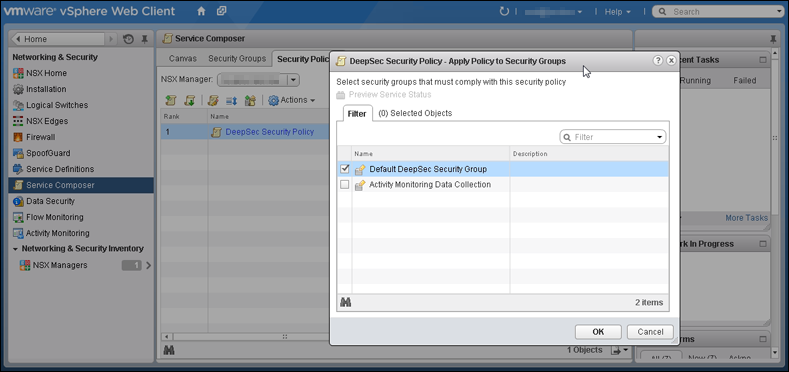

最後に、作成したNSXセキュリティポリシーを、作成したNSXセキュリティグループに関連付けます。

-

vSphere Web Clientの[ホーム]→[ネットワーキング & セキュリティ]→[サービスコンポーザー]ページの[Security Policies]タブに留まります。

-

新しいセキュリティポリシーを選択したら、[セキュリティポリシーを適用]アイコン (

) をクリックしてください。

) をクリックしてください。 -

[セキュリティグループにポリシーを適用] 画面で、保護する仮想マシンが含まれているセキュリティグループを選択し、[OK] をクリックします。

これで、NSXセキュリティグループの仮想マシンにNSXセキュリティポリシーが適用されました。

これで、NSXセキュリティグループの仮想マシンにNSXセキュリティポリシーが適用されました。

これで、NSXセキュリティグループとポリシーの作成が完了しました。これらのNSXセキュリティグループに追加されたVMはDeep Security Managerでアクティベートされ、

Deep Securityポリシーが割り当てられます。

手順7: NSX-Vで有効化を準備する

アクティベーションを準備するには、方法1,2、または3を使用できます。

どの方法を選択するか迷っていますか?こちらの情報が役立ちます:

-

一部のメソッドは一部のNSXバージョンではサポートされていません。詳細については、以下の表を参照してください。

-

方法1: この方法では、システム内で新しく作成されたVMは自動的にアクティブ化され、ポリシーが割り当てられます。

-

方法2: この方法では、新規および既存のVMが指定されたNSXセキュリティグループに移動されると、自動的にアクティブ化され、ポリシーが割り当てられます。

-

方法 3: この方法では、新規および既存のVMが指定されたNSXセキュリティグループに移動されると、アクティベートされてポリシーが割り当てられます。これは方法 2 に似ています。ただし、方法 2 とは異なり、Deep SecurityポリシーはDeep Securityのイベントベースのタスクではなく、VMware UIを通じて割り当てられます。

|

Deep Security Virtual Appliance環境

|

|||||||||

|

NSX for vSphere (NSX-V) 6.4.x

|

NSX for vSphere (NSX-V) 6.4.x

|

||||||||

|

方法

|

方法

または

NSX for vShield Endpoint (無料)

|

詳細

|

Enterprise

|

NSX Data Center Standard

|

NSX Data CenterProfessional

|

NSX Data CenterAdvanced

|

NSX Data CenterEnterprise Plus

|

NSX Data Center forRemote OfficeBranch Office

|

すべてのライセンスタイプ

|

|

方法 1

|

✔

|

✔

|

✔

|

✔

|

✔

|

✔ | ✔ | ✔ | ✔ |

|

方法 2

|

X

|

✔1

|

✔1

|

X

|

X

|

✔1 | ✔1 | ✔1 | ✔ |

|

方法 3

|

X

|

✔1

|

✔1

|

X

|

X

|

✔1 | ✔1 | ✔1 | ✔ |

1 VMwareのNetwork Introspection Serviceが必要です。

• 次のソフトウェアの組み合わせが必要です: Deep Security Manager FR 2019-12-12 (ビルド 12.5.494) 以降と Deep

Security エージェント Linux FR 2020-04-02 (ビルド 12.5.0-814) 以降。

方法1: コンピュータの作成イベントベースタスクを作成する

以下の指示はタスクベースです。イベントベースタスクの詳細については、NSX環境における自動ポリシー管理を参照してください。

-

Deep Security Managerで、上部にある[管理]をクリックします。

-

左側で[イベントベースタスク]をクリックします。

-

メイン画面で、[新規]をクリックします。

-

[イベント] ドロップダウンリストから [コンピュータの作成 (システムによる)] を選択します。[次へ] をクリックします。

-

[コンピュータの有効化]を選択し、

5分に設定します。 -

[ポリシーの割り当て]を選択し、ドロップダウンリストからポリシーを選択します。例えば、[Windows Server 2016]。矢印をクリックして子ポリシーを表示できます。[次へ]をクリックします。

-

イベントベースのタスクがトリガーされる条件を指定します。この条件を追加してください:

-

イベントベースのタスクがトリガーされる条件をさらに制限する条件を追加します。例えば、すべてのWindows VMにWindowsというプレフィックスを含む命名規則がある場合、次のように設定します:[コンピュータ名] は

Windows*に一致します[次へ] をクリックします。 -

[名前]フィールドに、割り当てたポリシーを反映するタスクの名前を入力します。例えば、

Activate Windows Server 2016。 -

[タスクの有効化] を選択し、[完了] をクリックします。

-

割り当てを計画している各Deep Securityポリシーごとに、追加のイベントベースタスクを作成します。イベントベースタスクは、[コンピュータの作成 (システムによる)]のイベントタイプを持ち、コンピュータをアクティブにしてポリシーを割り当てるように構成する必要があります。イベントベースタスクを設定して、新しく作成されたVMにポリシーをアクティブ化および割り当てるようにしました。VMが作成されるとすぐに、すべての[コンピュータの作成 (システムによる)]イベントベースタスクがレビューされます。タスクの条件が満たされると、タスクがトリガーされ、VMがアクティブ化され、関連するポリシーが割り当てられます。

方法2: NSXセキュリティグループの変更イベントベースタスクを作成する

以下の指示はタスクベースです。イベントベースタスクに関する詳細情報については、NSX環境における自動ポリシー管理を参照してください。

まず、[有効化]イベントベースのタスクを作成または変更します。

-

Deep Security Managerで、上部にある[管理]をクリックします。

-

左側で[イベントベースタスク]をクリックします。

-

メインペインで、[<your_vCenter_name>を有効化]というイベントベースのタスクを探します。それが存在する場合もあれば、存在しない場合もあります。

-

[有効化]イベントベースのタスクが存在する場合は、それをダブルクリックし、以下の表を確認して、適切に構成されていることを確認してください。存在しない場合は、[新規]をクリックしてウィザードを実行し、以下の表に準拠していることを確認してください。

-

複数のvCenterサーバーをマネージャに追加した場合は、追加の[有効化]イベントベースタスクを作成してください。

下の表の設定は表示されている順序と異なる場合があります。

|

アクティベートイベントベースのタスクを設定するには、...

|

宛先...

|

|

名前

|

[条件]の下に割り当てられたアクションとvCenterを反映するタスクの名前。例えば、

Activate your_vCenter_name>。 |

|

イベント

|

[NSXセキュリティグループの変更]

[NSXセキュリティグループの変更]イベントは、マネージャがデータプレーン (Deep Security Virtual Appliance) から通知を受信したときにトリガーされます。

|

|

タスクの有効化

|

有効化済み。

|

|

コンピュータの有効化

|

5 分。 |

|

ポリシーの割り当て

|

ポリシー例:[Windowsデスクトップ]。矢印をクリックして子ポリシーを表示できます。

|

|

条件

|

イベントベースのタスクがトリガーされるときに制限するための必須条件:

トリガーをさらに制限するためのオプション条件の例:

|

次に、[無効化]イベントベースのタスクを作成または変更します。

-

Deep Security Managerのメインペインで、[<your_vCenter_name>を無効化]というイベントベースのタスクを探します。それが存在するかどうかはわかりません。

-

[無効化]イベントベースのタスクが存在する場合は、それをダブルクリックして、以下の表を確認し、正しく構成されていることを確認してください。存在しない場合は、[新規]をクリックしてウィザードを実行し、以下の表に従ってください。

-

複数のvCenterサーバーをマネージャに追加した場合は、追加の[無効化]イベントベースタスクを作成してください。

下の表の設定は表示されている順序と異なる場合があります。

|

無効化イベントベースのタスクを設定するには、...

|

宛先...

|

|

名前

|

[条件]の下に割り当てられたアクションとvCenterを反映するタスクの名前。例えば、

Deactivate your_vCenter_name>。 |

|

イベント

|

[NSXセキュリティグループの変更]

[NSXセキュリティグループの変更]イベントは、マネージャがデータプレーン (Deep Security Virtual Appliance) から通知を受信したときにトリガーされます。

|

|

タスクの有効化

|

有効化済み。

|

|

コンピュータの無効化

|

有効化済み。

|

|

条件

|

|

イベントベースタスクを設定してVMをアクティブ化しました。タスクの条件が満たされると、タスクがトリガーされ、VMがアクティブ化され (関連するポリシーが割り当てられます)。

方法3: Deep SecurityポリシーをNSX-Vと同期する

次の手順はタスクベースです。ポリシー同期の詳細については、Deep SecurityポリシーのNSXとの同期を参照してください。

開始するには、Deep Security Managerを設定します。

-

Deep Security Managerにログインします。

-

Deep Security Manager のすべてのポリシーが NSX と同期される前に一意の名前を持っていることを確認してください。すべてのデフォルトのポリシーには一意の名前があります。

-

上部で、[コンピュータ]をクリックします。

-

左側で、同期を有効にしたいvCenterを右クリックし、[のプロパティ]を選択します。

-

[NSX設定]タブで[Deep SecurityポリシーとNSXサービスプロファイルを同期する]を選択します。[OK]をクリックします。

次に、ポリシーがvSphereにロードされていることを確認します。

-

vSphere Web Client ホームページで、[ネットワーキングとセキュリティ] ボタンをクリックします。[NSXホーム] が表示されます。

-

左側で[サービス定義]をクリックします。

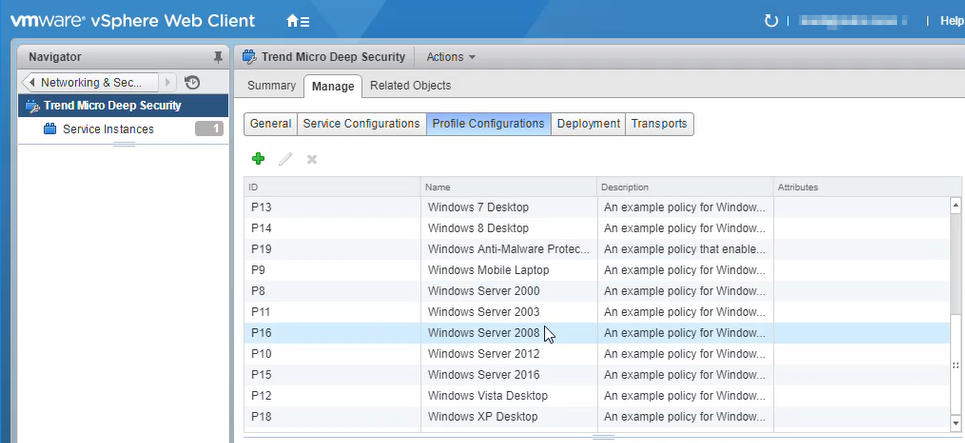

-

メインペインで、[サービス]タブの下にある[Trend Micro Deep Security]を右クリックし、[設定を編集]を選択します。

-

メインペインで、[管理]タブを選択し、その下で[プロファイル構成]を選択します。

-

Deep Securityポリシーがロードされていることを確認します。ポリシーは、同じ名前を持つ個別のNSXプロファイル設定として表示されます。各プロファイル設定には、P1、P2、P3のような「P」から始まるIDを指定します。「P」はDeep Securityポリシーに基づいていることを示します。

これで、 Deep SecurityポリシーがNSXのプロファイル設定として追加されました。

これで、 Deep SecurityポリシーがNSXのプロファイル設定として追加されました。

最後に、セキュリティグループとポリシーを再設定します。

-

手順6: NSXセキュリティグループとポリシーを作成に戻り、手順をもう一度実行します。ただし、今回は残りの手順で調整を行います。

-

複数のNSX セキュリティグループを作成します。

-

複数のNSXセキュリティポリシーを作成します。ポリシーごとに、Guest Introspection ServicesおよびNetwork Introspection Services (受信および送信の両方)[Service Profile]を、ロードしたばかりのDeep Securityポリシーのいずれかに設定します。

-

NSXセキュリティポリシーをNSXセキュリティグループに関連付けます。

手順8: 有効化とポリシーの割り当てを開始する

仮想マシンの有効化とポリシーの割り当ての準備が完了しました。

-

方法1を選択した場合は、vCenterを手動で同期する必要があります。Deep Security Managerに移動し、左側のvCenterを右クリックして、[今すぐ同期]を選択します。これで、既存の仮想マシンが保護されました。

-

方法2または3を選択した場合、すべてのVMをアクティベートし、ポリシーを自動的に割り当てる必要があります。確認するには、次の手順を参照してください。

手順9: 仮想マシンが有効化されて、ポリシーが割り当てられていることを確認する

確認するには:

-

Deep Security Managerで、上部にある[コンピュータ]をクリックします。

-

左側で[コンピュータ]→[<your_vCenter>]→[Virtual Machines]を展開します。

-

[TASK(S)]と[STATUS]の列を確認してください。(表示されていない場合は、上部の[列]をクリックして追加してください。)[TASK(S)]列は[有効化中]を示し、VMは[管理対象外 (不明)]ステータスから[管理対象外 (エージェントなし)]ステータス、そして[管理対象 (オンライン)]ステータスに移動するはずです。VMが[VMware Toolsがインストールされていない]ステータスに移動することがありますが、これは一時的です。

-

[ポリシー]列を確認して、正しいDeep Securityポリシーが割り当てられていることを確認してください。

Deep Security Virtual Applianceをデプロイし、それでVMを保護しました。

次の手順 (新しい仮想マシンを追加する方法)

以下の手順に従って、新しいVMをシステムに追加し、Deep Securityで保護する方法を学びましょう。

方法1 (コンピュータ作成イベントベースのタスクを作成する) を選択した場合、新しいVMを追加するには:

-

vCenterで新しいVMを作成します。これにより[コンピュータの作成 (システムによる)]イベントベースのタスクがトリガーされ、新しいVMにポリシーがアクティブ化されて割り当てられます。

新しいVMを追加するには、方法2 (NSXセキュリティグループ変更イベントベースのタスクを作成) を選択した場合:

-

VMを作成するか、VMをNSXセキュリティグループのいずれかに移動します。これにより、[NSXセキュリティグループの変更]イベントベースのタスクがトリガーされ、新しいVMにポリシーが適用されます。

新しいVMを追加するには、方法3 (Deep SecurityポリシーをNSXに同期) を選択した場合:

-

VM を NSX セキュリティ グループのいずれかに作成または移動します。これにより、新しい VM にポリシーが有効化および割り当てられます。