Deep Security Manager 11.1以降の新規インストールでは、デフォルトでTLS 1.2が強制されます。

以下の表を確認して、対応が必要かどうかを判断してください。

注意TLS 1.2を強力なA+評価の暗号スイートのみで有効にしたい場合は、代わりにTLS 1.2の強力な暗号スイートを有効にするを参照してください。強力な暗号スイートの使用は互換性の問題を引き起こす可能性があります。

|

|

実行中の場合...

|

そして、デプロイには...

|

これを行う...

|

|

Deep Security Manager 11.1以降の新規インストール

|

10.0以降のDeep Security Agent、Relay、およびVirtual Applianceのみ

|

なし

デフォルトでは、すべてのコンポーネント間でTLS 1.2が使用され、マネージャとリレーに適用されます。

|

|

9.6以前のDeep Security Agent、Relay、または仮想アプライアンス

|

(推奨) すべてのコンポーネントをTLS 1.2をサポートするバージョン9.6以上にアップグレードしてください。コンポーネントをTLS 1.2にアップグレードするを参照してください。これが展開のセキュリティを向上させる最良のオプションです。

または、古いコンポーネントとの互換性を確保するために、早期TLS 1.0を有効にすることができます。早期TLS (1.0) を有効にするを参照してください。

|

|

|

Deep Security Manager 11.1以上へのアップグレード

|

10.0以上のDeep Security Agent、Relay、またはVirtual Applianceのみ

|

(推奨) TLS 1.2 の強制を有効にして、展開のセキュリティを向上させます。TLS 1.2 の強制を参照してください。

あるいは、何もしないという選択肢もあります。以前のデプロイメントでのTLS設定は保持されます。以前にTLS 1.2を強制していた場合、アップグレード後もその強制設定は保持されます。逆に、強制を無効にしていた場合も、その設定は保持されます。

|

|

9.6以前のDeep Security Agent、Relay、または仮想アプライアンス

|

(推奨) すぐに行動を起こす必要はありませんが、TLS 1.2をサポートする9.6以上の古いコンポーネントにアップグレードし、その後TLS 1.2を強制する計画を立てるべきです。コンポーネントをアップグレードしてTLS 1.2を使用するおよびTLS 1.2を強制するを参照してください。これが、展開のセキュリティを向上させるための最良のオプションです。

あるいは、何もしないという選択肢もあります。以前のデプロイメントでのTLS設定は保持されます。以前にTLS 1.0が許可されていた場合、アップグレード後も引き続き許可されます。

|

このページのトピック:

TLS 1.2とDeep Security Agentの互換性

バージョン10.0以降のDeep Security Agentがインストールされた任意のプラットフォームは、TLS 1.2を介してDeep Security Managerと通信します。

さらに、以下のプラットフォームにインストールされたバージョン9.6のDeep Security Agentは、TLS 1.2を介してDeep Security Managerと通信します。

-

Windows 2000

-

Linux Debian 6

-

SuSE 10。このプラットフォームのDeep Security Agent 9.6のサポート延長は、2021年5月23日に終了しました。

-

Ubuntu 12.04

TLS 1.2は、次のプラットフォームのDeep Security Agentsバージョン9.0でもサポートされます。

-

AIX. このプラットフォームのDeep Security Agent 9.0のサポート延長は、2020年12月31日に終了します。

-

Solaris。このプラットフォームのDeep Security Agent 9.0のサポート延長は、2019年12月31日に終了しました。

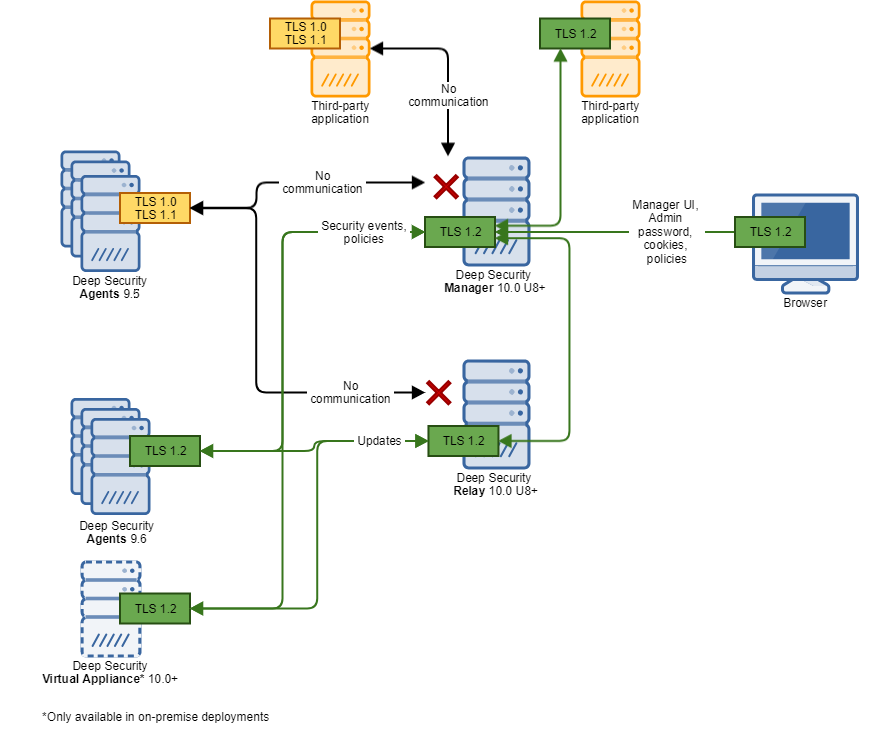

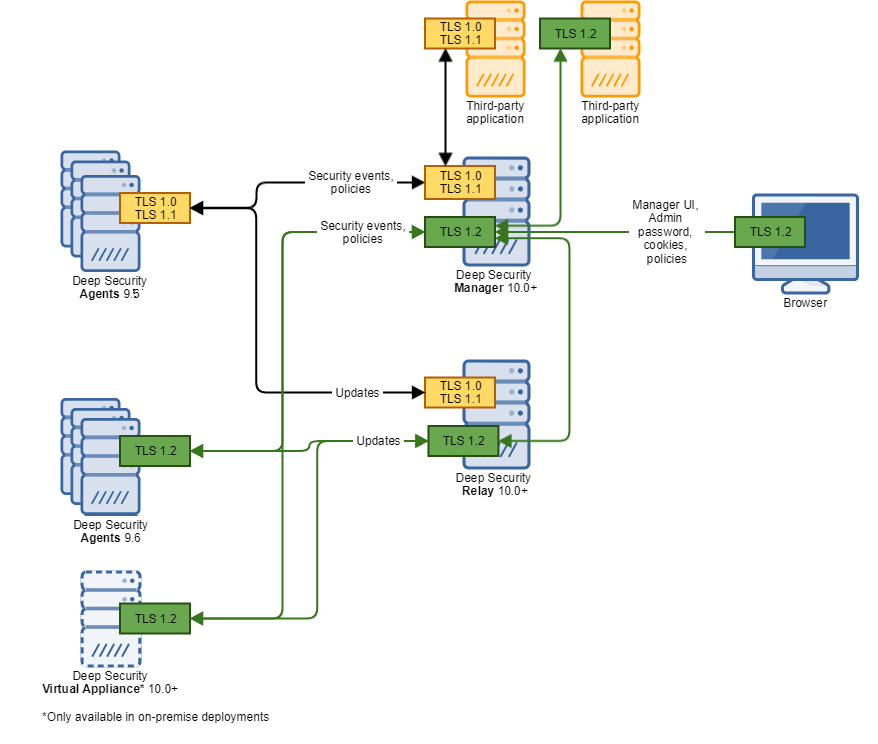

TLS 1.2アーキテクチャ

以下の図は、Deep SecurityアーキテクチャにおけるTLS通信を示しています。

図1は、TLS 1.2が強制されている場合のTLS通信を示しています (これは新しい11.1以上のDeep Security Managerインストールのデフォルトです)。9.5エージェントはDeep

Security Managerと通信できなくなり、古いサードパーティアプリケーションも同様です。

図2は、TLS 1.2が強制されていない場合のTLS通信を示しています。Deep Security Agent 9.6以降はTLS 1.2を介してDeep Security

Managerと通信できる一方で、9.5バージョンは初期のTLSを介して通信します。同様に、新しいサードパーティアプリケーションはTLS 1.2を使用し、古いものは初期のTLSを使用します。

Figure 1: TLS 1.2が強制されています]

Figure 2: TLS 1.2は強制されていません]

コンポーネントをTLS 1.2にアップグレードする

Deep SecurityコンポーネントでTLS 1.2を使用する場合は、各コンポーネントがTLS 1.2をサポートしていることを確認してください。

以下の手順に従って、Deep SecurityコンポーネントがTLS 1.2をサポートしていることを確認し、必要に応じてアップグレードしてください。

注意TLS 1.2を強制し、初期のTLSの使用を防ぎたい場合は、代わりにTLS 1.2を強制するを参照してください。

|

Deep Security Managerを確認してアップグレード

-

次のいずれかのバージョンのDeep Security Managerを使用していることを確認し、そうでない場合はアップグレードしてください:

-

アップグレード手順については、AWS MarketplaceからDeep Security AMIをアップグレードするを参照してください。

Deep Security Managerのデータベースの検証

-

Microsoft SQL ServerをDeep Security Managerのデータベースとして使用している場合、データベースがTLS 1.2をサポートしていることを確認してください。サポートしていない場合は、アップグレードしてください。ガイダンスについてはこのMicrosoftの記事を参照してください。

-

PostgreSQLデータベースを使用している場合、TLS 1.2をサポートしているため、特に操作は必要ありません。

-

Oracleデータベースを使用している場合、データベースマネージャとの通信にはOracleのネイティブ暗号化のみがサポートされており、TLSはサポートされていないため、特に対応は必要ありません。

-

デフォルトでは、データベース (SQL Server、PostgreSQL、またはOracle) とDeep Security Managerの間に暗号化はありません。手動で有効にすることができます。

Deep Security Agentを確認します

-

既存のDeep Security Agentがある場合は、バージョン10.0以上であることを確認してください。10.0以上のエージェントのみがTLS 1.2をサポートします。

注意一部のエージェントがアップグレードされずに残っている場合 (つまり、バージョン10.0以前)、それらのエージェントは初期のTLSを介して通信し、初期のTLSを有効にする必要がある場合があります。詳細については、初期のTLSを再有効化する (1.0)を参照してください。

|

エージェントをアップグレードするには、Deep Security Agentのアップグレードを参照してください。

Deep Security Relayを確認します

リレーをアップグレードするには、Deep Security Relayのアップグレードを参照してください。

TLS 1.2を強制

このセクションのトピック:

TLS 1.2はどこで強制できますか?

強制実行ポイントは2つあります。

-

Deep Security Managerのポート

-

Deep Security Relay 上

TLS 1.2が強制されるとどうなりますか?

TLS 1.2が強制されると、マネージャとリレーは初期のTLS接続を受け付けなくなり、初期のTLSを使用しようとするアプリケーションはアクセスを拒否され、正常に機能しなくなります。

TLS 1.2を強制しない場合、マネージャとリレーは初期のTLSおよびTLS 1.2接続を受け入れます。これは、古いアプリケーションと新しいアプリケーションの両方が接続できることを意味します。

TLS 1.2はデフォルトで強制されますか?

-

新規にDeep Security Manager 11.1以降をインストールした場合 (アップグレードではない)、TLS 1.2がデフォルトで強制されます。

-

既存のDeep Security Managerを11.1以上にアップグレードする場合、既存のTLS設定は保持されるため、以前にTLSが強制されていなかった場合、アップグレード後も引き続き強制されません。逆に、強制されていた場合は、引き続き強制されます。

どのような状況でTLS 1.2の強制が可能ですか?

すべてのDeep Security AgentがTLS 1.2をサポートするバージョンである10.0以上にアップグレードされている場合にのみ、TLS 1.2を強制できます。

Deep Security ManagerでTLS 1.2を強制

-

開始前の準備:

-

Deep Security Managerがバージョン10.0 Update 8以上であることを確認してください。このバージョンがTLS 1.2を強制するために必要です。

-

他のすべてのコンポーネントがTLS 1.2をサポートしていることを確認してください。コンポーネントをTLS 1.2にアップグレードするを参照してください。

-

-

Deep Security Managerコンピュータで、このdsm_cコマンドを実行してください。

dsm_c -action settlsprotocol -MinimumTLSProtocol ShowValueTLSバージョンが表示されます。これは、Deep Security Managerが現在受け入れている最小のTLSバージョンです。 -

この

dsm_cコマンドを実行してください:dsm_c -action settlsprotocol -MinimumTLSProtocol TLSv1.2このコマンドは最小TLSバージョンを1.2に設定します。Deep Security ManagerはTLS 1.2接続を受け入れ、TLS 1.0接続を拒否します。Deep Security Managerサービスは自動的に再起動されます。

Deep Security RelayでTLS 1.2を強制する

-

開始前の準備:

-

Deep Security Relayがバージョン10.0 Update 8以上であることを確認してください。このバージョンがTLS 1.2を強制するために必要です。

-

すべてのコンポーネントがTLS 1.2をサポートしていることを確認してください。コンポーネントをTLS 1.2にアップグレードするを参照してください。

-

Deep Security ManagerでTLS 1.2を強制していることを確認してください。

-

-

リレーに関連付けられたポリシーを再送信する:

-

Deep Security Managerで、[コンピュータ]をクリックし、コンピュータのリストからリレーの1つを見つけます。どれがリレーかわからない場合は、上部の[管理]をクリックします。左側で[アップデート]を展開し、[Relayの管理]をクリックします。メインペインでRelayグループを展開してリレーを確認します。

-

コンピューターのリストでRelayをダブルクリックします。

-

メインペインで、[処理]タブをクリックします。

-

[ポリシーの送信] をクリックしてポリシーを再送信します。

-

ポリシーを各リレーに再送信します。

-

TLS 1.2を強制する

Deep Security ManagerでTLS 1.2を強制するおよびDeep Security RelayでTLS 1.2を強制するで説明されているように、Deep Security ManagerおよびRelayで完全な強制を行うことができなかった場合にのみ、このセクションをお読みください。

このセクションでは、ポート4119で最小TLSバージョンをTLS 1.2に設定する方法について説明します。ポート4119に接続するアプリケーションは通常、ウェブブラウザおよびDeep

Security APIクライアントです。TLS 1.2をサポートしていない古いDeep Securityコンポーネントは、TLS 1.0を使用して (デフォルトではポート4120で)

マネージャに接続し続けることができます。

-

Deep Security Managerで、次のdsm_cコマンドを実行してTLS 1.0を有効にします。

dsm_c -action settlsprotocol -MinimumTLSProtocol TLSv1Deep Security Managerは、古いエージェントおよびアプリケーションからのTLS 1.0接続を受け入れるようになりました。 -

マネージャのGUIポート (4119) で早期TLSを無効にする (すでに無効になっている可能性があります):

-

Deep Security Managerインストールディレクトリのルートにある

configuration.propertiesファイルを開きます。 -

serviceName=の下にあるprotocols=設定を探します。この設定は、Deep Security ManagerがサーバとしてWebブラウザおよびDeep Security APIクライアントに接続する際に使用できるプロトコルを定義します。 -

protocols=設定が存在する場合は削除し、ポート4119でTLS 1.2のみが許可されるようにします。 -

ファイルを保存します。

-

-

Deep Security Managerサービスを再起動します。

TLS 1.2が強制されていることをテストする

初期のTLS 1.2が強制されているDeep Securityコンポーネントで、次のnmapコマンドを実行します:

nmap --script ssl-enum-ciphers <ds_host> -p <ds_port> -Pn指定する項目は次のとおりです。

-

<ds_host>はマネージャまたはRelayのIPアドレスまたはホスト名に置き換えられます -

<ds_port>は、TLSが使用されているリスニングポートに置き換えられます (マネージャの場合は4119、Relayの場合は4122、エージェントの場合は4118—マネージャによるアクティベーションが使用されている場合)

応答にはTLS 1.2のみをリストする必要があります。例:

PORT STATE SERVICE443/tcp open https| ssl-enum-ciphers:| | TLSv1.2:| ciphers:| TLS_ECDHE_RSA_WITH_AES_256_GCM_SHA384 (secp256r1) - A| TLS_ECDHE_RSA_WITH_AES_128_GCM_SHA256 (secp256r1) - A| TLS_ECDHE_RSA_WITH_AES_256_CBC_SHA384 (secp256r1) - A| TLS_ECDHE_RSA_WITH_AES_128_CBC_SHA256 (secp256r1) - A| TLS_RSA_WITH_AES_256_GCM_SHA384 (rsa 2048) - A| TLS_RSA_WITH_AES_128_GCM_SHA256 (rsa 2048) - A| TLS_RSA_WITH_AES_256_CBC_SHA256 (rsa 2048) - A| TLS_RSA_WITH_AES_128_CBC_SHA256 (rsa 2048) - A| TLS_RSA_WITH_AES_256_CBC_SHA (rsa 2048) - A| TLS_RSA_WITH_AES_128_CBC_SHA (rsa 2048) - A| TLS_RSA_WITH_3DES_EDE_CBC_SHA (rsa 2048) - C| compressors:早期TLS (1.0) を有効にする

デフォルトでは、初期のTLS (1.0) は無効になっています。Deep Security Manager 11.1以降の新規インストール (アップグレードではない)

を行う場合は、有効にする必要があります。

-

10.0以前のエージェントを使用しています。これらは初期のTLSのみをサポートします。こちらから、OSに対応する10.0以上のエージェントが利用可能かどうかを確認してください。

-

古いサードパーティコンポーネントを使用しており、Deep Security Managerと通信するために早期TLSを使用する必要があります。

-

サポートが終了した10.0以前のバージョンのDeep Security Virtual Applianceを使用しています。

早期TLS (1.0) を有効にするには、以下の手順に従ってください。

Deep Security ManagerとDeep Security RelayでTLS 1.0を有効にする

-

Deep Security Managerコンピュータで、このdsm_cコマンドを実行してください。

dsm_c -action settlsprotocol -MinimumTLSProtocol ShowValueTLSバージョンが表示されます。これは、Deep Security Managerが現在受け入れている最小のTLSバージョンです。 -

この

dsm_cコマンドを実行してください:dsm_c -action settlsprotocol -MinimumTLSProtocol TLSv1このコマンドは、最小TLSバージョンを1.0に設定します。TLS 1.0はDeep Security Managerで再度有効化されました。Deep Security Managerサービスは自動的に再起動されます。 -

リレーに関連付けられたポリシーを再送信する:

-

Deep Security Managerで、[コンピュータ]をクリックし、コンピュータのリストからリレーの1つを見つけます。どれがリレーかわからない場合は、上部の[管理]をクリックします。左側で[アップデート]を展開し、[Relayの管理]をクリックします。メインペインでRelayグループを展開してリレーを確認します。

-

コンピューターのリストでRelayをダブルクリックします。

-

メインペインで、[処理]タブをクリックします。

-

[ポリシーの送信] をクリックしてポリシーを再送信します。

-

ポリシーを各リレーに再送信します。

TLS 1.0がリレーで再度有効になりました。 -

マネージャのGUIポート (4119) でTLS 1.0を有効にする

このセクションは、以前にマネージャのGUIポート (4119) でTLS 1.2のみを強制し、現在このポートで初期のTLS 1.0を再有効化したい場合に読んでください。

-

Deep Security ManagerとDeep Security RelayでTLS 1.0を有効にするの指示に従ってください。これにより、GUIポート (4119) でTLS 1.0が再度有効になります。

デプロイメントスクリプトでTLS 1.0を有効にする

デプロイメントスクリプトを使用してDeep Security AgentとDeep Security Relayをデプロイできます。これらのスクリプトを次のように変更する必要がある場合があります。

-

Windows XP、2003、または2008にデプロイする場合は、デプロイスクリプトからこれらの行を削除してください。

#requires -version 4.0[Net.ServicePointManager]::SecurityProtocol = [Net.SecurityProtocolType]::Tls12;Windows XP、2003、および2008はTLS 1.2に必要なPowerShell 4.0をサポートしていません。 -

Red Hat Enterprise Linux 6にデプロイする場合は、このタグをデプロイスクリプトから削除してください:

--tls1.2Red Hat Enterprise Linux 6はデフォルトでcurl 7.19を使用しており、TLS 1.2をサポートしていません。 -

他のサポートされているOSにデプロイする場合は、デプロイスクリプトをそのままにしておいてください。

TLS 1.2が強制されているかどうかを確認する

Deep Security ManagerでTLS 1.2が強制されているかどうか不明な場合は、以下の手順に従って確認してください。

-

Deep Security Managerコンピュータでコマンドプロンプトを開き、次のdsm_cコマンドを実行します。

dsm_c -action settlsprotocol -MinimumTLSProtocol ShowValueマネージャによって受け入れられる最小のTLSプロトコルが表示されます。TLS 1.2が表示されている場合、TLS 1.2が強制されます。TLS 1.0が表示されている場合、初期のTLSが許可され、TLS 1.2は強制されません。

リレーでTLS 1.2が強制されているかどうかを判断するのは難しいです。Deep Security RelayでTLS 1.2を強制するまたはDeep Security ManagerおよびDeep Security RelayでTLS 1.0を有効にするに従ってポリシーを通じてTLS設定をリレーにプッシュした場合、それらのTLS設定がリレーに適用されます。ポリシーを通じてTLS設定をプッシュしなかった場合、リレーのデフォルトのTLS設定が適用されます。リレーのデフォルト設定はバージョンに依存します。11.1以上のリレーを使用している場合、デフォルトでTLS

1.2が強制されます。11.1以前のリレーでは、デフォルトでTLS 1.2は強制されません。

エージェントの展開ガイドライン

このセクションでは、TLS 1.2が強制される場合にエージェントおよびリレーを展開する際の特別な考慮事項について説明します。初期のTLS (1.0)を有効にした場合、特別な考慮事項はなく、このセクションを読む必要はありません。

エージェントの展開ガイドライン

-

10.0以上のエージェント、およびリレーを展開する必要があります。TLS 1.2をサポートするのは10.0以上のエージェントとリレーのみです。

-

9.6またはそれ以前のエージェントまたはRelayを展開する必要がある場合は、早期TLS (1.0) を有効にする必要があります。

TLS 1.2が強制される場合のデプロイメントスクリプト使用ガイドライン

TLS 1.2が強制されている場合、デプロイメントスクリプトを使用して10.0以上のエージェントとリレーをインストールできます。デプロイメントスクリプトが機能することを確認するためのガイドラインを以下に示します。

-

WindowsコンピュータにエージェントまたはRelayを展開する場合、TLS 1.2をサポートするPowerShell 4.0以降を使用してください。

-

LinuxにエージェントまたはRelayをデプロイする場合、TLS 1.2をサポートするcurl 7.34.0以上を使用してください。

-

Windows XP、2003、または2008に展開する場合またはRed Hat Enterprise Linux 6にデプロイする場合...these OSs don't support TLS 1.2 and you must Enable early TLS (1.0) and modify your deployment scripts.