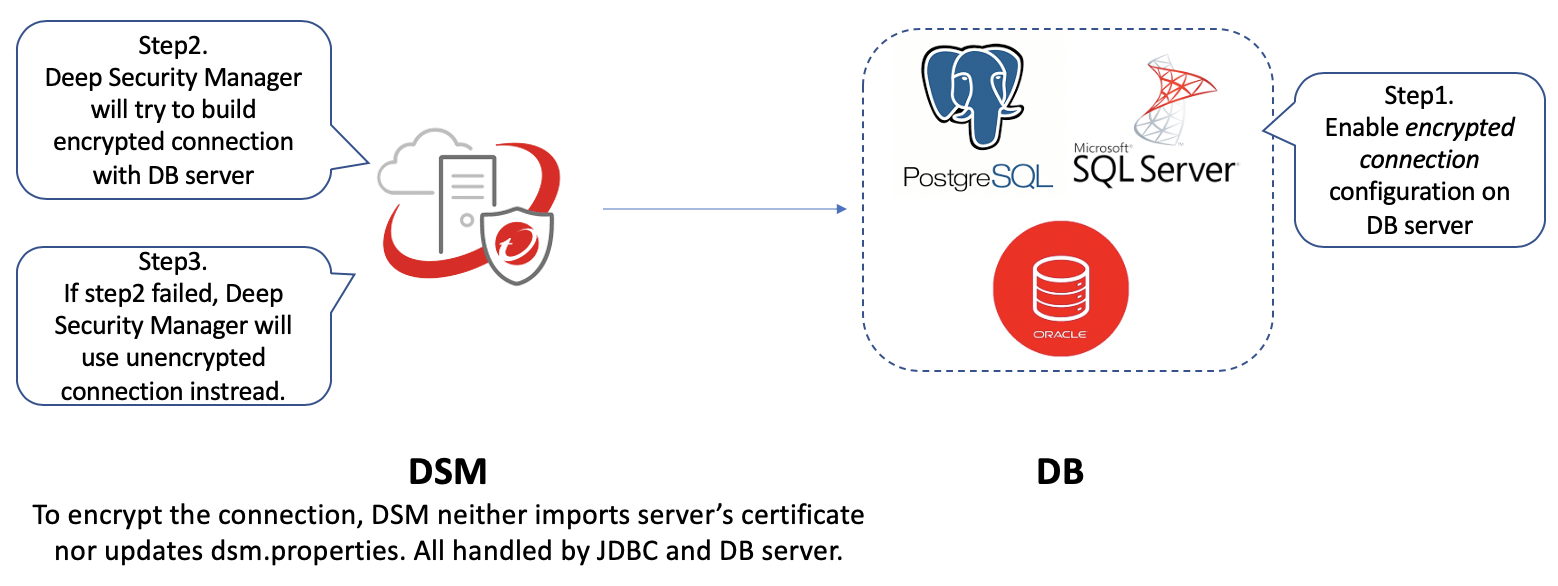

Deep Security Managerとデータベース間の通信チャネルが安全でない場合、それらの間の通信を暗号化することをお勧めします。現在の設計では、Deep

Security Managerは最初にデータベースサーバとの暗号化接続を試みます。失敗した場合、Deep Security Managerは代わりにデータベースサーバとの暗号化されていない接続を使用します。

関連するメカニズムはDeep Security Managerが基づいているデータベースライブラリに組み込まれているため、サーバ証明書をインポートする必要はなく、設定ファイルを更新する必要もありません。暗号化セッションを有効にした場合のパフォーマンスへの影響については、データベースベンダーおよびそのサポートドキュメントを参照してください。

使用しているデータベースによって指示が異なります。

注意複数ノードモードでDeep Security Managerを実行している場合は、以下の変更をノードごとに適用する必要があります。

|

このセクションでは、データベースサーバでエージェントを実行する方法、マネージャとデータベース間の暗号化を無効にする方法、および古いDeep Security Managerバージョンをアップグレードする方法についても説明します。

マネージャーとデータベース間の通信の暗号化

Microsoft SQL Serverデータベース

Deep Security Manager 20をまだインストールして[いない]場合:

-

Microsoft MSDNサイトの データベースエンジンへの暗号化接続を有効にする の指示に従い、Microsoft SQLサーバで暗号化接続オプションを有効にします。

デフォルトでは、Deep Security Manager 20とMicrosoft SQL Serverの間の通信は暗号化されています。

Deep Security Manager 20 を[すでに]インストール済みで、Oracle Database サーバで暗号化オプションを有効にしていない場合:

-

Deep Security Manager 20を停止します。

-

Microsoft MSDNサイトのデータベースエンジンへの暗号化接続を有効にするの指示に従い、Microsoft SQLサーバで暗号化接続オプションを有効にしてください。

デフォルトでは、Deep Security Manager 20とMicrosoft SQL Serverの間の通信は暗号化されています。

注意Microsoft SQL Serverに接続するには、SQL Server Manager Studioを使用できます。Deep Security Managerの暗号化接続が機能しているかどうかを確認するには、コマンド

select client_net_address,connect_time,net_transport,protocol_type,encrypt_option

from sys.dm_exec_connectionsを使用してください。 |

Oracle database

Deep Security Manager 20をまだインストールして[いない]場合:

-

Oracle Help Centerのデータ暗号化と整合性の設定方法の指示に従い、Oracle Databaseサーバ側で暗号化接続オプションを有効にしてください。

デフォルトでは、Deep Security Manager 20とOracle Database Server間の通信は暗号化されています。

Deep Security Manager 20 を[すでに]インストール済みで、Microsoft SQL サーバで暗号化オプションを有効にしていない場合:

-

Deep Security Manager 20を停止します。

-

Oracleヘルプセンターのデータ暗号化と整合性の設定方法の指示に従い、Oracleデータベースサーバ側で暗号化接続オプションを有効にしてください。

デフォルトでは、Deep Security Manager 20とOracle Database Server間の通信は暗号化されています。

注意暗号化された接続が機能しているかどうかを確認するには、Oracleブログ記事 ネイティブ暗号化と整合性の使用を確認する を参照してください。

|

PostgreSQL

まだDeep Security Manager 20をインストールしていない場合:

-

PostgreSQLでSSLを有効にします。オンプレミスのPostgreSQLデータベースについては、詳細についてはSSLを使用したTCP/IP接続のセキュリティを参照してください。Amazon RDS for PostgreSQLについては、詳細についてはPostgreSQL DBインスタンスでのSSLの使用を参照してください。

デフォルトでは、Deep Security Manager 20 と PostgreSQL データベースサーバ間の通信は暗号化されています。

すでにDeep Security Manager 20をインストールしており、PostgreSQLデータベースサーバで暗号化オプションを有効にしていない場合:

-

Deep Security Manager 20を停止します。

-

PostgreSQLでSSLを有効にします。オンプレミスのPostgreSQLデータベースについては、詳細についてはSSLを使用したTCP/IP接続のセキュリティを参照してください。Amazon RDS for PostgreSQLについては、詳細についてはPostgreSQL DBインスタンスでのSSLの使用を参照してください。

デフォルトでは、Deep Security Manager 20 と PostgreSQL データベースサーバ間の通信は暗号化されています。

注意マネージャがTLSを使用して接続されていることを確認するには、次のクエリを使用し、SSL列を確認してください:

select a.client_addr, a.application_name, a.usename, s.* from pg_stat_ssl s join pg_stat_activity

a using (pid) where a.datname='<Deep Security database name>'; |

データベースサーバでagentを実行する

データベースを保護するためにエージェントを使用している場合は、暗号化を有効にする必要があります。セキュリティアップデートを実行すると、Deep Securityマネージャは新しいIPSルールをデータベースに保存します。データが暗号化されていない場合、ルール名自体がエージェントによって解析される際に、ほぼ確実に誤検知を引き起こします。

マネージャとデータベース間の暗号化を無効にする

稀に、Deep Security Managerとデータベース間の暗号化を無効にする必要がある場合があります。例えば、古いバージョンのSQLサーバを使用している場合、接続エラーを回避するために暗号化を無効にする必要があるかもしれません。詳細については、エラー:

インストーラーがデータベースサーバへの安全な接続を確立できませんでしたを参照してください。

データベースの種類に応じた手順に従って暗号化を無効にしてください。

Microsoft SQL Server

-

Deep Security Managerサービスを停止します。

-

SQLサーバで、データベースエンジンへの暗号化接続を有効にするで有効にした「強制暗号化」オプションを無効にします。

-

(任意) Deep Security Manager 20がDeep Security Manager 12.5以前のバージョンからアップグレードされた場合、

dsm.properties内のすべての暗号化関連の設定を削除してください。database.SqlServer.encrypt=truedatabase.SqlServer.trustServerCertificate=true

注意

Deep Security 10.1または以前のバージョンからアップグレードし、データベースへの接続にトランスポートとして名前付きパイプを使用している場合は、代わりに次の行を削除してください:database.SqlServer.ssl=require -

必要に応じてMicrosoft SQLサーバを再起動してください。

-

Deep Security Managerを開始する。

Oracle Database

-

Deep Security Managerサービスを停止します。

-

Oracleサーバで接続の暗号化を無効にするには、データ暗号化と整合性の設定方法に従ってください。

-

(任意) Deep Security Manager 20がDeep Security Manager 12.5以前のバージョンからアップグレードされた場合、

dsm.properties内のすべての暗号化関連の設定を削除してください。database.Oracle.oracle.net.encryption_types_client=(AES256)database.Oracle.oracle.net.encryption_client=REQUIREDdatabase.Oracle.oracle.net.crypto_checksum_types_client=(SHA1)database.Oracle.oracle.net.crypto_checksum_client=REQUIRED -

Oracle Listenerを再起動します。

-

Deep Security Managerサービスを開始します。

PostgreSQL

-

Deep Security Managerサービスを停止します。

-

SSLを使用したセキュアTCP/IP接続に従って

ssl=on in postgresql.confを削除し、PostgrSQLデータベースで接続の暗号化を無効にします。 -

(任意) Deep Security Manager 20がDeep Security Manager 12.5以前のバージョンからアップグレードされた場合、

dsm.properties内のすべての暗号化関連の設定を削除してください。database.PostgreSQL.connectionParameters=ssl=true -

PostgreSQLサービスを再起動します。

-

Deep Security Managerサービスを開始します。

古いDeep Security Managerバージョンからアップグレードする

現在Deep Security Manager 12.5以前のバージョンを使用しており、以下の条件を満たしている場合:

-

暗号化接続が有効です。

-

PostgreSQLデータベースサーバを使用します。

アップグレードする前に、以下の指示に従ってください。

上記のいずれかの条件が満たされない場合は、次のセクションを無視して、Deep Security Manager 20.0に直接アップグレードできます。

Deep Security Managerをアップグレード

PostgreSQL JDBCドライバーはバージョンによって異なる動作をするため、アップグレードする前に次の手順を完了する必要があります。

-

PostgreSQLデータベースサーバから証明書をエクスポートします。(旧バージョンのDeep Security Managerでは接続暗号化を有効にするために証明書が必要なため、既に完了しているはずです。)

-

証明書ファイルを

root.crtに名前変更してください。 -

定義済みのDeep Security Manager 20パスに配置してください:Linuxでは、

root.crtを~/.postgresql/に入れてくださいWindowsでは、root.crtをc:\Users\{USERNAME}\AppData\Roaming\postgresql\に置いてください。 -

アップグレードフローを実行します。アップグレード後もDeep Security Manager 20はPostgreSQLサーバとの暗号化接続を継続して使用します。