ファイアウォールルールは、個々のパケットの制御情報を確認し、定義された条件に従ってブロックまたは許可します。ファイアウォールルールは、ポリシー、または直接コンピュータに割り当てることができます。

注意この記事では、ファイアウォールルールの作成方法について説明します。ファイアウォールモジュールの設定方法については、Deep Securityファイアウォールの設定を参照してください。

|

新しいファイアウォールルールを作成するには、次の手順が必要です:

ファイアウォールルールが完了したら、次のことも学べます:

新しいルールを追加する

[ポリシー]→[共通オブジェクト]→[ルール]→[ファイアウォールルール] ページで新しいファイアウォールルールを追加する方法は3つあります。次のことができます:

-

新しいルールを作成します。[新規]→[新規ファイアウォールルール]をクリックします。

-

XMLファイルからルールをインポートします。[新規]→[ファイルからインポート]をクリックします。

-

既存のルールをコピーして変更します。ファイアウォールルールリストのルールを右クリックし、[複製]をクリックします。新しいルールを編集するには、それを選択して[のプロパティ]をクリックします。

ルールの動作とプロトコルを選択する

-

ルールの[名前]と[説明]を入力してください。

ヒント

ファイアウォールルールへの変更をそのルールの [説明] フィールドに記録することも推奨します。より簡単にファイアウォールをメンテナンスするために、ルールを作成または削除した日付とその理由を記録してください。 -

ルールがパケットに対して実行する[処理]を選択してください。次の5つのアクションから選択できます。

注意

特定のパケットに適用されるのは、1つのルール処理だけです。同じ優先度のルールが複数ある場合は、以下の優先順位の順序で適用されます。-

このルールはトラフィックがファイアウォールを[バイパス]ことを許可します。バイパスルールは、トラフィックがファイアウォールおよび侵入防御エンジンを最速で通過することを許可します。バイパスルールは、フィルタリングが望ましくないメディア集約型プロトコルを使用するトラフィックや、信頼できるソースからのトラフィックを対象としています。

ヒント

信頼できるソースのバイパスルールをポリシーで作成および使用する方法の例については、信頼できるトラフィックがファイアウォールをバイパスすることを許可するを参照してください。ファイアウォールルールの「バイパス」処理は、次の点で「強制的に許可」ルールとは異なります。

注意

バイパスルールは一方向です。トラフィックの各方向に対して明示的なルールが必要です。

ヒント

次の設定を使用してバイパスルールで最大スループット性能を達成できます:-

優先度: 最高

-

フレームの種類: IP

-

プロトコル:TCP、UDP、またはその他のIPプロトコル。(「任意」オプションは使用しないでください。)

-

送信元および送信先のIPおよびMAC: すべての "Any"

-

プロトコルがTCPまたはUDPでトラフィックの方向が「受信」の場合は、送信先ポートを「任意」ではなく1つ以上指定する必要があり、送信元ポートを「任意」にする必要があります。

-

プロトコルがTCPまたはUDPでトラフィックの方向が「送信」の場合は、送信元ポートを「任意」ではなく1つ以上指定する必要があり、送信先ポートを「任意」にする必要があります。

-

スケジュール: なし。

-

-

ルールは[ログのみ]ことができます。このアクションはログにエントリを作成しますが、トラフィックを処理しません。

-

このルールは定義済みのトラフィックを[強制許可]できます (他のトラフィックを除外することなく、このルールによって定義されたトラフィックを許可できます)

-

このルールはトラフィックを[deny]できます (このルールによって定義されたトラフィックを拒否します)

-

このフィルタはトラフィックの[許可]が可能です (このフィルタによって定義されたトラフィックを例外的に許可します)

注意

コンピュータに有効な許可ルールがない場合、拒否ルールでブロックされていないかぎり、すべてのトラフィックが許可されます。許可ルールを1つ作成したら、許可ルールの条件を満たしていないかぎり、その他すべてのトラフィックがブロックされます。ただし、1つだけ例外があります。ICMPv6トラフィックは、拒否ルールで明確にブロックされていない限り、常に許可されます。 -

-

ルールの[優先度]を選択します。優先度はルールが適用される順序を決定します。ルールアクションとして「強制許可」、「拒否」、または「バイパス」を選択した場合、優先度を0 (低) から4 (最高) に設定できます。優先度を設定することで、ルールのアクションを組み合わせてカスケードルール効果を実現できます。

注意

[ログのみ]ルールでの優先度は[4]のみ設定でき、[許可]ルールでは[0]のみが設定できます。

注意

高優先度のルールは低優先度のルールよりも先に適用されます。たとえば、ポート80の受信を強制的に許可する優先度2のルールが適用されるより前に、ポート80の受信を拒否する優先度3のルールが適用され、パケットを破棄します。処理と優先度の関係の詳細については、ファイアウォールルールの処理と優先度を参照してください。 -

[パケットの方向]を選択します。このルールを[受信](ネットワークからコンピュータへ) または[送信](コンピュータからネットワークへ) のトラフィックに適用するかを選択します。

注意

個々のファイアウォールルールは、単一のトラフィック方向にのみ適用されます。特定の種類のトラフィックに対しては、受信および送信ファイアウォールルールをペアで作成する必要があります。 -

Ethernet[フレームの種類]を選択してください。「フレーム」という用語はEthernetフレームを指し、利用可能なプロトコルはフレームが運ぶデータを指定します。フレームタイプとして「その他」を選択する場合は、フレーム番号を指定する必要があります。

-

注意

[IP]はIPv4とIPv6の両方をカバーします。[IPv4]または[IPv6]を個別に選択することもできます

注意

Solarisでは、Deep Security AgentはIPフレームタイプのパケットのみを検査し、Linux AgentはIPまたはARPフレームタイプのパケットのみを検査します。他のフレームタイプのパケットは許可されます。Virtual Applianceにはこれらの制限がなく、保護している仮想マシンのOSに関係なくすべてのフレームタイプを検査できます。インターネットプロトコル (IP) フレームタイプを選択する場合は、[プロトコル]を選択する必要があります。プロトコルとして「その他」を選択する場合は、プロトコル番号も入力する必要があります。

パケットの送信元と送信先を選択する

[IP]と[MAC]アドレスの組み合わせを選択し、フレームタイプに利用可能な場合は、パケットソースとパケット宛先のために[ポート]と[指定フラグ]を選択してください。

IPベースのフレームタイプのサポートは次のとおりです:

|

|

IP

|

MAC

|

ポート

|

フラグ

|

|

任意

|

✔

|

✔

|

|

|

|

ICMP

|

✔

|

✔

|

|

✔

|

|

ICMPV6

|

✔

|

✔

|

|

✔

|

|

IGMP

|

✔

|

✔

|

|

|

|

GGP

|

✔

|

✔

|

|

|

|

TCP

|

✔

|

✔

|

✔

|

✔

|

|

PUP

|

✔

|

✔

|

|

|

|

UDP

|

✔

|

✔

|

✔

|

|

|

IDP

|

✔

|

✔

|

|

|

|

ND

|

✔

|

✔

|

|

|

|

RAW

|

✔

|

✔

|

|

|

|

TCP+UDP

|

✔

|

✔

|

✔

|

✔

|

注意ARPおよびREVARPフレームタイプは、パケットの送信元および送信先としてMACアドレスのみをサポートします。

|

[任意のフラグ]を選択するか、以下のフラグを個別に選択できます:

-

URG

-

ACK

-

PSH

-

RST

-

SYN

-

FIN

IPアドレス

MACアドレス

ポート

ルールイベントとアラートを設定する

ファイアウォールルールがトリガーされると、Deep Security Managerにイベントが記録され、パケットデータが記録されます。

注意"許可"、"強制的に許可"、"バイパス" アクションを使用するルールはイベントのログを記録しません。

|

アラート

ルールのプロパティを開き、[オプション]をクリックしてから[このルールによってイベントが記録された場合にアラート]を選択すると、イベントが記録された場合にもアラートをトリガーするようにルールを設定できます。

注意アラートをトリガーするように設定できるのは、アクションが「拒否」または「ログのみ」に設定されているファイアウォールルールのみです。

|

ルールのスケジュールを設定する

予約された時間のみファイアウォールルールを有効化するかどうかを選択します。

詳細については、ルールに適用できるスケジュールを定義するを参照してください。

ルールにコンテキストを割り当てる

ルールコンテキストを使用すると、さまざまなネットワーク環境に独自のファイアウォールルールを設定できます。コンテキストは一般的に、オンサイトとオフサイトのノートパソコンで異なるルールを有効にするために使用されます。

コンテキストの作成方法の詳細については、ポリシーで使用するコンテキストの定義を参照してください。

ヒントコンテキストを使用してファイアウォールルールを実装するポリシーの例については、「Windows Mobile ラップトップ」ポリシーのプロパティを参照してください。

|

ルールが割り当てられているポリシーとコンピューターを表示

[割り当て対象]タブで、ファイアウォールルールに割り当てられているポリシーとコンピュータを確認できます。リスト内のポリシーまたはコンピュータをクリックすると、そのプロパティが表示されます。

ルールをエクスポートする

ファイアウォールルールをすべて .csv または .xml ファイルにエクスポートするには、[エクスポート] をクリックし、リストから対応するエクスポートアクションを選択します。特定のルールをエクスポートする場合は、まずそれらを選択し、[エクスポート] をクリックしてからリストから対応するエクスポートアクションを選択します。

ルールを削除する

ルールを削除するには、ファイアウォールルールリストのルールを右クリックし、[削除]をクリックしてから[OK]をクリックします。

注意1台以上のコンピュータに割り当てられたファイアウォールルール、またはポリシーの一部であるファイアウォールルールは削除できません。

|

フラグの背景

これらのフラグは、複数の攻撃に対してさまざまな方法で使用できます。ここでは一部のみを説明します。

URGフラグはパケットが緊急であり、他のすべてのパケットよりも優先して処理されるべきことを示します。一方、PSHフラグはTCPスタックにバッファをフラッシュして、すべての情報をアプリケーションに送信するように設定します。両方のフラグは、通常URGおよびPSHフラグが有効になっているFINパケットであるXmasスキャンと呼ばれるタイプのポートスキャンで使用できます。このスキャンは、フラグバイトのビットが交互にオンとオフになる様子

(00101001) がクリスマスツリーのライトのようであることからその名前が付けられました。

保護されていないコンピュータがXmas検索に関連するパケットを受信すると、次の処理が実行されます。

|

Condition

|

対応

|

|

ポートが閉じている

|

RSTパケットを返す

|

|

ポートが開いている

|

応答なし、開いているポートの存在を公開

|

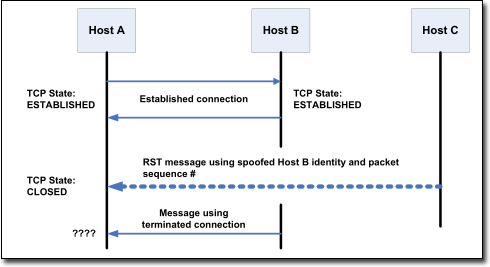

RST、またはRESETフラグは、TCP接続を突然終了させます。上記のように、その正当な使用の一つは、閉じたポートへの接続を終了させ、不可能または禁止された接続を示すことです。しかし、RSTフラグは既存のセッションを妨害するためのRST攻撃の一部としても使用されることがあります。以下の図は、攻撃者であるホストCがホストAがホストBからのパケットに期待していたTCPシーケンス番号を計算し、ホストAをホストBがRSTパケットを送信したと信じ込ませる状況を示しています。最終的な結果はサービス拒否攻撃です。