Erfahren Sie, wie Sie Agentenlose Sicherheitslücken- und Bedrohungserkennung in Ihrem Google Cloud-Projekt aktivieren und die anbieterabhängigen Funktionsanforderungen und -einschränkungen verstehen.

WichtigDies ist eine 'vorab veröffentlichte' Funktion und gilt nicht als offizielle Version.

Lesen Sie Haftungsausschluss für Vorabversion vor der Verwendung der Funktion.

|

Um mit dem Scannen nach Schwachstellen und Malware in Ihren Cloud-Ressourcen zu beginnen,

verbinden Sie Ihr Google Cloud-Projekt mit Trend Vision One in Cloud-Konten mithilfe der Terraform-Vorlage. Aktivieren Sie Agentenlose Sicherheitslücken- und Bedrohungserkennung in Funktionen und Berechtigungen.

Agentenlose Sicherheitslücken- und Bedrohungserkennung durchsucht die folgenden Google Cloud-Ressourcentypen:

-

Hyperdisks und Persistent Disks, die an Compute Engine-Instanzen angeschlossen sind

-

Artifact Registry-Container-Images

Wichtig

|

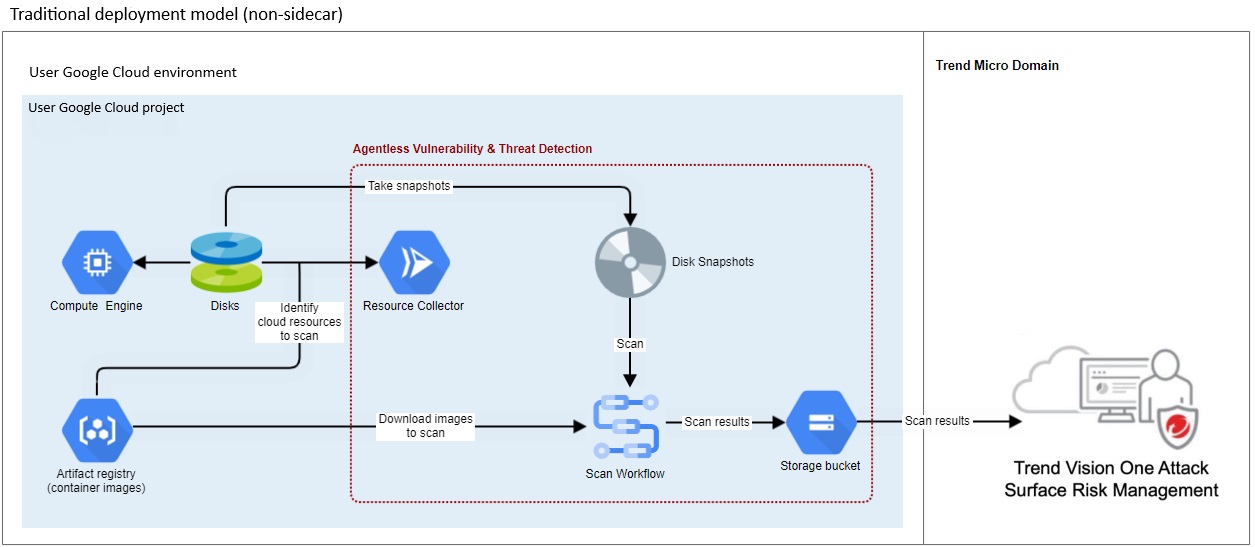

Agentenlose Sicherheitslücken- und Bedrohungserkennung arbeitet in der Google Cloud, indem es Schnappschüsse von Festplatten erstellt und

Container-Images sammelt. Die gesammelten Ressourcen werden dann auf Schwachstellen

und Malware überprüft.

WichtigAgentenlose Sicherheitslücken- und Bedrohungserkennung erstellt vor dem DURCHSUCHEN Schnappschüsse Ihrer Festplatten und versieht die Schnappschüsse

mit dem Tag

trend-micro-product:avtd. Verwenden Sie das Tag, um Schnappschüsse zu identifizieren, die auf das DURCHSUCHEN

warten, und um die Schnappschüsse von allen automatisierten Löschvorgängen auszuschließen,

die Sie konfiguriert haben. Schnappschüsse werden nach Abschluss des Scans automatisch

aus Ihrem Google Cloud-Projekt gelöscht. |

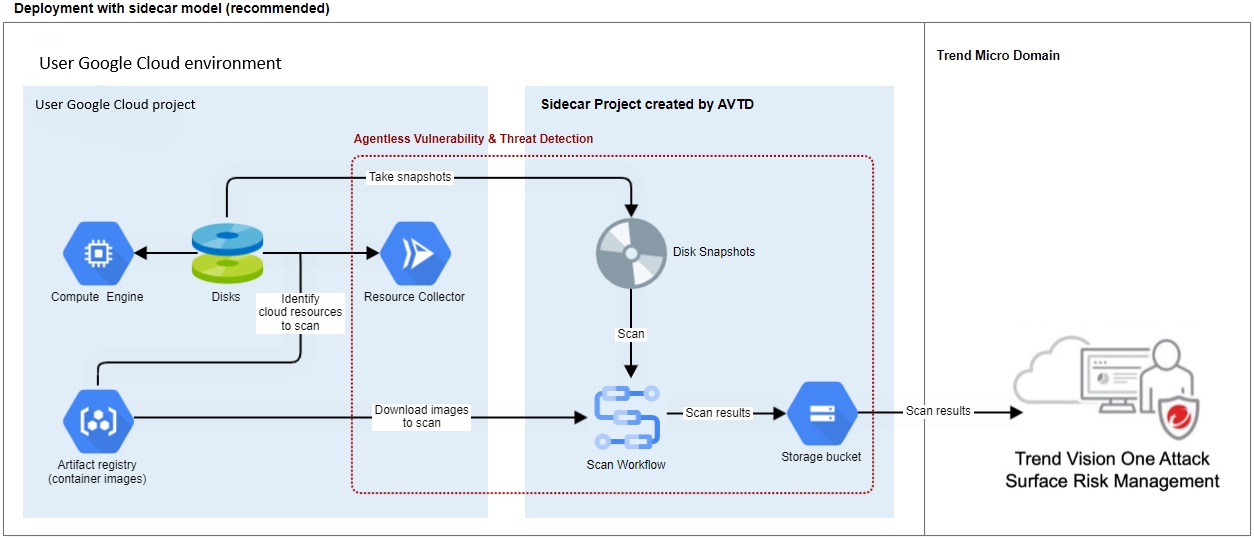

Sie können Agentenlose Sicherheitslücken- und Bedrohungserkennung in Ihrem Google Cloud-Projekt mit einer von zwei Methoden bereitstellen:

-

Traditionell: Agentenlose Sicherheitslücken- und Bedrohungserkennung wird direkt in Ihr Projekt integriert. Die Funktion läuft mit den Cloud-Ressourcen Ihres Projekts, was die Kosten für Ihr Cloud-Projekt erhöht. Bei der traditionellen Bereitstellungsmethode können Sie möglicherweise nicht zwischen Ihrer direkten Nutzung von Cloud-Ressourcen und der Ressourcennutzung von Agentenlose Sicherheitslücken- und Bedrohungserkennung unterscheiden.

- Sidecar: Agentenlose Sicherheitslücken- und Bedrohungserkennung läuft in einem separaten Projekt in Ihrer Organisation für jedes Projekt, das Sie

DURCHSUCHEN möchten. Nur die Ressourcensammelkomponente der Funktion läuft direkt

in Ihrem Projekt. Die Sidecar-Bereitstellung ermöglicht es Ihnen, separate Ressourcenkontingente

für Ihr Projekt und Agentenlose Sicherheitslücken- und Bedrohungserkennung zu haben, sodass die Ressourcennutzung leichter zu überwachen ist. Sie können die

Sidecar-Bereitstellung auf eine von drei Arten initiieren:

-

Erlauben Sie Agentenlose Sicherheitslücken- und Bedrohungserkennung, automatisch Ihre Google Cloud-Abrechnungsinformationen zu finden und zu verwenden, um das Sidecar-Projekt zu erstellen.

-

Geben Sie Ihre Google Cloud-Abrechnungsinformationen manuell an, wenn Sie Agentenlose Sicherheitslücken- und Bedrohungserkennung aktivieren, und erlauben Sie dann Agentenlose Sicherheitslücken- und Bedrohungserkennung, das Sidecar-Projekt automatisch zu erstellen.

-

Erstellen Sie das Sidecar-Projekt manuell, bevor Sie Agentless Vulnerability & Threat Detection bereitstellen, und geben Sie das erstellte Sidecar-Projekt während der Bereitstellung an.

-

Die Scan-Ergebnisse werden an Trend Vision One gesendet und können in Cloud Security Posture, Cyber Risk Overview, Threat and Exposure Management und den Asset-Profil-Bildschirmen in Attack Surface Discovery eingesehen werden. Erkannte Risikoereignisse zeigen die Datenquelle/-verarbeiter

als Agentless Sicherheitslücken- & Bedrohungserkennung an.

Nachdem Sie Sicherheitslücken in EBS-Volumes, Lambda-Funktionen oder Lambda-Schichten

gepatcht oder Malware behoben haben, erscheinen die Funde nach dem nächsten täglichen

Scan nicht mehr. Sicherheitslücken-Funde in ECR-Images bleiben sieben Tage nach dem

Patchen sichtbar in . Malware-Funde in ECR-Images bleiben sieben Tage nach der Behebung sichtbar in .

HinweisEinige Risikoevents können sowohl von der agentenlosen Sicherheitslücken- und Bedrohungserkennung

als auch von einer anderen Datenquelle oder einem Prozessor, der mit Trend Vision

One verbunden ist, erkannt werden. Wenn mehr als eine Datenquelle das Risikoevent

erkennt, wird die Datenquelle/der Prozessor angezeigt, die/der das Event zuletzt erkannt

hat.

|

Die folgende Tabelle listet die Scan-Einschränkungen auf, die für jeden unterstützten

Google Cloud-Ressourcentyp gelten.

Einschränkungen beim Scannen von Google Cloud-Ressourcen

|

Google Cloud-Ressource

|

Einschränkungen

|

|

Festplatten

|

|

|

Containerbilder

|

|

Eine Liste der vom Agentenlose Sicherheitslücken- und Bedrohungserkennung unterstützten Betriebssysteme finden Sie unter Agentenlose Sicherheitslücken- und Bedrohungserkennung unterstützte Betriebssysteme

und Sprachpakete.

Agentenlose Sicherheitslücken- und Bedrohungserkennung unterstützt alle Google Cloud-Regionen, aber nur Regionen, in denen der Google Cloud Scheduler verfügbar ist, können als

primäre Bereitstellungsregionen dienen. Ihre primäre Bereitstellungsregion ist die

Region, die Sie beim Hinzufügen Ihres Google Cloud-Projekts in Cloud-Konten ausgewählt

haben. Agentenlose Sicherheitslücken- und Bedrohungserkennung wird standardmäßig in Ihrer primären Region bereitgestellt und DURCHSUCHT diese zusätzlich

zu den ausgewählten Regionen. Die folgenden Regionen werden als primäre Bereitstellungsregionen

unterstützt.

Primäre Google Cloud-Bereitstellungsregionen

|

Regionscode

|

Regionsname (Standort)

|

|

us-west1

|

US West (Oregon)

|

|

us-west2

|

US West (Los Angeles)

|

|

us-west3

|

US West (Salt Lake City)

|

|

us-west4

|

US West (Las Vegas)

|

|

us-central1

|

US Central (Iowa)

|

|

us-east1

|

US-Ost (South Carolina)

|

|

us-east4

|

US-Ost (N. Virginia)

|

|

northamerica-northeast1

|

Nordamerika (Montreal)

|

|

southamerica-east1

|

Südamerika (São Paulo)

|

|

europe-west1

|

Europa (Belgien)

|

|

europe-west2

|

Europa (London)

|

|

europe-west3

|

Europa (Frankfurt)

|

|

europe-west6

|

Europa (Frankfurt)

|

|

europe-central2

|

Europa (Warschau)

|

|

asia-south1

|

Asien-Pazifik (Mumbai)

|

|

asia-southeast1

|

Asien-Pazifik (Singapur)

|

|

asia-southeast2

|

Asien-Pazifik (Jakarta)

|

|

asia-east1

|

Asien-Pazifik (Taiwan)

|

|

asia-east2

|

Asien-Pazifik (Hongkong)

|

|

asia-nordost1

|

Asien-Pazifik (Tokio)

|

|

asia-northeast2

|

Asien-Pazifik (Osaka)

|

|

asia-nordost3

|

Asien-Pazifik (Seoul)

|

|

australien-südost1

|

Asien-Pazifik (Sydney)

|