Erfahren Sie, wie Sie Agentenlose Sicherheitslücken- und Bedrohungserkennung in Ihrem AWS-Konto aktivieren und die anbieterbezogenen Funktionsanforderungen und -einschränkungen verstehen.

Um mit dem Scannen nach Schwachstellen und Malware in Ihren Cloud-Ressourcen zu beginnen,

fügen Sie Ihr AWS-Konto zu Trend Vision One in Cloud-Konten mithilfe der CloudFormation-Vorlage hinzu. Für detaillierte Anweisungen siehe Verbinden Sie ein AWS-Konto mit CloudFormation. Aktivieren Sie Agentenlose Sicherheitslücken- und Bedrohungserkennung und folgen Sie dann diesen Schritten.

-

Klicken Sie auf Scanner settings.

-

Überprüfen Sie, ob die Suche aktiviert ist.

-

Konfigurieren Sie die Startzeit und Häufigkeit der DURCHSUCHEN. Standardmäßig beginnen die Durchsuchungen eine Stunde nach der aktuellen Zeit bei der Bereitstellung und laufen täglich. Nach der Bereitstellung können Sie die Durchsuchungszeit und -häufigkeit durch erneute Konfiguration der Einstellungen ändern. Die Durchsuchungszeiten verwenden das 24-Stunden-Format (zum Beispiel geben Sie 0900 ein, um eine Durchsuchung um 09:00 zu planen). Die geplante Zeit verwendet die in Ihrem Trend Vision One-Portal konfigurierte Zeitzone.

-

Wählen Sie die Ressourcentypen aus, die durchsucht werden sollen, und ob nach Schwachstellen, Malware oder beidem gesucht werden soll. Die Schwachstellensuche ist standardmäßig für alle unterstützten Ressourcen aktiviert. Die Anti-Malware-Durchsuchung ist standardmäßig deaktiviert. Sie können die Konfiguration der Durchsuchung jederzeit ändern.

Nach der Bereitstellung oder Aktualisierung des Stacks können Sie Scans aktivieren

oder deaktivieren oder die Scan-Zeit und -Häufigkeit in den Einstellungen für Ihr

AWS-Konto neu konfigurieren, indem Sie die Einstellungen ändern. Eine erneute Bereitstellung

ist nicht erforderlich.

Agentenlose Sicherheitslücken- und Bedrohungserkennung durchsucht die folgenden AWS-Ressourcentypen:

-

EBS-Volumes, die an EC2-Instanzen angehängt sind, einschließlich:

-

Nicht-verschlüsselte EBS-Volumes

-

EBS-Volumes, die mit von AWS verwalteten Schlüsseln verschlüsselt sind

-

EBS-Volumes, die mit kundengesteuerten Schlüsseln verschlüsselt sind

-

-

Zuletzt gepushte ECR-Bilder

-

ECR-Bilder, die das Tag "latest" haben

-

Lambda-Funktionen und angehängte Lambda-Schichten

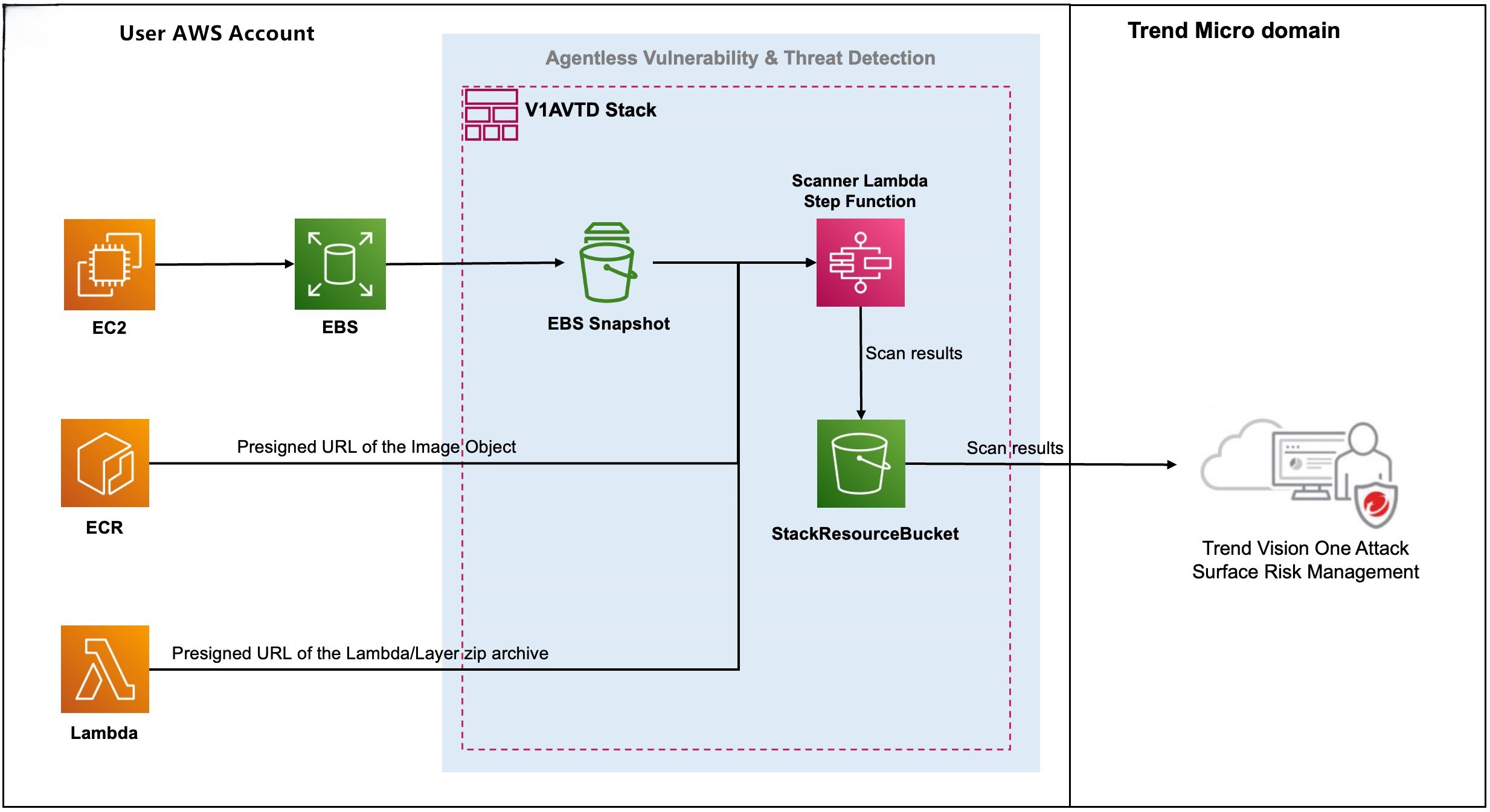

Agentenlose Sicherheitslücken- und Bedrohungserkennung arbeitet in AWS, indem es einen Snapshot von EBS-Volumes erstellt und ECR-Bilder,

Lambda-Funktions-Zip-Archive und Lambda-Schichten sammelt. Die gesammelten Ressourcen

werden dann auf Schwachstellen und Malware gescannt. Mit Container-Images bereitgestellte

Lambda-Funktionen werden durch das ECR-Image-Scanning abgedeckt.

WichtigAgentenlose Sicherheitslücken- und Bedrohungserkennung erstellt Schnappschüsse Ihrer EBS-Volumes vor dem DURCHSUCHEN und versieht die Schnappschüsse

mit dem Tag

trend-micro-product:avtd. Verwenden Sie das Tag, um Schnappschüsse zu identifizieren, die auf das DURCHSUCHEN

warten, und um die Schnappschüsse von allen automatisierten Löschprozessen auszuschließen,

die Sie konfiguriert haben. Schnappschüsse werden automatisch aus Ihrem AWS-Konto

gelöscht, nachdem das DURCHSUCHEN abgeschlossen ist. |

Die Scan-Ergebnisse werden an Trend Vision One gesendet und können in Cloud Security Posture, Cyber Risk Overview, Threat and Exposure Management und den Asset-Profilbildschirmen in Attack Surface Discovery eingesehen werden. Erkannte Risikoevents zeigen die Datenquelle/den Datenverarbeiter

als Agentenlose Sicherheitslücken- & Bedrohungserkennung an.

Nachdem Sie Sicherheitslücken in EBS-Volumes, Lambda-Funktionen oder Lambda-Schichten

gepatcht oder Malware behoben haben, erscheinen die Funde nach dem nächsten Scan nicht

mehr. Sicherheitslücken-Funde in ECR-Images bleiben sieben Tage nach dem Patchen in

sichtbar. Malware-Funde in ECR-Images bleiben sieben Tage nach der Behebung in sichtbar.

HinweisEinige Risikoevents können sowohl von der agentenlosen Sicherheitslücken- und Bedrohungserkennung

als auch von einer anderen Datenquelle oder einem Prozessor, der mit Trend Vision One verbunden ist, erkannt werden. Wenn mehr als eine Datenquelle das Risikoevent erkennt,

wird die Datenquelle/der Prozessor angezeigt, die/der das Event zuletzt erkannt hat.

|

Die folgende Tabelle listet die Scan-Einschränkungen auf, die für jeden unterstützten

AWS-Ressourcentyp gelten.

Einschränkungen beim Scannen von AWS-Ressourcen

|

AWS-Ressource

|

Einschränkungen

|

|

EBS-Volumes

|

|

|

ECR-Bilder

|

|

|

Lambda-Funktionen und -Schichten

|

|

Informationen zu den geschätzten Kosten für die Bereitstellung von Agentenlose Sicherheitslücken- und Bedrohungserkennung in Ihren AWS-Konten finden Sie unter Agentenlose Sicherheitslücken- & Bedrohungserkennung geschätzte Bereitstellungskosten

für AWS.

Eine Liste der vom Agentenlose Sicherheitslücken- und Bedrohungserkennung unterstützten Betriebssysteme finden Sie unter Agentenlose Sicherheitslücken- und Bedrohungserkennung unterstützte Betriebssysteme

und Sprachpakete.

Agentenlose Sicherheitslücken- und Bedrohungserkennung unterstützt die folgenden AWS-Regionen.

Unterstützte AWS-Regionen

|

Regionscode

|

Regionsname (Standort)

|

|

us-east-1

|

US East (N. Virginia)

|

|

us-east-2

|

US-Ost (Ohio)

|

|

us-west-1

|

US West (N. Kalifornien)

|

|

us-west-2

|

US West (Oregon)

|

|

af-south-1

|

Afrika (Kapstadt)

|

|

ap-east-1

|

Asien-Pazifik (Hongkong)

|

|

ap-nordost-1

|

Asien-Pazifik (Tokio)

|

|

ap-nordost-2

|

Asien-Pazifik (Seoul)

|

|

ap-nordost-3

|

Asien-Pazifik (Osaka)

|

|

ap-süd-1

|

Asien-Pazifik (Mumbai)

|

|

ap-southeast-1

|

Asien-Pazifik (Singapur)

|

|

ap-southeast-2

|

Asien-Pazifik (Sydney)

|

|

ca-central-1

|

Kanada (Zentral)

|

|

eu-central-1

|

Europa (Frankfurt)

|

|

eu-north-1

|

Europa (Stockholm)

|

|

eu-west-1

|

Europa (Irland)

|

|

eu-west-2

|

Europa (London)

|

|

eu-west-3

|

Europa (Paris)

|

|

sa-east-1

|

Südamerika (São Paulo)

|

|

me-central-1

|

Naher Osten (VAE)

|

|

ap-southeast-3

|

Asien-Pazifik (Jakarta)

|

|

eu-south-1

|

Europa (Mailand)

|