Integritätsüberwachungsregeln beschreiben, wie Agenten nach Änderungen an den Dateien,

Verzeichnissen und Registrierungsschlüsseln und -werten eines Computers suchen und

diese erkennen sollen, sowie Änderungen an installierter Software, Prozessen, offenen

Ports und laufenden Diensten. Integritätsüberwachungsregeln können direkt Computern

zugewiesen oder Teil einer Richtlinie sein.

HinweisDieses Thema behandelt speziell, wie man eine Regel zur Integritätsüberwachung erstellt.

Informationen zur Konfiguration des Moduls zur Integritätsüberwachung finden Sie unter

Einrichtung der Integritätsüberwachung.

|

Es gibt zwei Arten von Integritätsüberwachungsregeln: solche, die Sie erstellt haben,

und solche, die von Trend Micro ausgegeben werden. Weitere Informationen zur Konfiguration

von Regeln, die von Trend Micro ausgegeben werden, finden Sie im Abschnitt Trend Micro-Integritätsüberwachungsregeln konfigurieren.

Um eine neue Integritätsüberwachungsregel zu erstellen, müssen Sie:

Prozedur

Nächste Schritte

Wenn Sie mit Ihrer Regel fertig sind, können Sie auch lernen, wie man:

Neue Regel hinzufügen

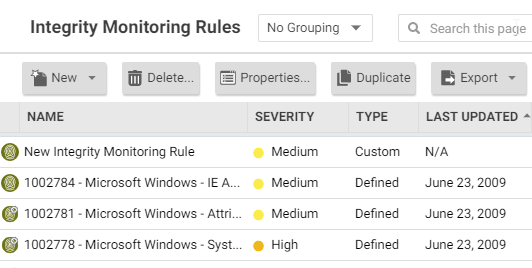

Es gibt drei Möglichkeiten, eine Integritätsüberwachungsregel auf der Seite hinzuzufügen. Sie können:

- Erstellen Sie eine neue Regel. Klicken Sie auf Neu > Neue Integritätsüberwachungsregel.

- Importieren Sie eine Regel aus einer XML-Datei. Klicken Sie auf Neu > Aus Datei importieren.

- Kopieren und dann eine bestehende Regel ändern. Klicken Sie mit der rechten Maustaste auf die Regel in der Liste der Integritätsüberwachungsregeln und klicken Sie dann auf Duplizieren. Um die neue Regel zu bearbeiten, wählen Sie sie aus und klicken Sie dann auf Eigenschaften.

Geben Sie Informationen zur Integritätsüberwachungsregel ein

Prozedur

- Geben Sie einen Name und einen Beschreibung für die Regel ein.

Hinweis

Es ist eine gute Praxis, alle Änderungen der Integritätsüberwachungsregeln im Beschreibungsfeld der Regel zu dokumentieren. Notieren Sie, wann und warum Regeln erstellt oder gelöscht wurden, um die Wartung zu erleichtern. - Legen Sie den Schweregrad der Regel fest.

Hinweis

Das Festlegen des Schweregrads einer Regel hat keinen Einfluss darauf, wie die Regel implementiert oder angewendet wird. Schweregrade können nützlich als Sortierkriterium sein, wenn eine Liste von Integritätsüberwachungsregeln angezeigt wird. Wichtiger ist, dass jedem Schweregrad ein Schwerewert zugeordnet ist; dieser Wert wird mit dem Asset-Wert eines Computers multipliziert, um die Einstufung eines Ereignisses zu bestimmen. (Siehe .)

Nächste Schritte

Wählen Sie eine Regelvorlage aus und definieren Sie die Regelattribute

Gehen Sie zur Registerkarte Inhalt und wählen Sie eine der folgenden drei Vorlagen aus:

Vorlage für Registrierungswert

Erstellen Sie eine Integritätsüberwachungsregel, um Änderungen an Registrierungswerten

gezielt zu überwachen.

HinweisDie Vorlage für Registrierungswerte ist nur für Windows-basierte Computer.

|

Prozedur

- Wählen Sie den Base Key aus, den Sie überwachen möchten, und ob die Inhalte der Untereinträge überwacht werden sollen oder nicht.

- Liste Value Names zur Ein- oder Ausschließung. Sie können "?" und "*" als Platzhalterzeichen verwenden.

- Geben Sie Attribute ein, um zu überwachen. Die Eingabe von "STANDARD" überwacht Änderungen in der Registrierungsgröße, dem Inhalt und dem Typ. Für weitere Informationen zu den Attributen der Registry Value-Vorlage siehe die RegistryValueSet-Dokumentation.

Nächste Schritte

Dateivorlage

Erstellen Sie eine Integritätsüberwachungsregel, um Änderungen an Dateien gezielt

zu überwachen.

Prozedur

- Geben Sie ein Basisverzeichnis für die Regel ein (zum Beispiel C:\Programmdateien\MySQL).

Wählen Sie Unterverzeichnisse einbeziehen, um die Inhalte aller Unterverzeichnisse

relativ zum Basisverzeichnis einzuschließen. Platzhalter werden für Basisverzeichnisse

nicht unterstützt.

- Verwenden Sie die Felder File Names, um bestimmte Dateien einzuschließen oder auszuschließen. Sie können Platzhalter

verwenden ("?" für ein einzelnes Zeichen und "*" für null oder mehr Zeichen).

Hinweis

Wenn die Felder File Names leer gelassen werden, überwacht die Regel alle Dateien im Basisverzeichnis. Dies kann erhebliche Systemressourcen beanspruchen, wenn das Basisverzeichnis zahlreiche oder große Dateien enthält. - Geben Sie Attribute ein, um zu überwachen. Die Eingabe von "STANDARD" überwacht Änderungen im Erstellungsdatum

der Datei, im Datum der letzten Änderung, in den Berechtigungen, im Besitzer, in der

Gruppe, in der Größe, im Inhalt, in den Flags (Windows) und im SymLinkPath (Linux).

Weitere Informationen zu Dateivorlagenattributen finden Sie in der FileSet-Dokumentation.

Nächste Schritte

Benutzerdefinierte (XML) Vorlage

Erstellen Sie eine benutzerdefinierte Vorlage für Integritätsüberwachungsregeln, um

Verzeichnisse, Registrierungswerte, Registrierungsschlüssel, Dienste, Prozesse, installierte Software, Ports, Gruppen, Benutzer, Dateien und das WQL mit der Server- und Workload Protection XML-basierten Sprache für Integritätsüberwachungsregeln zu überwachen.

TippSie können Ihre Regel in Ihrem bevorzugten Texteditor erstellen und in das Inhaltsfeld

einfügen, wenn Sie fertig sind.

|

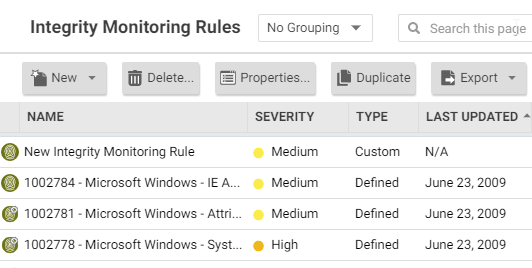

Trend Micro Integritätsüberwachungsregeln konfigurieren

Integritätsüberwachungsregeln, die von Trend Micro ausgegeben werden, können nicht

auf die gleiche Weise bearbeitet werden wie die benutzerdefinierten Regeln, die Sie

erstellen. Einige Trend Micro-Regeln können überhaupt nicht geändert werden, während

andere Regeln begrenzte Konfigurationsmöglichkeiten bieten. Beide dieser Regeltypen

werden in der Spalte "Typ" als "Definiert" angezeigt, aber Regeln, die konfiguriert

werden können, zeigen ein Zahnrad im Integritätsüberwachungssymbol an

).

).

Sie können auf die Konfigurationsoptionen für eine Regel zugreifen, indem Sie die

Eigenschaften der Regel öffnen und auf die Konfiguration-Registerkarte klicken.

Von Trend Micro ausgegebene Regeln zeigen auch die folgenden zusätzlichen Informationen

unter dem Allgemein-Tab an:

- Wann die Regel zuerst ausgegeben und zuletzt aktualisiert wurde, sowie eine eindeutige Kennung für die Regel.

- Die Mindestversion des Agents, die erforderlich ist, damit die Regel funktioniert.

Obwohl Sie Regeln, die von Trend Micro ausgegeben wurden, nicht direkt bearbeiten

können, können Sie sie duplizieren und dann die Kopie bearbeiten.

Regelereignisse und Warnungen konfigurieren

Alle Änderungen, die durch eine Integritätsüberwachungsregel erkannt werden, werden

als Ereignis in Server- und Workload Protection protokolliert.

Echtzeit-Ereignisüberwachung

Standardmäßig werden Ereignisse zum Zeitpunkt ihres Auftretens protokolliert. Wenn

Sie möchten, dass Ereignisse nur protokolliert werden, wenn Sie manuell nach Änderungen

DURCHSUCHEN, deaktivieren Sie Allow Real Time Monitoring.

Warnungen

Sie können die Regeln auch so konfigurieren, dass sie eine Warnung auslösen, wenn

sie ein Ereignis protokollieren. Öffnen Sie dazu die Eigenschaften einer Regel, klicken

Sie auf Optionen und wählen Sie dann Alert when this rule logs an event aus.

Richtlinien und Computer anzeigen, denen eine Regel zugewiesen ist

Sie können auf der Registerkarte Assigned To sehen, welche Richtlinien und Computer einer Integritätsüberwachungsregel zugewiesen

sind. Klicken Sie auf eine Richtlinie oder einen Computer in der Liste, um deren Eigenschaften

anzuzeigen.

Eine Regel exportieren

Sie können alle Integritätsüberwachungsregeln in eine .csv- oder .xml-Datei exportieren,

indem Sie auf Exportieren klicken und die entsprechende Exportaktion aus der Liste auswählen. Sie können auch

spezifische Regeln exportieren, indem Sie diese zuerst auswählen, auf Exportieren klicken und dann die entsprechende Exportaktion aus der Liste auswählen.

Eine Regel löschen

Um eine Regel zu löschen, klicken Sie mit der rechten Maustaste auf die Regel in der

Liste der Integritätsüberwachungsregeln, klicken Sie auf Löschen und dann auf OK.

HinweisIntegritätsüberwachungsregeln, die einem oder mehreren Computern zugewiesen sind oder

Teil einer Richtlinie sind, können nicht gelöscht werden.

|