要編輯政策或電腦的網路引擎設定,請開啟政策編輯器或電腦編輯器來進行配置,然後點選。

注意Advanced 標籤也包含 Events 設定。關於這些設定的資訊,請參閱 限制日誌檔案大小。它還包含 Generate an Alert when Agent configuration package exceeds maximum size 設定,該設定控制「代理配置包過大」設定的顯示。

|

以下設定可用:

-

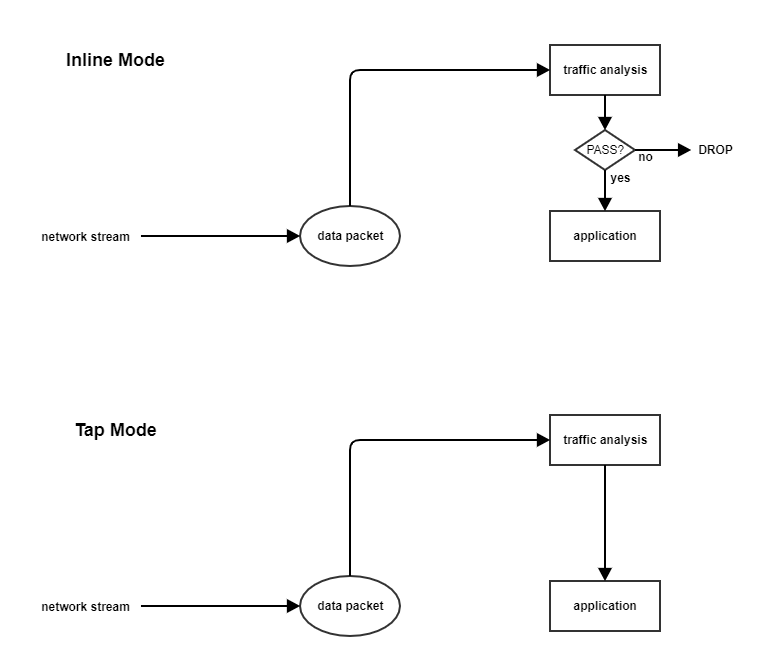

Network Engine Mode:網路引擎是入侵防護、防火牆和網頁信譽評等模組中的一個組件,負責決定是否封鎖或允許封包。對於防火牆和入侵防護模組,網路引擎會執行封包完整性檢查,並確保每個封包通過防火牆和入侵防護規則(稱為規則匹配)。網路引擎可以在內聯或監聽模式下運行。當在內聯模式下運行時,封包流經過網路引擎,並根據您設定的規則被丟棄或通過。狀態表會被維護,防火牆規則會被應用,並進行流量正常化,以便應用入侵防護和防火牆規則。當在監聽模式下運行時,封包總是會被通過,除了驅動程式掛鉤問題或介面隔離的情況。在監聽模式下,封包延遲也會增加,這可能會導致吞吐量下降。

-

Network Engine Status Check:此設定決定代理程式是否會監控網路引擎的狀態。此功能預設為已啟動,但可以停用。相關事件請參閱 網路引擎狀態 (Windows)。

-

Failure Response:此處的設定決定網路引擎在發現故障封包時的行為。預設是封鎖它們(失敗關閉),但您可以讓其中一些通過(失敗開啟),具體原因如下所述。

- Network Engine System Failure:此設定決定網路引擎是否阻擋或允許由於網路引擎主機上的系統故障(例如記憶體不足故障、分配記憶體故障和網路引擎(DPI)解碼故障)而發生的錯誤封包。選項包括:

- Fail closed(預設):網路引擎會封鎖有問題的封包。它不會執行規則匹配。此選項提供最高級別的安全性。

- Fail open:網路引擎允許故障封包通過,不執行規則匹配,並記錄事件。如果您的代理因為負載過重或資源不足而經常遇到網路異常,請考慮使用Fail open。

- Network Packet Sanity Check Failure:此設定決定網路引擎是否阻擋或允許未通過封包完整性檢查的封包。封包完整性檢查失敗的例子:防火牆完整性檢查失敗、網路層 2、3 或 4 屬性檢查失敗、TCP 狀態檢查失敗。選項有:

- Fail closed(預設):網路引擎會封鎖失敗的封包。它不會執行任何規則匹配。此選項提供最高級別的安全性。

- Fail open:網路引擎允許失敗的封包,不對其進行任何規則匹配,並記錄事件。如果您想關閉封包完整性檢查,但保留規則匹配功能,請考慮使用Fail open。

- Network Engine System Failure:此設定決定網路引擎是否阻擋或允許由於網路引擎主機上的系統故障(例如記憶體不足故障、分配記憶體故障和網路引擎(DPI)解碼故障)而發生的錯誤封包。選項包括:

-

Anti-Evasion Posture:反規避設定控制網路引擎處理可能試圖規避分析的異常封包。詳情請參閱配置反規避設定。

-

Advanced Network Engine Options:如果您取消選中Inherited複選框,您可以自訂這些設定:

-

CLOSED timeout: 用於閘道。當閘道傳遞“硬關閉”(RST)時,接收到 RST 的閘道一側將在此時間內保持連接活躍,然後再關閉。

-

SYN_SENT Timeout: 在關閉連線之前,停留在 SYN-SENT 狀態的時間。

-

SYN_RCVD Timeout: 在關閉連線之前,停留在 SYN_RCVD 狀態的時間。

-

FIN_WAIT1 Timeout: 在關閉連接之前,處於 FIN-WAIT1 狀態的時間。

-

ESTABLISHED Timeout: 在關閉連線之前處於已建立狀態的時間。

-

ERROR Timeout: 維持錯誤狀態連線的時間。(對於 UDP 連線,錯誤可能由各種 UDP 問題引起。對於 TCP 連線,錯誤可能是由於封包被防火牆丟棄所致。)

-

DISCONNECT Timeout: 在斷開連接之前保持閒置連接的時間。

-

CLOSE_WAIT Timeout: 在關閉連線之前,停留在 CLOSE-WAIT 狀態的時間。

-

CLOSING Timeout: 在關閉連接之前處於 CLOSING 狀態的時間。

-

LAST_ACK Timeout: 在關閉連線之前停留在 LAST-ACK 狀態的時間。

-

ACK Storm timeout: 在 ACK 風暴中重新傳送 ACK 之間的最長時間間隔。換句話說,如果 ACK 以低於此超時的頻率重新傳送,則不會被視為 ACK 風暴的一部分。

-

Boot Start Timeout: 用於閘道。當閘道啟動時,可能已經存在通過閘道的已建立連接。此超時定義了允許在閘道啟動前已建立連接的一部分的非 SYN 封包關閉的時間。

-

Cold Start Timeout: 允許在啟動有狀態機制之前已建立連線的非 SYN 封包的時間。

-

UDP Timeout: UDP 連線的最長持續時間。

-

ICMP Timeout: ICMP 連線的最長持續時間。

-

Allow Null IP: 允許或封鎖沒有來源或目標 IP 位址的封包。

-

Block IPv6 on Agents and Appliances versions 8 and earlier: 封鎖或允許舊版 8.0 代理上的 IPv6 封包。

-

Block IPv6 on Agents and Appliances versions 9 and later: 封鎖或允許版本 9 或更高版本代理上的 IPv6 封包。

-

Connection Cleanup Timeout: 關閉連線清理之間的時間(見下文)。

-

Maximum Connections per Cleanup: 每次定期連線清理中要清理的最大已關閉連線數量(請參閱前文)。

-

Block Same Src-Dest IP Address: 封鎖或允許具有相同來源和目標 IP 位址的封包。(不適用於回送介面。)

-

Maximum TCP Connections: 最大同時 TCP 連線數

-

Maximum UDP Connections: 最大同時 UDP 連線數。

-

Maximum ICMP Connections: 最大同時 ICMP 連線數。

-

Maximum Events per Second: 每秒可寫入的最大事件數。

-

TCP MSS Limit: 'TCP MSS' 是 TCP 標頭中的一個參數,用於定義 TCP 段的最大段大小,以位元組為單位。'TCP MSS 限制' 設定定義了 TCP MSS 參數允許的最小值。對此參數設置較低的限制很重要,因為它可以防止當遠程攻擊者設置非常小的最大段大小 (MSS) 時,可能發生的核心恐慌和拒絕服務 (DoS) 攻擊。詳情請參閱 CVE-2019-11477、CVE-2019-11478 和 CVE-2019-11479。'TCP MSS 限制' 的預設值為 128 位元組,這可以防止大多數攻擊大小。'無限制' 的值表示沒有下限,任何 TCP MSS 值都被接受。

-

Number of Event Nodes: 驅動程式在任何時間點用於存儲日誌/事件資訊以進行折疊的最大核心記憶體量。

注意

事件折疊發生在同類型事件連續發生時。在這種情況下,代理程式會將所有事件「折疊」成一個。 -

Ignore Status Code: 此選項可讓您暫不處理某些類型的事件。例如,如果您收到大量「無效標誌」事件,您可以簡單地暫不處理所有該事件的實例。

-

Ignore Status Code: 同上。

-

Ignore Status Code: 同上。

-

Advanced Logging Policy:

-

Bypass: 不會過濾事件。會覆蓋「暫不處理狀態碼」設定(如上所述)及其他進階設定,但不會覆蓋在 伺服器與工作負載保護 主控台中定義的記錄設定。例如,若在 伺服器與工作負載保護 主控台中的防火牆有狀態配置記錄選項設定,則不會受到影響。

-

Normal: 所有事件都會被記錄,除了丟棄的重傳。

-

Default: 如果引擎處於點擊模式,將切換到「點擊模式」(如下),如果引擎處於內聯模式,將切換到「正常」(如上)。

-

Backwards Compatibility Mode: 僅供技術支援中心使用。

-

Verbose Mode: 與「正常」相同,但包括丟失的重傳。

-

Stateful and Normalization Suppression: 忽略丟棄的重傳、無連接、無效標誌、無效序列、無效確認、未請求的 UDP、未請求的 ICMP、不符合允許的策略。

-

Stateful, Normalization, and Frag Suppression: 忽略所有 Stateful and Normalization Suppression 忽略的內容以及與碎片相關的事件。

-

Stateful, Frag, and Verifier Suppression: 忽略所有 Stateful, Normalization, and Frag Suppression 忽略的內容以及驗證器相關事件。

-

Tap Mode: 忽略丟棄的重傳、無連接、無效標誌、無效序列、無效確認、最大確認重傳、關閉連接上的封包。

注意

如需更全面的清單,了解在 Stateful and Normalization Suppression、Stateful, Normalization, and Frag Suppression、Stateful, Frag, and Verifier Suppression 和 Tap Mode 中被忽略的事件,請參閱 減少記錄的事件數量。

-

-

Silent TCP Connection Drop: 當靜默 TCP 連線中斷啟用時,僅向本地堆疊發送 RST 封包。不會在網路上發送 RST 封包。這減少了發送回潛在攻擊者的資訊量。

注意

如果您啟用靜默 TCP 連線中斷,您還必須調整 DISCONNECT 超時時間。DISCONNECT 超時時間的可能值範圍從 0 秒到 10 分鐘。這必須設置得足夠高,以便連線在被代理關閉之前由應用程式關閉。影響 DISCONNECT 超時時間值的因素包括作業系統、建立連線的應用程式和網路拓撲。 -

Enable Debug Mode: 當處於偵錯模式時,代理程式會捕捉一定數量的封包(由以下設定指定:偵錯模式中要保留的封包數量)。當規則被觸發且偵錯模式開啟時,代理程式會記錄規則觸發前通過的最後 X 個封包。它會將這些封包作為偵錯事件返回給 伺服器與工作負載保護。

注意

偵錯模式很容易導致過多的日誌生成,應僅在客戶服務監督下使用。 -

Number of Packets to retain in Debug Mode: 調試模式開啟時要保留和記錄的封包數量。

-

Log All Packet Data: 記錄與特定防火牆或入侵防護規則無關的事件封包資料。也就是說,記錄像是「丟棄重傳」或「無效 ACK」等事件的封包資料。

注意

由於事件折疊而被聚合的事件無法保存其封包資料。 -

Log only one packet within period: 如果此選項已啟動且Log All Packet Data未啟動,大多數日誌將僅包含標頭資料。完整封包將根據Period for Log only one packet within period設定定期附加。

-

Period for Log only one packet within period: 當 Log only one packet within period 已啟動時,此設定指定日誌包含完整封包資料的頻率。

-

Maximum data size to store when packet data is captured: 附加到日誌的標頭或封包資料的最大大小。

-

Generate Connection Events for TCP: 每次建立 TCP 連線時都會產生防火牆事件。

-

Generate Connection Events for ICMP: 每次建立 ICMP 連線時會產生防火牆事件。

-

Generate Connection Events for UDP: 每次建立 UDP 連線時都會產生防火牆事件。

-

Bypass CISCO WAAS Connections: 此模式會繞過針對選擇了專有 CISCO WAAS TCP 選項的連線進行的 TCP 序列號狀態分析。此通訊協定在無效的 TCP 序列號和 ACK 號中攜帶額外資訊,這會干擾狀態防火牆檢查。僅在您使用 CISCO WAAS 並且在防火牆日誌中看到無效 SEQ 或無效 ACK 的連線時啟用此選項。選擇此選項後,仍會對未啟動 WAAS 的連線執行 TCP 狀態序列號檢查。

-

Drop Evasive Retransmit: 包含已處理資料的傳入封包將被丟棄,以避免可能的迴避重傳攻擊技術。

-

Verify TCP Checksum: 段的校驗和欄位資料將用於評估段的完整性。

-

Minimum Fragment Offset: 定義可接受的最小 IP 碎片偏移量。偏移量小於此值的封包將被丟棄,原因是「IP 碎片偏移量太小」。如果設為 0,則不設限。(預設值為 60)

-

Minimum Fragment Size: 定義可接受的最小 IP 碎片大小。小於此大小的碎片封包將以「第一個碎片太小」的原因被丟棄,因為它們可能是惡意的。(預設值 120)

-

SSL Session Size: 設定為 SSL 會話金鑰維護的 SSL 會話條目數上限。

-

SSL Session Time: 設定 SSL 會話續訂金鑰在過期前的有效期限。

-

Filter IPv4 Tunnels: 未被 伺服器與工作負載保護 使用。

-

Filter IPv6 Tunnels: 未被 伺服器與工作負載保護 使用。

-

Strict Teredo Port Check: 未被 伺服器與工作負載保護 使用。

-

Drop Teredo Anomalies: 未被 伺服器與工作負載保護 使用。

-

Maximum Tunnel Depth: 未被 伺服器與工作負載保護 使用。

-

Action if Maximum Tunnel Depth Exceeded: 未被 伺服器與工作負載保護 使用。

-

Drop IPv6 Extension Type 0: 未被 伺服器與工作負載保護 使用。

-

Drop IPv6 Fragments Lower Than minimum MTU: 丟棄不符合 IETF RFC 2460 規定的最小 MTU 大小的 IPv6 碎片。

-

Drop IPv6 Reserved Addresses:刪除這些保留的地址:

- IETF 保留 0000::/8

- IETF 保留 0100::/8

- IETF 保留 0200::/7

- IETF 保留 0400::/6

- IETF 保留 0800::/5

- IETF 保留 1000::/4

- IETF 保留 4000::/2

- IETF 保留 8000::/2

- IETF 保留 C000::/3

- IETF 保留 E000::/4

- IETF 保留 F000::/5

- IETF 保留 F800::/6

-

Drop IPv6 Site Local Addresses: 刪除站點本地地址 FEC0::/10。

-

Drop IPv6 Bogon Addresses: 刪除這些地址:

- "loopback ::1

- "IPv4 相容位址", ::/96

- "IPv4 映射地址" ::FFFF:0.0.0.0/96

- "IPv4 映射地址", ::/8

- "OSI NSAP 前綴(已被 RFC4048 廢棄)" 0200::/7

- "6bone(已棄用)", 3ffe::/16

- "文件前綴", 2001:db8::/32

-

Drop 6to4 Bogon Addresses: 刪除這些地址:

- "6to4 IPv4 多播", 2002:e000:: /20

- "6to4 IPv4 環回", 2002:7f00:: /24

- "6to4 IPv4 預設", 2002:0000:: /24

- "6to4 IPv4 無效", 2002:ff00:: /24

- "6to4 IPv4 10.0.0.0/8", 2002:0a00:: /24

- "6to4 IPv4 172.16.0.0/12", 2002:ac10:: /28

- "6to4 IPv4 192.168.0.0/16", 2002:c0a8:: /32

-

Drop IP Packet with Zero Payload: 丟棄具有零長度有效負載的 IP 封包。

-

Drop Unknown SSL Protocol: 如果客戶端嘗試使用錯誤的通訊協定連接到 伺服器與工作負載保護,則中斷連接。預設情況下,任何非 "http/1.1" 的通訊協定都會導致錯誤。

-

Force Allow DHCP DNS: 控制以下隱藏的防火牆規則是否已啟動:規則類型優先順序方向通訊協定來源埠目標埠強制允許4外寄DNS任何53強制允許4外寄DHCP6867強制允許4傳入DHCP6768當規則已啟動時,代理電腦可以使用列出的協議和埠連接到伺服器與工作負載保護。此屬性的可用值如下:

- 繼承:繼承自政策的設定

- 關閉規則:禁用規則。請注意,此設置可能會導致代理電腦顯示為離線

- 允許 DNS 查詢:僅啟用與 DNS 相關的規則

- 允許 DNS 查詢和 DHCP 用戶端:啟用所有 3 條規則

-

Force Allow ICMP type3 code4: 控制以下隱藏的防火牆規則是否已啟動:規則類型優先順序方向通訊協定類型條碼強制允許4傳入ICMP34當已啟動時,這些規則允許中繼電腦連接到伺服器與工作負載保護,以便傳輸中繼的心跳。可用的值如下:

- 繼承:繼承自政策的設定。

- 關閉規則:禁用該規則。此值可能會導致連接超時或「無法到達目的地」的回應。

- 為 ICMP 類型3 代碼4 添加強制允許規則:啟用該規則。

-

Fragment Timeout: 如果已配置,入侵防護規則將檢查封包(或封包片段)的內容,如果該內容被認為是可疑的。此設定決定在檢查後等待剩餘封包片段的時間,然後再丟棄封包。

-

Maximum number of fragmented IP packets to keep: 指定 伺服器與工作負載保護 將保留的最大碎片封包數量。

-

Send ICMP to indicate fragmented packet timeout exceeded: 當此設定已啟動且超過片段超時時間時,將向遠端電腦發送 ICMP 封包。

-

Bypass MAC addresses that don't belong to host: 略過目標 MAC 位址不屬於主機的傳入封包。啟用此選項可減少由於 NIC 團隊或代理程式版本 10.2 或更高版本的 NIC 處於混雜模式而產生的封包所引起的網路事件數量。

-