Um die Einstellungen der Netzwerk-Engine einer Richtlinie oder eines Computers zu

bearbeiten, öffnen Sie den Richtlinien-Editor oder den Computer-Editor für die zu

konfigurierende Richtlinie oder den Computer und klicken Sie auf .

HinweisDie Registerkarte Erweitert enthält auch die Einstellungen Ereignisse. Informationen zu diesen Einstellungen finden Sie unter Protokolldateigrößen begrenzen. Sie enthält auch die Einstellung Generate an Alert when Agent configuration package exceeds maximum size, die die Anzeige der Einstellung "Agentenkonfigurationspaket zu groß" steuert.

|

Die folgenden Einstellungen sind verfügbar:

-

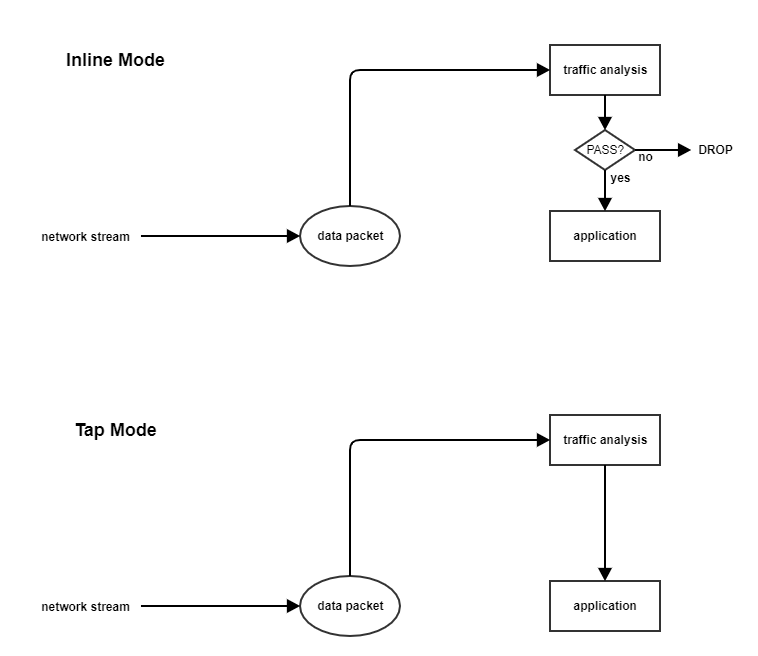

Network Engine Mode: Die Netzwerk-Engine ist eine Komponente innerhalb der Module für Eindringschutz, Firewall und Web Reputation, die entscheidet, ob Pakete gesperrt oder zugelassen werden. Für die Firewall- und Eindringschutzmodule führt die Netzwerk-Engine eine Paketüberprüfung durch und stellt außerdem sicher, dass jedes Paket die Firewall- und Eindringschutzregeln (sogenanntes Regelabgleich) besteht. Die Netzwerk-Engine kann inline oder im Tap-Modus arbeiten. Im Inline-Betrieb durchläuft der Paketstrom die Netzwerk-Engine und wird basierend auf den von Ihnen festgelegten Regeln entweder verworfen oder übergangen. Zustandsbehaftete Tabellen werden gepflegt, Firewall-Regeln angewendet und der Datenverkehr normalisiert, damit Eindringschutz- und Firewall-Regeln angewendet werden können. Im Tap-Modus wird das Paket immer übergangen, mit Ausnahme von Treiber-Hooking-Problemen oder Schnittstellenisolierung. Im Tap-Modus wird auch eine Paketverzögerung eingeführt, die zu einem Rückgang des Durchsatzes führen kann.

-

Network Engine Status Check: Diese Einstellung bestimmt, ob der Agent den Status der Netzwerk-Engine überwacht. Dies ist standardmäßig aktiviert, kann jedoch deaktiviert werden. Für verwandte Ereignisse siehe Netzwerk-Engine-Status (Windows).

-

Failure Response: Die Einstellungen hier bestimmen, wie die Netzwerkanalyse reagiert, wenn fehlerhafte Pakete gefunden werden. Standardmäßig werden sie gesperrt (Fail closed), aber Sie können einige davon durchlassen (Fail open) aus den unten erklärten Gründen.

- Network Engine System Failure: Diese Einstellung bestimmt, ob die Netzwerk-Engine fehlerhafte Pakete blockiert

oder zulässt, die aufgrund von Systemfehlern auf dem Host der Netzwerk-Engine auftreten,

wie z.B. Speicherfehler, zugewiesene Speicherfehler und Netzwerk-Engine (DPI) Dekodierungsfehler.

Die Optionen sind:

- Fail closed (Standard): Die Netzwerk-Engine sperrt das fehlerhafte Paket. Es erfolgt keine Regelüberprüfung. Diese Option bietet das höchste Sicherheitsniveau.

- Fail open: Die Netzwerk-Engine lässt das fehlerhafte Paket durch, führt keine Regelüberprüfung durch und protokolliert ein Ereignis. Erwägen Sie die Verwendung von Fail open, wenn Ihr Agent häufig auf Netzwerkausnahmen aufgrund hoher Auslastung oder fehlender Ressourcen stößt.

- Network Packet Sanity Check Failure: Diese Einstellung bestimmt, ob die Netzwerk-Engine Pakete, die die Paket-Sanity-Checks

nicht bestehen, blockiert oder zulässt. Beispiele für Sanity-Check-Fehler: Firewall-Sanity-Check-Fehler,

Attribut-Check-Fehler der Netzwerkschicht 2, 3 oder 4, TCP-Zustands-Check-Fehler.

Die Optionen sind:

- Fail closed (Standard): Die Netzwerk-Engine sperrt das fehlgeschlagene Paket. Es wird keine Regelübereinstimmung durchgeführt. Diese Option bietet das höchste Sicherheitsniveau.

- Fail open: Die Netzwerk-Engine lässt das fehlgeschlagene Paket zu, führt keine Regelüberprüfung darauf durch und protokolliert ein Ereignis. Erwägen Sie die Verwendung von Fail open, wenn Sie die Paketüberprüfungen deaktivieren, aber die Funktionalität der Regelüberprüfung beibehalten möchten.

- Network Engine System Failure: Diese Einstellung bestimmt, ob die Netzwerk-Engine fehlerhafte Pakete blockiert

oder zulässt, die aufgrund von Systemfehlern auf dem Host der Netzwerk-Engine auftreten,

wie z.B. Speicherfehler, zugewiesene Speicherfehler und Netzwerk-Engine (DPI) Dekodierungsfehler.

Die Optionen sind:

-

Anti-Evasion Posture: Die Anti-Ausweich-Einstellung steuert die Behandlung von Ungewöhnlich-Paketen durch die Netzwerk-Engine, die versuchen könnten, der Analyse zu entgehen. Weitere Informationen finden Sie unter Anti-Ausweich-Einstellungen konfigurieren.

-

Advanced Network Engine Options: Wenn Sie das Kontrollkästchen Übernommen deaktivieren, können Sie diese Einstellungen anpassen:

-

CLOSED timeout: Für die Verwendung mit einem Gateway. Wenn ein Gateway ein "hartes Schließen" (RST) übergeht, hält die Seite des Gateways, die das RST empfangen hat, die Verbindung für diese Zeitspanne aufrecht, bevor sie geschlossen wird.

-

SYN_SENT Timeout: Wie lange im SYN-SENT-Zustand bleiben, bevor die Verbindung geschlossen wird.

-

SYN_RCVD Timeout: Wie lange im SYN_RCVD-Zustand bleiben, bevor die Verbindung geschlossen wird.

-

FIN_WAIT1 Timeout: Wie lange im FIN-WAIT1-Zustand bleiben, bevor die Verbindung geschlossen wird.

-

EINGERICHTET-Zeitüberschreitung: Wie lange im ZUSTAND "ESTABLISHED" bleiben, bevor die Verbindung geschlossen wird.

-

ERROR Timeout: Wie lange eine Verbindung im Fehlerzustand aufrechterhalten werden soll. (Bei UDP-Verbindungen kann der Fehler durch verschiedene UDP-Probleme verursacht werden. Bei TCP-Verbindungen sind die Fehler wahrscheinlich darauf zurückzuführen, dass Pakete von der Firewall verworfen werden.)

-

DISCONNECT Timeout: Wie lange inaktive Verbindungen aufrechterhalten werden sollen, bevor sie getrennt werden.

-

CLOSE_WAIT Timeout: Wie lange im CLOSE-WAIT-Zustand bleiben, bevor die Verbindung geschlossen wird.

-

CLOSING Timeout: Wie lange im CLOSING-Zustand bleiben, bevor die Verbindung geschlossen wird.

-

LAST_ACK-Zeitüberschreitung: Wie lange im LAST-ACK-Zustand bleiben, bevor die Verbindung geschlossen wird.

-

ACK Storm timeout: Die maximale Zeitspanne zwischen erneut gesendeten ACKs innerhalb eines ACK-Sturms. Mit anderen Worten, wenn ACKs mit einer geringeren Frequenz als diesem Timeout erneut gesendet werden, werden sie NICHT als Teil eines ACK-Sturms betrachtet.

-

Boot Start Timeout: Für die Verwendung mit dem Gateway. Wenn ein Gateway gestartet wird, können bereits bestehende Verbindungen durch das Gateway bestehen. Diese Zeitüberschreitung definiert die Zeitspanne, in der nicht-SYN-Pakete, die Teil einer Verbindung sein könnten, die vor dem Start des Gateways aufgebaut wurde, geschlossen werden dürfen.

-

Zeitüberschreitung bei Kaltstart: Zeitspanne, um nicht-SYN-Pakete zuzulassen, die zu einer Verbindung gehören könnten, die vor dem Start des zustandsbehafteten Mechanismus hergestellt wurde.

-

UDP-Zeitüberschreitung: Maximale Dauer einer UDP-Verbindung.

-

ICMP Timeout: Maximale Dauer einer ICMP-Verbindung.

-

Allow Null IP: Pakete ohne Quell- oder Ziel-IP-Adresse zulassen oder sperren.

-

Block IPv6 on Agents and Appliances versions 8 and earlier: Sperren oder Zulassen von IPv6-Paketen auf älteren Version 8.0-Agenten.

-

Block IPv6 on Agents and Appliances versions 9 and later: IPv6-Pakete auf Agenten, die Version 9 oder höher sind, sperren oder zulassen.

-

Connection Cleanup Timeout: Zeit zwischen der Bereinigung geschlossener Verbindungen (siehe unten).

-

Maximum Connections per Cleanup: Maximale Anzahl geschlossener Verbindungen zur Bereinigung pro periodischer Verbindungsbereinigung (siehe vorherige).

-

Gleiche Quell- bzw. Zieladresse blockieren: Sperren oder Zulassen von Paketen mit derselben Quell- und Ziel-IP-Adresse. (Gilt nicht für die Loopback-Schnittstelle.)

-

Maximale Anzahl TCP-Verbindungen: Maximale gleichzeitige TCP-Verbindungen

-

Maximale Anzahl UDP-Verbindungen: Maximale gleichzeitige UDP-Verbindungen.

-

Maximum ICMP Connections: Maximale gleichzeitige ICMP-Verbindungen.

-

Maximum Events per Second: Maximale Anzahl von Ereignissen, die pro Sekunde geschrieben werden können.

-

TCP MSS Limit: 'TCP MSS' ist ein Parameter im TCP-Header, der die maximale Segmentgröße von TCP-Segmenten in Byte definiert. Die Einstellung 'TCP MSS Limit' definiert den minimal zulässigen Wert für den TCP MSS-Parameter. Ein niedrigeres Limit für diesen Parameter ist wichtig, da es Kernel-Panik und Denial-of-Service (DoS)-Angriffe verhindert, die auftreten können, wenn ein entfernter Angreifer eine TCP-Verbindung mit einer sehr kleinen maximalen Segmentgröße (MSS) einrichtet. Siehe CVE-2019-11477, CVE-2019-11478 und CVE-2019-11479 für Details zu diesen Angriffen. Der Standardwert für 'TCP MSS Limit' beträgt 128 Byte, was vor den meisten Angriffen schützt. Ein Wert von 'Kein Limit' bedeutet, dass es kein unteres Limit gibt und jeder TCP MSS-Wert akzeptiert wird.

-

Number of Event Nodes: Die maximale Menge an Kernel-Speicher, die der Treiber zur Speicherung von Protokoll-/Ereignisinformationen für das Falten zu einem beliebigen Zeitpunkt verwenden wird.

Hinweis

Ereignisfaltung tritt auf, wenn viele Ereignisse desselben Typs nacheinander auftreten. In solchen Fällen wird der Agent alle Ereignisse zu einem zusammenfassen. -

Statuscode ignorieren: Diese Option ermöglicht es Ihnen, bestimmte Arten von Ereignissen zu ignorieren. Wenn Sie beispielsweise viele "Ungültige Flags" erhalten, können Sie einfach alle Instanzen dieses Ereignisses ignorieren.

-

Statuscode ignorieren: Wie oben.

-

Statuscode ignorieren: Wie oben.

-

Erweiterte Protokollierungsrichtlinie:

-

Bypass: Keine Filterung von Ereignissen. Überschreibt die Einstellungen "Statuscode ignorieren" (oben) und andere erweiterte Einstellungen, überschreibt jedoch nicht die Protokollierungseinstellungen, die in der Server- und Workload Protection-Konsole definiert sind. Zum Beispiel werden Protokollierungsoptionen der Firewall-Zustandskonfiguration, die im Fenster "Firewall-Zustandskonfigurationseigenschaften" in der Server- und Workload Protection-Konsole festgelegt sind, nicht beeinflusst.

-

Normal: Alle Ereignisse werden protokolliert, außer verworfene Wiederholungen.

-

Default: wechselt zu "Tap-Modus" (unten), wenn die Engine im Tap-Modus ist, und wechselt zu "Normal" (oben), wenn die Engine im Inline-Modus ist.

-

Backwards Compatibility Mode: Nur für Supportzwecke verwenden.

-

Verbose Mode: Entspricht "Normal", jedoch einschließlich verworfener Neuübertragungen.

-

Stateful and Normalization Suppression: Ignorieren von verworfenen Übertragungen, außerhalb der Verbindung, ungültigen Flags, ungültigen Sequenzen, ungültigen Bestätigungen, unerwünschtem UDP, unerwünschtem ICMP, außerhalb der erlaubten Richtlinie.

-

Stateful, Normalization, and Frag Suppression: ignoriert alles, was Stateful and Normalization Suppression ignoriert, sowie Ereignisse im Zusammenhang mit Fragmentierung.

-

Stateful, Frag, and Verifier Suppression: ignoriert alles, was Stateful, Normalization, and Frag Suppression ignoriert, sowie prüfungsbezogene Ereignisse.

-

Tap Mode: Ignorieren von verworfenen Übertragungen, außerhalb der Verbindung, ungültigen Flags, ungültigen Sequenzen, ungültigen Bestätigungen, maximalen Bestätigungsübertragungen, Paketen in geschlossener Verbindung.

Hinweis

Für eine umfassendere Liste der Ereignisse, die in Stateful and Normalization Suppression, Stateful, Normalization, and Frag Suppression, Stateful, Frag, and Verifier Suppression und Tap Mode ignoriert werden, siehe Reduzieren der Anzahl der protokollierten Ereignisse.

-

-

Silent TCP Connection Drop: Wenn die stille TCP-Verbindungsunterbrechung aktiviert ist, wird ein RST-Paket nur an den lokalen Stack gesendet. Es wird kein RST-Paket über das Netzwerk gesendet. Dies verringert die Menge an Informationen, die an einen potenziellen Angreifer zurückgesendet werden.

Hinweis

Wenn Sie das Stille TCP-Verbindungsabbruch aktivieren, müssen Sie auch das DISCONNECT-Timeout anpassen. Mögliche Werte für das DISCONNECT-Timeout reichen von 0 Sekunden bis 10 Minuten. Es muss hoch genug eingestellt sein, damit die Verbindung von der Anwendung geschlossen wird, bevor sie vom Agenten geschlossen wird. Faktoren, die den DISCONNECT-Timeout-Wert beeinflussen, umfassen das Betriebssystem, die Anwendungen, die die Verbindungen erstellen, und die Netzwerktopologie. -

Enable Debug Mode: Im Debug-Modus erfasst der Agent eine bestimmte Anzahl von Paketen (angegeben durch die folgende Einstellung: Anzahl der Pakete, die im Debug-Modus beibehalten werden sollen). Wenn eine Regel ausgelöst wird und der Debug-Modus aktiviert ist, wird der Agent eine Aufzeichnung der letzten X Pakete führen, die übergegangen sind, bevor die Regel ausgelöst wurde. Er wird diese Pakete als Debug-Ereignisse an Server- und Workload Protection zurückgeben.

Hinweis

Der Debug-Modus kann sehr leicht eine übermäßige Protokollgenerierung verursachen und sollte nur unter Aufsicht des Kundendienstes verwendet werden. -

Number of Packets to retain in Debug Mode: Die Anzahl der Pakete, die beibehalten und protokolliert werden sollen, wenn der Debug-Modus aktiviert ist.

-

Log All Packet Data: Protokollieren Sie die Paketdaten für Ereignisse, die nicht mit bestimmten Firewall- oder Regeln zum Eindringschutz verbunden sind. Das heißt, protokollieren Sie Paketdaten für Ereignisse wie "Dropped Retransmit" oder "Invalid ACK".

Hinweis

Ereignisse, die aufgrund von Ereignisfaltung aggregiert wurden, können ihre Paketdaten nicht speichern. -

Log only one packet within period: Wenn diese Option aktiviert ist und Log All Packet Data nicht, enthalten die meisten Protokolle nur die Header-Daten. Ein vollständiges Paket wird regelmäßig angehängt, wie in der Period for Log only one packet within period-Einstellung angegeben.

-

Period for Log only one packet within period: Wenn Log only one packet within period aktiviert ist, gibt diese Einstellung an, wie oft das Protokoll vollständige Paketdaten enthalten wird.

-

Maximum data size to store when packet data is captured: Die maximale Größe der Header- oder Paketdaten, die an ein Protokoll angehängt werden sollen.

-

Generate Connection Events for TCP: Generiert ein Firewall-Ereignis jedes Mal, wenn eine TCP-Verbindung hergestellt wird.

-

Generate Connection Events for ICMP: Generiert ein Firewall-Ereignis jedes Mal, wenn eine ICMP-Verbindung hergestellt wird.

-

Generate Connection Events for UDP: Generiert ein Firewall-Ereignis jedes Mal, wenn eine UDP-Verbindung hergestellt wird.

-

Bypass CISCO WAAS Connections: Dieser Modus umgeht die zustandsbehaftete Analyse von TCP-Sequenznummern für Verbindungen, die mit der proprietären CISCO WAAS TCP-Option initiiert wurden. Dieses Protokoll überträgt zusätzliche Informationen in ungültigen TCP-Sequenz- und ACK-Nummern, die mit zustandsbehafteten Firewall-Prüfungen interferieren. Aktivieren Sie diese Option nur, wenn Sie CISCO WAAS verwenden und Verbindungen mit Ungültigem SEQ oder Ungültigem ACK in den Firewall-Protokollen sehen. Wenn diese Option ausgewählt ist, werden TCP-zustandsbehaftete Sequenznummernprüfungen weiterhin für nicht WAAS-aktivierte Verbindungen durchgeführt.

-

Drop Evasive Retransmit: Eingehende Pakete, die bereits verarbeitete Daten enthalten, werden verworfen, um mögliche ausweichende Übertragungstechniken zu verhindern.

-

Verify TCP Checksum: Die Prüfsummenfeld-Daten des Segments werden verwendet, um die Integrität des Segments zu bewerten.

-

Minimales Fragment-Offset: Definiert den minimal akzeptablen IP-Fragment-Offset. Pakete mit Offsets, die kleiner sind, werden mit dem Grund "IP-Fragment-Offset zu klein" verworfen. Wenn auf 0 gesetzt, wird kein Limit durchgesetzt. (Standard 60)

-

Minimale Fragmentgröße: Definiert die minimal akzeptable IP-Fragmentgröße. Fragmentierte Pakete, die kleiner sind als diese, werden mit dem Grund "Erstes Fragment zu klein" als potenziell bösartig verworfen. (Standard 120)

-

SSL Session Size: Legt die maximale Anzahl von SSL-Sitzungseinträgen fest, die für SSL-Sitzungsschlüssel beibehalten werden.

-

SSL Session Time: Legt fest, wie lange SSL-Sitzungserneuerungsschlüssel gültig sind, bevor sie ablaufen.

-

Filter IPv4 Tunnels: Wird nicht von Server- und Workload Protection verwendet.

-

Filter IPv6 Tunnels: Nicht verwendet von Server- und Workload Protection.

-

Strict Teredo Port Check: Wird nicht von Server- und Workload Protection verwendet.

-

Drop Teredo Anomalies: Wird nicht von Server- und Workload Protection verwendet.

-

Maximum Tunnel Depth: Wird nicht von Server- und Workload Protection verwendet.

-

Action if Maximum Tunnel Depth Exceeded: Wird nicht von Server- und Workload Protection verwendet.

-

Drop IPv6 Extension Type 0: Wird nicht von Server- und Workload Protection verwendet.

-

Drop IPv6 Fragments Lower Than minimum MTU: Verwerfen Sie IPv6-Fragmente, die nicht die von IETF RFC 2460 festgelegte minimale MTU-Größe erfüllen.

-

Drop IPv6 Reserved Addresses: Diese reservierten Adressen verwerfen:

- IETF reserviert 0000::/8

- IETF reserviert 0100::/8

- IETF reserviert 0200::/7

- IETF reserviert 0400::/6

- IETF reserviert 0800::/5

- IETF reserviert 1000::/4

- IETF reserviert 4000::/2

- IETF reserviert 8000::/2

- IETF reserviert C000::/3

- IETF reserviert E000::/4

- IETF reserviert F000::/5

- IETF reserviert F800::/6

-

Drop IPv6 Site Local Addresses: Lokale Adressen der Drop-Site FEC0::/10.

-

Drop IPv6 Bogon Addresses: Diese Adressen löschen:

- "loopback ::1

- "IPv4-kompatible Adresse", ::/96

- "IPv4 abgebildete Adresse" ::FFFF:0.0.0.0/96

- "IPv4 abgebildete Adresse", ::/8

- "OSI-NSAP-Präfix (durch RFC4048 veraltet)" 0200::/7

- "6bone (veraltet)", 3ffe::/16

- "Dokumentationspräfix", 2001:db8::/32

-

Drop 6to4 Bogon Addresses: Diese Adressen löschen:

- "6to4 IPv4-Multicast", 2002:e000:: /20

- "6to4 IPv4-Loopback", 2002:7f00:: /24

- "6to4 IPv4-Standard", 2002:0000:: /24

- "6to4 IPv4 ungültig", 2002:ff00:: /24

- "6to4 IPv4 10.0.0.0/8", 2002:0a00:: /24

- "6to4 IPv4 172.16.0.0/12", 2002:ac10:: /28

- "6to4 IPv4 192.168.0.0/16", 2002:c0a8:: /32

-

Drop IP Packet with Zero Payload: IP-Pakete mit einer Nutzlast von null Länge verwerfen.

-

Drop Unknown SSL Protocol: Verbindung trennen, wenn ein Client versucht, mit Server- und Workload Protection über das falsche Protokoll zu verbinden. Standardmäßig führt jedes andere Protokoll als "http/1.1" zu einem Fehler.

-

Force Allow DHCP DNS: Steuert, ob die folgenden versteckten Firewall-Regeln aktiviert sind:Typ der RegelPrioritätRichtungProtokollQuellportZielportErzwingen erlauben4AusgehendDNSAlle53Erzwingen erlauben4AusgehendDHCP6867Erzwingen erlauben4EingehendDHCP6768Wenn die Regeln aktiviert sind, können Agent-Computer mit Server- und Workload Protection unter Verwendung der aufgeführten Protokolle und Ports verbinden. Die folgenden Werte für diese Eigenschaft sind verfügbar:

- Geerbt: Übernimmt die Einstellung aus der Richtlinie

- Regeln deaktivieren: Deaktiviert die Regeln. Beachten Sie, dass diese Einstellung dazu führen kann, dass Agenten-Computer offline erscheinen

- DNS-Abfrage zulassen: Nur die DNS-bezogene Regel aktivieren

- DNS-Abfrage und DHCP-Client zulassen: Alle 3 Regeln aktivieren

-

Force Allow ICMP type3 code4: Steuert, ob die folgenden versteckten Firewall-Regeln aktiviert sind:Typ der RegelPrioritätRichtungProtokollTypCodeErzwingen erlauben4EingehendICMP34Wenn aktiviert, erlauben diese Regeln Relais-Computern, eine Verbindung mit Server- und Workload Protection herzustellen, sodass der Herzschlag des Relais übertragen wird. Die folgenden Werte sind verfügbar:

- Geerbt: Übernimmt die Einstellung aus der Richtlinie.

- Regeln deaktivieren: Deaktiviert die Regel. Dieser Wert kann Verbindungszeitüberschreitungen oder "Ziel kann nicht erreicht werden"-Antworten verursachen.

- Erzwingte Erlaubnisregel für ICMP-Typ 3 Code 4 hinzufügen: Aktiviert die Regel.

-

Fragment Timeout: Wenn so konfiguriert, überprüfen die Regeln zum Eindringschutz den Inhalt eines Pakets (oder Paketfragments), wenn dieser Inhalt als verdächtig angesehen wird. Diese Einstellung bestimmt, wie lange nach der Überprüfung auf die verbleibenden Paketfragmente gewartet wird, bevor das Paket verworfen wird.

-

Maximum number of fragmented IP packets to keep: Gibt die maximale Anzahl fragmentierter Pakete an, die Server- und Workload Protection behalten wird.

-

Send ICMP to indicate fragmented packet timeout exceeded: Wenn diese Einstellung aktiviert ist und die Fragmentierungszeit überschritten wird, wird ein ICMP-Paket an den entfernten Computer gesendet.

-

Bypass MAC addresses that don't belong to host: Übergehen eingehender Pakete, deren Ziel-MAC-Adresse nicht zum Host gehört. Wenn Sie diese Option aktivieren, wird die Anzahl der Netzwerkereignisse verringert, die durch das Abrufen von Paketen verursacht werden, die aufgrund von NIC-Teaming oder einer NIC im Promiscuous-Modus auf Agenten ab Version 10.2 erstellt werden.

-