ポリシーまたはコンピュータのネットワークエンジン設定を編集するには、設定するポリシーまたはコンピュータのポリシーエディタまたはコンピュータエディタを開き、 。

注意[詳細]タブには[イベント]設定も含まれています。それらの設定に関する情報は、ログファイルサイズの制限を参照してください。また、「エージェント構成パッケージが大きすぎる」設定の表示を制御する[Generate an Alert when Agent configuration package exceeds maximum size]設定も含まれています。

|

以下の設定を使用できます。

-

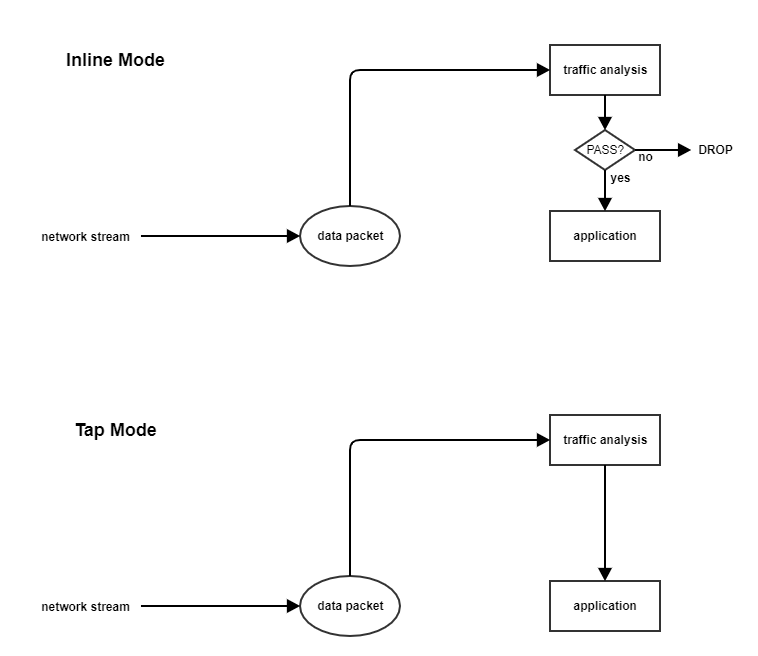

[ネットワークエンジンモード]: ネットワークエンジンは、侵入防御、ファイアウォール、およびWebレピュテーションモジュール内のコンポーネントであり、パケットをブロックするか許可するかを決定します。ファイアウォールモジュールと侵入防御モジュールの場合、ネットワークエンジンはパケットの健全性チェックを実行し、各パケットがファイアウォールルールと侵入防御ルール (ルールの一致と呼ばれる) を通過することを確認します。ネットワークエンジンは、インラインモードまたはタップモードで動作します。インラインで動作している場合、パケットストリームはネットワークエンジンを通過し、設定されたルールに基づいてドロップされるか通過します。ステートフルテーブルが維持され、ファイアウォールルールが適用され、トラフィックの正規化が実行されるため、侵入防御およびファイアウォールルールを適用できます。タップモードで動作している場合、ドライバフックの問題またはインタフェースの分離を除き、パケットは常に渡されます。タップモードでは、パケット遅延も発生し、スループットが低下する可能性があります。

-

[Network Engine Status Check]: この設定は、エージェントがネットワークエンジンのステータスをモニタするかどうかを決定します。デフォルトでは有効ですが、無効にすることもできます。関連するイベントについては、ネットワークエンジンのステータス (Windows)を参照してください。

-

[失敗時の応答]: ここでの設定は、ネットワークエンジンが障害のあるパケットを検出したときの動作を決定します。初期設定ではブロック (Fail-Closed) ですが、次に説明する理由により、一部を通過させることもできます (Fail-Open)。

- [ネットワークエンジンのシステムエラー]: この設定では、メモリ不足エラー、割り当て済みメモリエラー、ネットワークエンジン (DPI) デコードエラーなど、ネットワークエンジンホストでのシステムエラーの結果として発生するエラーパケットを、ネットワークエンジンがブロックするか許可するかを決定します。オプションは次のとおりです。

- [Fail-Closed] (初期設定): ネットワークエンジンは障害のあるパケットをブロックします。ルール照合は実行しません。このオプションは、最高レベルのセキュリティを提供します。

- [Fail-Open]: ネットワークエンジンは、障害のあるパケットの通過を許可します。ルールの照合は実行せず、イベントをログに記録します。負荷が高い、またはリソースが不足しているために、エージェントでネットワーク例外が頻繁に発生する場合は、 [Fail-Open] の使用を検討してください。

- [ネットワークパケットのサニティチェックエラー]: この設定では、パケットの健全性チェックに失敗したパケットをネットワークエンジンでブロックまたは許可するかどうかを指定します。健全性チェックの失敗の例: ファイアウォールの健全性チェックの失敗、ネットワークレイヤ2、3、または4の属性チェックの失敗、TCP状態チェックの失敗。オプションは次のとおりです。

- [Fail-Closed] (初期設定): ネットワークエンジンは失敗したパケットをブロックします。ルール照合は実行しません。このオプションは、最高レベルのセキュリティを提供します。

- [Fail-Open]: ネットワークエンジンは失敗したパケットを許可し、一致するルールを実行せず、イベントをログに記録します。パケットの健全性チェックを無効にして、ルール照合機能を保持する場合は、 [Fail-Open] の使用を検討してください。

- [ネットワークエンジンのシステムエラー]: この設定では、メモリ不足エラー、割り当て済みメモリエラー、ネットワークエンジン (DPI) デコードエラーなど、ネットワークエンジンホストでのシステムエラーの結果として発生するエラーパケットを、ネットワークエンジンがブロックするか許可するかを決定します。オプションは次のとおりです。

-

[回避技術対策モード]: 回避対策の設定は、分析を回避しようとする可能性のある異常なパケットに対するネットワークエンジンの処理を制御します。詳細については、回避策の設定。

-

[ネットワークエンジンの詳細オプション]: [継承] チェックボックスの選択を解除すると、次の設定をカスタマイズできます。

-

[CLOSEDタイムアウト:] ゲートウェイ用。ゲートウェイが「ハードクローズ」 (RST) を渡すと、RSTを受信した側は、接続を終了する前に指定された時間だけ接続を維持します。

-

[SYN_SENTタイムアウト:] SYN-SENT状態を維持してから接続を終了するまでの時間。

-

[SYN_RCVDタイムアウト:] 接続を閉じる前にSYN_RCVD状態を維持する時間。

-

[FIN_WAIT1タイムアウト:] 接続を閉じる前にFIN-WAIT1状態を維持する時間。

-

[ESTABLISHEDタイムアウト:] ESTABLISHED状態を維持してから接続を終了するまでの時間。

-

[ERRORタイムアウト:] エラー状態の接続を維持する時間。 (UDP接続の場合、UDPのさまざまな問題が原因でエラーが発生する可能性があります。TCP接続の場合、ファイアウォールによるパケットのドロップが原因である可能性があります)。

-

[DISCONNECTタイムアウト:] 接続を切断するまでアイドル状態を維持する時間。

-

[CLOSE_WAITタイムアウト:] 接続を閉じるまでCLOSE-WAIT状態を維持する時間。

-

[CLOSINGタイムアウト:] 接続を閉じるまでCLOSING状態を維持する時間。

-

[LAST_ACKタイムアウト:] 接続を閉じる前にLAST-ACK状態を維持する時間。

-

[ACKストームタイムアウト:] ACKストーム内でACKを再送信する最大間隔。つまり、ACKがこのタイムアウトよりも低い頻度で再送信されている場合、それらはACKストームの一部とは見なされません。

-

[ブートスタートタイムアウト:] ゲートウェイ用。ゲートウェイの起動時に、ゲートウェイを通過する確立済みの接続がすでに存在する場合があります。このタイムアウトは、ゲートウェイの起動前に確立された接続の一部である可能性のある非SYNパケットを許可する時間を定義します。

-

[コールドスタートタイムアウト:] ステートフルメカニズムが開始される前に確立された接続に属する可能性のある非SYNパケットを許可する時間。

-

[UDPタイムアウト:] UDP接続の最大期間。

-

[ICMPタイムアウト:] ICMP接続の最大期間。

-

[Null IPを許可:] 送信元または送信先IPアドレスのないパケットを許可またはブロックします。

-

[バージョン8以前のAgentとApplianceでIPv6をブロック:] 8.0以前のエージェントでIPv6パケットをブロックまたは許可します。

-

[バージョン9以降のAgentとApplianceでIPv6をブロック:] バージョン9以降のエージェントでIPv6パケットをブロックまたは許可します。

-

[接続クリーンナップタイムアウト:] クローズされた接続のクリーンナップ間隔 (次を参照)。

-

[Maximum Connections per Cleanup:] 定期的な接続クリーンアップごとにクリーンアップする閉じた接続の最大数 (前述参照)。

-

[同一の送信元/送信先IPアドレスのブロック:] 送信元と送信先のIPアドレスが同じパケットをブロックまたは許可します。 (ループバックインタフェースには適用されません)。

-

[最大TCP接続数:] 最大同時TCP接続数

-

[最大UDP接続数:] 同時UDP接続の最大数。

-

[最大ICMP接続数:] 同時ICMP接続の最大数。

-

[最大イベント数 (秒単位):] 1秒あたりに書き込むことができるイベントの最大数。

-

[TCP MSSの制限:] 'TCP MSS'はTCPヘッダのパラメータで、TCPセグメントの最大セグメントサイズをバイト単位で定義します。 [TCP MSS制限] 設定では、TCP MSSパラメータの最小許容値を定義します。このパラメータの下限を設定することは重要です。これにより、リモートの攻撃者が非常に小さな最大セグメントサイズ (MSS) でTCP接続を設定したときに発生する可能性のあるカーネルパニックやサービス拒否 (DoS) 攻撃を防ぐことができます。これらの攻撃の詳細については、CVE-2019-11477、CVE-2019-11478、およびCVE-2019-11479を参照してください。 「TCP MSS制限」の初期設定は128バイトで、ほとんどの攻撃サイズを防御できます。 「制限なし」の値は、下限がなく、任意のTCP MSS値が受け入れられることを意味します。

-

[イベントノードの数:] ドライバがフォールディングのログ/イベント情報を格納するために一度に使用するカーネルメモリの最大量。

注意

イベントの折りたたみは、同じ種類のイベントが多数連続して発生した場合に発生します。このような場合、エージェントはすべてのイベントを1つにまとめます。 -

[ステータスコードを無視:] このオプションを使用すると、特定の種類のイベントを無視できます。たとえば、「無効なフラグ」が大量に表示される場合は、そのイベントのすべてのインスタンスを無視できます。

-

[ステータスコードを無視:] 同上。

-

[ステータスコードを無視:] 同上。

-

[詳細ログポリシー:]

-

[放置 ―] イベントのフィルタなし。 [ステータスコードを無視] 設定 (上記) およびその他の詳細設定よりも優先されますが、 Server & Workload Protection コンソールで定義されたログ設定はオーバーライドされません。たとえば、 Server & Workload Protection コンソールの [ファイアウォールステートフル設定のプロパティ] 画面で設定したファイアウォールステートフル設定のログオプションは影響を受けません。

-

[正常:] ドロップされた再送信を除くすべてのイベントがログに記録されます。

-

[初期設定] エンジンがタップモードの場合は「タップモード」 (下) に切り替わり、エンジンがインラインモードの場合は「ノーマル」 (上) に切り替わります。

-

[下位互換性モード:] サポート専用です。

-

[詳細モード:] 「Normal」と同じですが、再送信のドロップを含みます。

-

[Stateful and Normalization Suppression:] は、ドロップされた再送信、接続外、無効なフラグ、無効なシーケンス、無効なACK、未承諾のUDP、未承諾のICMP、許可されたポリシー外を無視します。

-

[ステートフル、正規化、およびフラグメントの抑制:] [ステートフルおよび正規化の抑制] が無視するすべての項目と、フラグメンテーションに関連するイベントを無視します。

-

[Stateful, Frag, and Verifier Suppression:] は、[Stateful, Normalization, and Frag Suppression] が無視するすべてのものと検証関連のイベントを無視します。

-

[Tap Mode:]は、ドロップされた再送信、接続外、無効なフラグ、無効なシーケンス、無効なACK、最大ACK再送信、閉じた接続上のパケットを無視します。

注意

[Stateful and Normalization Suppression]、[Stateful, Normalization, and Frag Suppression]、[Stateful, Frag, and Verifier Suppression]、および[Tap Mode]で無視されるイベントの詳細なリストについては、記録されるイベントの数を減らすを参照してください。

-

-

[サイレントTCP接続拒否:] サイレントTCP接続ドロップがオンの場合、RSTパケットはローカルスタックにのみ送信されます。ネットワーク上でRSTパケットは送信されません。これにより、潜在的な攻撃者に送信される情報量が削減されます。

注意

サイレントTCP接続ドロップを有効にする場合は、DISCONNECTタイムアウトも調整する必要があります。 DISCONNECTタイムアウトに指定できる値の範囲は、0秒~10分です。エージェントによって接続が閉じられる前に、アプリケーションによって接続が閉じられるように、この値を十分に高く設定する必要があります。 DISCONNECTタイムアウト値に影響を与える要因には、オペレーティングシステム、接続を確立しているアプリケーション、およびネットワークトポロジなどがあります。 -

[デバッグモードを有効にする:] デバッグモードの場合、エージェントは一定数のパケットをキャプチャします ([デバッグモードで保持するパケット数] の設定で指定)。ルールがトリガーされ、デバッグモードがオンの場合、エージェントは、ルールがトリガーされる前に通過した最後のX個のパケットの記録を保持します。これらのパケットはデバッグイベントとして Server & Workload Protection に返されます。

注意

デバッグモードでは簡単に大量のログが生成されるので、サポート担当者が指示した場合にのみ使用してください。 -

[デバッグモードで保持するパケットの数:] デバッグモードがオンのときに保持およびログに記録するパケット数。

-

[すべてのパケットデータをログに記録する:] 特定のファイアウォールルールまたは侵入防御ルールに関連付けられていないイベントのパケットデータを記録します。つまり、「Dropped Retransmit」や「Invalid ACK」などのイベントのパケットデータがログに記録されます。

注意

イベントの集約によってまとめられたイベントのパケットデータは保存できません -

[期間内で1つのパケットデータのみをログに記録する:] このオプションが有効で [すべてのパケットデータをログに記録する] が無効の場合、ほとんどのログにはヘッダデータのみが含まれます。 [1つのパケットデータのみをログに記録する期間] の設定で指定されているように、フルパケットが定期的に添付されます。

-

[1つのパケットデータのみをログに記録する期間:] [期間内で1つのパケットデータのみをログに記録する] が有効な場合、この設定では、ログにフルパケットデータが含まれる頻度を指定します。

-

[パケットデータがキャプチャされたときに格納する最大データサイズ:] ログに添付するヘッダまたはパケットデータの最大サイズ。

-

[TCPの接続イベントを生成する:] TCP接続が確立されるたびにファイアウォールイベントを生成します。

-

[ICMPの接続イベントを生成する:] ICMP接続が確立されるたびにファイアウォールイベントを生成します。

-

[UDPの接続イベントを生成する:] UDP接続が確立されるたびにファイアウォールイベントを生成します。

-

[Cisco WAAS接続のバイパス:] このモードでは、独自のCISCO WAAS TCPオプションが選択された状態で開始された接続について、TCPシーケンス番号のステートフル分析をバイパスします。このプロトコルは、ステートフルファイアウォールチェックを妨げる無効なTCPシーケンス番号とACK番号で追加情報を伝送します。 CISCO WAASを使用していて、ファイアウォールログに無効なSEQまたは無効なACKを含む接続が記録されている場合にのみ、このオプションを有効にしてください。このオプションを選択した場合でも、WAASが有効になっていない接続に対しては、TCPステートフルシーケンス番号のチェックが実行されます。

-

[回避再送の破棄:] 回避型再送信攻撃の可能性を回避するために、すでに処理されたデータを含む受信パケットは破棄されます。

-

[TCPチェックサムの確認:] セグメントのチェックサムフィールドのデータは、セグメントの整合性を評価するために使用されます。

-

[最小フラグメントオフセット:] 最小許容IPフラグメントオフセットを定義します。オフセットがこれよりも小さいパケットは、「IPフラグメントオフセットが小さすぎます」という理由でドロップされます。 0に設定すると、制限は適用されません。 (初期設定は60)

-

[最小フラグメントサイズ:] IPフラグメントの最小許容サイズを定義します。これよりも小さいフラグメント化されたパケットは、「最初のフラグメントが小さすぎます」という理由で、悪意のある可能性があるパケットとしてドロップされます。 (初期設定は120)

-

[SSLセッションのサイズ:] SSLセッションキー用に保持するSSLセッションエントリの最大数を設定します。

-

[SSLセッションの時間:] SSLセッション更新キーが有効期限切れになるまでの有効期間を設定します。

-

[IPv4トンネルのフィルタ:] Server & Workload Protectionでは使用されません。

-

[IPv6トンネルのフィルタ:] Server & Workload Protectionでは使用されません。

-

[厳密なTeredoのポート確認:] Server & Workload Protectionでは使用されません。

-

[Teredoの異常のドロップ:] Server & Workload Protectionでは使用されません。

-

[最大トンネル深度:] Server & Workload Protectionでは使用されません。

-

[最大トンネル深度超過時の処理:] Server & Workload Protectionでは使用されません。

-

[IPv6拡張タイプ0のドロップ:] Server & Workload Protectionでは使用されません。

-

[最小MTU未満のIPv6フラグメントのドロップ:] IETF RFC 2460で指定された最小MTUサイズを満たしていないIPv6フラグメントをドロップします。

-

[IPv6予約済みアドレスのドロップ]: 次の予約済みアドレスを削除します。

- IETFによって予約済み 0000::/8

- IETFによって予約済み 0100::/8

- IETFによって予約済み 0200::/7

- IETFによって予約済み 0400::/6

- IETFによって予約済み 0800::/5

- IETFによって予約済み 1000::/4

- IETF予約4000::/2

- IETF予約8000::/2

- IETFによって予約済み C000::/3

- IETFによって予約済み E000::/4

- IETFによって予約済み F000::/5

- IETFによって予約済み F800::/6

-

[IPv6サイトローカルアドレスのドロップ:] サイトローカルアドレスFEC0::/10を削除します。

-

[IPv6 Bogonアドレスのドロップ:] 次のアドレスを削除します。

- ループバック ::1

- IPv4互換アドレス ::/96

- IPv4にマッピングされたアドレス ::FFFF:0.0.0.0/96

- IPv4にマッピングされたアドレス ::/8

- OSI NSAP用プレフィックス (RFC4048非推奨) 0200::/7

- 6bone (非推奨) 3ffe::/16

- 文書記述用アドレスプレフィックス 2001:db8::/32

-

[6to4 Bogonアドレスのドロップ:] 次のアドレスを削除します。

- "6to4 IPv4マルチキャスト", 2002:e000:: /20

- "6to4 IPv4ループバック", 2002:7f00:: /24

- "6to4 IPv4初期設定", 2002:0000:: /24

- "6to4 IPv4が無効です", 2002:ff00:: /24

- "6to4 IPv4 10.0.0.0/8", 2002:0a00::/24

- "6to4 IPv4 172.16.0.0/12", 2002:ac10::/28

- "6to4 IPv4 192.168.0.0/16", 2002:c0a8::/32

-

[ゼロペイロードのIPパケットのドロップ:] a zero-lengthペイロードを持つIPパケットをドロップします。

-

[不明なSSLプロトコルを破棄:] クライアントが誤ったプロトコルで Server & Workload Protection に接続しようとした場合に接続を切断します。初期設定では、「http/1.1」以外のプロトコルを使用するとエラーが発生します。

-

[Force Allow DHCP DNS:]は、次の非表示のファイアウォールルールが有効かどうかを制御します:ルールの種類優先度方向プロトコル送信元ポート送信先ポート強制的に許可4外部送信DNS任意53強制的に許可4外部送信DHCP6867強制的に許可4外部受信DHCP6768ルールを有効にすると、エージェントコンピュータはリストされたプロトコルとポートを使用して Server & Workload Protection に接続できます。このプロパティには次の値を指定できます。

- 継承: ポリシーから設定を継承します。

- ルールを無効にする: ルールを無効にします。この設定により、エージェントコンピュータがオフラインとして表示されることがあります。

- DNSクエリを許可: DNS関連のルールのみを有効にします。

- DNSクエリとDHCPクライアントを許可: 3つのルールをすべて有効にします

-

[ICMP type3 code4を強制的に許可:] 次の非表示のファイアウォールルールを有効にするかどうかを制御します。ルールの種類優先度方向プロトコル種類コード強制的に許可4外部受信ICMP34これらのルールを有効にすると、Relayコンピュータは Server & Workload Protection に接続できるようになり、Relayのハートビートが送信されます。次の値を使用できます。

- 継承: ポリシーから設定を継承します。

- ルールを無効にする: ルールを無効にします。この値を指定すると、接続がタイムアウトしたり、「宛先に到達できません」という応答が返されることがあります。

- ICMP type3に強制的に許可ルールを追加 code4: ルールを有効にします。

-

[フラグメントタイムアウト:] 侵入防御ルールを設定すると、パケット (またはパケットフラグメント) の内容が不審であると判断された場合に、その内容が検査されます。この設定は、検査後にパケットを破棄するまでの残りのパケットフラグメントの待機時間を決定します。

-

[Maximum number of fragmented IP packets to keep:]はServer & Workload Protectionが保持する断片化されたパケットの最大数を指定します。

-

[フラグメント化されたパケットのタイムアウトを超過したことを示すためにICMPを送信する:] この設定が有効な場合にフラグメントタイムアウトを超過すると、ICMPパケットがリモートコンピュータに送信されます。

-

[次のホストに属していないMACアドレスはバイパスします。] 宛先MACアドレスがホストに属していない着信パケットをバイパスします。このオプションを有効にすると、バージョン10.2以降のAgentで、NICチーミングまたは無差別モードのNICによって作成されたパケットのフェッチによって発生するネットワークイベントの数が削減されます。

-