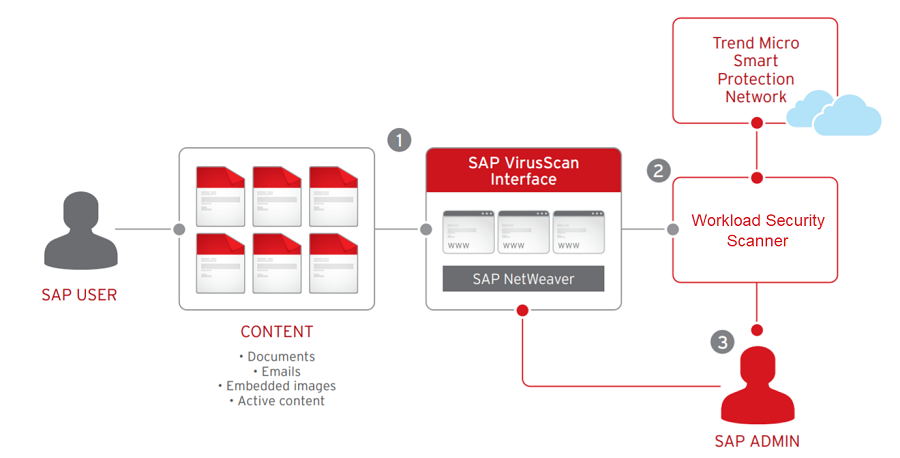

掃描器功能使您能夠使用伺服器與工作負載保護保護您的SAP部署,幫助保護關鍵資訊免受攻擊,包括各種威脅,如惡意程式、跨站腳本攻擊和SQL注入。伺服器與工作負載保護會掃描上傳到SAP NetWeaver技術平台的內容,以確定其真實類型,並通過NetWeaver-VSI介面將此報告給SAP系統。內容掃描可防止可能嵌入或偽裝在文件中的惡意腳本內容。SAP管理員可以根據應允許的文件類型設置政策。

注意掃描器不支援具有已啟動中繼代理的電腦。

|

運作方式

- SAP 客戶環境通過 SAP 病毒掃瞄介面 (VSI) 來保護,這是 SAP NetWeaver 平台的安全組件。VSI 用於保護所有形式的客戶內容,包括文件、嵌入的圖像和包括 JavaScript 和 PDF 及 Office 文件中的腳本在內的活動內容。掃瞄器功能與 SAP NetWeaver 技術和 SAP HANA® 平台無縫協作。

- 伺服器與工作負載保護 掃描器功能會掃描上傳到 SAP NetWeaver 技術平台的內容,以確定其真實類型,並通過 NetWeaver VSI 介面將其報告給 SAP 系統。內容掃描可防止可能嵌入或偽裝在文件中的惡意腳本內容。

- 然後,SAP 管理員可以根據應允許的實際文件類型來設定政策。

伺服器與工作負載保護 和 SAP 元件

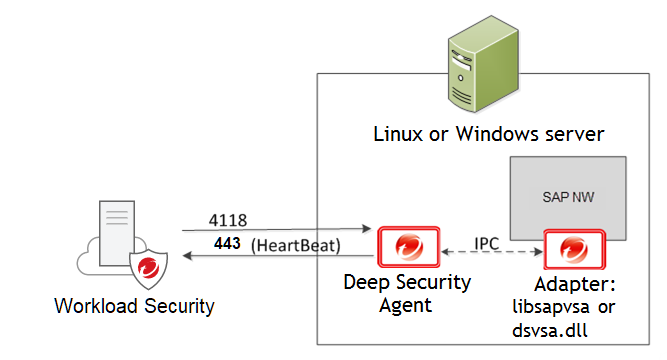

伺服器與工作負載保護 連接到位於 SAP NetWeaver 伺服器上的代理程式。該代理程式連接到 libsapvsa 或 dsvsa.dll,這些是趨勢科技提供的用於掃描的病毒適配器。

此解決方案涉及的組件有:

- 伺服器與工作負載保護:管理員用來配置安全性政策並部署保護至代理程式的集中式 Web-based 管理主控台。

- Agent:直接部署在電腦防護上的 Security Agent。該保護的性質取決於每個代理從伺服器與工作負載保護接收的規則和安全設置。

- SAP NetWeaver:SAP整合技術計算平台。SAP NetWeaver病毒掃瞄介面(NW-VSI)為執行實際掃瞄的第三方產品提供病毒掃瞄功能。必須啟用NW-VSI介面。

- SAP NetWeaver ABAP WinGUI:用於 SAP NetWeaver 的 Windows 管理控制台。在本文檔中,它用於配置代理和 SAP NetWeaver 病毒掃瞄介面。

在 伺服器與工作負載保護 掃描器和 SAP NetWeaver 之間設置整合

-

請查看各平台支援的功能頁面,以了解哪些作業系統支援掃描器功能。

-

在執行受支持作業系統之一的 SAP 應用伺服器上安裝代理程式。請參閱 安裝代理程式。

-

將 SAP 伺服器新增至 伺服器與工作負載保護 並在 SAP 伺服器上啟用代理程式。請參閱 將 SAP 伺服器新增至 伺服器與工作負載保護 並啟用代理程式。

-

打開電腦防護或政策編輯器,然後轉到 。

-

啟用 SAP 整合。請參閱 指派安全性配置檔。

-

透過呼叫以下交易來配置 SAP 病毒掃瞄介面 (VSI)。請參閱 配置 SAP 以使用代理:

-

VSCANGROUP

-

VSCAN

-

VSCANPROFILE

-

VSCANTEST

-

注意根據您的作業系統和環境,您看到的輸出可能與本文中顯示的略有不同。

|

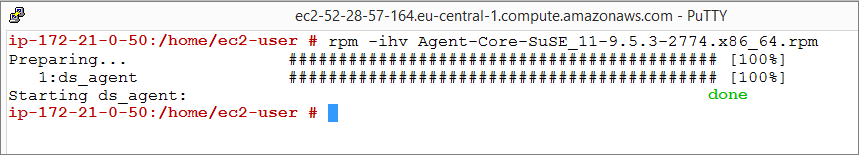

安裝代理程式

該代理程式僅安裝了核心代理程式功能。在 SUSE Linux Enterprise Server 或 Red Hat Enterprise Linux 上安裝代理程式後,您可以啟用代理程式上的保護模組。此時,所需的保護模組嵌入程式將被下載並安裝。

-

前往Deep Security 軟體下載頁面並下載適用於您作業系統的代理程式套件。

-

在目標系統上安裝代理程式。您可以根據作業系統使用 rpm 或 zypper。在此範例中,使用 rpm,輸入:

rpm -ihv Agent-Core-SuSE_<version>.x86_64.rpm -

您應該會看到類似於此範例中顯示的輸出,這表示代理程式安裝已完成:

秘訣您也可以使用從伺服器與工作負載保護生成的部署程式檔來部署代理程式。

|

代理程式已安裝在 SAP 伺服器上,但沒有啟用任何保護模組。要啟用保護,您需要將 SAP 伺服器新增到 伺服器與工作負載保護。

將 SAP 伺服器新增至 伺服器與工作負載保護 並啟用代理程式

要新增 SAP 伺服器,請開啟 伺服器與工作負載保護 主控台,並在 Computers 索引標籤上點選 New。有多種方式可以新增伺服器,包括與 Microsoft Active Directory、VMware vCenter、Amazon Web Services 或

Microsoft Azure 同步。您也可以使用 FQDN 或 IP 位址來新增電腦防護。詳細說明請參閱 關於新增電腦防護。

您的實例狀態將是 Unmanaged (Activation Required) 或 Unmanaged (Unknown)。接下來,您需要在 伺服器與工作負載保護 能夠指派規則和政策來保護電腦防護之前啟動代理。啟動過程包括代理和 伺服器與工作負載保護 之間的唯一指紋交換。有兩種方式啟動代理:代理啟動或管理員啟動。

Manager-initiated activation: 此方法要求 伺服器與工作負載保護(管理者)能夠通過 代理的心跳監聽通訊埠號碼 連接到代理的 FQDN 或 IP。由於 NAT 通訊埠轉發、防火牆或 AWS 安全群組,這有時可能會很困難。要執行管理者啟動的啟用,請前往 伺服器與工作負載保護 控制台中的 Computers 標籤,右鍵點選安裝代理的實例,然後點選 。如果您使用管理者啟動的啟用,我們強烈建議您也 保護代理 免受未經授權的管理者訪問。

Agent-initiated activation: 代理啟動的方法要求代理能夠連接到 伺服器與工作負載保護。

您還需要從 伺服器與工作負載保護 控制台啟用代理啟動的激活,方法是點擊 並選擇 Allow Agent-Initiated Activation。

接下來,使用在代理上本地運行的命令行工具來啟動激活過程。最小激活指令包含激活命令和伺服器與工作負載保護 URL(包括通訊埠號碼):

dsa_control -a dsm://[managerurl]:[port]/位置:

-a是啟動代理的命令,並且dsm://managerurl:443/是將代理指向 伺服器與工作負載保護 的參數。("managerurl" 是 伺服器與工作負載保護 的 URL,而 "443" 是代理與管理器通信的預設端口。)

管理員 URL 是啟動命令的唯一必需參數。也有其他可用的參數。(有關可用參數的列表,請參閱 命令列基礎知識。)

確認啟用:

- 在 伺服器與工作負載保護 主控台中,轉到 Computers 標籤。

- 點選電腦名稱,然後點選詳細資訊,並檢查電腦的狀態是否為「已管理」。

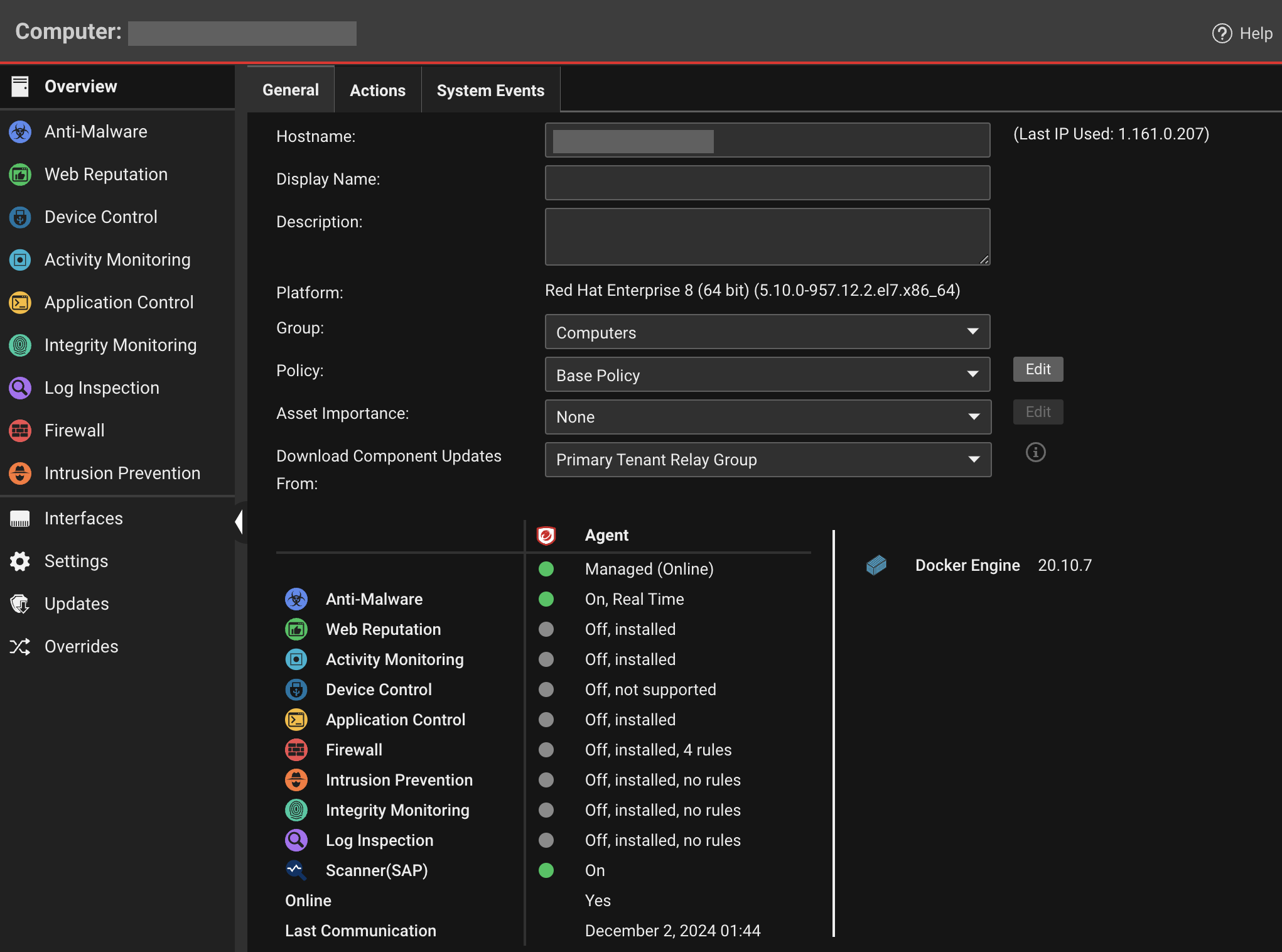

指派安全設定檔

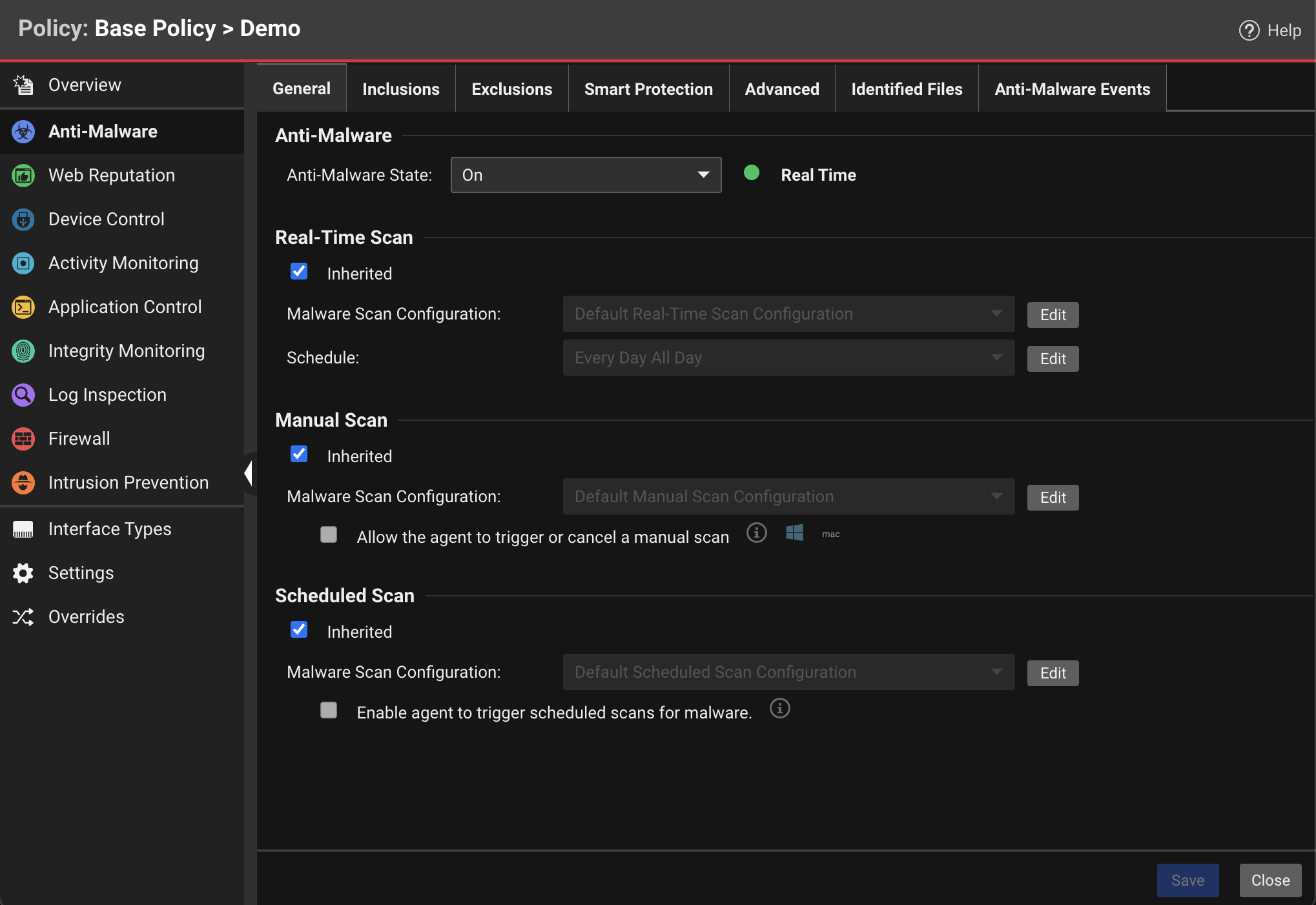

此時,代理的狀態是Managed (Online),但未安裝保護模組。這意味著代理和伺服器與工作負載保護正在通信,但代理未使用任何配置。

有幾種方法可以應用保護。在此範例中,透過啟用惡意程式防護和 SAP 並指派預設的 Scan Configurations,直接在 SAP 實例上進行配置。

-

在電腦防護或政策編輯器中,前往。

-

在惡意程式防護部分,將Configuration設置為開啟(或Inherited On),然後點選儲存。

-

在即時掃瞄、手動掃瞄或預約掃瞄部分,設置Malware Scan Configuration和Schedule,或允許這些設置從父策略繼承。

-

點擊 儲存。惡意程式防護模組的狀態變更為 Off, installation pending。這意味著代理正在從 伺服器與工作負載保護 獲取所需的模組。為了使這一切正常運作,客戶端需要訪問 中繼的監聽通訊埠號碼。幾分鐘後,代理應該開始下載組件更新,例如惡意程式防護模式和掃瞄引擎。

-

在電腦防護編輯器中,前往。

-

在SAP部分,將Configuration設置為開啟(或Inherited On),然後點選儲存。

在代理程式的狀態再次變更為Managed (Online)並且惡意程式防護和掃描器 (SAP) 模組為開啟後,您可以繼續進行 SAP 配置。

配置 SAP 以使用代理程式

代理程式現在已啟動並能夠掃瞄其作業系統的檔案系統。接下來,我們需要讓代理程式識別 SAP 應用伺服器。要使用此功能,我們必須在應用伺服器內建立病毒掃瞄適配器。病毒掃瞄適配器必須是群組的一部分。在建立病毒掃瞄適配器和病毒掃瞄群組後,我們可以使用病毒掃瞄設定檔來配置掃瞄內容和行為方式。

這些是必要的步驟:

注意病毒掃瞄組和病毒掃瞄適配器都是全域配置(客戶端 00)。病毒掃瞄配置檔必須在每個租戶(客戶端 01、02 等)中配置。

|

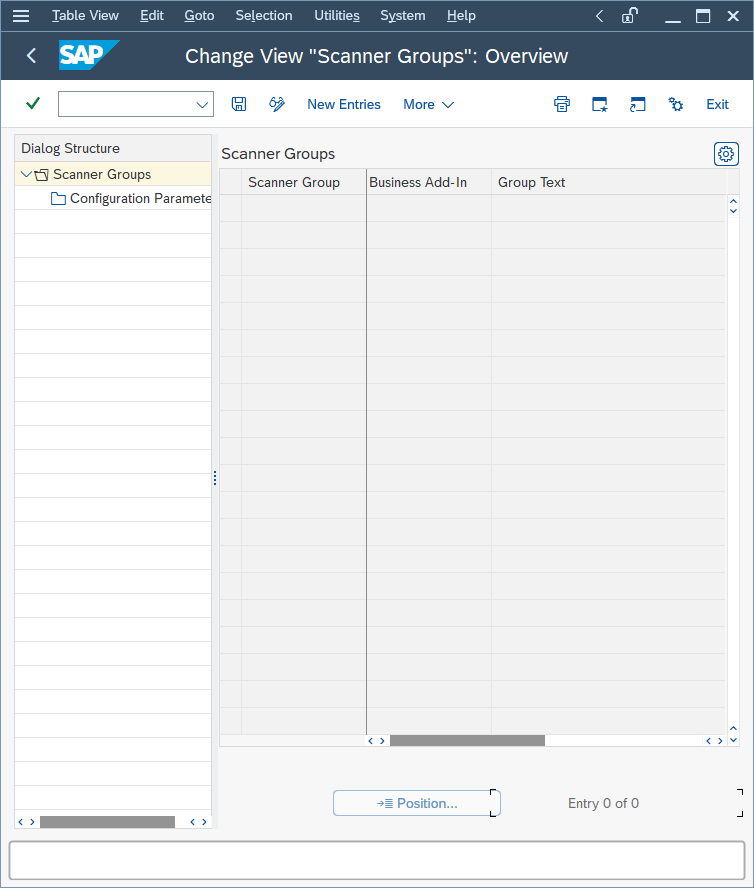

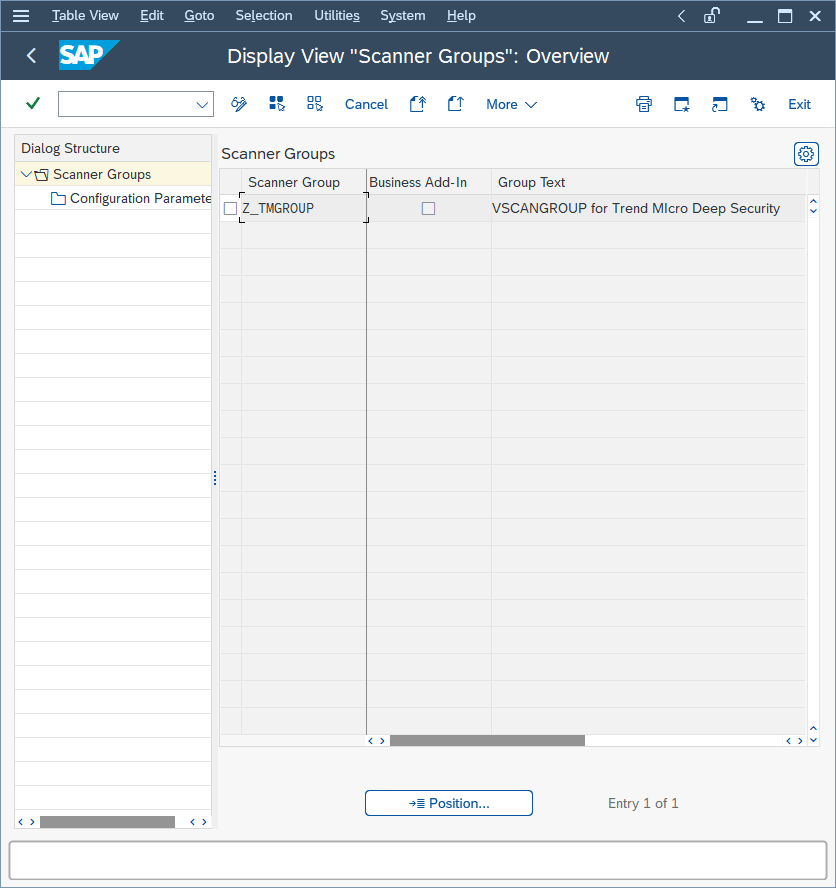

設定趨勢科技掃描器群組

-

在 SAP WinGUI 中,執行 VSCANGROUP 交易。在編輯模式下,點選 New Entries。

-

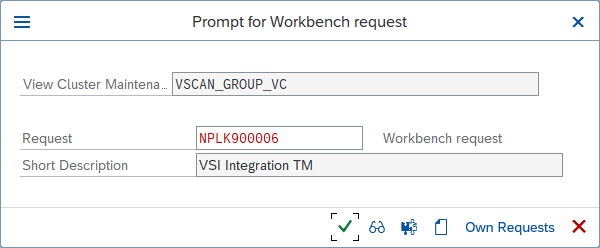

在Scanner Group區域指定群組名稱,並在Group Text區域描述掃描器群組,以建立新的掃描器群組。

-

點選儲存圖示或離開編輯模式。將會出現一個名為「提示Workbench請求」的對話框。在下方顯示的範例中,創建了一個新的Workbench請求來跟蹤所有與 VSI 相關的變更:

下一步是實際配置VSI整合。這稱為Virus Scan Adapter。

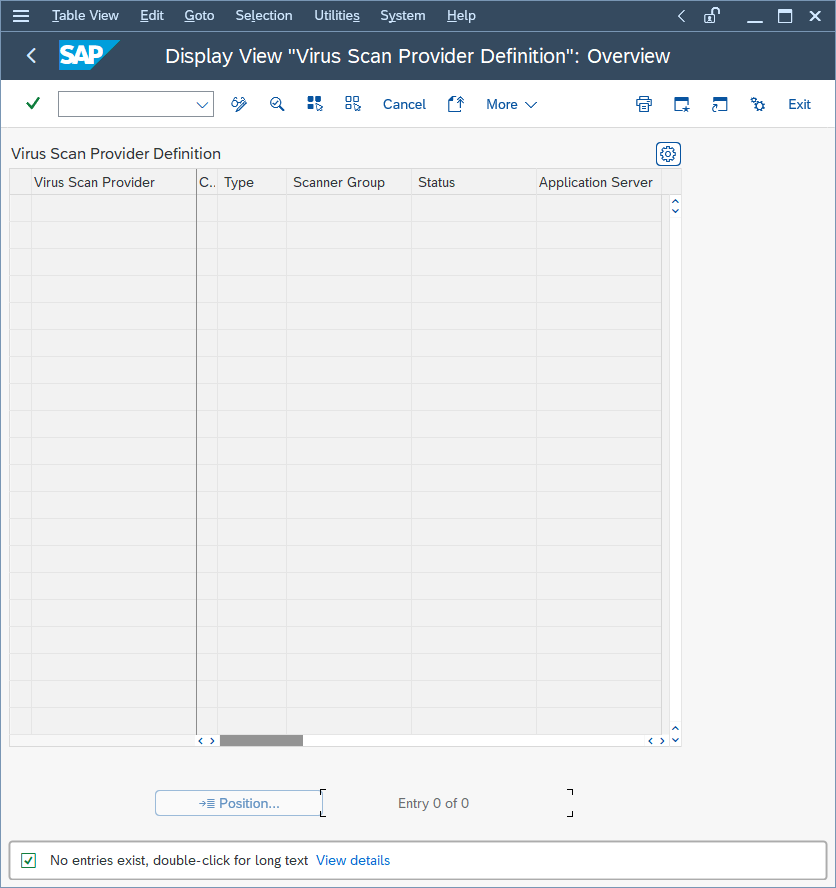

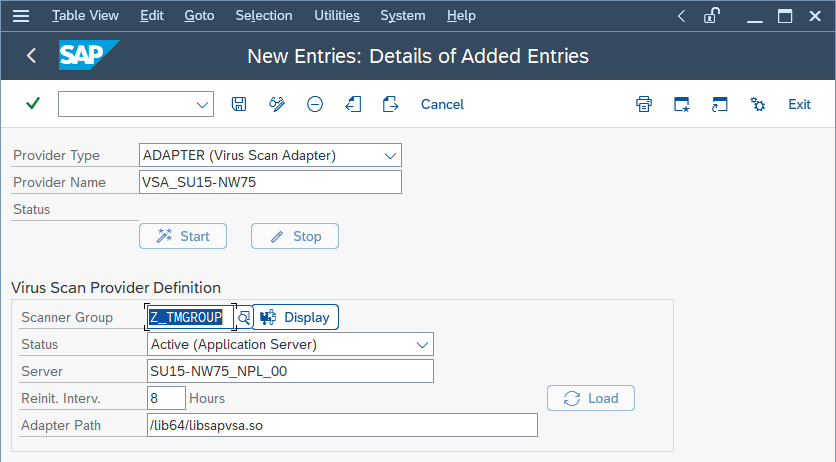

配置趨勢科技病毒掃瞄提供者

-

在 SAP WinGUI 中,執行 VSCAN 交易。在編輯模式下,點選 New Entries。

-

輸入VSI認證解決方案的配置。在以下範例中,設定了以下配置參數:

設定值說明提供者類型ADAPTER (病毒掃瞄適配器)自動設定(預設)提供者名稱VSA_<host name>自動設置,作為別名掃描器群組選擇您先前配置的群組所有先前建立的掃描器群組,您可以使用輸入幫助來顯示狀態啟用(應用伺服器)自動設定(預設)伺服器nplhost_NPL_42自動設定,主機名稱重新初始化間隔8 小時指定病毒掃瞄適配器重新初始化並加載新病毒定義的時間(以小時為單位)。適配器路徑 (Linux)/lib64/libsapvsa.so預設路徑適配器路徑 (Windows)C:\Program Files\Trend Micro\Deep Security Agent\lib\dsvsa.dll預設路徑

設定值說明提供者類型ADAPTER (病毒掃瞄適配器)自動設定(預設)提供者名稱VSA_<host name>自動設置,作為別名掃描器群組選擇您先前配置的群組所有先前建立的掃描器群組,您可以使用輸入幫助來顯示狀態啟用(應用伺服器)自動設定(預設)伺服器nplhost_NPL_42自動設定,主機名稱重新初始化間隔8 小時指定病毒掃瞄適配器重新初始化並加載新病毒定義的時間(以小時為單位)。適配器路徑 (Linux)/lib64/libsapvsa.so預設路徑適配器路徑 (Windows)C:\Program Files\Trend Micro\Deep Security Agent\lib\dsvsa.dll預設路徑 -

點選儲存圖示或離開編輯模式。提示將此打包成Workbench請求。

-

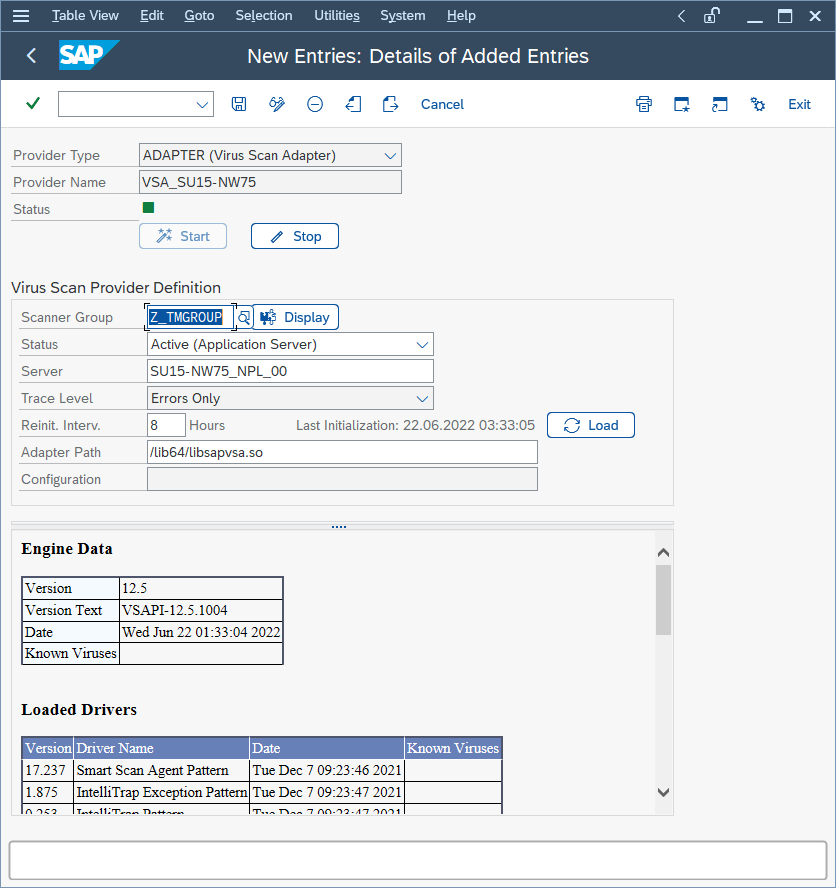

確認請求,然後點選Start按鈕。狀態燈變為綠色,表示適配器已加載並處於活動狀態。

此時,VSI 配置已接近完成。應用伺服器現在已準備好使用趨勢科技提供的病毒掃瞄來處理檔案交易。

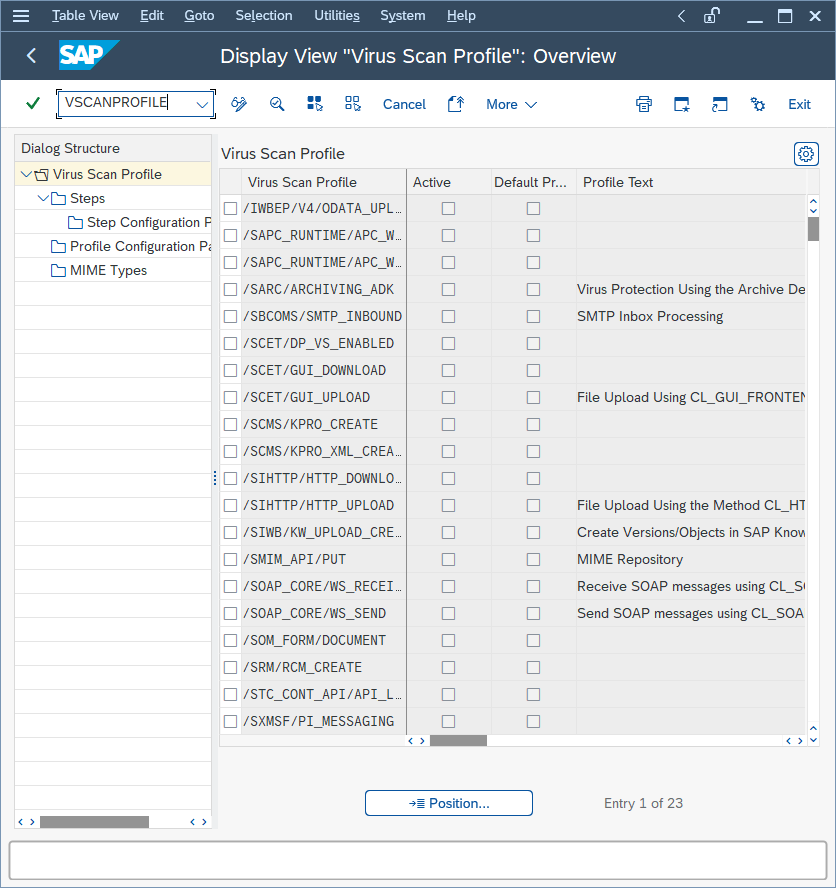

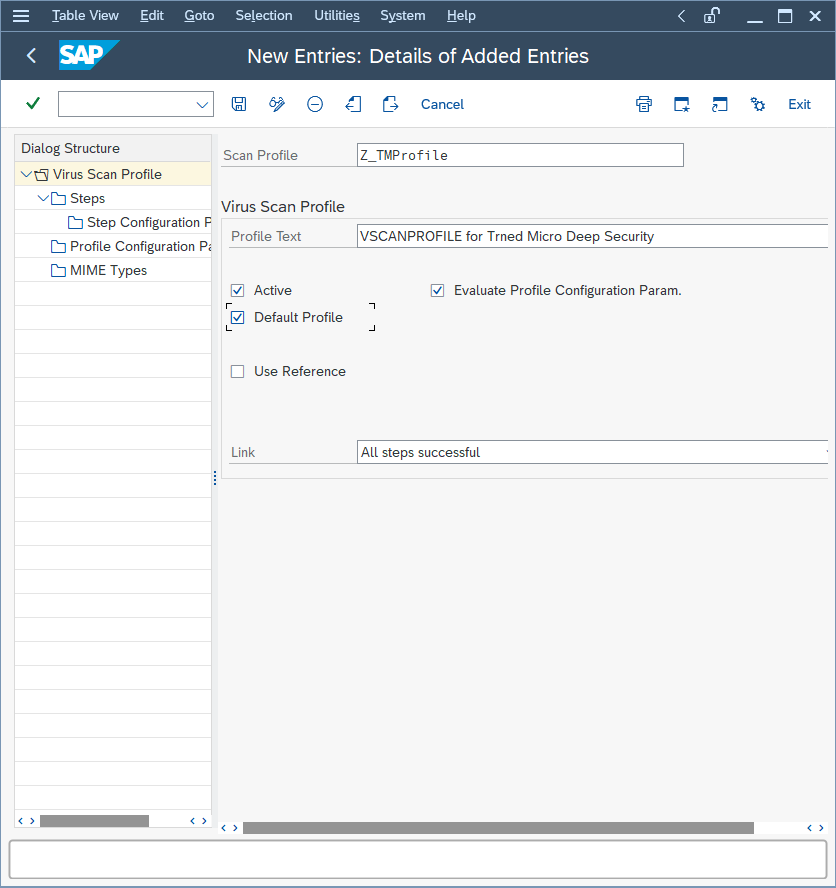

配置趨勢科技病毒掃瞄設定檔

-

在 SAP WinGUI 中,運行 VSCANPROFILE 交易,然後選擇需要病毒掃瞄的 SAP 操作。例如,勾選/SCET/GUI_UPLOAD或/SCET/GUI_DOWNLOAD的「啟用」核取方塊,然後點選儲存圖示。

-

在編輯模式中,點選New Entries。病毒掃瞄設定檔將定義如何處理特定交易(檔案上傳、檔案下載等),以對應病毒掃瞄介面。要在應用伺服器中使用先前配置的病毒掃瞄適配器,您需要創建一個新的病毒掃瞄設定檔:

-

在Scan Profile框中,輸入 "Z_TMProfile" 並選擇Active、Default Profile 和Evaluate Profile Configuration Param複選框。

-

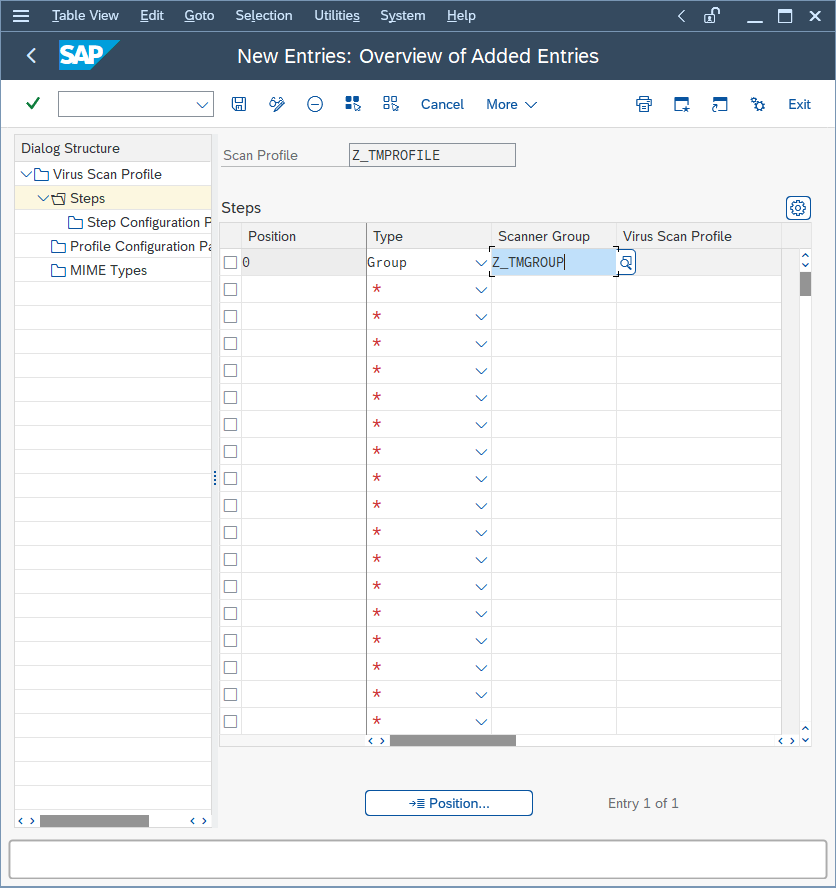

在仍處於編輯模式時,雙擊Steps資料夾以配置步驟:

-

點選 New Entries。當交易調用配置檔時,這些步驟定義了應該做什麼。

-

將Position設為 "0",將Type設為 "Group",並將Scanner Group設為您先前配置的群組名稱。

-

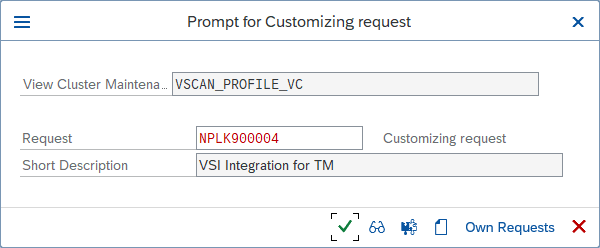

點選儲存圖示或離開編輯模式。一則關於現有病毒掃瞄設定檔的通知將(最終)出現,/SCET/DP_VS_ENABLED。

-

暫不處理關於現有配置檔的通知,因為該配置檔未啟用且未使用。確認此通知後,您將被要求將此配置打包到「自訂請求」中。創建新請求將有助於跟蹤已做出的更改:

-

要為步驟建立配置參數,請雙擊Profile Configuration Parameters資料夾,然後點選New Entries並設置參數:參數類型說明CUST_ACTIVE_CONTENT布林值檢查檔案是否包含腳本(JavaScript、PHP 或 ASP 腳本)並封鎖CUST_CHECK_MIME_TYPE布林值

檢查檔案副檔名是否與其 MIME 類型匹配。如果不匹配,該檔案將被已封鎖。所有 MIME 類型和副檔名都可以精確匹配。例如: - Word 檔案必須是 .doc 或 .dot

- JPEG 檔案必須是 .jpg

- 文字和二進位檔案可以是任何副檔名(不會封鎖)

請參閱 支援的 MIME 類型。 -

雙擊 Step Configuration Parameters 資料夾。點選 New Entries 並設置參數:參數類型說明預設 (Linux)預設 (Windows)最佳掃描效果布林值應該以「盡力而為」的方式進行掃瞄;也就是說,應該啟用所有允許 VSA 掃瞄物件的(安全關鍵)標誌,例如 SCANALLFILES 和 SCANEXTRACT,還有內部標誌。這些標誌的具體細節可以存儲在認證中。(未設定)(未設定)掃描所有檔案布林值掃描所有檔案,不論其副檔名。已停用已停用掃描擴展字元VSA 應掃瞄的副檔名列表。只有具有配置副檔名的檔案會被檢查。其他副檔名將被已封鎖。此處也可以使用萬用字元來搜尋模式。\* 代表此位置及後續,? 代表僅此字元。例如,exe;com;do?;ht\* => \`\*\` 表示掃瞄所有檔案。null""掃描限制整數此設定適用於壓縮檔案。它指定將被解壓縮和掃描的最大檔案數量。INT_MAX65535掃描提取布林值存檔或壓縮物件將被解壓縮已啟動已啟動SCANEXTRACT_SIZESIZE_T最大解壓縮大小0x7FFFFFFF62914560 (60 MB)SCANEXTRACT_DEPTH整數要解壓縮物件的最大深度。2020掃描MIME類型字元要掃描的 MIME 類型列表。僅檢查配置的 MIME 類型的文件。其他 MIME 類型將被已封鎖。此參數僅在 CUST_CHECK_MIME_TYPE 已啟動時有效。(未設定)(未設定)BLOCKMIMETYPES字元將被已封鎖的 MIME 類型列表。此參數僅在 CUST_CHECK_MIME_TYPE 已啟動時有效。(未設定)(未設定)BLOCKEXTENSIONS字元將被已封鎖的副檔名列表。(未設定)(未設定)

此配置是針對每個客戶端的,因此必須在 SAP 應用伺服器的每個租戶中完成。

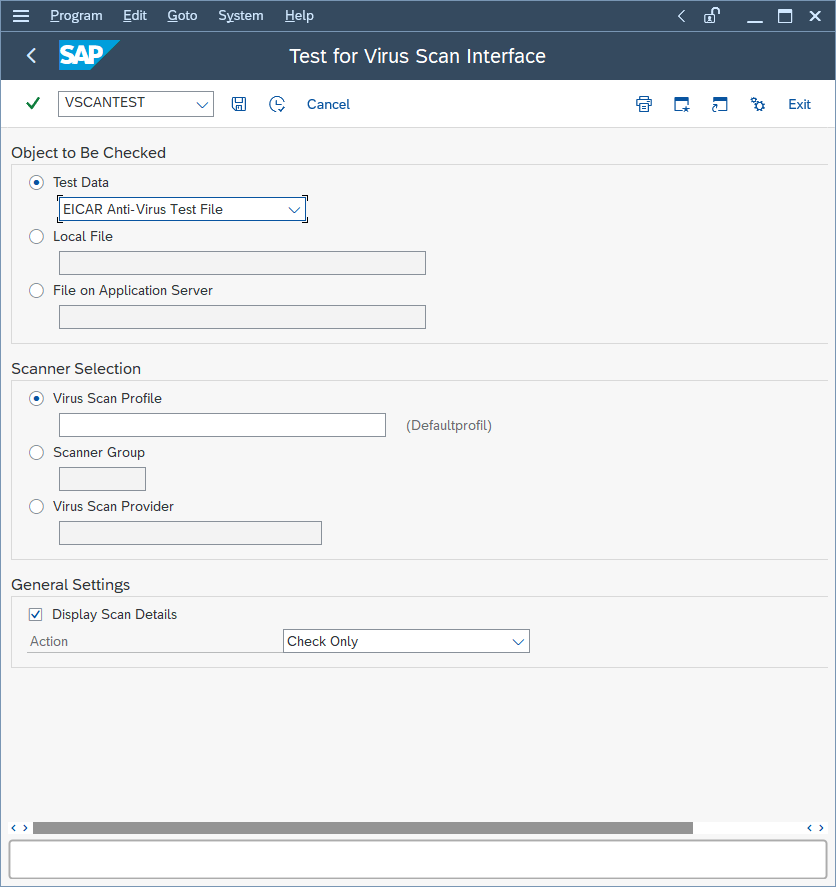

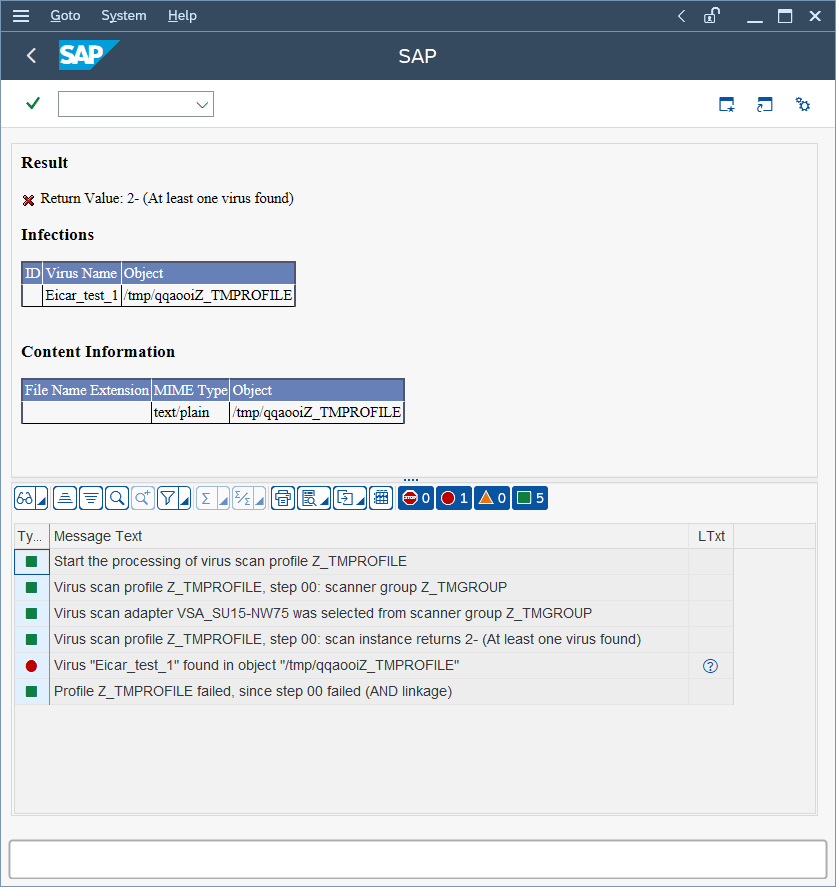

測試病毒掃瞄介面

-

在 SAP WinGUI 中,執行 VSCANTEST 交易。

每個支持VSI的SAP應用伺服器也有內建測試,以檢查配置步驟是否正確完成。為此,會在一個可以調用特定掃描器的交易中打包一個EICAR測試病毒(www.eicar.org)。

每個支持VSI的SAP應用伺服器也有內建測試,以檢查配置步驟是否正確完成。為此,會在一個可以調用特定掃描器的交易中打包一個EICAR測試病毒(www.eicar.org)。 -

不填寫任何內容將會調用在上一步配置的預設設定檔,因此請勿填寫任何內容。

-

Click Execute.出現一個通知,說明什麼是 EICAR 測試病毒。

-

確認通知。交易已被攔截:

Infections 顯示有關檢測到的惡意程式的資訊。

Content Information 顯示檔案的正確 MIME 類型。

檔案名稱總是由隨機生成的7個字母組成,後接病毒掃瞄設定檔名稱。

接下來,會有關於交易每個步驟的輸出:

- 該交易調用了默認病毒掃瞄配置檔,即病毒掃瞄配置檔 Z_TMPROFILE。

- 病毒掃瞄設定檔 Z_TMPROFILE 被配置為從病毒掃瞄群組 Z_TMGROUP 調用一個適配器。

- 病毒掃瞄群組 Z_TMGROUP 已配置多個適配器,並調用其中一個(在本例中為 VSA_NPLHOST)。

- 病毒掃瞄適配器返回值2-,表示發現了病毒。

- 有關偵測到的惡意程式的資訊顯示為 Eicar_test_1 和檔案物件 /tmp/ zUeEbZZ_TMPROFILE。

- 所呼叫的預設病毒掃瞄設定檔 Z_TMPROFILE 失敗,因為步驟 00(病毒掃瞄群組)未成功,因此檔案交易已停止進一步處理。

為了交叉檢查,伺服器與工作負載保護 主控台中也有關於此「惡意程式」事件的資訊。要查看此事件,請開啟電腦防護編輯器並點選 。

支援的 MIME 類型

掃描器支援的 MIME 類型會根據您使用的代理版本而有所不同。

- 代理程式版本 9.6 使用 VSAPI 9.85

- 代理程式版本 10.0 使用 ATSE 9.861

- 代理程式版本 10.1 使用 ATSE 9.862

- 代理程式版本 10.2、10.3、11.0、11.1 和 11.2 使用 ATSE 10.000

- 代理程式版本 11.3 及更高版本使用 ATSE 11.0.000

|

MIME 類型

|

說明

|

擴充功能

|

支援於 9.6 代理程式

|

在 10.0 代理中支援

|

支援 10.1 代理程式或更高版本

|

|

application/octet-stream

|

|

*

|

是

|

是

|

是

|

|

應用程式/通訊

|

COM 檔案

|

com

|

是

|

是

|

是

|

|

application/ecmascript

|

EMCScript 檔案

|

es

|

是

|

是

|

是

|

|

application/hta

|

HTA 檔案

|

hta

|

是

|

是

|

是

|

|

application/java-archive

|

Java Archive (JAR) 檔案

|

jar

|

是

|

是

|

是

|

|

應用程式/JavaScript

|

Javascript 檔案

|

js, jsxinc, jsx

|

是

|

是

|

是

|

|

application/msword

|

Word for Windows

|

doc, dot

|

是

|

是

|

是

|

|

application/vnd.ms-access

|

MS Access

|

mdb

|

否

|

否

|

否

|

|

application/vnd.ms-project

|

MS Project

|

mpp

|

否

|

否

|

否

|

|

application/msword

|

MS Word

|

doc, dot

|

是

|

是

|

是

|

|

application/octet-stream

|

COM 檔案

|

com

|

是

|

是

|

是

|

|

application/octet-stream

|

EXE 檔案

|

exe

|

是

|

是

|

是

|

|

application/pdf

|

Adobe 可攜式文件格式檔案

|

pdf

|

是

|

是

|

是

|

|

application/postscript

|

後記

|

ai

|

是

|

是

|

是

|

|

application/postscript

|

後記

|

ps

|

是

|

是

|

是

|

|

application/postscript

|

後記

|

ps

|

是

|

是

|

是

|

|

application/rar

|

RAR 檔案

|

rar

|

是

|

是

|

是

|

|

application/rtf

|

Microsoft RTF

|

rtf

|

是

|

是

|

是

|

|

application/sar

|

Sar 檔案

|

系統活動報告

|

是

|

是

|

是

|

|

application/vnd.ms-excel

|

Excel for Windows

|

xls, xlt, xla

|

是

|

是

|

是

|

|

application/vnd.ms-outlook

|

Outlook for Windows

|

訊息

|

否

|

是

|

是

|

|

application/vnd.ms-powerpoint

|

Windows PowerPoint

|

ppt, pot, pps, ppa

|

是

|

是

|

是

|

|

application/vnd.ms-publisher

|

MS Publisher

|

公用

|

否

|

否

|

是

|

|

application/vnd.oasis.opendocument

|

開啟文件

|

odf

|

是

|

是

|

是

|

|

application/vnd.openxmlformats-officedocument.presentationml.presentation

|

MS Office 檔案

|

pptx, potx, ppsx, ppam, pptm, potm, ppsm

|

是

|

是

|

是

|

|

application/vnd.openxmlformats-officedocument.spreadsheetml.sheet

|

MS Office 檔案

|

xlsx, xltx, xlsm, xltm, xlam, xlsb

|

是

|

是

|

是

|

|

application/vnd.openxmlformats-officedocument.wordprocessingml.document

|

MS Office 檔案

|

docx, dotx, docm, dotm

|

是

|

是

|

是

|

|

application/vnd.rn-realmedia

|

Real Media

|

刪除

|

是

|

是

|

是

|

|

application/wordperfect

|

WOrdPerfect

|

wp, wp5, wp6, wpd, w60, w61

|

是

|

是

|

是

|

|

application/x-alf

|

|

alf

|

是

|

是

|

是

|

|

application/x-arc-compressed

|

ARC 檔案

|

弧

|

是

|

是

|

是

|

|

application/x-bzip2

|

bZIP 檔案

|

*

|

是

|

是

|

是

|

|

application/x-cpio

|

CPIO 檔案

|

*

|

是

|

是

|

是

|

|

application/x-director

|

Macromedia Director Shockwave 影片

|

dcr

|

是

|

是

|

是

|

|

application/x-gzip

|

Gzip

|

*

|

是

|

是

|

是

|

|

application/xhtml+xml

|

XHTML

|

dhtm, dhtml, htm, html, htx, sht, shtm, shtml, stml, xht, xhtm, xhtml, xml, txt

|

是

|

是

|

是

|

|

application/x-java-class

|

JAVA 小程序

|

類別

|

是

|

是

|

是

|

|

application/x-kep

|

|

kep

|

是

|

是

|

是

|

|

application/x-otf

|

|

otf

|

是

|

是

|

是

|

|

application/x-sapshortcut

|

|

sap, sapc

|

是

|

是

|

是

|

|

application/x-shockwave-flash

|

Macromedia Flash

|

swf

|

是

|

是

|

是

|

|

application/x-silverlight-app

|

PKZIP

|

xap

|

是

|

是

|

是

|

|

application/x-sim

|

|

模擬

|

是

|

是

|

是

|

|

application/x-tar

|

TAR 檔案

|

tar

|

是

|

是

|

是

|

|

application/x-vbs

|

|

*

|

是

|

是

|

是

|

|

application/zip

|

ZIP 檔案

|

zip, zipx

|

是

|

是

|

是

|

|

audio/basic

|

音訊

|

snd, au

|

是

|

是

|

是

|

|

音訊/MIDI

|

MIDI

|

mid, midi, rmi, mdi, kar

|

是

|

是

|

是

|

|

audio/x-aiff

|

來自 Apple/SGI 的音訊交換檔案格式

|

aiff, aif, aifc

|

是

|

是

|

是

|

|

audio/x-mpeg-3

|

MP3

|

mp3

|

是

|

是

|

是

|

|

audio/x-realaudio

|

Real Audio

|

ra

|

是

|

是

|

是

|

|

audio/x-voc

|

Creative Voice Format(VOC)

|

詞彙

|

是

|

是

|

是

|

|

image/bmp

|

Windows BMP

|

bmp

|

是

|

是

|

是

|

|

image/gif

|

GIF

|

gif

|

是

|

是

|

是

|

|

影像/圖示

|

Windows 圖示

|

ico

|

是

|

是

|

是

|

|

image/jpeg

|

JPEG

|

jpg, jpeg, jpe, jif, jfif, jfi

|

是

|

是

|

是

|

|

影像/msp

|

Microsoft Paint

|

msp

|

是

|

是

|

是

|

|

image/png

|

可攜式網路圖形

|

png

|

是

|

是

|

是

|

|

影像/ppm

|

PPM 圖像

|

ppm

|

是

|

是

|

是

|

|

image/svg+xml

|

|

svg

|

是

|

是

|

是

|

|

image/tiff

|

TIFF

|

tif, tiff

|

是

|

是

|

是

|

|

image/vnd.ms-modi

|

Microsoft 文件影像

|

mdi

|

是

|

是

|

是

|

|

image/x-cpt

|

Corel PhotoPaint

|

cpt

|

是

|

是

|

是

|

|

image/x-pcx

|

PCX

|

pcx

|

是

|

是

|

是

|

|

image/x-pict

|

Macintosh 點陣圖

|

百分比

|

是

|

是

|

是

|

|

image/x-ras

|

週日光柵(RAS)

|

ras

|

是

|

是

|

是

|

|

image/x-wmf

|

Windows Metafile

|

wmf

|

是

|

是

|

是

|

|

text/csv

|

CSV

|

csv, txt

|

是

|

是

|

是

|

|

text/html

|

HTML

|

dhtm, dhtml, htm, html, htx, sht, shtm, shtml, stml, xht, xhtm, xhtml, xml, txt

|

是

|

是

|

是

|

|

text/plain

|

|

*

|

是

|

是

|

是

|

|

text/plain

|

文字檔

|

txt

|

是

|

是

|

是

|

|

text/xml

|

XML

|

dhtm, dhtml, htm, html, htx, sht, shtm, shtml, stml, xht, xhtm, xhtml, xml, txt

|

是

|

是

|

是

|

|

text/xsl

|

XSL

|

xsl

|

是

|

是

|

是

|

|

未知/未知

|

|

*

|

是

|

是

|

是

|

|

video/mpeg

|

|

*

|

是

|

是

|

是

|

|

video/quicktime

|

Quick Time 媒體

|

qt

|

是

|

是

|

是

|

|

video/x-fli

|

AutoDesk 動畫師

|

fli

|

是

|

是

|

是

|

|

video/x-flv

|

Macromedia Flash FLV 視訊

|

flv

|

是

|

是

|

是

|

|

video/x-ms-asf

|

進階串流格式

|

asf

|

是

|

是

|

是

|

|

video/x-scm

|

Lotus ScreenCam 影片

|

scm

|

是

|

是

|

是

|

|

text/x-msdos-batch

|

批次檔案是在 DOS、OS/2 和 Microsoft Windows 中的腳本檔案

|

bat, cmd, btm, txt

|

否

|

否

|

否

|