伺服器與工作負載保護 組件通過您的網路進行通信。它們使用:

在部署之前,您的網路管理員可能需要配置防火牆、AWS 安全群組和網頁代理,以允許這些網路服務。

若要查看防火牆例外清單,請參閱Trend Vision One 的防火牆例外要求。防火牆例外要求因您的環境而異。請參考適當的區域以確保您配置正確的允許規則。

注意Default settings are shown. 許多網路設定是可配置的。例如,如果 您的網路有一個 web Proxy,您可以配置代理通過它在端口 1443 連接,而不是直接連接到 伺服器與工作負載保護 在端口 443。如果您更改了預設設定,則防火牆必須允許通過新設定進行通信。

|

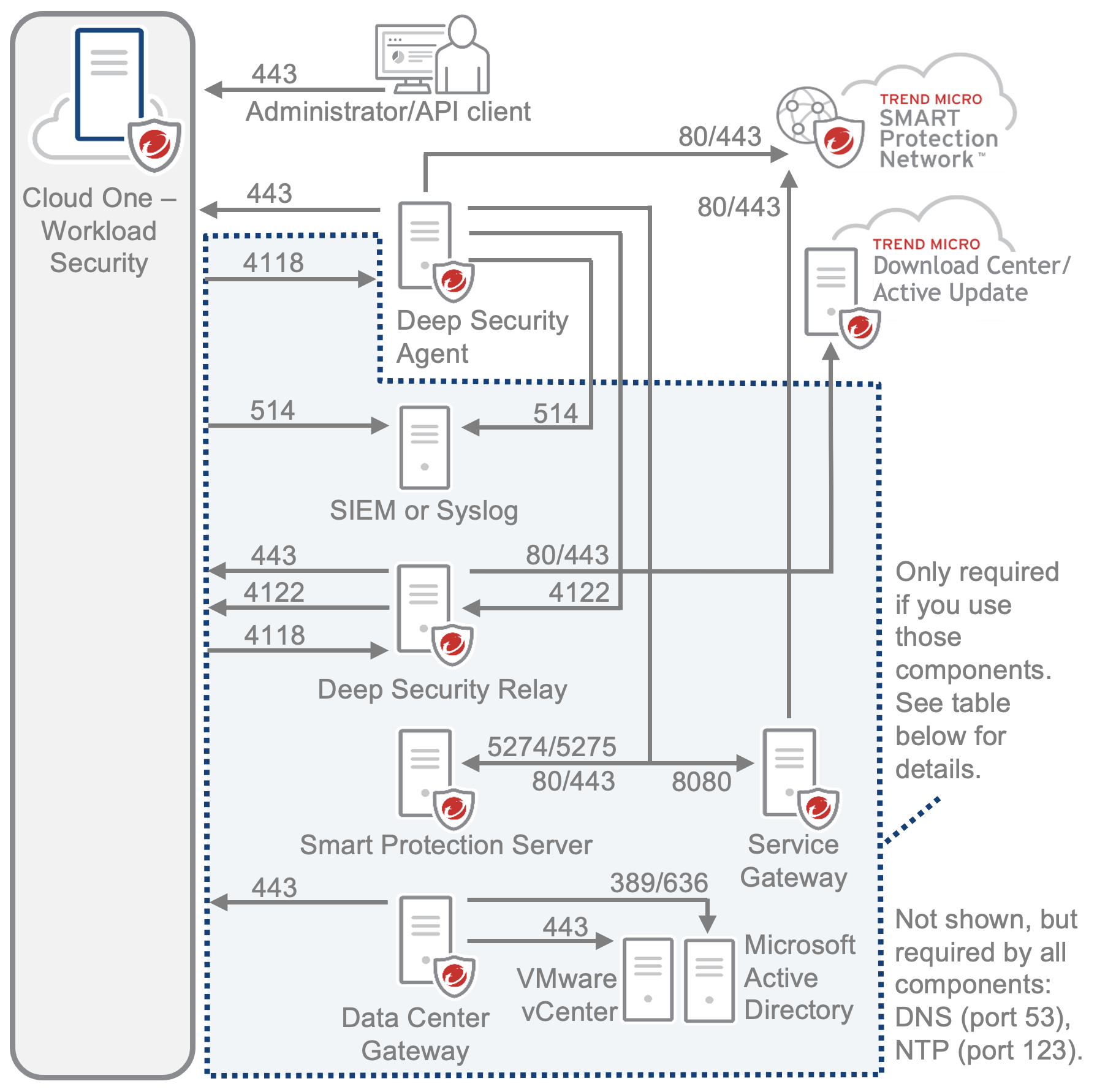

如需基本防護總覽,請參閱下方的網路圖。詳細資訊請參閱圖後的 所需的連接埠號碼、IP 位址和 URL 表格。

所需的 伺服器與工作負載保護 IP 位址和埠號

下表按來源位址(啟動 TCP 連接或 UDP 會話的部署組件)進行組織。回覆(同一連接但相反方向的封包,來自目標位址)通常也必須允許。

伺服器與工作負載保護 伺服器通常具有動態 IP 位址(也就是說,您部署中的其他電腦會在需要時使用 DNS 查詢來查找 伺服器與工作負載保護 FQDN 的當前 IP 位址)。有關 伺服器與工作負載保護 網域名稱的清單,請參閱 所需的 伺服器與工作負載保護 URL。

某些連接埠僅在您使用特定元件和功能時才需要。某些服務可能具有靜態 IP 位址。這些例外情況和選用功能已標示出來。

注意表中的所有通訊埠都是destination ports(也稱為監聽埠)。像許多軟體一樣,伺服器與工作負載保護在開啟套接字時也會使用一系列動態的臨時source ports。很少情況下,臨時來源埠可能會被已封鎖,這會導致連接問題。如果發生這種情況,則您必須也開啟來源埠。

|

|

來源位址

|

目標位址

|

連接埠(預設)

|

通訊協定

|

|

|

管理員的電腦防護

|

DNS 伺服器

|

53

|

UDP 上的 DNS

|

|

|

NTP 伺服器

|

123

|

NTP 通過 UDP

|

||

|

伺服器與工作負載保護

|

443

|

通過 TCP 的 HTTPS

|

||

|

伺服器與工作負載保護

子網:

|

514

|

透過 UDP 的 Syslog

|

||

|

6514

|

透過 TLS 的 Syslog

|

|||

|

代理程式,

|

4118

|

通過 TCP 的 HTTPS

|

||

|

代理程式

|

DNS 伺服器

|

53

|

UDP 上的 DNS

|

|

|

NTP 伺服器

|

123

|

NTP 通過 UDP

|

||

|

514

|

透過 UDP 的 Syslog

|

|||

|

伺服器與工作負載保護

|

443

|

通過 TCP 的 HTTPS

|

||

|

4122

|

通過 TCP 的 HTTPS

|

|||

|

主動式雲端截毒技術

|

80

|

通過 TCP 的 HTTP

|

||

|

443

|

通過 TCP 的 HTTPS

|

|||

|

8080

|

通過 TCP 的 HTTP

|

|||

|

80

|

通過 TCP 的 HTTP

|

|||

|

443

|

通過 TCP 的 HTTPS

|

|||

|

5274

|

通過 TCP 的 HTTP

|

|||

|

5275

|

通過 TCP 的 HTTPS

|

|||

|

所有 代理所需的目的地地址、端口和協議(每個中繼包含一個代理)

|

||||

|

4122

|

通過 TCP 的 HTTPS

|

|||

|

本地主機

(在中繼站上,其代理程式本地連接,而不是連接到遠端中繼站)

僅在伺服器的其他軟體使用相同的埠(埠衝突)或 主機防火牆(如 iptables 或 Windows 防火牆)封鎖本地主機連接(伺服器內部連接到自身)時進行配置。網路防火牆不需要允許此埠,因為本地主機連接不會到達網路。

|

4123

|

不適用

|

||

|

80

|

通過 TCP 的 HTTP

|

|||

|

443

|

透過 TCP 的 HTTPS

|

|||

|

下載中心,或其在本地 Web 伺服器上的鏡像(如果有的話)

2020-11-23 之前建立的帳戶:

|

443

|

通過 TCP 的 HTTPS

|

||

|

DNS 伺服器

|

53

|

UDP 上的 DNS

|

||

|

NTP 伺服器

|

123

|

NTP 通過 UDP

|

||

|

伺服器與工作負載保護

|

443

|

通過 TCP 的 HTTPS

|

||

|

VMware vCenter

|

443

|

通過 TCP 的 HTTPS

|

||

|

Microsoft Active Directory

|

389

|

STARTTLS 和 LDAP over TCP 和 UDP

|

||

|

636

|

透過 TCP 和 UDP 的 LDAPS

|

|||

|

DNS 伺服器

|

53

|

UDP 上的 DNS

|

||

|

NTP 伺服器

|

123

|

NTP 通過 UDP

|

||

|

趨勢科技主動雲端截毒技術(檔案信譽評等功能)

|

80

|

通過 TCP 的 HTTP

|

||

|

443

|

通過 TCP 的 HTTPS

|

|||

|

伺服器與工作負載保護

|

443

|

通過 TCP 的 HTTPS

|

||