使用 伺服器與工作負載保護 API 以及 AWS API 將 伺服器與工作負載保護 與各種 AWS 服務整合。此處提供的工作流程範例說明如何與以下 AWS 服務整合:

- Amazon GuardDuty

- Amazon Macie

- Amazon Inspector

- AWS WAF

- AWS Config

秘訣這些範例取代了託管在 GitHub 上的程式碼範例,這些範例將 伺服器與工作負載保護 與每個這些安全服務整合在一起。

|

AWS 雲端基於共同責任模型運作。對於您使用的任何服務,您和 AWS 會在一組操作和安全領域中分擔責任。對於 Amazon EC2 實例和 Amazon ECS 容器主機,您負責作業系統的安全性、任何應用程式以及您的資料。伺服器與工作負載保護 設計用來幫助解決這些責任。AWS 提供多種安全服務,也有助於解決這些責任,並能為 伺服器與工作負載保護 提供額外的見解。

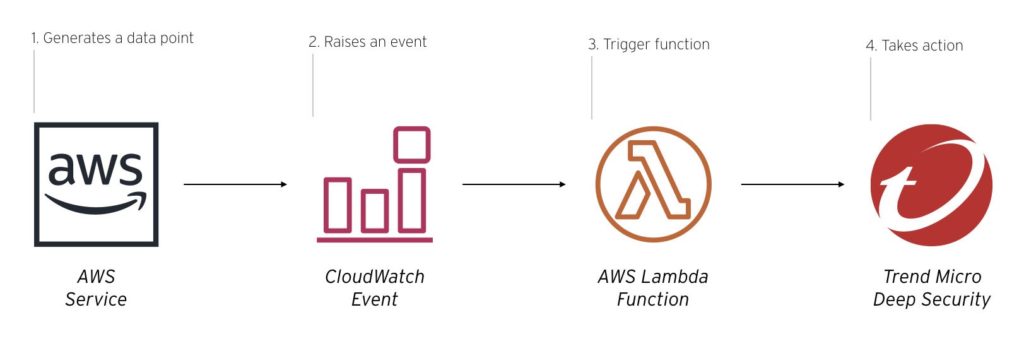

工作流程模式

大多數將伺服器與工作負載保護與AWS服務整合的工作流程遵循相同的模式,其中伺服器與工作負載保護對AWS生成的事件和信息做出反應。

步驟

- AWS 服務會生成資料防護點,例如警報或發現。

- 已生成 CloudWatch 事件。

- 事件觸發了您 AWS Lambda 函數。

- Lambda 函數使用 伺服器與工作負載保護 API 對 伺服器與工作負載保護 執行操作。

後續步驟

此工作流程從環境中捕獲資訊,以便在伺服器與工作負載保護內做出更明智的決策。您可以輕鬆地根據以下範例將此模式自訂到您的環境。

Amazon GuardDuty

Amazon GuardDuty 服務持續監控 VPC 流量日誌、Amazon CloudTrail 日誌和自訂 IP 清單,以檢測可能影響您 AWS 帳戶的問題和威脅。

作為這些活動的一部分,GuardDuty 也可能發現您帳戶中運行的 EC2 實例上的問題跡象。當它發現問題時,會提出一個發現結果。這些發現結果是您可以用來在 伺服器與工作負載保護 中觸發操作的極佳信息來源。

使用以下工作流程與 GuardDuty 整合:

步驟

- Amazon GuardDuty 生成了一個引用 EC2 實例的發現。

- Amazon CloudWatch 會針對 GuardDuty 的發現引發事件。

- CloudWatch 事件觸發訂閱該 CloudWatch 事件的 AWS Lambda 函數。

- Lambda 函數判斷 EC2 實例是否受 伺服器與工作負載保護 保護並做出相應反應:

-

Protected: Lambda 函數執行推薦掃瞄(應用結果)和完整性掃瞄以驗證保護措施是否到位

-

Not protected: Lambda 函數向相關團隊突出顯示未受保護的實例

-

後續步驟

當 GuardDuty 發現 EC2 實例存在問題時,例如可能的加密貨幣挖礦或異常網路流量,伺服器與工作負載保護 確保 EC2 實例已應用最新規則,並且根據應用的完整性規則集未被破壞。

Amazon Macie

Amazon Macie(限量發布)會檢查 Amazon S3 儲存桶的內容,以發現、分類和保護敏感資料。Macie 會找到個人識別信息(PII)或敏感的公司資料,並強調這些風險。

當配置錯誤時,S3 存儲桶可能會成為一個重要的暴露來源。當 Macie 發現問題時,它會通過 CloudWatch 事件發出警報。此事件可以在 伺服器與工作負載保護 中觸發一個動作。

您可以使用存儲桶和 IAM 權限來確定 伺服器與工作負載保護 是否可以通過確保相關的 EC2 實例應用了最新規則來幫助降低 S3 存儲桶的風險。

使用以下工作流程與 Macie 整合:

步驟

- Amazon Macie 發出警報。

- Amazon CloudWatch 從 Macie 警示中引發事件。

- CloudWatch 事件觸發訂閱該 CloudWatch 事件的 AWS Lambda 函數。

- Lambda 函數執行以下任務:a. 發現 S3 儲存桶權限允許存取的 IAM 角色。 b. 確定是否有任何 伺服器與工作負載保護 保護的 EC2 實例使用這些 IAM 角色並且有存取儲存桶的權限。 c. 執行建議掃瞄(應用結果)和完整性掃瞄,以驗證保護措施是否到位。

後續步驟

Amazon Inspector

Amazon Inspector 是一項自動化的 Security Assessment Service,可幫助提高您 EC2 實例和 ECS 主機的安全性和合規性。Inspector 作為代理在實例上運行,並在評估請求後生成報告。

此報告列出了在實例中發現的弱點或問題。對於安全弱點,發現通常包括 CVE 識別碼。CVE 識別碼可以與應用的 伺服器與工作負載保護 入侵防護規則相關聯,以確保有足夠的覆蓋範圍。

使用以下工作流程與 Inspector 整合,以增強 伺服器與工作負載保護 推薦掃描:

步驟

- Amazon Inspector 執行評估並生成發現。

- Amazon CloudWatch 從檢測結果中引發事件。

- 該事件會觸發訂閱了 CloudWatch 事件的 AWS Lambda 函數。

- Lambda 函數執行以下任務:a. 確定受影響的 EC2 實例是否受 伺服器與工作負載保護 保護。 b. 如果受保護,確定是否有對應於發現中引用的 CVE 的入侵防護規則。 c. 將規則應用於分配給 EC2 實例的策略。

後續步驟

AWS WAF

AWS WAF 是一個運行在超過120個存在點上的網頁應用防火牆,這些存在點構成了 AWS Edge。WAF 會檢查第7層的網頁請求,以發現常見的基於網頁的攻擊。

雖然 伺服器與工作負載保護 入侵防護模組可以阻止這些攻擊,但最好在離組織資料越遠的地方阻止這些類型的攻擊。

趨勢科技為 AWS WAF 提供兩組受管理的規則:

使用以下簡單的工作流程來突出顯示哪些 EC2 實例和 ECS 主機受 AWS WAF 保護,並且是利用受管規則集的良好候選者:

步驟

- 預定的 Amazon CloudWatch 任務觸發 AWS Lambda 函數。

- Lambda 函數執行以下任務:a. 檢查每個 CloudFront 發佈是否有關聯的 WAF WebACL (WACL) ID。 b. 檢查每個 ELB 和 ALB 是否有關聯的 WAF WACL ID。 c. 對於每個與 WAF 保護資源相關聯的實例,確定使用哪個 伺服器與工作負載保護 策略來保護它。 d. 根據分配給策略的入侵防護規則(Web 伺服器或 Web 應用程式),應用適當的一組管理規則。

後續步驟

AWS Config

AWS Config 服務記錄您環境中的變更並創建其可視化圖表。此資訊使您能夠審計、評估和評估您的環境。由於該服務持續監控您的環境,它允許在特定變更發生時執行規則(AWS Lambda

函數),並將資訊添加到這個重要的合規工具中。

由於伺服器與工作負載保護在您的合規性故事中扮演著關鍵角色,與AWS Config的整合可能是無價的。

AWS Config 中的規則功能非常簡單:選擇一個觸發器,當觸發器發生時,AWS Config 會執行您的 AWS Lambda 函數。最常見的觸發器是“資源/EC2

實例”。每次實例發生變更時,Lambda 函數就會執行。

Lambda 函數可以在發生變更時檢索有關實例的信息,例如:

- 是否由特定政策保護的實例

- 特定保護模組(例如惡意程式防護)是否在此實例上啟用

- 該實例是否沒有警告

每個這些範例都提供了有價值的合規資訊,可以輕鬆地記錄在 AWS Config 中,為合規審計創建單一的資料防護來源。