Server & Workload Protection APIをAWS APIとともに使用して、 Server & Workload Protection をさまざまなAWSサービスと統合します。ここで示すワークフローの例では、次のAWSサービスと統合する方法について説明します。

- Amazon GuardDuty

- Amazon Macie

- Amazon Inspector

- AWS WAF

- AWS Config

ヒントこれらの例は、 Server & Workload Protection とこれらの各セキュリティサービスを統合したGitHubでホストされていたコードサンプルを置き換えます。

|

AWSクラウドは、責任共有モデル。お客さまが使用するサービスについて、お客さまとAWSは、一連の運用およびセキュリティ領域にわたって責任を共有します。 Amazon EC2インスタンスおよびAmazon

ECSコンテナホストの場合、オペレーティングシステム、アプリケーション、およびデータのセキュリティはお客さまの責任で行ってください。 Server & Workload Protection は、これらの責任に対処できるように設計されています。 AWSは、これらの責任に対処するのに役立つ多くのセキュリティサービスを提供し、 Server & Workload Protectionに追加の洞察を提供できます。

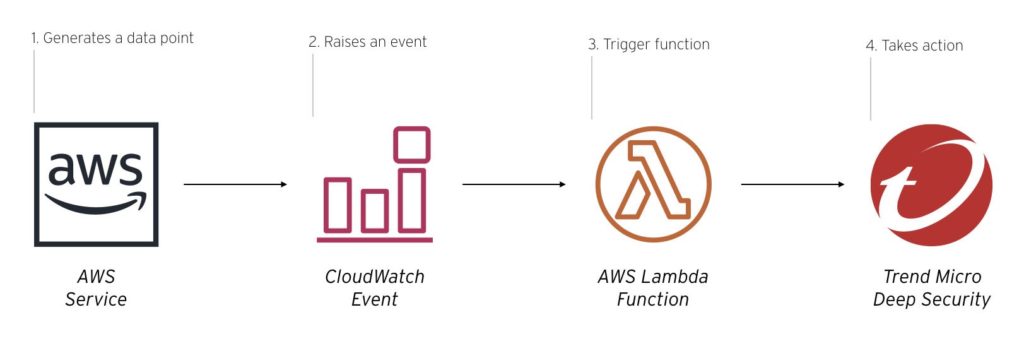

ワークフローパターン

Server & Workload Protection をAWSのサービスと統合するためのほとんどのワークフローは、AWSが生成するイベントや情報に Server & Workload Protection が反応するのと同じパターンに従います。

手順

- AWSのサービスは、アラートや検出結果などのデータポイントを生成します。

- CloudWatchイベントが生成されます。

- このイベントにより、AWS Lambda関数がトリガーされます。

- Lambda関数は、 Server & Workload Protection APIを使用して Server & Workload Protectionで処理を実行します。

次のステップ

このワークフローは、環境から情報を取得して、 Server & Workload Protection内でより適切な意思決定を行います。次の例に示すように、このパターンは環境に合わせて簡単にカスタマイズできます。

Amazon GuardDuty

はAmazon GuardDutyサービスは、AWSアカウントに影響を与える可能性のある問題や脅威について、VPCフローログ、Amazon CloudTrailログ、およびカスタムIPリストを継続的に監視します。

これらのアクティビティの一環として、GuardDutyは、アカウントで実行されているEC2インスタンスで問題の兆候を検出することもあります。問題が検出されると、検出結果が生成されます。これらの検出結果は、

Server & Workload Protectionでの処理のトリガに使用できる優れた情報源です。

GuardDutyと統合するには、次のワークフローを使用します。

手順

- Amazon GuardDutyは、EC2インスタンスを引用する結果を生成します。

- Amazon CloudWatchで、GuardDutyの検出結果を含むイベントが発生します。

- Cloudwatchイベントは、CloudWatchイベントにサブスクライブしているAWS Lambda関数をトリガーします。

- Lambda関数は、EC2インスタンスが Server & Workload Protection によって保護されているかどうかを判断し、それに応じて処理します。

-

[保護されている:] Lambda関数は、推奨設定の検索 (結果の適用) と整合性検索を実行して、保護が適用されていることを確認します。

-

[保護されていません:] Lambda関数は、保護されていないインスタンスを関連チームにハイライト表示します。

-

次のステップ

暗号通貨マイニングの可能性や異常なネットワークトラフィックなど、EC2インスタンスで問題が検出されると、 Server & Workload Protection は、適用された整合性ルールセットに従って、EC2インスタンスに最新のルールが適用され、不正使用されていないことを確認します。

Amazon Macie

Amazon Macie (限定リリース) は、Amazon S3バケットの内容を調べて、機密データを検出、分類、および保護します。 Macieは、個人を特定できる情報 (PII) や企業の機密データを検出し、そのリスクを強調表示します。

設定を誤ると、S3バケットが重大な危険源となる可能性があります。 Macieで問題が検出されると、CloudWatchイベントを介してアラートが生成されます。このイベントは、

Server & Workload Protectionの処理をトリガできます。

バケットとIAMの権限を使用して、関連するEC2インスタンスに最新のルールを適用することで、 Server & Workload Protection がS3バケットのリスクを軽減できるかどうかを判断できます。

次のワークフローを使用して、Macieと統合します。

手順

- Amazon Macieでアラートが生成されます。

- Amazon CloudWatchがMacieアラートからイベントを発生させます。

- CloudWatchイベントは、CloudWatchイベントにサブスクライブしているAWS Lambda関数をトリガーします。

- Lambda関数は次のタスクを実行します。a. S3バケットの権限でアクセスが許可されているIAMロールを検出します。 b. Server & Workload Protectionで保護されたEC2インスタンスがIAMロールを使用してバケットにアクセスできるかどうかを決定します。 c.推奨設定の検索 (結果を適用) と整合性検索を実行して、保護が設定されていることを確認します。

次のステップ

Amazon Inspector

Amazonインスペクタは、EC2インスタンスとECSホストのセキュリティとコンプライアンスの向上に役立つ自動セキュリティ評価サービスです。 Inspectorはインスタンス上でエージェントとして実行され、評価要求の結果としてレポートを生成します。

このレポートには、インスタンスで検出された脆弱性または問題がリストされます。セキュリティの脆弱性については、通常、検出結果にはCVE識別子が含まれます。 CVE識別子を適用された

Server & Workload Protection 侵入防御ルールと関連付けることで、適切なカバレッジを確保できます。

次のワークフローを使用してInspectorと統合し、 Server & Workload Protection 推奨設定の検索を強化します。

手順

- Amazon Inspectorで評価が実行され、結果が生成されます。

- Amazon CloudWatchは、結果に基づいてイベントを発生させます。

- このイベントにより、CloudWatchイベントにサブスクライブされたAWS Lambda関数がトリガーされます。

- Lambda関数は次のタスクを実行します。a.影響を受けたEC2インスタンスが Server & Workload Protectionによって保護されているかどうかを判断します。 b.保護されている場合は、結果に示されているCVEに対応する侵入防御ルールがあるかどうかを判断します。 c. EC2インスタンスに割り当てられているポリシーにルールを適用します。

次のステップ

AWS WAF

AWS WAFは、AWSエッジを構成する120以上のPOSで実行されるWebアプリケーションファイアウォールです。 WAFは、レイヤ7のWeb要求を調べて、一般的なWebベースの攻撃を検出します。

Server & Workload Protection 侵入防御モジュールはこれらの攻撃を阻止できますが、組織のデータからできるだけ離れた場所でこの種の攻撃を阻止することをお勧めします。

トレンドマイクロでは、AWS WAF用に2セットの管理ルールを提供しています。

次の簡単なワークフローを使用して、AWS WAFによって保護されていて、マネージドルールセットの利用に適したEC2インスタンスとECSホストを特定します。

手順

- スケジュールされたAmazon CloudWatchタスクによってAWS Lambda関数がトリガーされます。

- Lambda関数は次のタスクを実行します。a.各CloudFrontディストリビューションで、関連付けられているWAF WebACL (WACL) IDを確認します。 b.各ELBおよびALBで、関連付けられているWAF WACL IDを確認します。 c. WAFで保護されたリソースに関連付けられている各インスタンスについて、その保護に使用する Server & Workload Protection ポリシーを決定します。 d.ポリシー (WebサーバまたはWebアプリケーション) に割り当てられている侵入防御ルールに基づいて、適切な管理ルールセットを適用します。

次のステップ

AWS Config

はAWS設定サービスは、環境の変化を記録し、その変化を可視化します。この情報を使用して、環境を監査、評価、および評価できます。サービスは環境を継続的に監視するため、特定の変更が発生したときにルール

(AWS Lambda関数) を実行し、この重要なコンプライアンスツールに情報を追加できます。

Server & Workload Protection はコンプライアンスにおいて重要な役割を果たすため、AWS Configとの統合は非常に重要です。

AWS Configのルール機能は非常に簡単です。トリガーを選択すると、そのトリガーが発生したときにAWS ConfigがAWS Lambda関数を実行します。選択する最も一般的なトリガーは「リソース/EC2インスタンス」です。インスタンスが変更されるたびに、Lambda関数が実行されます。

Lambda関数は、次のような変更が発生したときにインスタンスに関する情報を取得できます。

- インスタンスが特定のポリシーで保護されているかどうか

- インスタンスで特定の保護モジュール (不正プログラム対策など) が有効かどうか

- インスタンスに警告が表示されていないかどうか

これらの各例は、AWS Configに簡単に記録できる貴重なコンプライアンス情報を提供し、コンプライアンス監査用の単一のデータソースを作成します。