Verwenden Sie die Server- und Workload Protection-API zusammen mit den AWS-APIs, um Server- und Workload Protection in verschiedene AWS-Dienste zu integrieren. Die hier vorgestellten Workflow-Beispiele

beschreiben, wie die Integration mit den folgenden AWS-Diensten erfolgt:

- Amazon GuardDuty

- Amazon Macie

- Amazon Inspector

- AWS WAF

- AWS Config

TippDiese Beispiele ersetzen die Codebeispiele, die auf GitHub gehostet wurden und Server- und Workload Protection mit jedem dieser Sicherheitsdienste integrierten.

|

Die AWS Cloud arbeitet nach einem Modell der geteilten Verantwortung. Bei jedem genutzten Dienst teilen Sie und AWS die Verantwortung in verschiedenen

Betriebs- und Sicherheitsbereichen. Bei Amazon EC2-Instanzen und Amazon ECS-Container-Hosts

sind Sie für die Sicherheit des Betriebssystems, der Anwendungen und Ihrer Daten verantwortlich.

Server- und Workload Protection ist darauf ausgelegt, bei der Erfüllung dieser Verantwortlichkeiten zu helfen. AWS

bietet eine Reihe von Sicherheitsdiensten an, die ebenfalls bei der Erfüllung dieser

Verantwortlichkeiten unterstützen und zusätzliche Einblicke in Server- und Workload Protection bieten können.

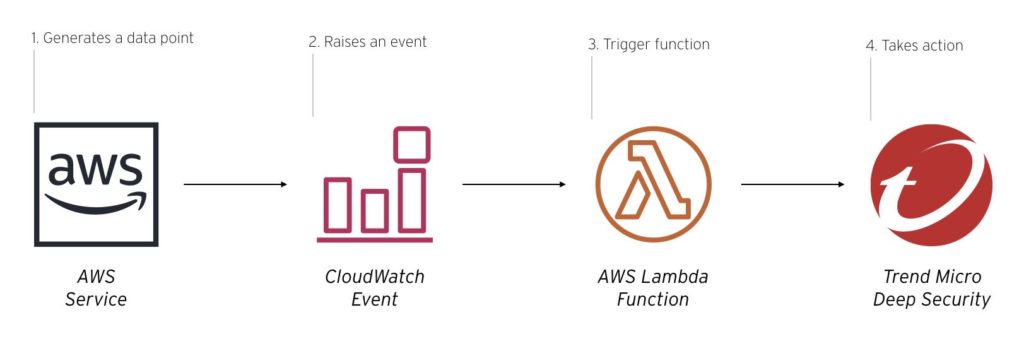

Arbeitsablaufmuster

Die meisten Workflows zur Integration von Server- und Workload Protection mit AWS-Diensten folgen demselben Muster, bei dem Server- und Workload Protection auf Ereignisse und Informationen reagiert, die von AWS generiert werden.

Prozedur

- Der AWS-Dienst generiert einen Datenpunkt wie eine Warnung oder Feststellung.

- Ein CloudWatch-Ereignis wird generiert.

- Das Ereignis löst Ihre AWS Lambda-Funktion aus.

- Die Lambda-Funktion verwendet die Server- und Workload Protection-API, um eine Aktion auf Server- und Workload Protection auszuführen.

Nächste Schritte

Dieser Workflow erfasst Informationen aus der Umgebung, um innerhalb von Server- und Workload Protection intelligentere Entscheidungen zu treffen. Sie können dieses Muster problemlos an

Ihre Umgebung anpassen, wie in den folgenden Beispielen veranschaulicht.

Amazon GuardDuty

Der Amazon GuardDuty-Dienst überwacht kontinuierlich VPC-Flow-Protokolle, Amazon CloudTrail-Protokolle

und benutzerdefinierte IP-Listen auf Probleme und Bedrohungen, die Ihr AWS-Konto beeinträchtigen

könnten.

Im Rahmen dieser Aktivitäten kann GuardDuty auch Hinweise auf Probleme bei EC2-Instanzen

entdecken, die in Ihrem Konto ausgeführt werden. Wenn ein Problem entdeckt wird, wird

ein Befund erstellt. Diese Befunde sind eine ausgezeichnete Informationsquelle, die

Sie nutzen können, um eine Aktion in Server- und Workload Protection auszulösen.

Verwenden Sie den folgenden Arbeitsablauf, um die Integration mit GuardDuty durchzuführen:

Prozedur

- Amazon GuardDuty generiert einen Befund, der eine EC2-Instanz nennt.

- Amazon CloudWatch löst ein Ereignis mit dem GuardDuty-Befund aus.

- Das CloudWatch-Ereignis löst eine AWS Lambda-Funktion aus, die auf das CloudWatch-Ereignis abonniert ist.

- Die Lambda-Funktion bestimmt, ob die EC2-Instanz durch Server- und Workload Protection geschützt ist, und reagiert entsprechend:

-

Protected: Die Lambda-Funktion führt einen Empfehlungsscan (unter Anwendung der Ergebnisse) und einen Integritätsscan durch, um zu überprüfen, ob die Schutzmaßnahmen vorhanden sind

-

Not protected: Die Lambda-Funktion hebt die ungeschützte Instanz für das zuständige Team hervor

-

Nächste Schritte

Wenn GuardDuty ein Problem mit einer EC2-Instanz entdeckt, wie z. B. mögliches Krypto-Mining

oder ungewöhnlichen Netzwerkverkehr, stellt Server- und Workload Protection sicher, dass die EC2-Instanzen die neuesten Regeln angewendet haben und gemäß dem

angewendeten Integritätsregelwerk nicht kompromittiert wurden.

Amazon Macie

Amazon Macie (in begrenzter Veröffentlichung) untersucht die Inhalte von Amazon S3-Buckets, um

sensible Daten zu entdecken, zu klassifizieren und zu schützen. Macie findet persönlich

identifizierbare Informationen (PII) oder sensible Unternehmensdaten und hebt dieses

Risiko hervor.

Wenn falsch konfiguriert, können S3-Buckets eine erhebliche Quelle der Gefährdung

sein. Wenn Macie ein Problem entdeckt, wird ein Alarm über ein CloudWatch-Ereignis

ausgelöst. Dieses Ereignis kann eine Aktion in Server- und Workload Protection auslösen.

Sie können die Bucket- und IAM-Berechtigungen verwenden, um festzustellen, ob Server- und Workload Protection dazu beitragen kann, das Risiko für die S3-Buckets zu verringern, indem sichergestellt

wird, dass die zugehörigen EC2-Instanzen die neuesten Regeln angewendet haben.

Verwenden Sie den folgenden Arbeitsablauf, um sich in Macie zu integrieren:

Prozedur

- Amazon Macie gibt eine Warnung aus.

- Amazon CloudWatch löst ein Ereignis aus der Macie-Warnung aus.

- Das CloudWatch-Ereignis löst eine AWS Lambda-Funktion aus, die auf das CloudWatch-Ereignis

abonniert ist.

- Die Lambda-Funktion führt folgende Aufgaben aus:a. Entdeckt die IAM-Rollen, für die die S3-Bucket-Berechtigungen den Zugriff erlauben. b. Bestimmt, ob geschützte EC2-Instanzen mit Server- und Workload Protection die IAM-Rollen verwenden und Zugriff auf den Bucket haben. c. Führt einen Empfehlungsscan (unter Anwendung der Ergebnisse) und einen Integritätsscan durch, um zu überprüfen, ob Schutzmaßnahmen vorhanden sind.

Nächste Schritte

Amazon Inspector

Amazon Inspector ist ein automatisierter Security Assessment Service, der dazu beitragen kann, die

Sicherheit und Konformität Ihrer EC2-Instanzen und ECS-Hosts zu verbessern. Inspector

läuft als Agent auf der Instanz und erstellt einen Bericht als Ergebnis einer Bewertungsanfrage.

Dieser Bericht listet die Schwachstellen oder Probleme auf, die auf der Instanz entdeckt

wurden. Bei Sicherheitslücken enthalten die Ergebnisse in der Regel eine CVE-Kennung.

Die CVE-Kennung kann mit den angewendeten Server- und Workload Protection Regeln zum Eindringschutz korreliert werden, um sicherzustellen, dass ein angemessener

Schutz vorhanden ist.

Verwenden Sie den folgenden Workflow, um sich mit Inspector zu integrieren und die

Server- und Workload Protection Empfehlungsscans zu erweitern:

Prozedur

- Amazon Inspector führt eine Bewertung durch und erstellt einen Befund.

- Amazon CloudWatch löst ein Ereignis aus dem Befund aus.

- Das Ereignis löst eine AWS Lambda-Funktion aus, die auf das CloudWatch-Ereignis abonniert

ist.

- Die Lambda-Funktion führt folgende Aufgaben aus:a. Bestimmt, ob die betroffene EC2-Instanz durch Server- und Workload Protection geschützt ist. b. Falls geschützt, wird ermittelt, ob eine Intrusion-Prevention-Regel vorhanden ist, die dem im Fund zitierten CVE entspricht. c. Wendet die Regel auf die Richtlinie an, die der EC2-Instanz zugewiesen ist.

Nächste Schritte

AWS WAF

AWS WAF ist eine Webanwendungs-Firewall, die auf den über 120 Points of Presence läuft, die

das AWS Edge ausmachen. WAF untersucht Webanfragen der Schicht 7, um gängige webbasierte

Angriffe zu entdecken.

Während das Server- und Workload Protection Intrusion Prevention-Modul diese Angriffe stoppen kann, ist es wünschenswert, diese

Arten von Angriffen so weit wie möglich von den organisatorischen Daten entfernt zu

sperren.

Trend Micro bietet zwei Sätze verwalteter Regeln für AWS WAF an:

Verwenden Sie den folgenden einfachen Workflow, um hervorzuheben, welche EC2-Instanzen

und ECS-Hosts durch das AWS WAF geschützt sind und sich gut für die Nutzung des verwalteten

Regelwerks eignen:

Prozedur

- Eine geplante Amazon CloudWatch-Aufgabe löst eine AWS Lambda-Funktion aus.

- Die Lambda-Funktion führt folgende Aufgaben aus:a. Überprüfen Sie jede CloudFront-Distribution auf eine zugeordnete WAF WebACL (WACL) ID. b. Überprüfen Sie jeden ELB und ALB auf eine zugeordnete WAF WACL ID. c. Bestimmen Sie für jede Instanz, die mit einer WAF-geschützten Ressource verbunden ist, welche Server- und Workload Protection-Richtlinie zu ihrem Schutz verwendet wird. d. Wenden Sie das entsprechende Set verwalteter Regeln basierend auf den Regeln zum Eindringschutz an, die der Richtlinie (Webserver oder Webanwendung) zugewiesen sind.

Nächste Schritte

AWS Config

Der AWS Config-Dienst zeichnet Änderungen in Ihrer Umgebung auf und erstellt Visualisierungen davon.

Diese Informationen ermöglichen es Ihnen, Ihre Umgebung zu prüfen, zu bewerten und

einzuschätzen. Da der Dienst Ihre Umgebung kontinuierlich überwacht, erlaubt er es,

dass Regeln (AWS Lambda-Funktionen) ausgeführt werden, wenn bestimmte Änderungen auftreten,

und Informationen zu diesem wesentlichen Compliance-Tool hinzuzufügen.

Da Server- und Workload Protection eine entscheidende Rolle in Ihrer Compliance-Strategie spielt, kann die Integration

mit AWS Config von unschätzbarem Wert sein.

Die Funktion "Regeln" in AWS Config ist sehr einfach: Wählen Sie einen Auslöser aus,

und AWS Config führt Ihre AWS Lambda-Funktion aus, wenn dieser Auslöser eintritt.

Der am häufigsten auszuwählende Auslöser ist „Ressource/EC2-Instanz“. Jedes Mal, wenn

sich eine Instanz ändert, wird die Lambda-Funktion ausgeführt.

Die Lambda-Funktion kann Informationen über die Instanz abrufen, wenn eine Änderung

auftritt, zum Beispiel:

- Ob die Instanz durch eine bestimmte Richtlinie geschützt ist

- Ob ein spezifisches Schutzmodul (wie Anti-Malware) auf der Instanz aktiv ist

- Ob die Instanz frei von Warnungen ist

Jedes dieser Beispiele liefert wertvolle Compliance-Informationen, die leicht in AWS

Config aufgezeichnet werden können, um eine einzige Datenquelle für Compliance-Audits

zu schaffen.