要使用部署程式檔透過伺服器與工作負載保護部署Trend Vision One 端點安全代理,請在「Endpoint Inventory」中配置並下載部署程式檔。欲了解詳細資訊,請參閱使用部署程式檔部署代理程式。

重要以下步驟不再被視為有效,僅供參考使用。

|

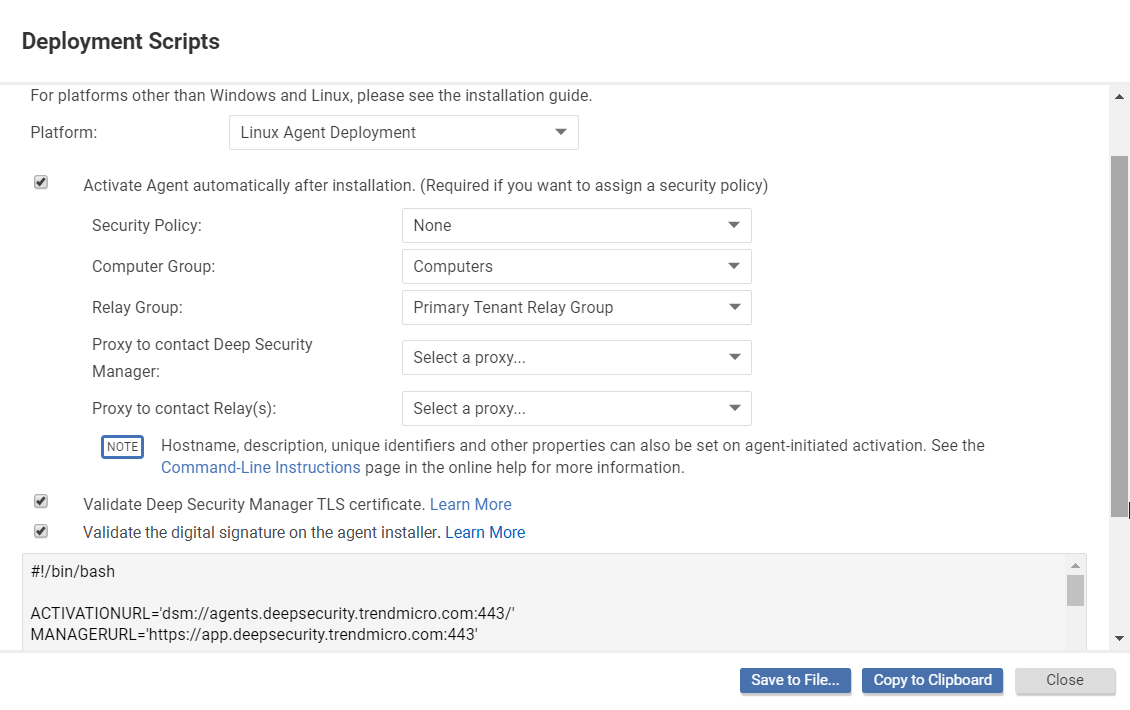

將電腦防護新增到伺服器與工作負載保護中的受保護資源列表並實施防護是一個多步驟的過程。幾乎所有這些步驟都可以從電腦防護的命令列執行,因此可以編寫腳本。伺服器與工作負載保護主控台包含一個部署程式檔編寫助手,可以從技術支援中心選單中訪問。

通過伺服器與工作負載保護生成的部署腳本執行以下操作:

- 在選定的平台上安裝代理程式

- 啟動代理程式

- 指派政策給代理

生成部署程式檔

生成的部署程式檔會根據您所在的地區而有所不同,因此您不能在不同地區使用相同的部署程式檔。

在您開始之前,請確保以下事項:

- 您的代理版本控制設定已按需求配置。詳情請參閱配置代理版本控制。

- 您已啟動代理啟動的激活 (AIA)。如果您希望部署程式檔在安裝後激活代理,則需要 AIA。詳情請參閱使用代理啟動的激活和通信來激活和保護代理。

步驟

- 在 伺服器與工作負載保護 控制台中,前往 。

- 選擇您要部署軟體的平台。

- 選擇「Activate agent automatically after installation」。在您套用政策以保護電腦防護之前,代理必須先被啟動。啟動會在初次通訊時將代理註冊到管理者。

- (可選)定義「安全政策」、「電腦群組」、「Relay Group」、「Proxy to contact Server & Workload Protection」和「Proxy to contact Relays」。

- 選擇「Validate Server & Workload Protection TLS certificate」(可選,但強烈建議)。選擇此選項時,會檢查伺服器與工作負載保護在下載代理軟體時是否使用來自受信任憑證機構(CA)的有效TLS憑證,這有助於防止「中間人」攻擊。您可以透過查看伺服器與工作負載保護控制台中的瀏覽器欄來檢查伺服器與工作負載保護是否使用有效的CA憑證。

- 可選擇(但強烈建議)選擇「Validate the signature on the agent installer」,以使部署程式檔啟動代理安裝程式檔案的數位簽章檢查。如果檢查成功,代理安裝將繼續進行。如果檢查失敗,代理安裝將被中止。在您啟用此選項之前,請考慮以下事項:

- 此選項僅支援 Linux 和 Windows 安裝程式(RPM、DEB 或 MSI 檔案),以及 macOS(PKG 檔案)。

- 僅限於 Linux,此選項要求您將公用簽署金鑰匯入至每個將執行部署程式檔的代理電腦。詳情請參閱檢查 RPM 檔案上的簽章和檢查 DEB 檔案上的簽章。

- 部署程式檔生成器顯示程式檔。點擊「Copy to Clipboard」並將部署程式檔貼到您偏好的部署工具中,或點擊「Save to File」。

後續步驟

伺服器與工作負載保護 為 Windows 代理程式部署所生成的部署腳本需要 Windows PowerShell 4.0 或更高版本。您必須以管理員身份運行 PowerShell,並且可能需要運行以下命令才能運行腳本:

Set-ExecutionPolicy RemoteSigned如果您想要在不包含至少 PowerShell 4.0 或 curl 7.34.0 的早期版本 Windows 或 Linux 上部署代理,請確保管理器和中繼站允許早期

TLS。詳情請參閱Deuicontroline 是否強制執行 TLS 1.2。此外,請按以下方式編輯部署程式檔:

- Linux:移除

--tls1.2標籤。 - Windows:移除

#requires -version 4.0行。同時移除[Net.ServicePointManager]::SecurityProtocol = [Net.SecurityProtocolType]::Tls12;行,以便使用早期的 TLS(版本 1.0)與管理器進行通信。

如果您使用 Amazon Web Services 並部署新的 Amazon EC2、Amazon WorkSpace 或 VPC 實例,請複製生成的程式碼並將其貼入「User Data」欄位。這樣可以讓您啟動現有的 Amazon Machine Images (AMIs),並在啟動時自動安裝和啟用代理。新的實例必須能夠訪問生成的部署程式檔中指定的

URL。

將部署程式檔複製到「Linux」部署的「User Data」欄位時,請將部署程式檔原樣複製到使用者資料欄位,CloudInit將以sudo執行該程式檔。如果有失敗情況,將記錄在

/var/log/cloud-init.log檔案中。「User Data」 欄位也用於其他服務,例如 CloudFormation。欲了解詳細資訊,請參閱:https://docs.aws.amazon.com/AWSCloudFormation/latest/UserGuide/aws-properties-waitcondition.html

疑難排解

- 如果您嘗試從 PowerShell (x86) 部署代理程式,您將收到以下錯誤:

C:\Program Files (x86)\Trend Micro\Deep Security Agent\dsa_control' 無法識別為 cmdlet、函數、腳本檔或可執行程式的名稱。請檢查名稱的拼寫,或如果包含路徑,請驗證路徑是否正確,然後再試一次。PowerShell 腳本期望環境變數ProgramFiles設定為 "Program Files",而不是 "Program Files (x86)"。要解決此問題,請關閉 PowerShell (x86) 並以管理員身份在 PowerShell 中運行腳本。 - 部署程式檔可以透過將

rpm -ihv更改為rpm -U來執行代理程式更新,而不是新安裝。 - 如果需要控制部署腳本使用的特定代理版本,有兩個選項可以達到此目標:

- 使用代理版本控制。詳情請參閱配置代理版本控制。這種方法的優點是,您不必將代理版本本身硬編碼到每個腳本中,這對某些部署來說可能是一種更靈活的方法。

- 您可以修改部署程式檔,或撰寫您自己的程式檔,以符合您部署的特定需求。有關下載代理程式的 URL 格式詳細資訊,請參閱此處 下載代理程式的 URL 格式。

- 您可以使用您自己的自動化方法,結合代理下載URL來自動下載和安裝代理,而不是使用管理器生成的部署腳本。詳情請參閱代理下載的URL格式。