自動修復為客戶提供在其基礎設施上運行自我修復 Lambda 函數的能力,能夠即時修復安全和治理故障。請參閱我們的 GitHub 頁面以獲取我們支持的自動修復 Lambda 函數列表。

如需有關為大型企業實施自動修復和編寫自訂 Lambdas 以填補安全漏洞的詳細資訊,請參閱:如何使用 雲端風險管理 平台添加安全性和合規性自動修復。

注意Example Scenario:使用者透過 S3 存取控制清單 (ACLs) 將 S3 儲存桶設為公開可讀取。

|

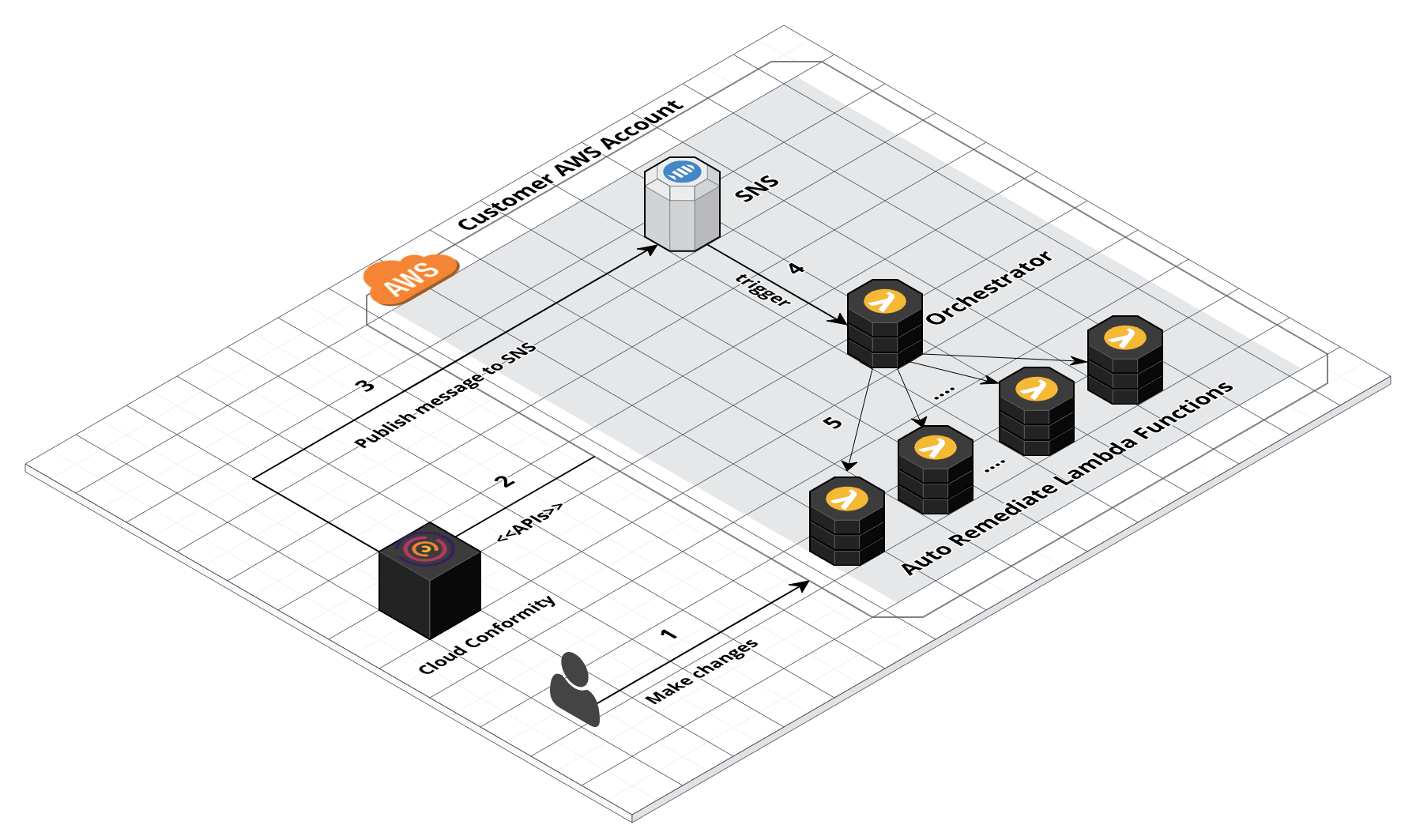

自動修復如何運作

步驟

- 雲端風險管理 將此風險識別為規則失敗

- 雲端風險管理 發送通知到指定的 SNS 頻道。

- SNS 主題觸發 Orchestrator lambda 函數,進而調用 S3 bucket 自動修復函數。

- AutoRemediateS3-001 功能 更新 S3 存儲桶 ACL 並解決規則失敗,從而消除安全漏洞。

後續步驟

設置自動修復

步驟

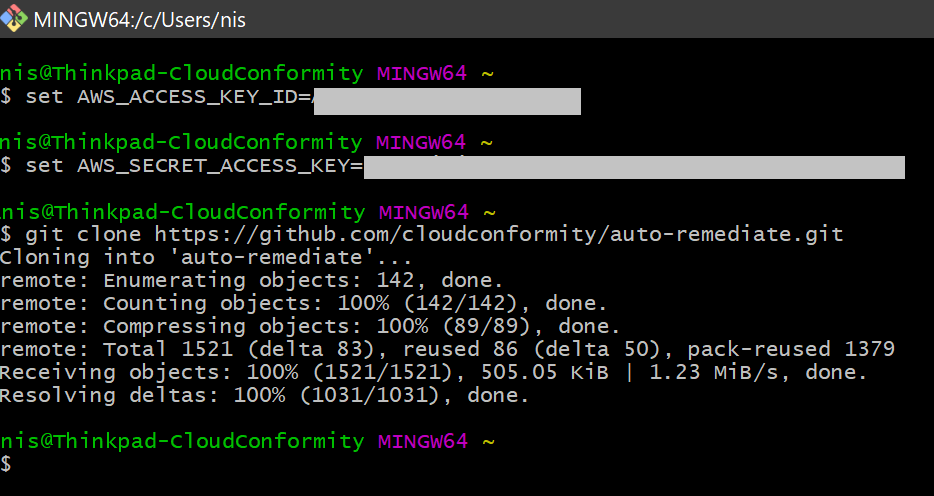

- 按照官方 Serverless 文件上的說明來安裝並提供您 AWS 帳戶對 Serverless Framework 的訪問權限。創建 Auto-remediation 存儲庫的工作副本,並按照以下說明操作:

- 建立自動修復儲存庫的工作副本:2. 執行以下 Git 命令:

git clone https://github.com/cloudconformity/auto-remediate.git 3. 將目錄更改為 auto-remediation 資料夾中的 functions:

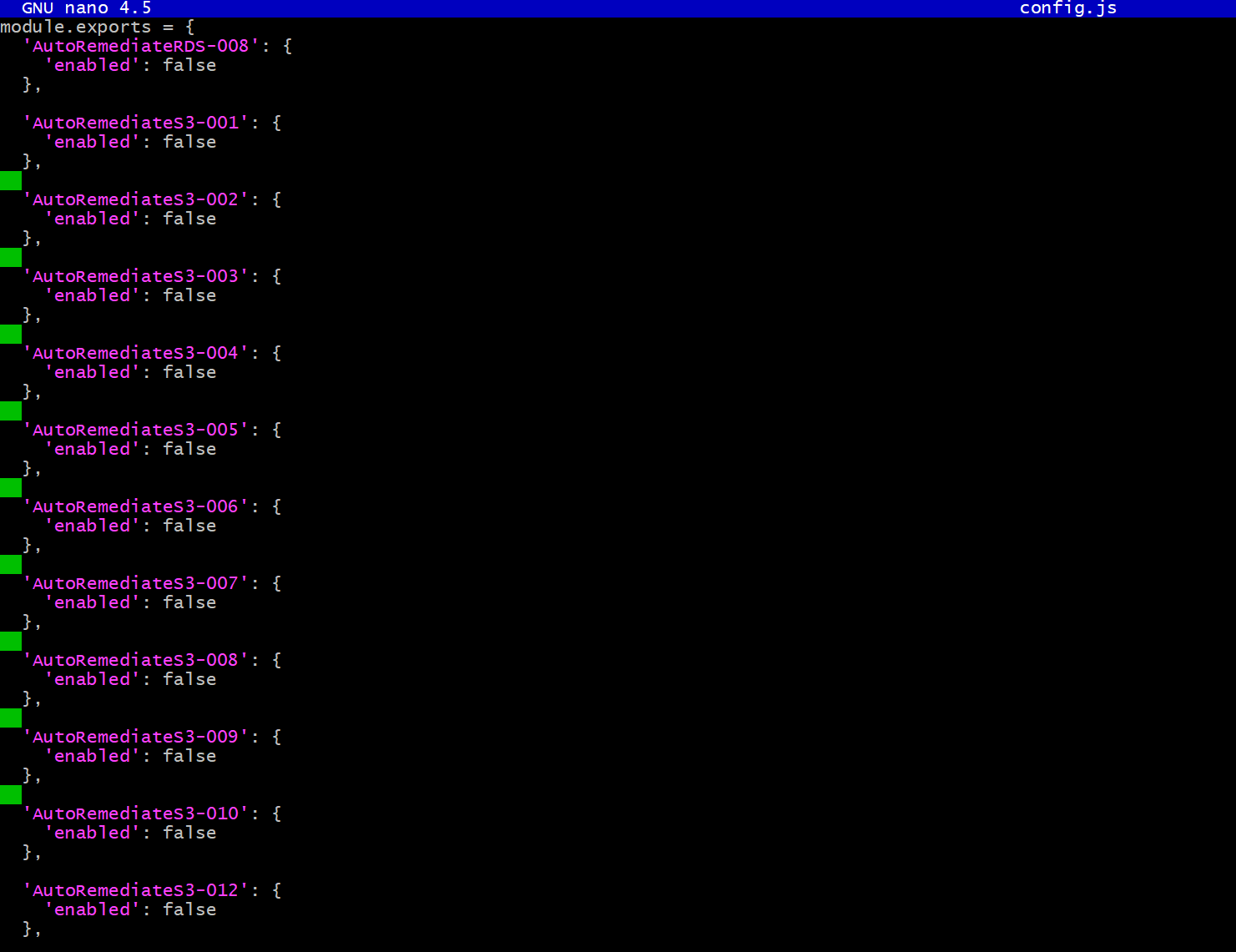

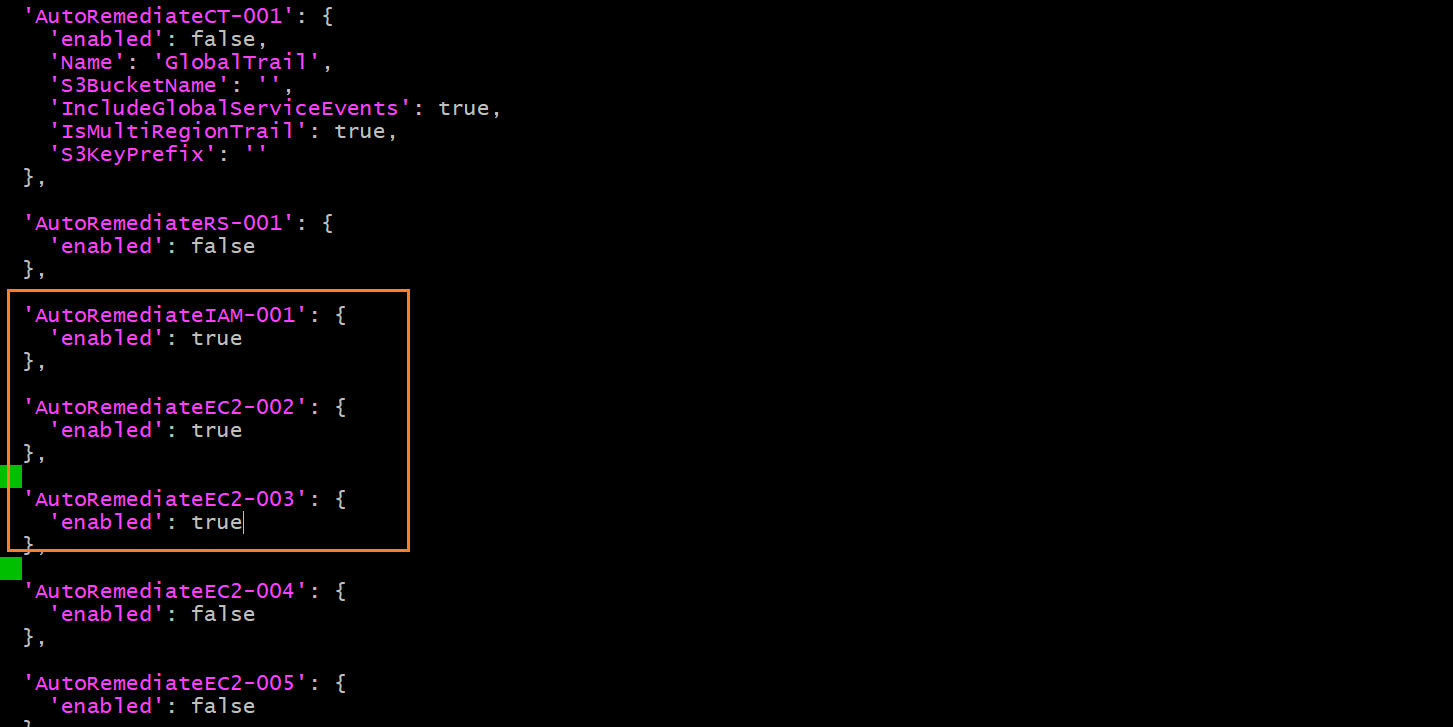

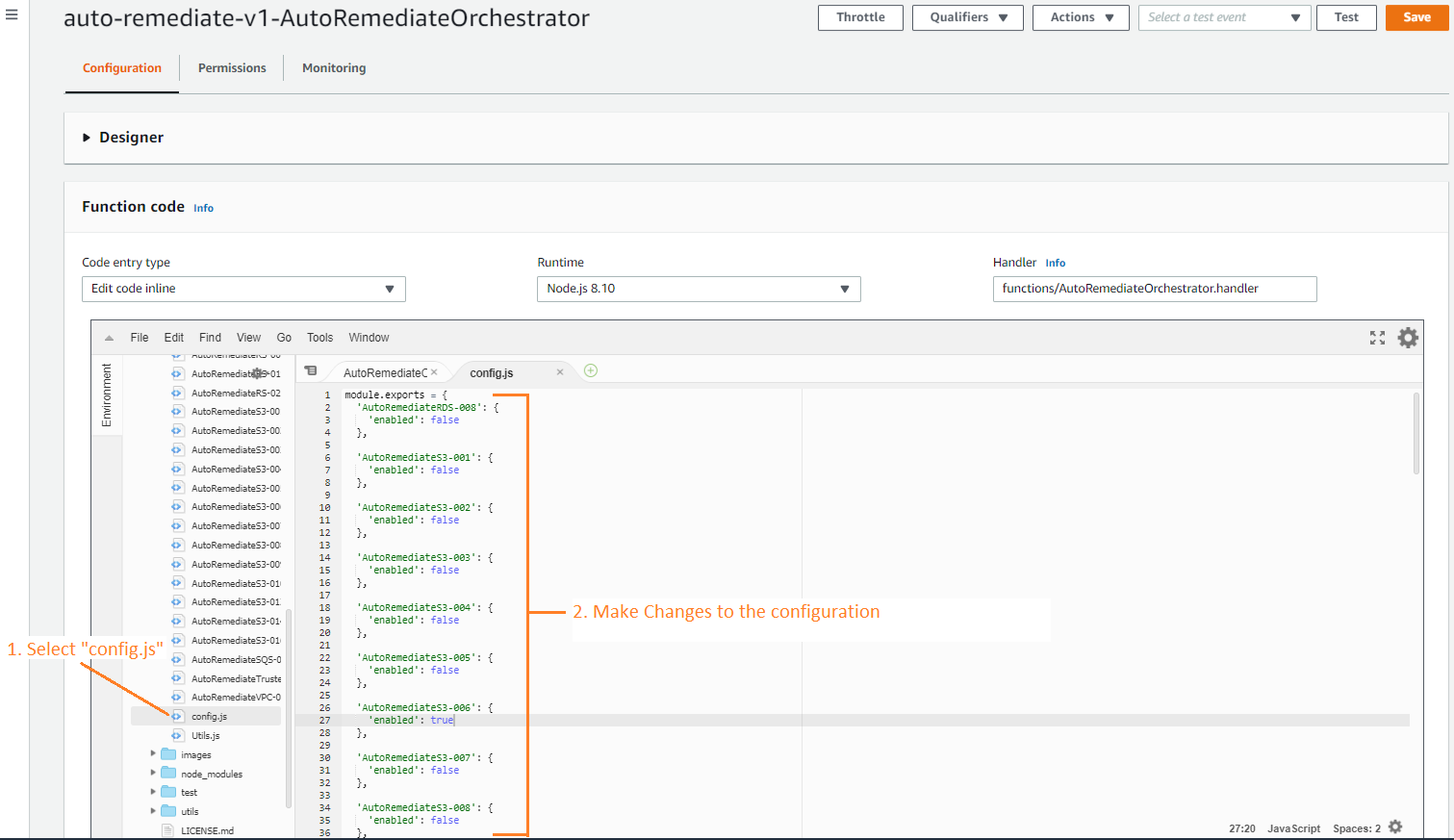

3. 將目錄更改為 auto-remediation 資料夾中的 functions:cd auto-remediate/functions4. 使用以下命令配置訪問規則:nano config.js{.縮放} 5. config.js 檔案中的所有規則都設定為

5. config.js 檔案中的所有規則都設定為'enabled': false預設為防止錯誤配置。您需要手動啟動規則,將值更改為'enabled': true 6. 進行更改後:

6. 進行更改後:- 採取鍵盤操作Ctrl-O來寫出變更

- 按 進入 以確認更改

- 通過執行鍵盤操作Ctrl-X.退出命令行編輯器

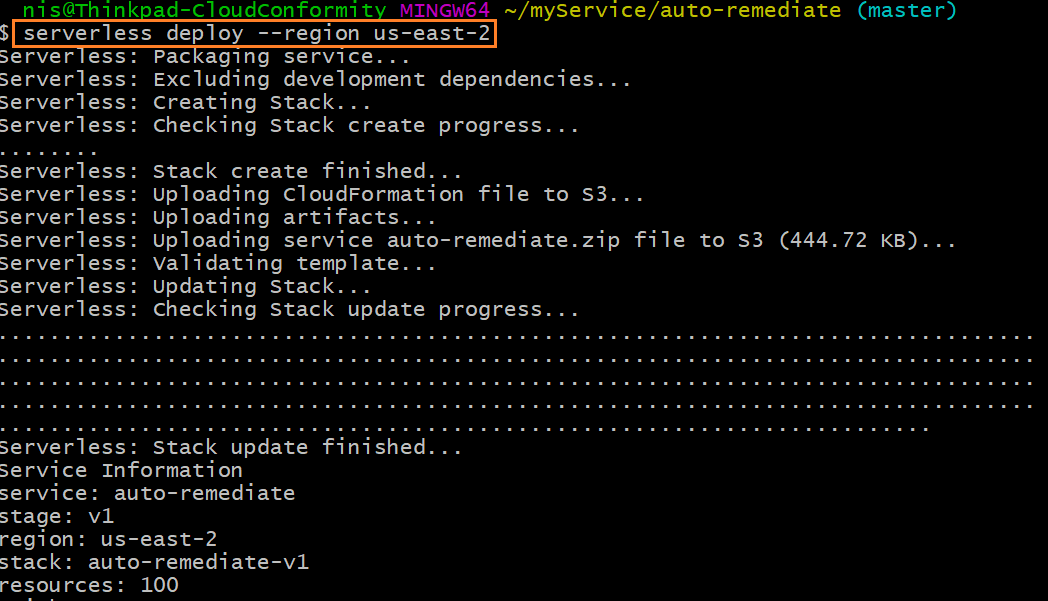

7. 執行以下命令:- Move one level up to the "auto-remediate" folder using the command: `cd ..` - Make node:modules folder available to AWS using the command: `npm install` {.zoom}8. 執行以下命令來部署自動修復:serverless deploy --region [您 AWS 帳戶的區域]例如serverless deploy --region us-east-2

注意

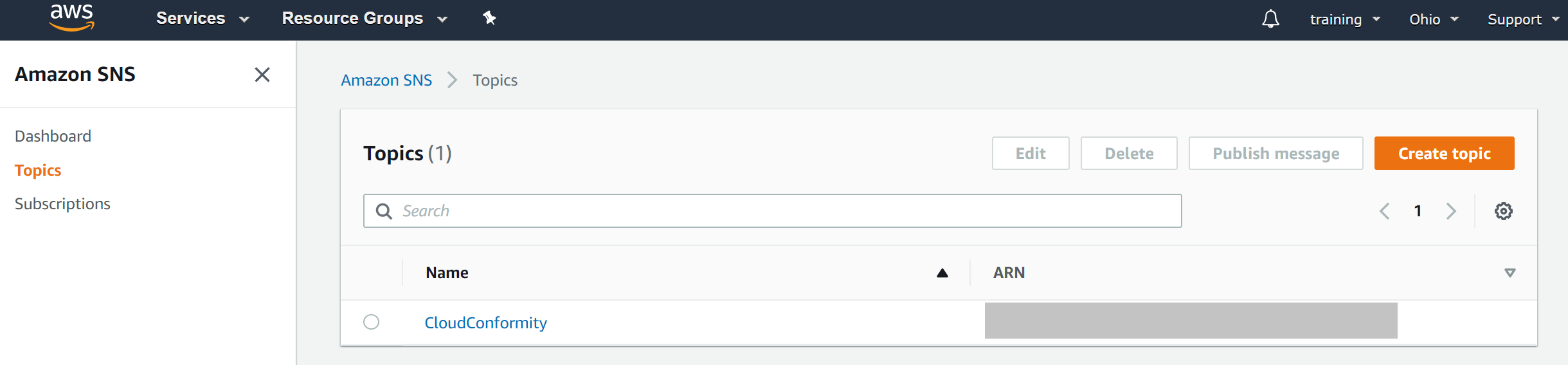

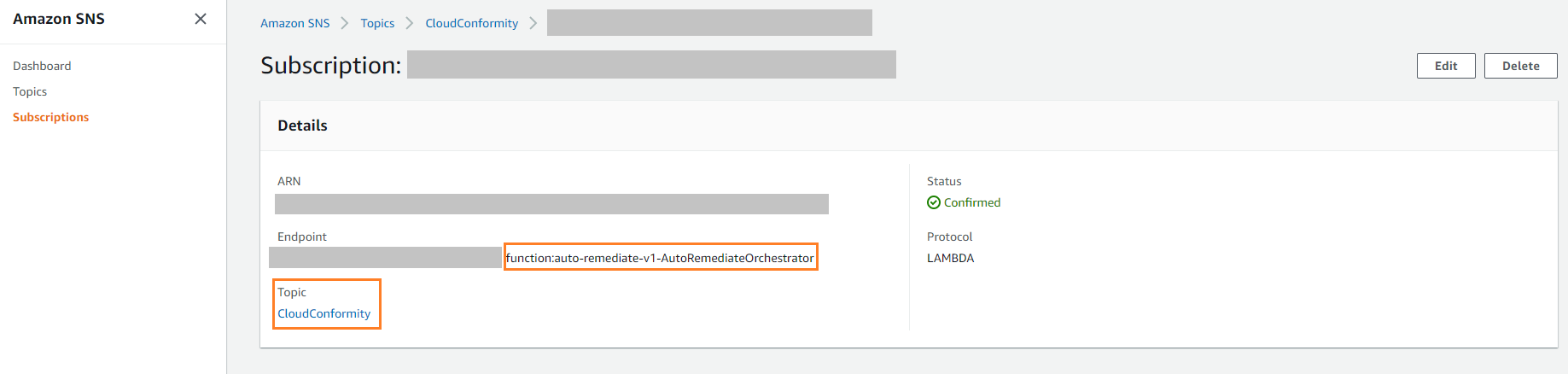

9. 部署成功:- An SNS topic named **CloudConformity** is automatically created in your AWS account.

- 名為 autoremediate-v1-AutoRemediateOrchestrator 的 Lambda 函數會自動訂閱 CloudConformity SNS 主題。

10. 在 雲端風險管理 平台上整合 Amazon SNS 通訊 頻道,並選擇您希望啟用的通知:

10. 在 雲端風險管理 平台上整合 Amazon SNS 通訊 頻道,並選擇您希望啟用的通知:- [Automatic notifications](toggle-automatic-notifications.xml) - failed checks are automatically resolved when a message is published to your SNS channel. - [Manual notifications](toggle-manual-notifications.xml) - you can view the **Send via SNS** button on Check failures. Click on the button to resolve the failure.

後續步驟

在部署自動修復後啟用或關閉規則

步驟

- 在您的 AWS 控制台上,前往:

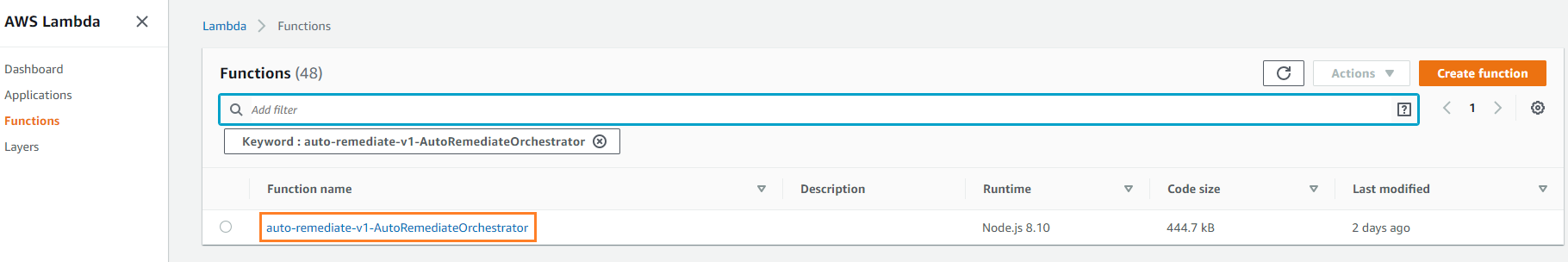

- 搜尋並選擇:auto-remediate-v1-AutoRemediateOrchestrator

- 對配置進行更改:前往

- 選擇config.js並修改您的自動修復規則配置。

測試自動修復部署

步驟

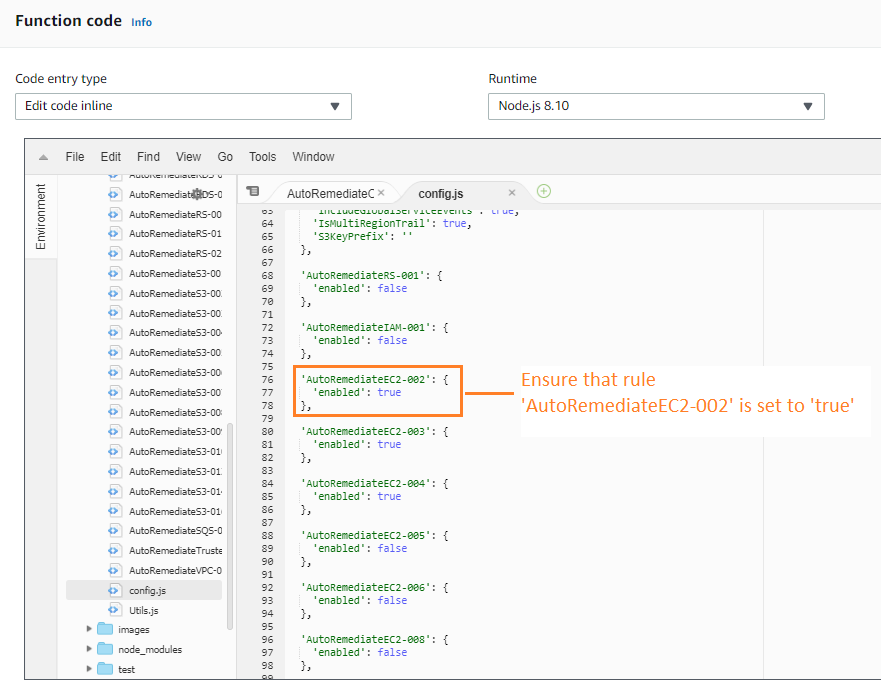

- 請驗證您在配置 Amazon SNS 頻道 時選擇的 通訊觸發器 是:要麼設置為默認發送所有檢查的通知,或者您可以在Rules下特別選擇EC2-002

- 請按照啟用規則的說明,驗證AutoRemediateEC2-002規則是否已啟動。

- 在您的 AWS 控制台上,前往:

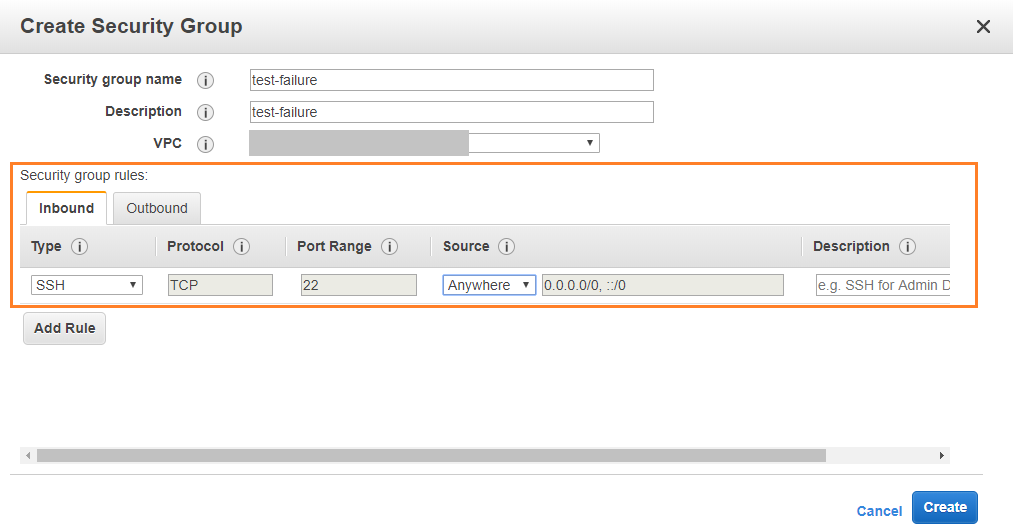

- 點選 Create Security Group

- 輸入名稱、描述,並選擇 VPC

- 在 點選 Add Rule:

- 選擇類型:SSH

- Source: Anywhere

- 點選 Create !!! 注意 ""

使用手動通知解決

驗證自動修復解決方案

步驟

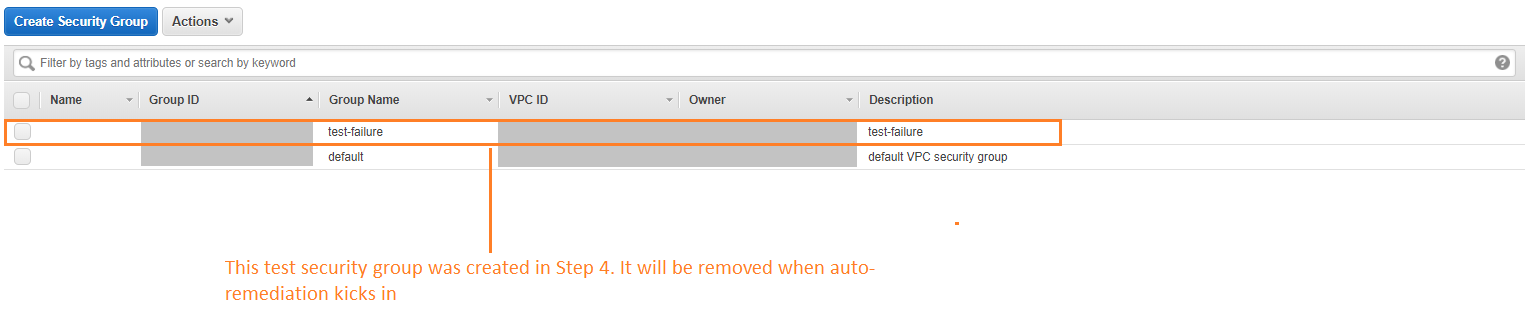

- 在您的 AWS 控制台上,前往 您將看到您在步驟 4 中創建的安全群組不再可用。

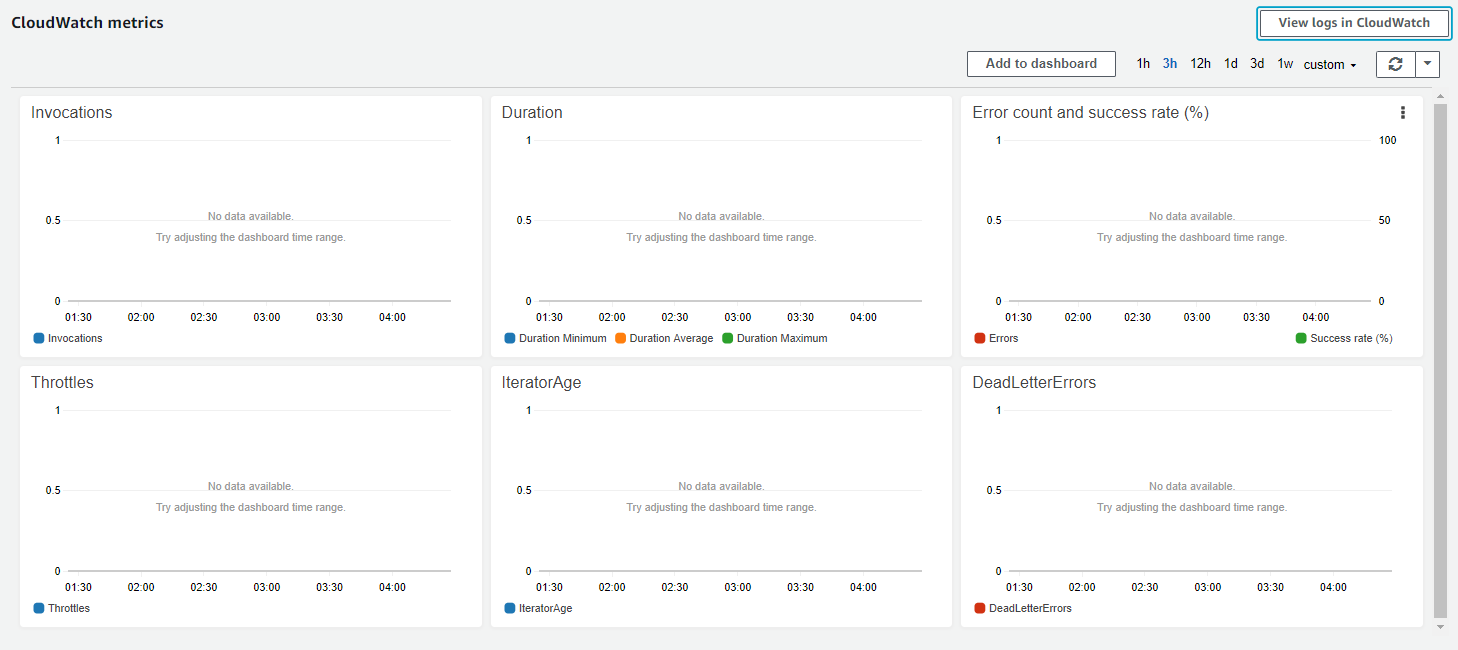

- 在您的 AWS 控制台上,前往 **Services > Compute > Lambda > Functions > Select {auto-remediate

function} > Monitoring.**您也可以查看 lambda 監控圖表,以了解 auto-remediate-v1-AutoRemediateOrchestrator 及其子功能是否被觸發。

對自動修復專案的貢獻

您可以分叉並修改我們的自動修復代碼,但雲端風險管理不會對分叉的代碼提供技術支援中心。不過,您可以向我們的自動修復代碼提交拉取請求,如果獲得批准,該代碼將由我們的客戶成功團隊提供支援。