S3バケットを作成し、カスタム権限を持つカスタムロールを設定して、 Trend Vision One がS3バケットに接続できるようにします。

次の手順では、AWSでS3バケットを作成する方法と、AWS IAMコンソールでカスタムロールと権限を設定して、設定したS3バケットに接続できるようにする方法について詳しく説明します。

重要次の手順は、2023年7月現在のAmazon AWSコンソール、S3コンソール、およびIAMコンソールで有効です。 新しいバージョンを使用している場合は、公式の製品/サービスドキュメントを参照してください。

|

手順

- 新しいS3バケットを作成します。

- AWSマネジメントコンソールにサインインし、S3コンソールに移動します。S3コンソールには、次の場所から直接アクセスできます。https://console.aws.amazon.com/s3/ 。

- S3コンソールで、 [バケットの作成]をクリックします。

- [全般設定] セクションで、一意の [バケット名]を指定します。

- (オプション) 必要に応じて、セキュリティ環境に合わせてその他の設定を行います。

- [Create bucket]をクリックします。

- 作成したバケットを見つけて、バケット名をクリックします。

- [プロパティ] タブをクリックします。

- バケット[Amazon Resource Name (ARN)]をコピーします。

- AWSマネジメントコンソールにサインインし、S3コンソールに移動します。

- AWS IAMコンソールでロールを作成して、 Trend Vision One がS3バケットに接続できるようにします。

- AWSマネジメントコンソールで、IAMコンソールに移動します。IAMコンソールには次の場所から直接アクセスできます。https://console.aws.amazon.com/iam/ 。

- IAM コンソールで、 に移動します。

- [Create role]をクリックします。

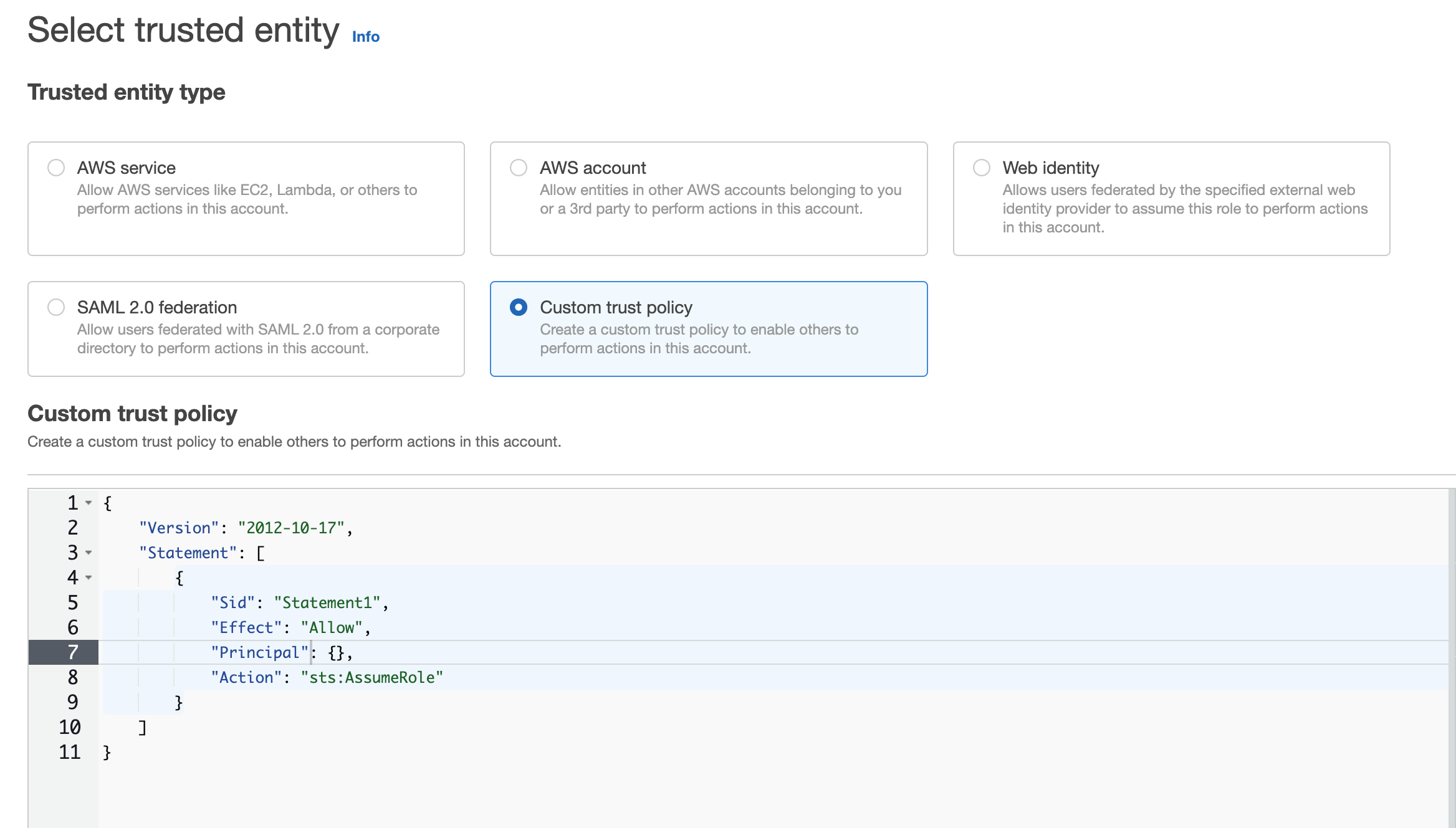

- [Trusted entity type] で [Custom trust policy] を選択します。[[カスタム信頼ポリシー]] セクションが表示されます。

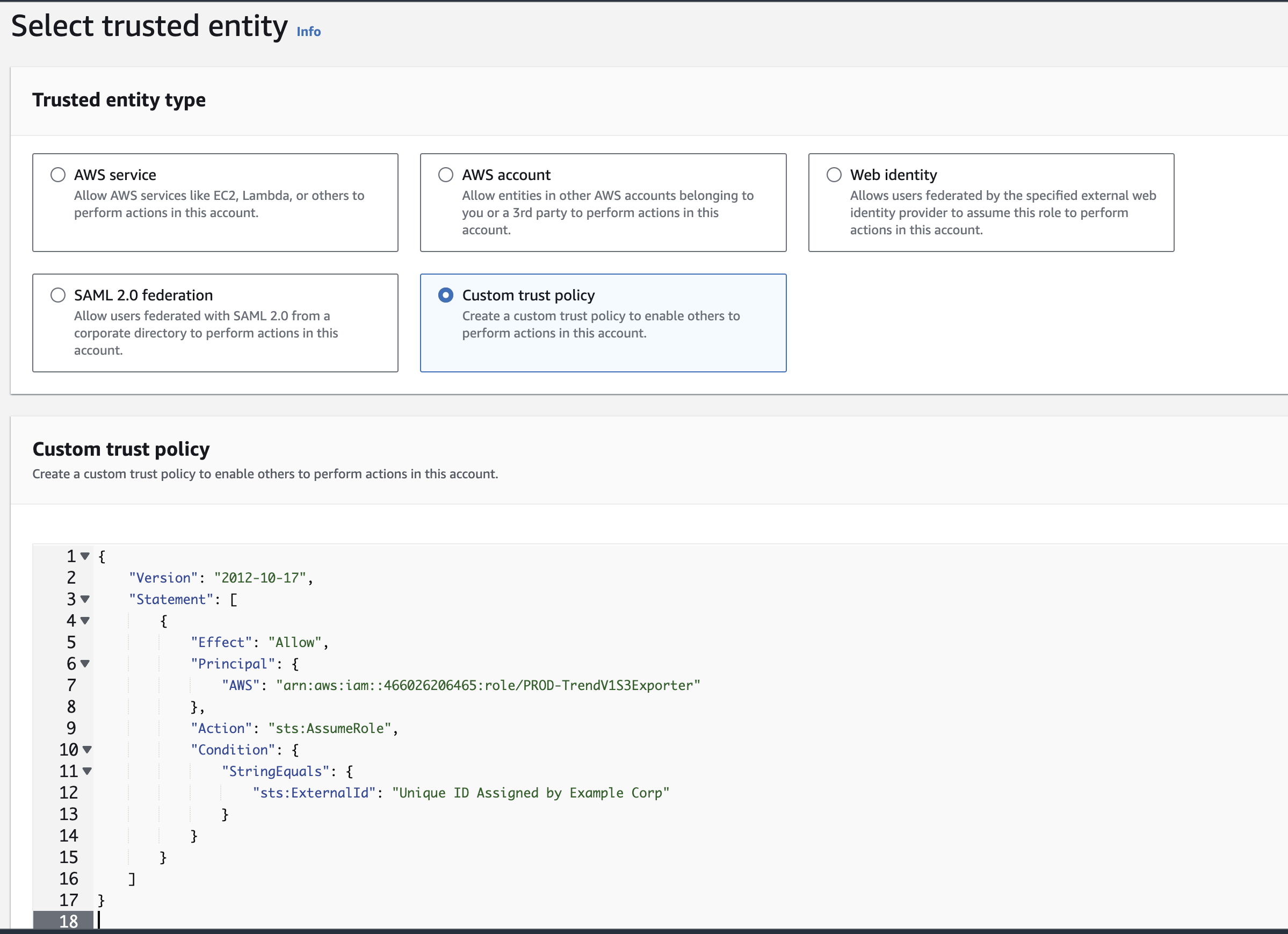

- 対象

Principal、タイプ"AWS":次に、信頼ロールのARNを指定します。 arn:aws:iam::466026206465:role/PROD-TrendV1S3Exporter 。次のように、行全体をコピーして貼り付けることもできます。"AWS":"arn:aws:iam::466026206465:role/PROD-TrendV1S3Exporter"

- 信頼ポリシーに

Condition要素を追加し、"sts:ExternalId":と入力して、Trend Vision Oneコンソールからコピーした外部IDを貼り付けます。"Principal": {"AWS": "Example Corp's AWS account ID"}, "Condition": {"StringEquals": {"sts:ExternalId": "Unique ID Assigned by Example Corp"}} - [次へ]をクリックし、次に[次へ]をクリックします。

- [Name, review, create]画面で、固有の[役割名]を指定してください。

- [Create role]をクリックします。

- 作成した役割を検索します。

- 作成した役割の名前をクリックします。

- [ARN]をコピーします。

- AWSマネジメントコンソールで、IAMコンソールに移動します。

- Trend Vision One がバケットとロールに接続できるようにするポリシーを作成します。

- AWSマネジメントコンソールで、IAMコンソールに移動します。

- IAMコンソールで、次の場所に移動します。 。

- [ポリシーを作成]をクリックします。

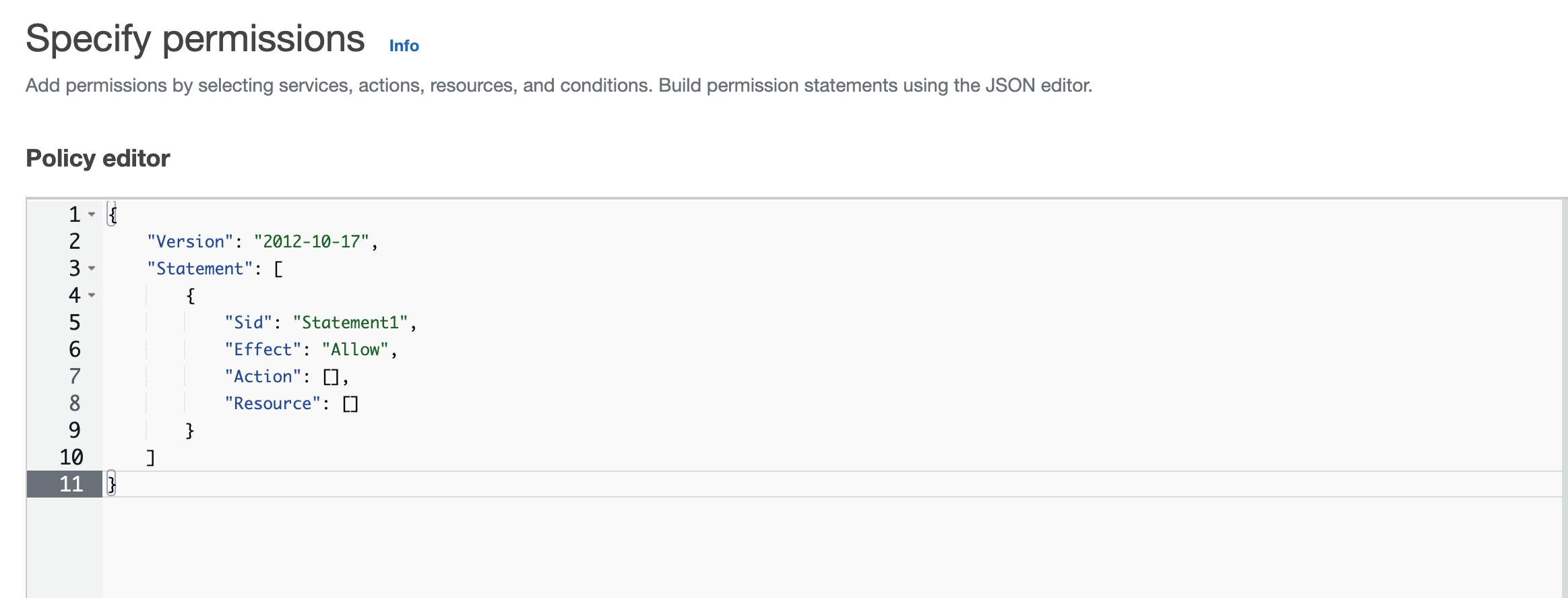

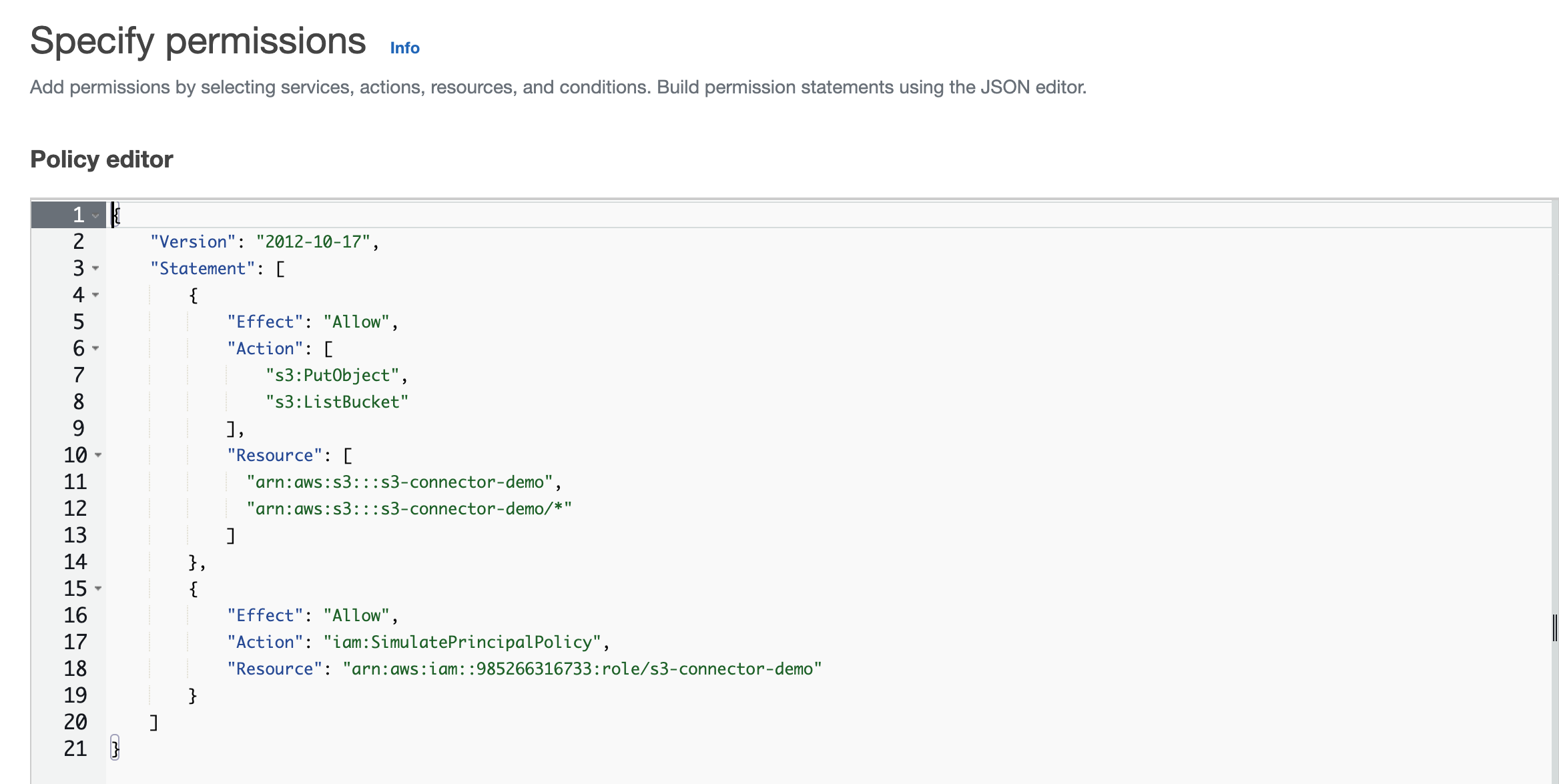

- [権限の指定] 画面で、 [ポリシーエディタ]を探します。

- ポリシーコードを表示するには、 [JSON] をクリックします。

- ポリシーエディタのコードを次のJSON形式のポリシーに置き換えます。

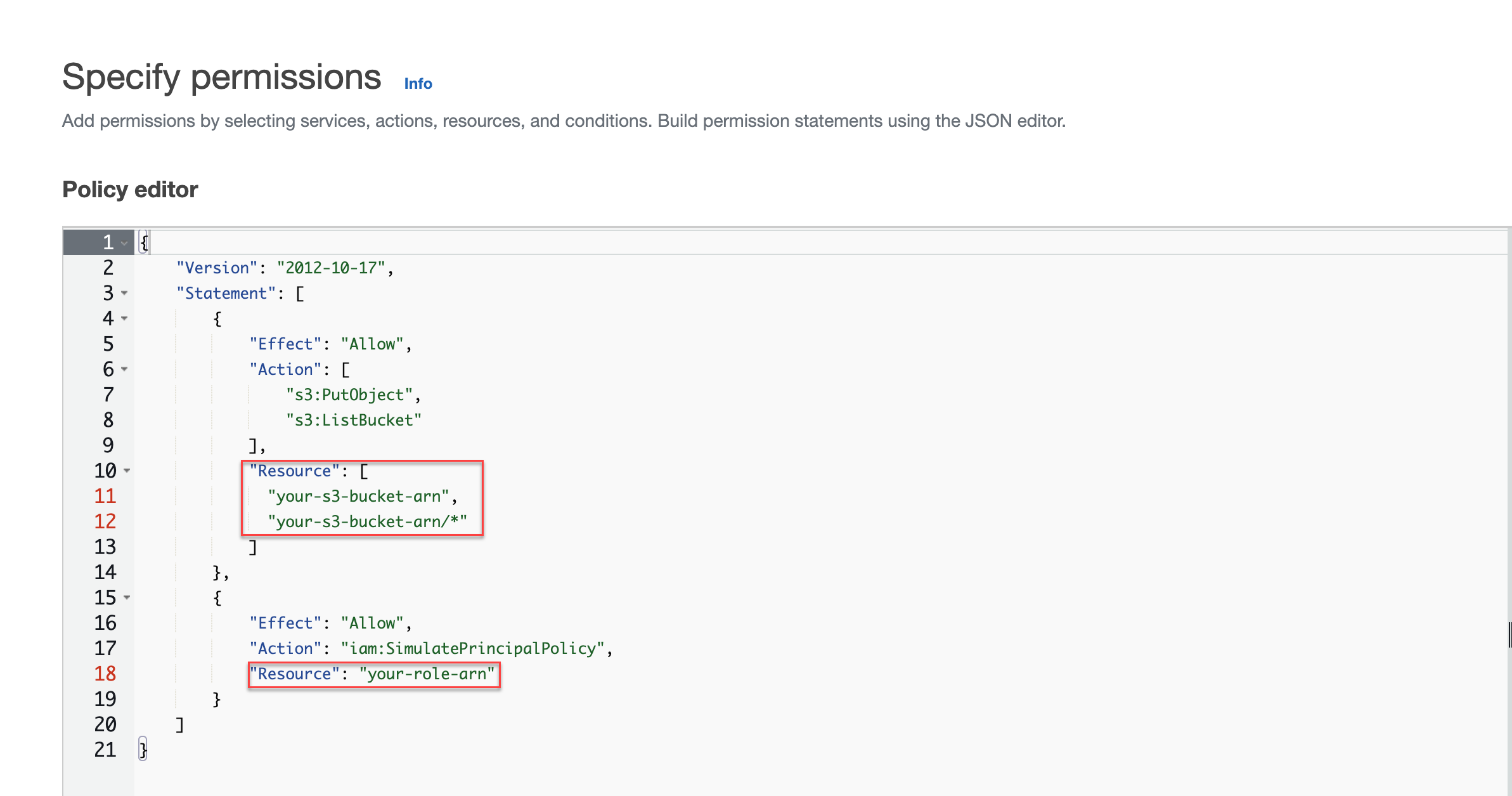

{ "Version": "2012-10-17", "Statement": [ { "Effect": "Allow", "Action": [ "s3:PutObject", "s3:ListBucket" ], "Resource": [ "your-s3-bucket-arn", "your-s3-bucket-arn/*" ] } ] }

- 置換

your-s3-bucket-arn11行目と12行目にバケットのARN作成したバケットの設定例を次に示します。

- [次へ] をクリックします。

- [確認と作成] 画面で、一意の [ポリシー名]を指定します。

- [ポリシーを作成]をクリックします。

- ポリシーを役割にアタッチします。

- AWSマネジメントコンソールで、IAMコンソールに移動します。

- IAM コンソールで、 に移動します。

- 作成した役割を検索します。

- 作成した役割の名前をクリックします。

- [権限] タブをクリックします。

- [権限の追加]をクリックし、 [ポリシーの添付]をクリックします。

- 作成したポリシーを検索します。

- ポリシーを選択し、 Add permissionsをクリックします。