Server & Workload Protection ファイアウォールは柔軟性の高いファイアウォールで、制限を厳しく設定することも許可を許可するように設定することもできます。侵入防御およびWebレピュテーションモジュールと同様に、ファイアウォールモジュールも、インラインモードとタップモードの2つのモードで実行できます。ファイアウォールルールをタップモードでテストし、すべてが正常に動作したらインラインモードに切り替えることをお勧めします。

ファイアウォールの設定と管理は慎重に行う必要があります。すべての環境に当てはまるルールはありません。ルールを作成する前に、ファイアウォールルールの処理とルールの優先度を理解し、許可ルールを作成する際は特に注意してください。

ファイアウォールルールを配信前にテストする

ファイアウォールモジュール (および侵入防御モジュールとWebレピュテーションモジュール) には、パケットをブロックするか許可するかを決定する Server & Workload Protection ネットワークエンジンが含まれています。ファイアウォールおよび侵入防御モジュールの場合、ネットワークエンジンはパケットの健全性チェックを実行し、各パケットがファイアウォールおよび侵入防御ルールを通過することを確認します。ネットワークエンジンは、次の2つのモードのいずれかで動作します。

- [タップモード]: パケットストリームは変更されません。ファイアウォールや侵入防御モジュールが有効な場合、トラフィックは引き続き処理されます。ただし、問題が検出されても、パケットや接続が切断されることはありません。タップモードの場合、 Server & Workload Protection はイベントの記録を提供する以外に保護を提供しません。

- [インラインモード]: パケットストリームは、 Server & Workload Protection ネットワークエンジンを直接通過します。すべてのルールは、プロトコルスタックの上位に進む前にネットワークトラフィックに適用されます。

ファイアウォールルールを配信する前に、ルールの処理を [ログのみ] に設定して、タップモードまたはインラインモードでテストすることが重要です。これにより、何もせずにルールがトラフィックに与える影響をプレビューできます。ルールを配信前に適切にテストしないと、すべてのトラフィックがブロックされ、コンピュータにアクセスできなくなる可能性があります。

タップモードでテストする

タップモードでは、トラフィックのフローを妨げることなくファイアウォールルールをテストできます。

- Server & Workload Protection コンソールで、 [コンピュータ] または [Policies] に移動します。

- コンピュータ (またはポリシー) を右クリックし、 [詳細] を選択してコンピュータエディタまたはポリシーエディタを開きます。

- に移動します。

- リストから [タップ] を選択し、 [保存]をクリックします。

- ルールを作成し、 [OK]をクリックします。ルールを確認するには、 。

注意タップモードではルールの処理を [ログ記録のみ] に設定する必要はありません。

|

ファイアウォールルールの設定が完了したら、コンピュータエディタまたはポリシーエディタに戻り、ドロップダウンリストから [インライン] を選択し、 [保存]をクリックします。

インラインモードでテストする

ほとんどの場合、トラフィックを妨害することなくファイアウォールルールをテストするには、タップモードが適しています。ただし、ルールの処理が [ログのみ] に設定されている場合は、ルールをインラインモードでテストすることもできます。これにより、パケットのブロックや拒否などの処理を実行することなく、実際のトラフィック分析プロセスが実行されます。

- Server & Workload Protection コンソールで、 [コンピュータ] または [Policies] に移動します。

- コンピュータ (またはポリシー) を右クリックし、 [詳細] を選択してコンピュータエディタまたはポリシーエディタを開きます。

- に移動します。

- ドロップダウンメニューから [インライン] を選択し、 [保存]をクリックします。

- ルールの作成中に、処理が [ログのみ]に設定されていることを確認します。

- ルールを確認するには、 。

設定したファイアウォールルールに問題がなければ、処理を [ログのみ] から目的の処理に変更し、 [OK]をクリックします。

[fail open]の動作を有効にする

ファイアウォールルール (または侵入防御ルール) が適用される前に、ネットワークエンジンがパケットをブロックすることがあります。初期設定では、ネットワークエンジンは次の場合にパケットをブロックします。

- AgentまたはVirtual Applianceにメモリ不足などのシステム上の問題がある。

- パケットのサニティチェックでエラーが発生する。

この「フェイルクローズ」動作は、高度なセキュリティを提供しますエージェントまたはVirtual Applianceが正常に機能していないときにサイバー攻撃がネットワークに侵入することを防ぎ、潜在的に不正なパケットから保護します。

「フェイルクローズ」のデメリットは、 エージェントまたは仮想アプライアンスに問題が発生したために、サービスやアプリケーションが使用できなくなる可能性があることです。また、パケットの健全性チェックの結果として大量のパケットが不必要にドロップされる

(誤検出が多すぎる) 場合にも、パフォーマンスの問題が発生する可能性があります。

サービス可用性に関して懸念がある場合は、以下の手順に従って、システムエラーやパケットチェックエラーの場合にもパケットの通過を許可する (「Fail-Open」にする)

ように初期設定の動作を変更できます。

- Server & Workload Protection コンソールで、 [コンピュータ] または [Policies] に移動します。

- コンピュータ (またはポリシー) を右クリックし、 [詳細] を選択してコンピュータエディタまたはポリシーエディタを開きます。

- 左側の [設定] をクリックします。

- [詳細] タブをクリックします。

- [ネットワークエンジンの設定]で、次のように [失敗時の応答の設定] を設定します。

- Server & Workload Protection ネットワークエンジンでメモリ不足エラー、割り当て済みメモリエラー、ネットワークエンジンディープパケットインスペクション (DPI) デコードエラーなどの問題が発生した場合にパケットを許可するには、 [ネットワークエンジンのシステムエラー] を [Fail-Open] に設定します。負荷が高いかリソースが不足しているためにエージェントまたはVirtual Applianceでネットワーク例外が頻繁に発生する場合は、ここでフェールオープンの使用を検討してください。フェールオープンを使用すると、ネットワークエンジンはパケットの通過を許可し、侵入防御ルールのチェックを実行せずに、イベントをログに記録します。 エージェントまたはVirtual Applianceで問題が発生しても、サービスとアプリケーションは引き続き使用できます。

- [ネットワークパケットのサニティチェックエラー] を [Fail-Open] に設定すると、ネットワークエンジンのパケットサニティチェックに失敗したパケットが通過できます。パケットの健全性チェックの例: ファイアウォールの健全性チェック、ネットワークレイヤ2、3、または4の属性チェック、およびTCP状態チェック。健全性チェックに合格した「正常な」パケットに対してのみ侵入防御ルールのチェックを実行する場合は、フェールオープンの使用を検討してください。フェールオープンを使用すると、ネットワークエンジンは失敗したパケットの通過を許可し、侵入防御ルールのチェックを実行せずに、イベントをログに記録します。

- [保存]をクリックします。

これで、システムまたはパケットチェックエラーに対するFail-Open動作が有効になります。

ファイアウォールをオンにする

コンピュータでファイアウォール機能を有効にするには、次の手順に従います。

-

コンピュータエディタまたはポリシーエディタで、 。

注意

コンテナのファイアウォールを有効にする方法については、ファイアウォール設定の適用を参照してください。 -

[オン]を選択します。

-

[保存]をクリックします。

注意1つ以上のファイアウォールルールを使用して Server & Workload Protection ファイアウォールを有効にすると、Agentは競合を回避するためにWindowsファイアウォールを自動的に無効にします。

|

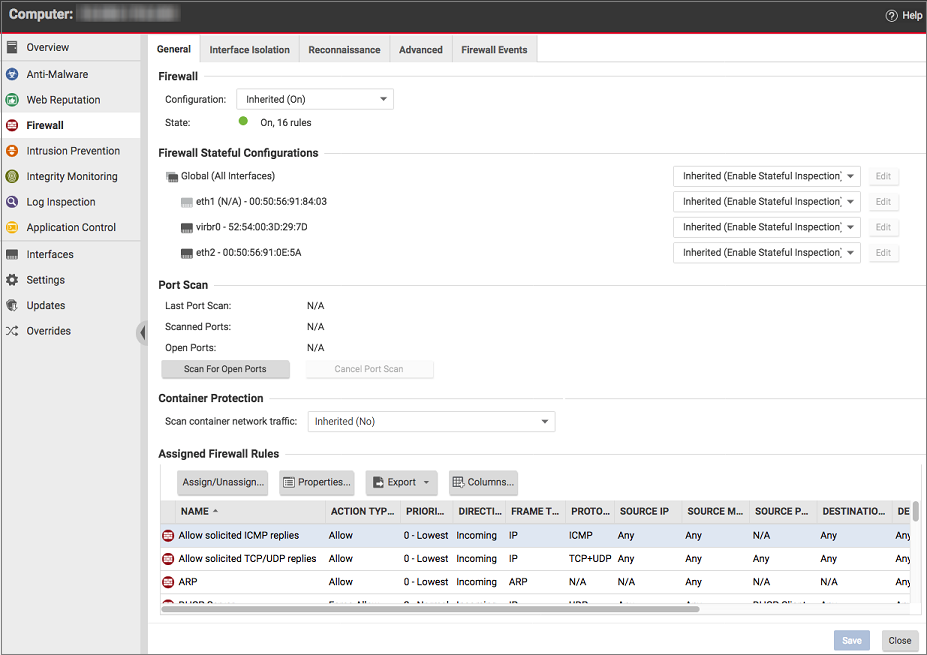

初期設定のファイアウォールルール

Server & Workload Protection に付属するポリシーには、初期設定では送信ルールが割り当てられていませんが、いくつかの推奨される受信ルールが割り当てられています。各ポリシーに割り当てられている初期設定の受信ルールを表示するには、該当するオペレーティングシステムポリシーの

[ファイアウォール] タブに移動します。次の例は、Windows 10デスクトップポリシーにデフォルトで割り当てられているファイアウォールルールを示しています。これらのファイアウォールルールは環境のニーズに合わせて設定できますが、初期設定のルールがいくつか用意されています。

注意システムパフォーマンスへの影響を最小限に抑えるには、300を超えるファイアウォールルールを割り当てないようにします。また、ファイアウォールルールの [説明] フィールドに、すべてのファイアウォールルールの変更を記録することをお勧めします。ファイアウォールのメンテナンスを容易にするために、ルールが作成または削除された日時と理由を記録します。

|

Server & Workload Protection トラフィックの初期設定のバイパスルール

Server & Workload Protection は、エージェントを実行しているコンピュータでハートビート用にエージェントの待機ポート番号を開く [優先度4のバイパスルール] を自動的に実装します。優先度を4に設定すると、このルールが拒否ルールよりも前に適用されます。バイパスでは、トラフィックが損なわれないことが保証されます。バイパスルールは内部で作成されるため、ファイアウォールルールリストには明示的に表示されません。

ただし、このルールでは、任意のIPアドレスおよび任意のMACアドレスからのトラフィックが許可されます。エージェントの待機ポートを強化するには、このポートに対してより制限の厳しい代替ルールを作成します。次の設定がある場合、エージェントは初期設定の

Server & Workload Protection トラフィックルールを新しいカスタムルールで上書きします。

- [優先度:] 4 - 最高

- [パケット方向:] 受信

- [フレームの種類:] IP

- [プロトコル:] TCP

- Packet Destination Port:Agent's listening port for heartbeats

カスタムルールでは、上記のパラメータを使用して初期設定のルールを置き換える必要があります。 Server & Workload Protection のIPアドレスまたはMACアドレスをルールのパケット送信元として使用するのが理想的です。

厳格または寛容なファイアウォール設計

通常、ファイアウォールポリシーは、次の2つの設計方針のいずれかに基づいています。明示的に拒否されない限り、サービスを許可するか、明示的に許可されない限りすべてのサービスを拒否します。実装するファイアウォールの種類を決定することをお勧めします。これにより、ルールの作成と管理に関する管理上のオーバーヘッドを削減できます。

厳格なファイアウォール

セキュリティの観点から推奨されるベストプラクティスは、制限の厳しいファイアウォールです。初期設定ではすべてのトラフィックが停止され、明示的に許可されたトラフィックのみが許可されます。計画しているファイアウォールの主な目的が不正アクセスのブロックである場合は、接続を有効にするよりも制限することに重点を置く必要があります。制限の厳しいファイアウォールは、管理が容易で、セキュリティも強化されます。許可ルールは、ファイアウォールを通過する特定のトラフィックのみを許可し、それ以外はすべて拒否するために使用されます。

注意送信許可ルールを1つ割り当てると、送信ファイアウォールは制限モードで動作します。これは受信ファイアウォールにも当てはまります。単一の受信許可ルールを割り当てると、受信ファイアウォールは制限モードで動作します。

|

寛容なファイアウォール

Permissiveファイアウォールは、初期設定ですべてのトラフィックを許可し、シグネチャやその他の情報に基づいて不正と判断されたトラフィックのみをブロックします。

Permissive Firewallは簡単に実装できますが、セキュリティが最小限に抑えられ、複雑なルールが必要になります。拒否ルールは、トラフィックを明示的にブロックするために使用されます。

ファイアウォールルールの処理

ファイアウォールは、以下の処理を実行するように設定できます。

警告受信ルールのみを割り当てると、すべての送信トラフィックが許可されます。単一の送信許可ルールを割り当てると、送信ファイアウォールは制限モードで動作します。これには 1

つの例外があります。ICMPv6 トラフィックは、拒否ルールによって明確にブロックされない限り、常に許可されます。

|

| 許可 |

ルールと一致するトラフィックの通過を明示的に許可し、その他のトラフィックは黙示的に拒否します。

|

||

| Bypass (処理なし) |

トラフィックがファイアウォールと侵入防御の両方の分析をバイパスすることを許可します。バイパスルールは常にペアで作成する必要があります (受信トラフィックと送信トラフィックの両方に対して)。バイパスルールは、IP、ポート、トラフィックの方向、およびプロトコルに基づいて設定できます。

バイパスルールは、ネットワーク負荷の高いプロトコルや、信頼済みソースからのトラフィックのために設計されたものです。

|

||

| 拒否 |

ルールと一致するトラフィックを明示的にブロックします。

|

||

| 強制的に許可 |

パケットが強制許可ルールに一致した場合、そのパケットは通過しますが、侵入防御によってフィルタされます。イベントは記録されません。

UDPおよびICMPトラフィックには、この種類のファイアウォールルール処理を使用する必要があります。

|

||

| ログのみ |

トラフィックはログに記録されるだけです。他の処理は行われません。

|

ファイアウォールルールの作成方法の詳細については、ファイアウォールルールの作成を参照してください。

ファイアウォールルールの優先度

ルールの優先度はフィルターが適用される順序を決定します。これは、高優先度のルールが低優先度のルールよりも先に適用されることを意味します。アクションが同じ優先度を共有する場合、ルールの優先順位は、バイパス、強制許可、次に拒否の順になります。ただし、優先度の高い拒否アクションは、優先度の低いバイパスアクションよりも優先されます。ルールの優先度とアクションが処理順序をどのように決定するかについての詳細は、ファイアウォールルールのアクションと優先度を参照してください。

ファイアウォールルールの管理を簡素化するには、特定の処理に対して特定の優先度を予約することを検討してください。たとえば、バイパスを使用するルールには初期設定の優先度3、強制的に許可ルールには優先度2、拒否ルールには優先度1を適用します。これにより、ルールの競合が発生する可能性が低くなります。

許可ルール

許可ルールの優先度は0のみです。これは、優先度の高いすべての強制許可ルールと強制拒否ルールの後に許可ルールが処理されるようにするためです。許可ルールを使用してトラフィックを暗黙的に拒否する場合は、この点に注意してください

(許可ルールに一致しないトラフィックはすべて拒否されます)。つまり、割り当てられた拒否ルールは、割り当てられている既存のすべての許可ルールよりも優先されます。

強制的に許可ルール

アドレス解決プロトコル (ARP) など、常に許可する必要があるトラフィックには、強制的に許可ルールを適用することをお勧めします。 [強制的に許可] 処理は、同じ優先度以上の拒否ルールに対する切り札としてのみ機能します。たとえば、10.0.0.0/8サブネットから許可されたポート番号へのアクセスを禁止する優先度3の拒否ルールがあり、ホスト10.102.12.56からのアクセスを許可する場合は、次の場所で強制的に許可ルールを作成する必要があります。優先度3または4に設定すると、優先度3の拒否ルールより優先されます。パケットがこのルールをトリガすると、すぐに許可され、優先度の低いルールでは処理されなくなります。

バイパスルール

バイパスルールは、パケットがファイアウォールエンジンと精密パケット検査 (DPI) エンジンの両方をバイパスすることを許可する特殊なルールです。このルールは優先度4で、トラフィック方向ごとに1つのルールでペアで作成する必要があります。

推奨されるファイアウォールポリシールール

すべてのファイアウォールポリシーに対して以下のルールを必須にすることを推奨します。

- [ARP]: コンピュータがMACアドレスのクエリに応答できるように、ARP要求の受信を許可します。このルールを割り当てないと、ネットワーク上のどのデバイスもホストにMACアドレスをクエリできず、ネットワークからアクセスできなくなります。

- [要請されたTCP/UDP返信を許可]: コンピュータが自身のTCP接続およびUDPメッセージに対する応答を受信できるようにします。これは、TCPおよびUDPステートフルファイアウォール設定と連携して機能します。

- [要請されたICMP返信を許可]: コンピュータが自身のICMPメッセージへの応答を受信できるようにします。これは、ICMPステートフルファイアウォール設定と連携して機能します。

- [DNSサーバ]: DNSサーバーが受信DNSクエリを受け取ることを許可します。

- [リモートアクセスRDP]: コンピュータがリモートデスクトップ接続を受け入れることを許可します。

- [リモートアクセスSSH]: コンピュータがSSH接続を受け入れることを許可します。

ファイアウォールルールをテストする

以降のファイアウォール設定手順に進む前に、推奨されるファイアウォールルールをテストし、それらが正しく動作することを確認します。

次の手順でRemote Access SSHルールをテストします。

- コンピューターへのSSH接続を試みてください。ファイアウォールが有効であり、リモートアクセスSSHルールが有効でない場合、接続は拒否されます。拒否されたイベントを表示するには、に移動してください。

- に移動します。[Assigned Firewall Rules]の下で、[Assign/Unassign]をクリックします。

- [リモートアクセスSSH] を検索し、ルールを有効にします。 [OK] および [保存]をクリックします。

- コンピュータへのSSH接続を確立してみます。接続を許可する必要があります。

次の手順でRemote Access RDPルールをテストします。

- コンピューターへのRDP接続を試みてください。ファイアウォールが有効であり、リモートアクセスRDPルールが有効でない場合、接続は拒否されます。拒否されたイベントを表示するには、イベントに移動してください。

- に移動します。[Assigned Firewall Rules]の下で、[Assign/Unassign]をクリックします。

- リモートアクセスRDPを検索し、ルールを有効にします。 [OK] および [保存]をクリックします。

- コンピュータへのRDP接続を確立してみます。接続を許可する必要があります。

攻撃の予兆検索

ファイアウォールを設定して、偵察検索の可能性を検出し、一定期間送信元IPからのトラフィックをブロックすることで攻撃を防ぐことができます。攻撃が検出されたら、一定期間、送信元IPからのトラフィックをブロックするようにAgentとApplianceに指示できます。の

[ブロックトラフィック] リストを使用します。タブを使用して分数を設定します。

- [OSのフィンガープリント調査:] エージェントまたはApplianceが、コンピュータのOSの検出試行を検出しました。

- [ネットワークまたはポートの検索:] エージェントまたはApplianceは、リモートIPがポートに対するIPの比率が異常に高いことを検出した場合、ネットワークまたはポートの検索をレポートします。通常、 エージェントまたはApplianceコンピュータは、それ自体宛てのトラフィックのみを検出するため、検出されるプローブの種類としてはポート検索が最も一般的です。コンピュータまたはポートスキャンの検出で使用される統計分析方法は、2006年にIPCCCで発表された論文「Connectionless Port Scan Detection on the Backbone」で提案された「TAPS」アルゴリズムに基づいています。

- [TCP Null検索:] エージェントまたはApplianceで、フラグが設定されていないパッケージが検出されました。

- [TCP SYNFIN検索:] エージェントまたはApplianceは、SYNフラグとFINフラグのみが設定されたパケットを検出します。

- [TCP Xmas検索:] エージェントまたはApplianceは、FIN、URG、およびPSHフラグのみが設定されているパケット、または値が0xFF (すべてのフラグが設定されている) のパケットを検出します。

攻撃の種類ごとに、エージェントまたはアプライアンスに情報を Server & Workload Protectionに送信するように指示できます。DSM にすぐに通知オプションを選択すると、アラートがトリガーされます。このオプションが機能するには、エージェントまたはアプライアンスが開始する通信、または双方向通信用にエージェントとアプライアンスを構成する必要があります。 。有効にすると、エージェントまたはアプライアンスは、攻撃またはプローブを検出するとすぐに Server & Workload Protection へのハートビートを開始します。

注意偵察保護を有効にする場合は、[ポリシー] または [コンピュータエディタ]>[ファイアウォール]>[一般] タブの順に選択して、ファイアウォールとステートフルインスペクションも有効にする必要があります。また、[ポリシーエディタ]

または [コンピュータエディタ]>[ファイアウォール]>[詳細設定] タブの順に選択し、[許可されていないポリシーのパケットに対してファイアウォールイベントを生成する]

設定を有効にする必要があります。これにより、偵察に必要なファイアウォールイベントが生成されます。

|

注意攻撃の予兆の検出では、1つ以上のアクティブなファイアウォールルールがAgentのポリシーに割り当てられている必要があります。

|

偵察警告の対処方法については、警告: 偵察が検出されましたを参照してください。

ステートフルインスペクション

Server & Workload Protection ファイアウォールが有効な場合は、ファイアウォールのステートフル設定メカニズムを有効にする必要があります。このメカニズムは、トラフィック履歴、TCPおよびIPヘッダ値の正確性、およびTCP接続状態の遷移のコンテキストで各パケットを分析します。

UDPやICMPなどのステートレスプロトコルの場合、トラフィックの履歴分析に基づいて擬似ステートフルメカニズムが実装されます。

パケットは、ステートフルメカニズムによって次のように処理されます。

- 静的ファイアウォールルール条件によってパケットの通過が許可された場合、パケットはステートフルルーチンに渡されます。

- パケットを調べて、既存の接続に属しているかどうかが判断されます。

- TCPヘッダの正当性 (シーケンス番号、フラグの組み合わせなど) が調査されます。

Server & Workload Protection ファイアウォールのステートフル設定により、サービス拒否などの攻撃に対する保護が有効になります。ただし、初期設定でステートフルTCP、ICMP、またはUDPプロトコルが有効になっていて、送信請求応答のみが許可されている必要があります。

[UDPステートフル] オプションが有効な場合、UDPサーバ (DHCPなど) の実行時に [強制的に許可] を使用する必要があります。エージェントにDNSサーバまたはWINSサーバが設定されていない場合は、NetBIOSに対して[受信UDPポート137を強制的に許可]ルールが必要になることがあります。

ステートフルログは、ICMPまたはUDPプロトコルで必要でない限り無効にする必要があります。

例

Webサーバ用の単純なファイアウォールポリシーを作成する方法の例を示します。

-

オプションが有効になっているグローバルなファイアウォールステートフル設定を使用して、TCP、UDP、およびICMPのステートフルインスペクションを有効にします。

-

ワークステーションからの要求に対するTCPおよびUDP応答を許可するファイアウォールルールを追加します。これを行うには、プロトコルを [TCP + UDP] に設定して受信許可ルールを作成し、 [指定フラグ]で [シン] と [選択以外] を選択します。現時点では、ワークステーション上のユーザによって開始された要求に対する応答であるTCPおよびUDPパケットのみがポリシーで許可されます。たとえば、このルールを手順1で有効にしたステートフル分析オプションと組み合わせて使用すると、このコンピュータのユーザは、UDP経由でDNSルックアップを実行したり、HTTP (TCP) 経由でWebを閲覧したりできます。

-

ワークステーションからの要求に対するICMP応答を許可するファイアウォールルールを追加します。これを行うには、プロトコルを [ICMP] に設定して受信許可ルールを作成し、 [任意のフラグ] チェックボックスをオンにします。つまり、このコンピュータのユーザは他のワークステーションにpingを実行して応答を受信できますが、他のユーザはこのコンピュータにpingできません。

-

[指定フラグ] セクションの [シン] チェックボックスをオンにして、ポート80および443への受信TCPトラフィックを許可するファイアウォールルールを追加します。これは、外部ユーザがこのコンピュータ上のWebサーバにアクセスできることを意味します。この時点で、他の受信トラフィックをすべて拒否するコンピュータで、承諾されたTCP、UDP、およびICMP応答とWebサーバへの外部アクセスを許可する基本的なファイアウォールポリシーが設定されます。[拒否] および [強制的に許可] ルールの処理を使用してこのポリシーをさらに絞り込む方法の例として、ネットワーク内の他のコンピュータからのトラフィックをどのように制限するかを検討してください。たとえば、内部ユーザにはこのコンピュータのWebサーバへのアクセスを許可し、DMZ内のコンピュータからのアクセスは拒否することができます。これを行うには、拒否ルールを追加して、DMZのIP範囲内のサーバからのアクセスを禁止します。

-

送信元IPが10.0.0.0/24の受信TCPトラフィックに対する拒否ルールを追加します。これは、DMZ内のコンピュータに割り当てられたIP範囲です。このルールは、DMZ内のコンピュータからこのコンピュータへのトラフィックを拒否します。ただし、このポリシーをさらに詳細に定義するとDMZ内にあるメールサーバからの受信トラフィックを許可できます。

-

送信元IP 10.0.0.100からの受信TCPトラフィックには、強制的に許可を使用します。この強制的に許可は、DMZ内のこの1台のコンピュータからのトラフィックを許可するために前の手順で作成した拒否ルールよりも優先されます。

重要事項

- すべてのトラフィックは、ステートフルインスペクションエンジンで分析される前に、まずファイアウォールルールと照合されます。トラフィックがファイアウォールルールをクリアすると、そのトラフィックはステートフルインスペクションエンジンによって分析されます (ただし、[ファイアウォールステートフル設定] でステートフルインスペクションが有効になっている場合)。

- 許可ルールが禁止されています。許可ルールで指定されていないものはすべて自動的に削除されます。これには他のフレームタイプのトラフィックも含まれるため、他のタイプの必要なトラフィックを許可するルールを含めることを忘れないでください。たとえば、静的ARPテーブルが使用されていない場合は、ARPトラフィックを許可するルールを含めることを忘れないでください。

- UDPステートフルインスペクションが有効な場合は、強制的に許可ルールを使用して、一方的なUDPトラフィックを許可する必要があります。たとえば、UDPステートフルインスペクションがDNSサーバで有効になっている場合、サーバがDNS要求の受信を許可するには、ポート53に対して強制的に許可する必要があります。

- ICMPステートフルインスペクションが有効な場合は、強制的に許可ルールを使用して、一方的なICMPトラフィックを許可する必要があります。たとえば、外部のping要求を許可する場合は、ICMPタイプ3 (エコー要求) の強制許可ルールが必要です。

- 強制的に許可の処理は、同じ優先度のコンテキスト内でのみ切り札として機能します。

- テスト環境でよく見られるようにDNSまたはWINSサーバが設定されていない場合は、受信のUDPポート137を強制的に許可するルールがNetBIOS (Windows共有) に必要となることがあります。

注意新しいファイアウォールポリシーのトラブルシューティングを行う場合は、まずエージェントまたはApplianceのファイアウォールルールログを確認する必要があります。ファイアウォールルールログには、拒否されているトラフィックを特定するために必要なすべての情報が含まれているため、必要に応じてポリシーをさらに絞り込むことができます。

|