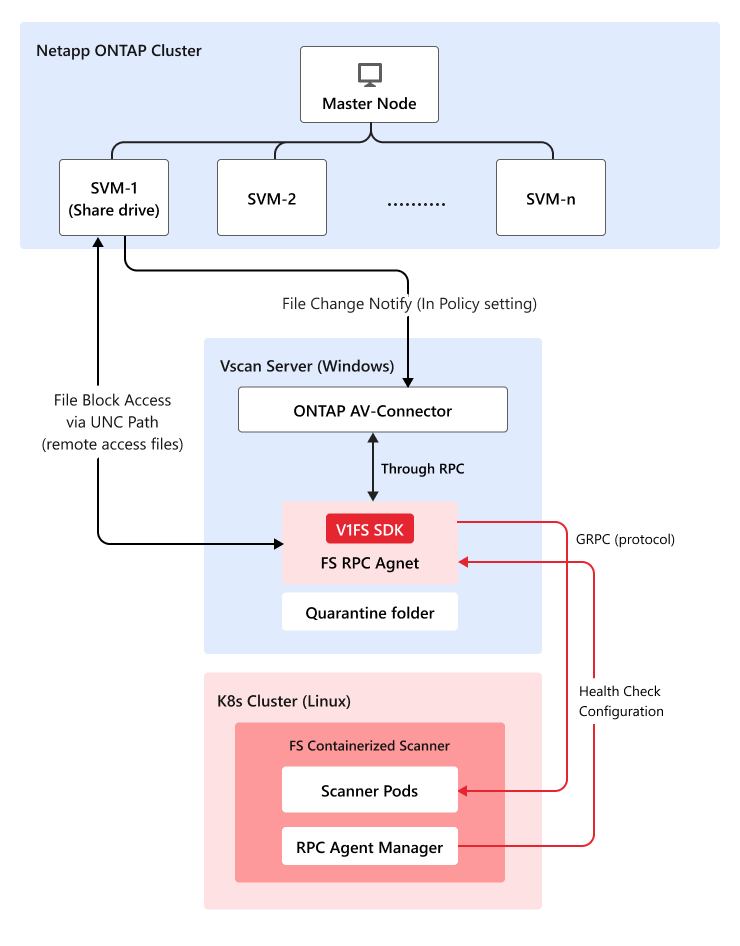

Trend Vision One File Securityコンテナ化された検索ツールは、NetAppのONTAPと連携してRPCベースのプロトコルを使用するファイルを検索するために使用できます。

前提条件

次の要件が必要です。

-

構成されたSVMを持つ動作中のONTAPクラスタ。

-

Windows Vscanサーバ。

-

スキャナーサービスを備えたKubernetesクラスター。Ontappエージェント管理が適切な機能フラグで有効になっていることを確認してください。詳細については、コンテナ化されたスキャナーをデプロイするを参照してください。

-

すべてのコンポーネント間のネットワーク接続。

NetApp ONTAPを構成する

手順

- ONTAP管理コンソールでVscanを有効にする:

- スキャナプールを作成する:

vserver vscan scanner-pool create -vserver <svm_name> -scanner-pool <pool_name> -hostnames <vscan_server_hostname> -privileged-users <domain\user>

詳細については、vserver vscan scanner-pool createを参照してください。 - スキャナプールにポリシーを適用する:

vserver vscan scanner-pool apply-policy -vserver <svm_name> -scanner-pool <pool_name> -scanner-policy primary

詳細については、vserver vscan scanner-pool apply-policyを参照してください。 - SVMでVscanを有効にする:

vserver vscan enable -vserver <svm_name>

- スキャナプールを作成する:

- NetApp ONTAP AV-Connectorをインストール:

- NetAppのウェブサイトからNetApp ONTAP AV-Connectorをダウンロードしてください。

- Windows Vscanサーバにコネクタをインストールしてください。

- 次の設定でコネクタを構成してください:

- ONTAP管理LIFまたはデータLIF (SVMs) IPアドレス

- ONTAPアクセスに適した認証情報

ONTAPエージェントサポートのためのコンテナ化スキャナーを構成する

:

手順

values.yamlファイルを使用してManagement Serviceのためにontap-エージェントプラグインを有効にします。visiononeFilesecurity: management: plugins: - name: ontap-agent enabled: true configMapName: ontap-agent-config securitySecretName: ontap-agent-security jwtSecretName: ontap-agent-jwt- データベースストレージを設定する。

-

チャートは、バンドルされたPostgreSQLデータベースを使用するかしないかで管理サービスを実行できます。

-

デフォルト (

dbEnabled: false) – PostgreSQLオブジェクト (StatefulSet、PVC、Service、Secret、StorageClass) は作成されません。これを使用するのは、ステートレスのテストを行う場合や、他のチームがこのチャートの外でデータベースをデプロイして接続する場合のみです -

埋め込みデータベース (

dbEnabled: true) – HelmはPostgreSQLのStatefulSetをデプロイし、内部ClusterIPサービスを通じて公開し、永続ストレージをプロビジョニングします。

-

-

EKSクラスターには通常、

gp3のようなEBSバックアップのStorageClassが既にあります。バンドルされたhostPath StorageClassをオフにして、PVCをgp3に向けることで再利用してくださいvisiononeFilesecurity: management: dbEnabled: true databaseContainer: storageClass: create: false # reuse an existing EBS StorageClass persistence: storageClassName: gp3 # any EBS-backed StorageClass name works size: 100Giここで、databaseContainer.storageClass.create: falseは新しいStorageClassの作成をスキップします。databaseContainer.persistence.storageClassNameで参照される既存のStorageClass (EBS gp3、NFS、Cephなど) を再利用します。 -

AWS EBSをストレージとして使用するには、以下を確認する必要があります:

-

AWS EBS CSIドライバーがインストールされ、正常です (

kubectl get storageclassはebs.csi.aws.comプロビジョナーを示しています) -

CSIドライバーのIAMロールには標準のEBS権限があります

-

希望のStorageClass (

gp3、gp2など) は既に存在します。必要に応じて作成してください -

NamespaceにはPVC/PVを作成する権限があります詳細については、AWS EKS Storage Setup Guideを参照してください。

-

-

- スキャナーサービスと管理サービスをIngressで公開する (例: AWS EKSデプロイメント)

- 共有ホストを構成する (推奨):スキャナーと管理サービスは、インフラストラクチャコストを削減し、DNS管理を簡素化するために同じホスト名を共有できます。ホストを共有する場合:

-

スキャナーサービスは、ルートパス (

/) へのすべてのトラフィックを処理します -

管理サービスはWebSocketトラフィックを

/ontapパスで処理します -

イングレスコントローラーはリクエストをルーティングする際に、より長い

/ontapパスを優先します

注意

共有ホストの主な要件は次のとおりです:-

両方のイングレスは、単一のロードバランサーを共有するために同じ

group.name注釈 (AWS ALB) を使用する必要があります -

管理サービスはWebSocketアップグレードの互換性のために

backend-protocol: HTTP1(HTTP2ではない) を使用する必要があります

-

- スキャナーサービス用の

values.yamlファイルを編集してください。scanner: ... ingress: enabled: true className: "alb" annotations: "alb.ingress.kubernetes.io/backend-protocol-version": "GRPC" "alb.ingress.kubernetes.io/group.name": "<lb-group-name>" "alb.ingress.kubernetes.io/scheme": "internet-facing" "alb.ingress.kubernetes.io/certificate-arn": "<certificate-arn>" "alb.ingress.kubernetes.io/target-type": "ip" hosts: - host: "<custom-domain-name>" paths: - path: / pathType: Prefix tls: [] - 管理サービス用の

values.yamlファイルを編集してください。managementService: ingress: enabled: true className: "alb" annotations: "alb.ingress.kubernetes.io/backend-protocol-version": "HTTP1" "alb.ingress.kubernetes.io/group.name": "<lb-group-name>" "alb.ingress.kubernetes.io/scheme": "internet-facing" "alb.ingress.kubernetes.io/certificate-arn": "<certificate-arn>" "alb.ingress.kubernetes.io/target-type": "ip" hosts: - host: "<custom-domain-name>" paths: - path: /ontap pathType: Prefix tls: [] - カスタマイズされた[values.yml]ファイルでアップグレードします。

helm upgrade my-release visionone-filesecurity/visionone-filesecurity -f values.yaml -n visionone-filesecurity

- Route53を通じてDNSを設定する:

-

ALBのDNS名を確認してください:

kubectl get ingress -n visionone-filesecurity

-

新しいレコードの作成:

- 名前: <custom-domain-name>

- タイプ: ALBのエイリアスA

- 値/ターゲット: ALB DNS名

-

- Vscanサーバ上のスキャナーサービスと管理サービスのエンドポイントをテストする

- 共有ホストを構成する (推奨):

- 管理サービスでOntappエージェントのオンボーディングトークンを生成:

- コンテナ化されたスキャナーKubernetesクラスター内で管理サービスにアクセスする。

kubectl exec -it <management service pod> -n <namespace> -- bash

- Ontappエージェントのためのエージェントスロットを作成:

clish agent create --name <agent-name>

- Ontappエージェント認証用のオンボーディングトークンを生成する

clish agent onboarding-token issue --instance <agent-name>

- コンテナ化されたスキャナーKubernetesクラスター内で管理サービスにアクセスする。

- Ontappエージェントをインストールする:

- オンタップエージェントインストーラ (msi) をダウンロードします。

- Windows Vscanサーバにインストールします。

- 次の設定でOntappエージェントを構成してください:

-

オンボーディングトークンを生成しました

-

スキャナーサービスエンドポイント

-

管理サービスエンドポイント

-

- Management ServiceでOntappエージェントを構成する:

- コンテナ化されたスキャナーKubernetesクラスター内で管理サービスにアクセスする。

- エージェントの接続状態を確認してください。

clish agent show --instance <agent-name>

- Ontappエージェントの特権ユーザ認証情報 (ユーザ名/パスワード) を設定する

clish agent credential modify --instance <agent-name>

配信を確認する

手順

- ONTAP管理コンソールでVscanのステータスを確認してください。

vserver vscan connection-status show-all - Management ServiceでOntappエージェント接続を確認

- EICAR署名を持つテストファイルを作成してテストファイルスキャンを行い、ブロックされるかどうかを確認します。

デプロイメントFAQ

What do I do if the agent connection state shows Disconnected(N) on Management Service

CLI ?

トラブルシューティング

-

ネットワーク接続を確認 - Vscanサーバがコンテナ化されたスキャナクラスター内の管理サービスに到達できることを確認してください

-

エージェントログを確認 - ネットワーク接続が安定している場合、追加のトラブルシューティング情報を得るためにWindowsイベントログでエージェントログを確認してください

-

エージェントインストール中の切断:

-

Failed to connect using onboard tokenをログで検索し、エラーメッセージを確認してください -

エラーが期限切れのトークンを示している場合、新しいオンボーディングトークンを発行し、エージェントを再インストールしてください

-

-

エージェントが実行された後の切断:

-

Failed to connect using device tokenをログで検索し、エラーメッセージを確認してください -

エラーが期限切れのトークンを示している場合は、エージェントの再オンボーディングを行ってください (以下を参照)

-

How do I re-onboard an agent?

-

VscanサーバでOntapエージェントサービス (v1fs-ontap-agent) を停止する

-

エージェントを再オンボードし、Management Service CLIを介して新しいオンボードトークンを発行してください。

clish agent re-onboard --instance <agent-name> -

Ontapエージェントのインストールフォルダ (デフォルト:

C:\Program Files\v1fs-ontap-agent\) 内のconfig.yamlファイルを変更してください -

device_tokenキーとその値を削除してください

-

新しく発行されたトークンでonboarding_tokenキーを追加してください。

onboarding_token: eyJh...... -

Ontapエージェントサービス (v1fs-ontap-agent) を開始する

-

Management Service CLIを使用してエージェント接続ステータスを確認する

-

エージェントが正常に接続した後、次の方法で認証情報を再入力してください:

clish agent credential modify --instance <agent-name>