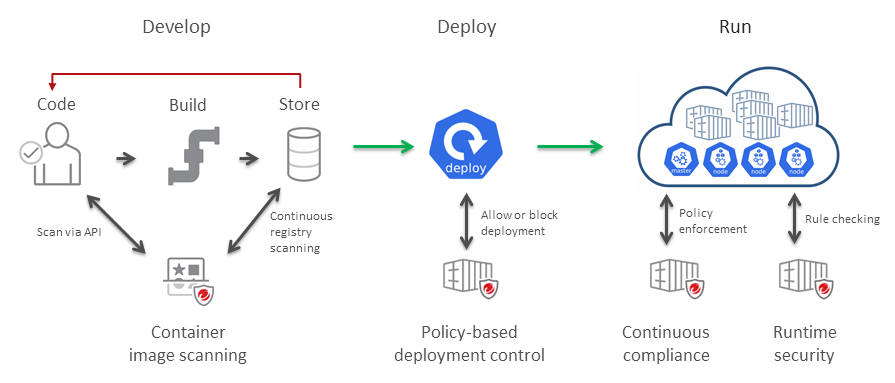

コンテナのライフサイクルのすべての段階でのセキュリティ

- [[At deployment:]] ポリシーベースのデプロイメント制御により、定義したセキュリティ基準を満たす場合にのみコンテナイメージが実行されるようにします。

- [[After deployment:]] 継続的コンプライアンスにより、デプロイ後にコンテナを断続的にスキャンできます。

- [[At runtime:]]ランタイムセキュリティは、カスタマイズ可能なルールセットに違反するコンテナアクティビティを可視化します。

|

機能

|

説明

|

||

|

コンテナイメージの検索

|

トレンドマイクロ Artifact Scanner (TMAS) によって実行されるコンテナイメージ検索を使用すると、開発パイプラインの一部としてコンテナイメージを検索したり、レジストリ内のイメージを継続的に検索したりできます。イメージのライフサイクル。コンテナイメージ検索を使用すると、DevOpsチームは、ビルドサイクルに影響を与えることなく、本番環境に対応したアプリケーションを継続的に配信し、ビジネスニーズを満たすことができます。

コンテナイメージのスキャンは、脆弱性、不正プログラム、およびシークレットをチェックします。

コンテナイメージスキャンは以下を検出します:

コンテナイメージのスキャン結果はTrend Vision One - Container Securityに送信され、定義したポリシーに基づいてスキャン結果を確認し、イメージをデプロイしても安全かどうかを判断します。

コンテナイメージスキャンを有効にするには、ローカル環境にトレンドマイクロ™ Artifact Scanner (TMAS)をインストールしてください。

|

||

|

ポリシーベースの配信制御

|

Container Securityは、Kubernetesとのネイティブ統合を通じてポリシーベースのデプロイメント制御を提供し、本番環境で実行するKubernetesデプロイメントの安全性を確保します。

Container Securityでは、一連のルールに基づいて配信を許可またはブロックするポリシーを作成できます。ルールは、KubernetesオブジェクトのプロパティとTMAS検索の結果に基づいています

(TMASが環境に統合されている場合)。

Kubernetesでイメージをデプロイする準備ができると、アドミッションコントロールWebhookがトリガされ、イメージが安全にデプロイされているかどうかが確認され、そのイメージの実行が許可またはブロックされます。

|

||

|

継続的なコンプライアンス

|

デプロイ後も、 Container Securityはコンテナの監視を続行できます。 Container Securityは、クラスタに割り当てられたポリシーを定期的にチェックし、実行中のコンテナが定義されたポリシーに引き続き準拠していることを確認します。最初の配信後にポリシーに変更がある場合は、更新されたポリシーが適用されます。実行中のコンテナについても、新しい脆弱性が検出されるとチェックされます。

|

||

|

ランタイムセキュリティ

|

ランタイムセキュリティは、カスタマイズ可能なルールセットに違反する実行中のコンテナのアクティビティを可視化します。現在、ランタイムセキュリティには、コンテナに対するMITRE

ATT&CK®フレームワークの戦術の可視性とコンテナドリフト検出を提供する事前定義ルールのセットが含まれています。 Container Securityでは、定義したポリシーに基づいて、ランタイムの可視性および制御機能によって検出された問題を軽減できます。

Podが実行時にいずれかのルールに違反した場合、ポリシーの実行時ルールセットに基づいてPodを終了または隔離することで問題を軽減できます。

|

||

|

ランタイム脆弱性スキャン

|

実行時検索では、 Container Securityがインストールされているクラスタで実行されているコンテナの一部であるオペレーティングシステムとオープンソースコードの脆弱性を可視化できます。重大度に基づいてソートされた脆弱性のリストが表示されます。このリストを選択して追加情報を表示できます。脆弱性を名前で検索したり、重大度またはCVEスコアでフィルタしたりできます。

脆弱性の詳細は次のとおりです。

|

||

|

実行時不正プログラムスキャン

|

ランタイム不正プログラムスキャンは、稼働中のコンテナ内の不正プログラムを検出し、デプロイ後に導入された不正プログラムの脅威を特定して対応することができます。定期的に不正プログラムをスキャンするスケジュールを設定できます。Container

Securityは不正プログラムイベントをログに記録し、イベントタブから確認できます。

Runtime不正プログラムスキャンは、

isolateおよびterminateを含む不正プログラムスキャンの緩和策を提供します。これらのオプションは、の[ポリシー]タブで設定できます。詳細については、Kubernetes保護ポリシーの管理を参照してください。

|