適切なポートとサービスを設定して、エンドユーザがパブリックネットワークまたは企業イントラネットの場所からオンプレミスのActive Directoryサーバを介してSSOを使用して認証できるようにします。

重要Kerberos認証は、企業のプライベートネットワーク上の企業のキー配布センター (KDC) に到達できないことが多いため、パブリックまたはホームネットワークのエンドポイントで失敗する可能性があります。ユーザがパブリックまたはホームネットワークとプライベートネットワークの両方からログインできるようにするために、NTLM認証のみを有効にし、Kerberos認証を無効にしてください . |

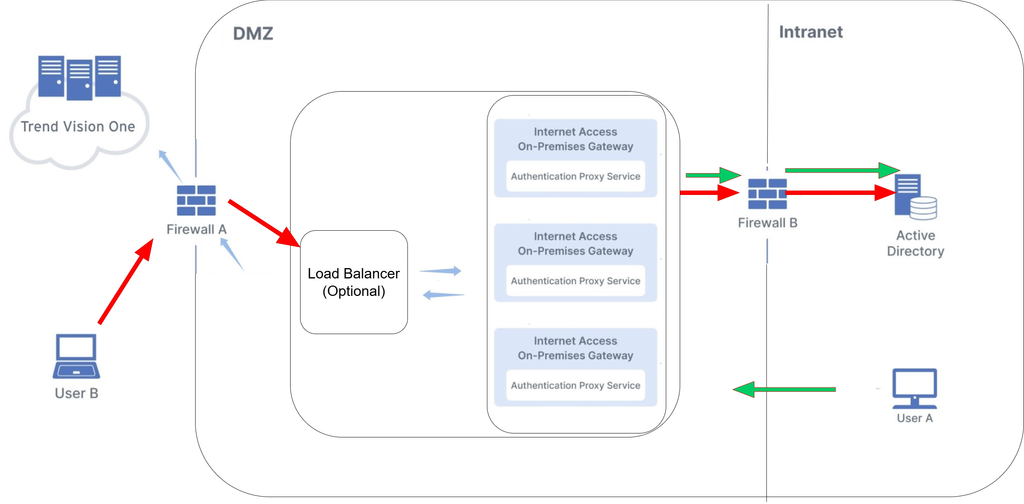

Zero Trust Secure Access On-Premises Gatewayの認証プロキシサービスを使用すると、次のことが容易になります。 NTLM v2またはKerberosでサポートされるシングルサインオン (SSO) 認証オンプレミスのActive Directoryサーバと連携します。このサービスは、ファイアウォール間のDMZ内で実行されます。これにより、ユーザは、企業イントラネット

(上の図のユーザA) から接続する場合でも、パブリックネットワークまたはホームネットワーク (上の図のユーザB) から接続する場合でも、認証のためにアクセスできます。このサービスは、ファイアウォールAのポート443を介してHTTPS経由でTrend Vision Oneから設定とデータを取得します。

設定が完了すると、次のような場合に、エンドユーザがエンドポイントからActive Directoryサーバにアクセスできるようになります。

|

Secure Access Moduleのステータス

|

場所 |

接続方法

|

|

インストール済み

|

任意の場所

|

任意の方法

|

|

インストールされていません

|

企業ネットワーク

|

構成されたインターネットアクセスオンプレミスゲートウェイ、または定義されたIPアドレスからのインターネットアクセスクラウドゲートウェイを通じて

|

|

インストールされていません

|

パブリックネットワークまたはホームネットワーク

|

オンプレミスのインターネットアクセスゲートウェイ経由 (ファイアウォール経由)

|

認証プロキシサービスを設定する前に、 Service Gateway仮想アプライアンスZero Trust Secure Accessインターネットアクセスオンプレミスゲートウェイサービスを有効にしてインストールします。

手順

- で 、 Single Sign-On with Active Directory (On-Premises) を有効にし、設定手順を完了する。

- DNSが認証プロキシのFQDNを企業ネットワークまたはパブリック/ホームネットワークからアクセスするエンドポイントに対して適切なIPアドレスで解決できるようにしてください。公共または家庭のネットワークからアクセスする場合、認証プロキシFQDNをパブリックIPに解決する必要があることに注意してください。使用している場合:

- 単一ゲートウェイ、認証プロキシFQDNは<single gateway FQDN>です

- ロードバランサーの背後に複数のゲートウェイがあり、認証プロキシFQDNは<load balancer FQDN>です

- ファイアウォールAのファイアウォール設定で、ユーザが計画している認可プロキシサービスへのアクセス方法に応じて、次のポートを開きます。

-

[TCP 8089]: クラウドゲートウェイを介してパブリックネットワーク上のサービスにアクセスするユーザ向け

重要

認証プロキシサービスでは、待機ポートとしてTCPポート8089も必要です。 -

[TCP 8088]: オンプレミスゲートウェイを介してパブリックネットワーク上のサービスにアクセスするユーザ向け

-

- NTLM認証を使用している場合:

- ファイアウォールBのファイアウォール設定で、オンプレミスゲートウェイを実行しているService GatewayアプライアンスのIPアドレスを許可していることを確認します。

ヒント

[Service Gateway Management]でService GatewayアプライアンスのIPアドレスを見つけてください。 - サーバの種類とプロトコルに応じて、ファイアウォールBでActive Directoryサーバのポートを開きます。プロトコルMicrosoft Active DirectoryMicrosoft Active DirectoryグローバルカタログLDAP3893268LDAPS6363269

- ファイアウォールBのファイアウォール設定で、オンプレミスゲートウェイを実行しているService GatewayアプライアンスのIPアドレスを許可していることを確認します。