Network Securityエンドポイントが正常に展開された後、クラウド環境内のトラフィックルートを変更して、トラフィックがNetwork Securityエンドポイントに向けられ、検査されるようにします。

注意クラウド環境でルート変更を行う前に、トラフィックが正しく期待通りに流れていることを確認してください。

|

AWSでルート変更を手動で行う

これらの手順を使用して、Network SecurityにトラフィックをルーティングするためのルートテーブルをAWSで作成または変更します。

手順

- AWSマネジメントコンソールでVPCを検索してVPCダッシュボードに移動します。

- Virtual Private Cloudの下で、[Route Tables]をクリックします。

- [Create route table]をクリックしてください。

- (オプション) 既存のルートテーブルを変更するには、ルートテーブルIDをクリックし、[ルート]タブで[Edit routes]をクリックします。

次のステップ

以下は、クラウド環境でルーティングを設定するのに役立つさまざまな環境構成の例です。クラウド環境の構造に応じてルートを変更してください。これらの例は、必ずしも環境に正確に一致するわけではありませんが、一般的なガイドとして使用できます。

Network Security エンドポイント ID

Network Securityエンドポイントが展開されると、展開中にそのオプションを選択した場合、これらのエンドポイント用に新しいサブネットが作成されます。Network

Security管理インターフェイスのHosted Infrastructureページ () からNetwork SecurityサブネットIDを確認できます。Network Securityエンドポイントをクリックすると、そのエンドポイントの詳細ページが開き、Environmentの下にサブネットIDが表示されます。

これらのサブネットを見つけてAWSでの関連付けを変更するには、AWSマネジメントコンソールでに移動し、サブネットIDをクリックしてサブネットを変更します。AWSでは、Network SecurityエンドポイントはGateway Load Balancerエンドポイントとして表示され、形式は

vpce-xxxxxxxxxです。AWSでのサブネットの変更について詳しくはこちら。AWSアプリケーションロードバランサー (ALB) を使用する環境のルートを変更する

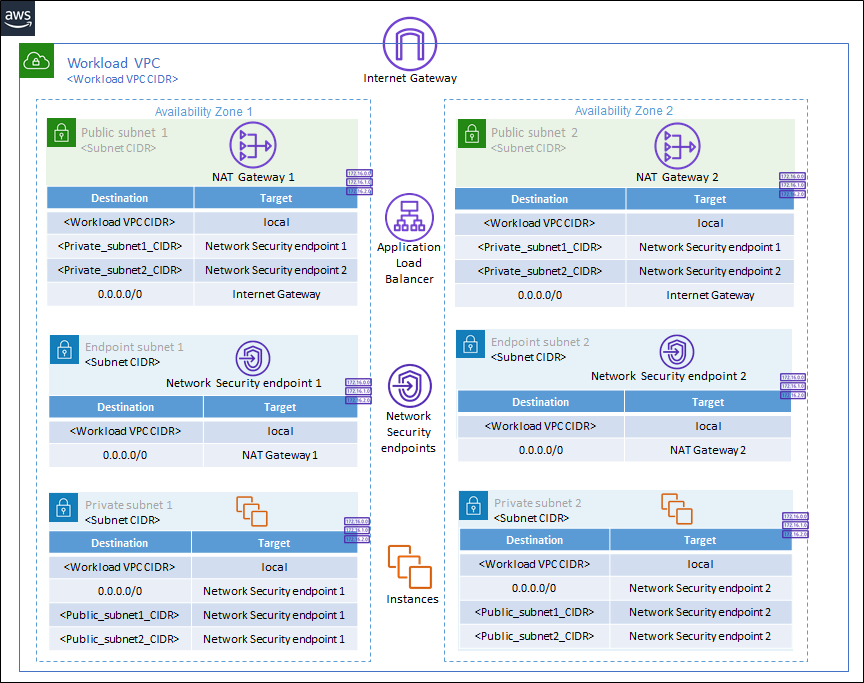

この構成は、単一のVPC内のALBターゲットに対する強化された保護を必要とするクラウド環境に最適です。この環境の例については、詳細はこちらをご覧ください。

この展開例では、環境内の各AZに対して作成したNetwork Securityエンドポイントが、パブリックサブネットとプライベートサブネットの間に配置されます。Network

Securityエンドポイントは、インターネットトラフィックをNetwork Securityに送信して検査を行い、その後トラフィックの流れをクラウド環境に戻します。ルートテーブルを変更する際には、以下のビデオチュートリアルを参考にしてください。

この展開例の環境構造とルーティングの詳細については、以下の画像を参照してください。

注意画像内のルートテーブルは、以下の手順のルートテーブルと同じです。

|

AWS Application Load Balancer (ALB) を使用する環境のルートを作成または編集するには、次の手順を使用します

手順

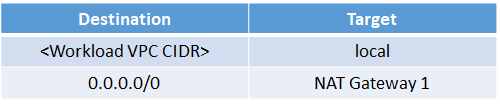

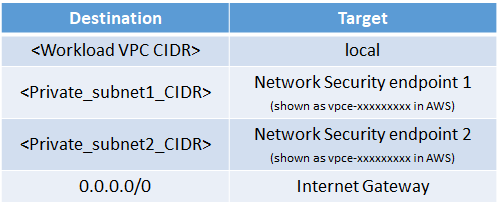

- Network Securityエンドポイントサブネットルートテーブルを作成します。これらのルートテーブルは、アウトバウンド検査済みトラフィックを対応するAZのNAT Gatewayに送信します。これらのルートテーブルは、このVPCにデプロイしたNetwork Securityエンドポイントに関連付けられています。以下の例では、各AZのNetwork Securityエンドポイントサブネットごとに1つのルートテーブルを示しています。

-

[Name: (optional)] Network Securityエンドポイントサブネットルートテーブル1

-

[VPC:] Workload VPC

-

[Add or edit the routes to match the route table example below]

-

[Create subnet association]Network Securityエンドポイントのサブネットルートテーブルを選択し、[Subnet Associations]タブをクリックして、[Edit subnet associations]をクリックし、Network Securityエンドポイントを含むサブネットを選択します。

-

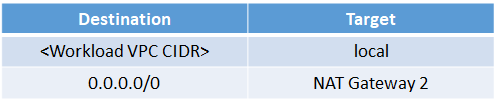

[Name: (optional)] Network Securityエンドポイントサブネットルートテーブル2

-

[VPC:] Workload VPC[Add or edit the routes to match the route table example below]

-

[Create subnet association]Network Securityエンドポイントのサブネットルートテーブルを選択し、[Subnet Associations]タブをクリックして、[Edit subnet associations]をクリックし、Network Securityエンドポイントを含むサブネットを選択します。

-

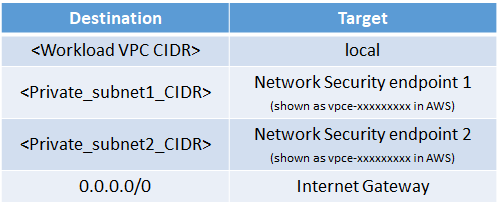

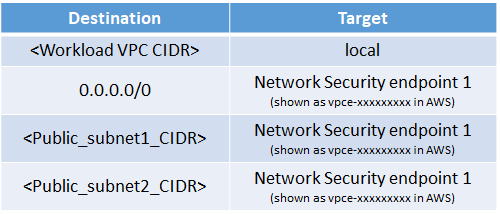

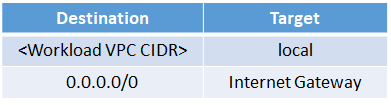

- パブリックサブネットルートテーブルを作成または変更するこれらのルートテーブルは、ALBによって受信されたトラフィックを、ターゲットGroupに送信する前にNetwork Securityエンドポイントに送信します。プライベートサブネットCIDRは、同じAZ内のNetwork Securityエンドポイントを指す必要があります。これらのルートテーブルは、パブリックサブネットおよびALBに関連付けられています。以下の例は、各AZの各パブリックサブネット用の2つのルートテーブルを示しています。

注意

各パブリックサブネットに対して、他のパブリックサブネットと関連付けられていないルートテーブルを作成してください。異なるAZのパブリックサブネットは異なるルートテーブルを使用する必要があります。なぜなら、パブリックサブネットはそのサブネットと同じAZにあるNetwork Securityエンドポイントにのみトラフィックを送信する必要があるからです。-

[Name: (optional)] パブリックサブネットルートテーブル1

-

[VPC:] Workload VPC

-

[Add or edit the routes to match the route table example below]

-

[Create subnet association]パブリックサブネットルートテーブルを選択し、[Subnet Associations]タブをクリックし、[Edit subnet associations]をクリックして、パブリック向けアセットに関連付けられた対応するAZのパブリックサブネットを選択します。

-

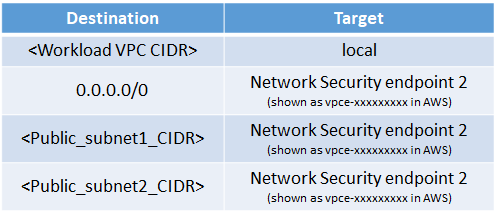

[Name: (optional)] パブリックサブネットルートテーブル2

-

[VPC:] Workload VPC

-

[Add or edit the routes to match the route table example below]

-

[Create subnet association]パブリックサブネットルートテーブルを選択し、[Subnet Associations]タブをクリックし、[Edit subnet associations]をクリックして、パブリック向けアセットに関連付けられた対応するAZのパブリックサブネットを選択します。

-

- プライベートサブネットのルートテーブルを作成または変更します。これらのルートテーブルは、プライベートサブネットからNetwork Securityエンドポイントにトラフィックを送信し、送信トラフィックがインターネットまたはパブリックサブネットに行く前に検査されるようにします。これらのルートテーブルは、プライベートサブネットおよび内部アセットに関連付けられています。以下の例では、各AZの各プライベートサブネットに対して1つずつ、2つのルートテーブルを示しています。

-

[Name: (optional)] プライベートサブネットルートテーブル1

-

[VPC:] Workload VPC

-

[Add or edit the routes to match the route table example below]

-

[Create subnet association]プライベートサブネットルートテーブルを選択し、[Subnet Associations]タブをクリックし、[Edit subnet associations]をクリックして、プライベートサブネットを選択します。

-

[Name: (optional)] プライベートサブネットルートテーブル2

-

[VPC:] Workload VPC

-

[Add or edit the routes to match the route table example below]

-

[Create subnet association]プライベートサブネットルートテーブルを選択し、[Subnet Associations]タブをクリックし、[Edit subnet associations]をクリックして、プライベートサブネットを選択します。

-

エッジでルーティングを行う環境のルートを変更する

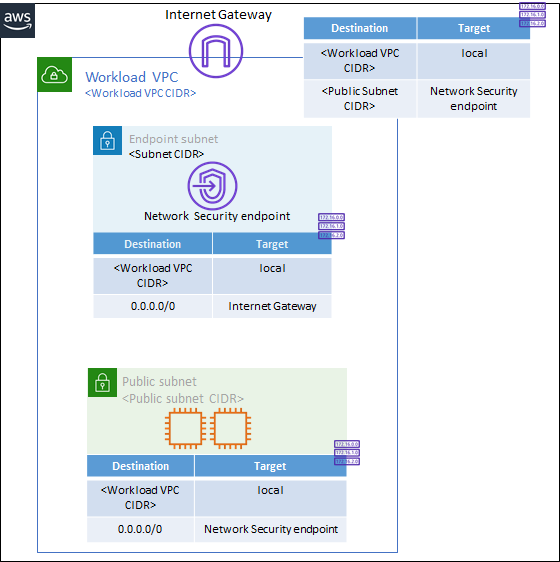

この構成は、インターネットからの受信トラフィックから保護する必要があるパブリック向けのアセットを含むクラウド環境に最適ですが、ALBは使用しません。これらの環境では、単一のVPC内のパブリックアセットの保護が必要な場合がよくあります。この環境の例については、詳細はこちらをご覧ください。

この展開例では、作成したばかりのNetwork Securityエンドポイントがインターネットゲートウェイとパブリックサブネットの間に配置されます。Network

SecurityエンドポイントはインターネットトラフィックをNetwork Securityに送信して検査を行い、その後トラフィックの流れをクラウド環境に戻します。ルートテーブルを変更する際には、以下のビデオチュートリアルを参考にしてください。

この展開例の環境構造とルーティングの詳細については、以下の画像を参照してください。

注意画像内のルートテーブルは、以下の手順のルートテーブルと同じです。

|

エッジでルーティングする環境のルートを作成または編集するには、次の手順を使用します

注意トラフィックフローの中断を避けるために、次の順序でルート変更を行うことをお勧めします。

|

手順

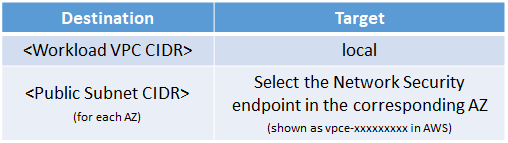

- Network Securityエンドポイントサブネットルートテーブルを作成します。このルートテーブルは、Network Securityからインターネットゲートウェイへのすべての検査済みトラフィックを送信します。このルートテーブルは、このVPCにデプロイしたNetwork Securityエンドポイントに関連付けられています。

-

[Name: (optional)] Network Securityエンドポイントサブネットルートテーブル

-

[VPC:] Workload VPC

-

[Add or edit the routes to match the route table example below]

-

[Create subnet association]Network Securityエンドポイントサブネットルートテーブルを選択し、[Subnet Associations]タブをクリックし、[Edit subnet associations]をクリックして、Network Securityエンドポイントを含むサブネットを選択します。すべてのAZのNetwork Securityエンドポイントを含む各サブネットに対して、このルートテーブルのサブネット関連付けを作成します。

-

- エッジアソシエーションルートテーブルを作成または変更します。このルートテーブルは、インターネットから戻ってくるトラフィックをパブリックサブネットに送信する前にNetwork Securityエンドポイントに送信して検査します。このルートテーブルはWorkload VPCに関連付けられています。このルートテーブルがVPCのインバウンドトラフィックをNetwork Securityエンドポイントにルーティングするには、エッジアソシエーションが必要です。

-

[Name: (optional)] エッジアソシエーションルートテーブル

-

[VPC:] Workload VPC

-

[Create this route table for each AZ in your environment. Add or edit the routes to match the example below.]

-

[Create the edge association]このルートテーブルのエッジアソシエーションを作成します。エッジアソシエーションルートテーブルを選択し、[Edge Associations]タブをクリックします。[Edit edge associations]をクリックし、保護したい[Internet Gateway]を選択してから、[Save changes]をクリックします。

-

- パブリックサブネットルートテーブルを作成または変更します。このルートテーブルは、送信トラフィックがインターネットに行く前に検査されるように、パブリックサブネットからNetwork Securityエンドポイントにトラフィックを送信します。このルートテーブルは、パブリックサブネットと内部アセットに関連付けられています。

注意

各パブリックサブネットに対して、他のパブリックサブネットと関連付けられていないルートテーブルを作成してください。異なるAZのパブリックサブネットは異なるルートテーブルを使用する必要があります。なぜなら、パブリックサブネットはそのサブネットと同じAZにあるNetwork Securityエンドポイントにのみトラフィックを送信する必要があるからです。-

[Name: (optional)] パブリックサブネットルートテーブル

-

[VPC:] Workload VPC

-

[Create this route table for each AZ in your environment. Add or edit the routes to match the example below.]

-

[Create subnet association]パブリックサブネットルートテーブルを選択し、[Subnet Associations]タブをクリックし、[Edit subnet associations]をクリックして、パブリック向けアセットに関連付けられているパブリックサブネットを選択します。各AZごとに作成する各パブリックサブネットルートテーブルに対して関連付けを作成します。

-

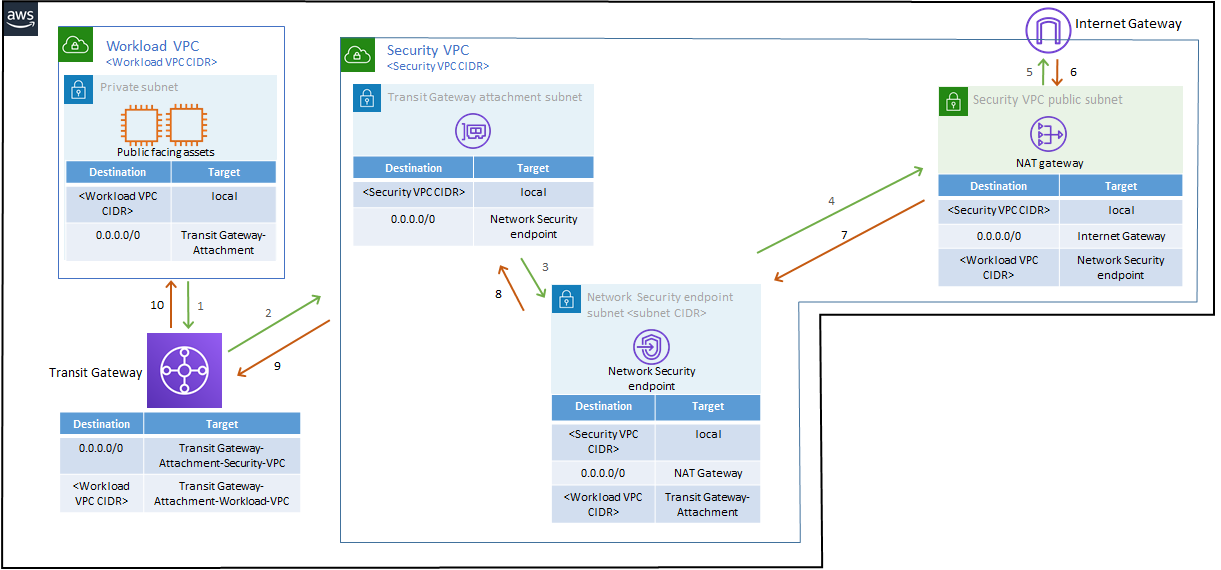

Transit Gatewayを使用する環境のルートを変更する

この構成は、Transit Gatewayを使用して複数のVPCにトラフィックを接続およびルーティングするクラウド環境に最適です。これらの環境では、Transit

Gatewayで接続された複数のVPC内のアセットの保護が必要になることがよくあります。この環境の例について詳しくはこちら。

この展開例の環境構造とルーティングの詳細については、以下の画像を参照してください。番号付きの矢印は、環境内のトラフィックの流れの順序を示しています。緑はリクエストを、オレンジはレスポンスを表しています。

注意画像内のルートテーブルは、以下の手順のルートテーブルと同じです。

|

Transit Gatewayを使用する環境のルートを作成または編集するには、次の手順に従ってください。

手順

- [Create or modify the Workload VPC private subnet route table]このルートテーブルは、パブリック向けのアセットを含むWorkload VPC内のプライベートサブネットに関連付けられています。

-

[Name: (optional)] Workload VPCプライベートサブネットルートテーブル

-

[VPC:] Workload VPC

-

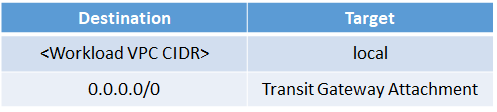

[Create this route table for each AZ in your environment. Add or edit the routes to match the example below.]

-

[Create subnet association]各AZごとに作成するWorkload VPCプライベートサブネットルートテーブルに対して、各Workload VPCプライベートサブネットルートテーブルの関連付けを作成します。Workload VPCプライベートサブネットルートテーブルを選択し、[Subnet Associations]タブをクリックし、[Edit subnet associations]をクリックして、対応するAZのWorkload VPCプライベートサブネットを選択します。

-

- Transit Gatewayアタッチメントサブネットルートテーブルを作成または変更します。このルートテーブルは、Security VPCをTransit Gatewayに接続するために使用され、Transit Gatewayアタッチメントサブネットに関連付けられています。

-

[Name: (optional)] Transit Gatewayアタッチメントサブネットルートテーブル

-

[VPC:]セキュリティVPC

-

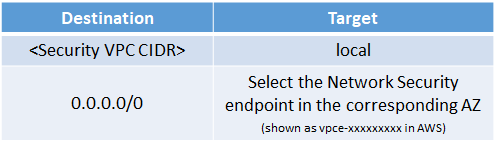

[Create this route table for each AZ in your environment. Add or edit the routes to match the example below.]

-

[Create subnet association]Transit Gatewayアタッチメントサブネットルートテーブルを選択し、[Subnet Associations]タブをクリックし、[Edit subnet associations]をクリックして、作成したTransit Gatewayアタッチメントサブネットを選択します。各AZごとに作成するTransit Gatewayアタッチメントサブネットルートテーブルに対してアソシエーションを作成します。

-

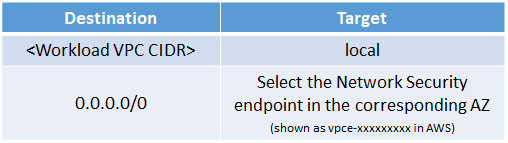

- Network Securityエンドポイントサブネットルートテーブルを作成します。このルートテーブルは、Security VPCにデプロイしたNetwork Securityエンドポイントに関連付けられています。

-

[Name: (optional)] Network Securityエンドポイントサブネットルートテーブル

-

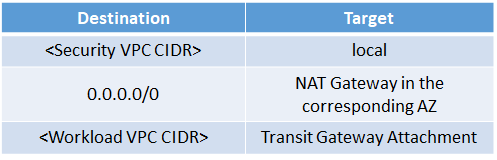

[VPC:]セキュリティVPC[Create this route table for each AZ in your environment. Add or edit the routes to match the example below.]

-

[Create subnet association]Network Securityエンドポイントサブネットルートテーブルを選択し、[Subnet Associations]タブをクリックし、[Edit subnet associations]をクリックして、Network Securityエンドポイントを含むサブネットを選択します。このルートテーブルに対して、すべてのAZのNetwork Securityエンドポイントを含む各サブネットのサブネット関連付けを作成します。

-

- セキュリティVPCパブリックサブネットルートテーブルを作成または変更セキュリティVPCパブリックサブルートテーブルは、セキュリティVPCをインターネットゲートウェイに接続するために使用されます。

注意

各パブリックサブネットに対して、他のパブリックサブネットと関連付けられていないルートテーブルを作成してください。異なるAZのパブリックサブネットは異なるルートテーブルを使用する必要があります。なぜなら、パブリックサブネットはそのサブネットと同じAZにあるNetwork Securityエンドポイントにのみトラフィックを送信する必要があるからです。-

[Name: (optional)]セキュリティVPCパブリックサブネットルートテーブル

-

[VPC:]セキュリティVPC

-

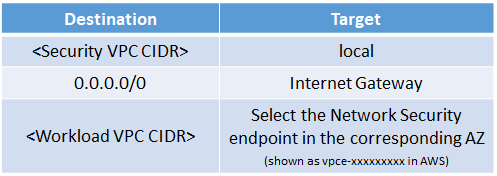

[Create this route table for each AZ in your environment. Add or edit the routes to match the example below.]

-

[Create subnet association]各AZごとに作成するセキュリティVPCパブリックサブネットルートテーブルに対して関連付けを作成します。セキュリティVPCパブリックサブネットルートテーブルを選択し、[Subnet Associations]タブをクリックし、[Edit subnet associations]をクリックして、対応するAZのセキュリティVPCパブリックサブネットを選択します。

-

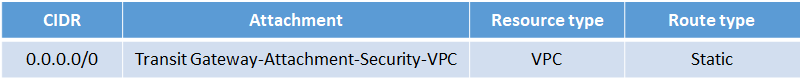

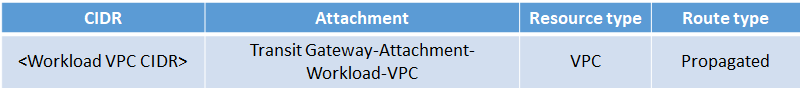

- Transit Gatewayルートテーブルを作成または変更するTransit Gatewayルートテーブルを作成するには、VPCダッシュボードの下部までスクロールし、[Transit Gateway Route Tables] → [Create Transit Gateway Route Table]をクリックします。上記の図の例は、Transit Gatewayの下にあるこれらの2つのルートを示しています。Workload VPCとインターネット間のトラフィックを検査したい場合は、上の図に示されているように、単一のルートテーブルを作成できます。しかし、複数のVPCを使用しており、これらのWorkload VPC間のトラフィックを検査したい場合は、下に示されているように、2つの別々のTransit Gatewayルートテーブルを作成してください。

-

[Ingress traffic route table]

-

[Association:] Workload VPC

-

-

[Egress traffic route table]

-

[Association:]セキュリティVPC

-

-