注意Network SecurityのGateway Load Balancerでは動的な自動スケーリングはまだサポートされていません。

|

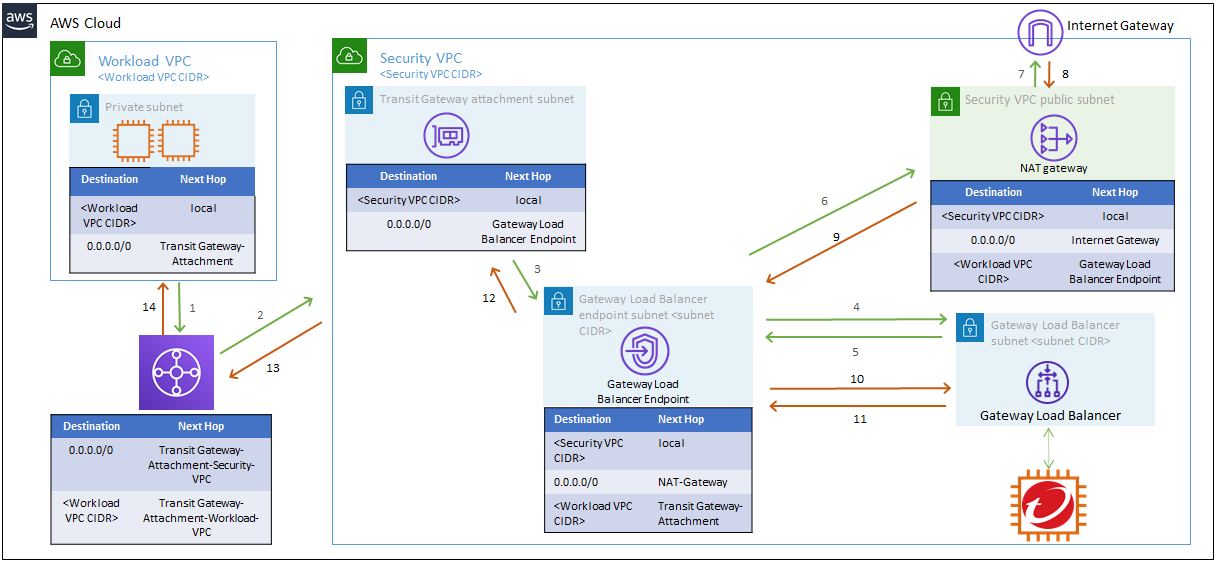

AWS環境でGateway Load BalancerのTransit Gatewayルーティングアーキテクチャを使用して、送信トラフィックの保護を展開するための手順を完了してください。

マクロテンプレートスタックを作成

手順

- AWSアカウントにログインしてください。

- このリンクをクリックしてMacro CloudFormationスタックを作成してください。

- すべてのパラメータをデフォルト設定のままにして、[Create stack]をクリックしてください。

セキュリティVPCテンプレートスタックを作成

手順

- AWSアカウントにログインしてください。

- 次のリンクをクリックして、セキュリティVPC CloudFormationスタックを作成してください: Trend Micro Cloud Oneアカウント。

- Specify stack detailsページで、次のパラメーターを入力してください:

- [Availability Zones (AZ):] Workload VPCで使用されているすべてのアベイラビリティゾーンを選択してください。

- [Security VPC CIDR Block:] セキュリティVPCのVPC CIDRを入力してください。このCIDRは環境内で一意である必要があります。

- [SSH Key Pair:] SSHキーの名前を選択してください。

- [Trend Micro Cloud One appliance deployment token:] Trend Micro Cloud Oneアプライアンス展開トークンを入力してください。 詳細はこちら。

- [Network Security Instance AMI:] 最新のNetwork Security AMI IDを入力してください。AMI IDに対して正しいリージョンが選択されていることを確認してください。詳細はこちら。

- [Number of instances:] 各AZで作成するNetwork Securityインスタンスの数を選択してください。

- [Instance Type:] デフォルト設定のままにしてください。

- [Enable Inspection logs:] 有効にすると、NSVAインスペクションログがCloudWatchロググループ

network_security_logsに公開されます。

- スタックオプションの残りの手順に従い、[Create stack]をクリックします。

- スタックが作成されたら、[Stack details]をクリックし、次に[Outputs]をクリックします。

- Gateway Load Balancerエンドポイントサービス名の値をコピーして、Security VPCでGateway Load Balancerエンドポイントを作成する際に使用します。

注意

2023年9月5日以前にSecurity VPCスタックを作成した場合、AWS Lambda関数のPythonランタイムをバージョン3.10に、Node.jsランタイムをバージョン20.xに手動で更新することをお勧めします。 - AWSコンソールでPythonおよびNode.jsのランタイムバージョンを手動で更新するには:

- Lambdaサービスページに移動します。

- リストからLambda関数を選択してください。

- 実行時設定までスクロールし、[Edit]をクリックします。

- 利用可能なランタイムのドロップダウンメニューからPython 3.10とNode.js 20.xを選択し、[保存]をクリックします。

セキュリティVPCを変更

Security VPCスタックをデプロイした後、Security VPCの設定に次の調整を行ってください。

注意すでに環境にTransit Gatewayがない場合は、続行する前にTransit Gatewayを作成してください。詳細はこちら。

|

サブネットを作成

- [Transit Gateway attachment subnet:] Transit Gatewayアタッチメントが必要な各AZにサブネットを作成します。/28のような小さなCIDRブロックを使用することをお勧めします。

- [Gateway Load Balancer Endpoint subnet:] 各AZにGateway Load Balancerエンドポイントを持つサブネットを作成します。/28のような小さなCIDRブロックを使用することをお勧めします。

Transit Gatewayアタッチメントを作成

Transit Gatewayアタッチメントを作成して、Workload VPCをセキュリティVPCに接続します。アタッチメントを作成する際には、前のセクションで作成した各アベイラビリティゾーンのTransit

Gatewayアタッチメントサブネットを選択してください。詳細はこちら。

各AZにGateway Load Balancerエンドポイントを作成する

手順

- AWS Management ConsoleからVPCダッシュボードに移動します。

- Virtual Private Cloudの下で、[Endpoints]をクリックし、次に[Create Endpoint]をクリックします。

- サービスカテゴリについては、[Find service by name]を選択してください。

- セキュリティVPCスタックを作成したときにGateway Load Balancerエンドポイントサービス名としてコピーした値を入力してください。

- VPCの場合は、セキュリティVPCとGateway Load Balancerエンドポイントサブネットを選択してください。

- [Create endpoint]をクリックしてください。

ルートテーブルを作成または変更する

手順

- VPCダッシュボードに移動し、[Route Tables]をクリックして新しいルートテーブルを作成するか、既存のルートテーブルを変更します。

- Transit Gatewayアタッチメントサブネットルートテーブルを作成

-

[Name tag:] Transit Gatewayアタッチメントサブネットルートテーブル

-

[VPC:]セキュリティVPC

注意

このルートテーブルを環境内の各AZに作成してください。 -

[Edit routes]配信先対象

0.0.0.0/0対応するAZでGateway Load BalancerエンドポイントIDを選択します。 -

[Create subnet association]Transit Gatewayアタッチメントサブネットルートテーブルを選択し、[Subnet Associations]タブをクリックし、[Edit subnet associations]をクリックして、作成したTransit Gatewayアタッチメントサブネットを選択します。各AZごとに作成するTransit Gatewayアタッチメントサブネットルートテーブルに対してアソシエーションを作成します。

-

- Gateway Load Balancerエンドポイントサブネットルートテーブルを作成する

-

[Name tag:] Gateway Load Balancer エンドポイントサブネットルートテーブル

-

[VPC:]セキュリティVPC

注意

このルートテーブルを環境内の各AZに作成してください。 -

[Edit routes]配信先対象

<WORKLOAD_VPC_CIDR>Transit Gateway ID0.0.0.0/0対応するAZのNATゲートウェイID -

[Create subnet association]Gateway Load Balancer Endpointサブネットルートテーブルを選択し、[Subnet Associations]タブをクリックし、[Edit subnet associations]をクリックして、環境内の各対応するAZのために作成したGateway Load Balancer Endpointサブネットを選択します。

-

- セキュリティVPCパブリックサブネットルートテーブルを変更CloudFormationの実行中にセキュリティVPCパブリックサブネットルートテーブルが作成されます。環境内の各AZごとに別々のセキュリティVPCパブリックサブネットルートテーブルが必要です。以下の手順を使用して、各セキュリティVPCパブリックサブネットルートテーブルを変更してください。

-

[Name tag:]セキュリティVPCパブリックサブネットルートテーブル

-

[VPC:]セキュリティVPC

注意

お使いの環境内の各AZに対して、セキュリティVPCパブリックサブネットルートテーブルがあることを確認してください。 -

[Edit routes]配信先対象

<WORKLOAD_VPC_CIDR>対応するAZでGateway Load BalancerエンドポイントIDを選択します。0.0.0.0/0インターネットゲートウェイID -

[Create subnet association]各AZごとに作成するセキュリティVPCパブリックサブネットルートテーブルに対して関連付けを作成します。セキュリティVPCパブリックサブネットルートテーブルを選択し、[Subnet Associations]タブをクリックし、[Edit subnet associations]をクリックして、対応するAZのセキュリティVPCパブリックサブネットを選択します。

-

Transit Gatewayルートテーブルを作成または変更する

Transit Gatewayルートテーブルを作成するには、VPCダッシュボードの下部までスクロールし、[Transit Gateway Route Tables] → [Create Transit Gateway Route Table]をクリックします。

-

[Ingress traffic route table]

-

[Association:] Workload VPCCIDR添付ファイルリソースタイプルートの種類

0.0.0.0/0セキュリティVPC Transit GatewayアタッチメントVPC静的 -

[Egress traffic route table]

-

[Association:]セキュリティVPCCIDR添付ファイルリソースタイプルートの種類

<Workload VPC IP CIDR>Workload VPC Transit GatewayアタッチメントVPC伝播

セキュリティVPC CloudFormationスタックを削除

セキュリティVPC CloudFormationスタックを削除する前に、次のことをお勧めします:

- Auto Scaling Group設定を最小、最大、および希望容量を0に変更します。これにより、Network Security Virtual Applianceインスタンスが自動的に削除され、Trend Micro Cloud Oneから登録解除されます。

- Gateway Load Balancerエンドポイントを削除します。

セキュリティVPC CloudFormationスタックを削除するには:

手順

- AWSマネジメントコンソールから、EC2ダッシュボードに移動します。

- [Auto Scaling]の下で、[Auto Scaling Groups]をクリックします。

- Auto Scaling groupの横にあるチェックボックスを選択します。選択したGroupに関する情報を表示するスプリットペインがAuto Scaling groupsページの下部に表示されます。

- Detailsタブで、最小、最大、および希望する容量の現在の設定を0に変更します。Auto Scaling Groupのステータスは

Updating capacityに変更されます。 Updating capacityステータスがクリアされた後、CloudFormationスタックを削除します。