Gateway Load BalancerのインバウンドおよびアウトバウンドトラフィックルーティングアーキテクチャをAWS環境にデプロイするための手順を完了してください。

マクロテンプレートスタックを作成

手順

- AWSアカウントにログインしてください。

- このリンクをクリックしてMacro CloudFormationスタックを作成してください。

- すべてのパラメータをデフォルト設定のままにして、[Create stack]をクリックしてください。

セキュリティVPCテンプレートスタックを作成

手順

- AWSアカウントにログインしてください。

- 次のリンクをクリックして、セキュリティVPC CloudFormationスタックを作成してください: Trend Micro Cloud Oneアカウント。

- Specify stack detailsページで、次のパラメーターを入力してください:

- [Availability Zones (AZ):] Workload VPCで使用されているすべてのAZを選択してください。

- [Security VPC CIDR Block:] セキュリティVPCのVPC CIDRを入力してください。

- [SSH Key Pair:] SSHキーの名前を選択してください。

- [Trend Micro Cloud One appliance deployment token:] Trend Micro Cloud Oneアプライアンス展開トークンを入力してください。 詳細はこちら。

- [Network Security Instance AMI:] 最新のNetwork Security AMI IDを入力してください。AMI IDに対して正しいリージョンが選択されていることを確認してください。詳細はこちら。

- [Number of instances:] 各AZで作成するNetwork Securityインスタンスの数を選択してください。

- [Instance Type:] デフォルト設定のままにしてください。

- [Enable Inspection logs:] 有効にすると、NSVAインスペクションログがCloudWatchロググループ

network_security_logsに公開されます。

- スタックオプションの残りの手順に従い、次に[Create stack]をクリックします。

- スタックが作成されたら、[Stack details]をクリックし、次に[Outputs]をクリックします。

- Gateway Load Balancer Endpointサービス名の値をコピーして、Workload VPCでGateway Load Balancer Endpointを作成する際に使用してください。

注意

2023年9月5日以前にSecurity VPCスタックを作成した場合、AWS Lambda関数のPythonランタイムをバージョン3.10に、Node.jsランタイムをバージョン20.xに手動で更新することをお勧めします。AWSコンソールでPythonおよびNode.jsのランタイムバージョンを手動で更新するには:- Lambdaサービスページに移動します。

- リストからLambda関数を選択してください。

- Runtime設定までスクロールダウンし、[Edit]をクリックします。

- 利用可能なランタイムのドロップダウンメニューからPython 3.10とNode.js 20.xを選択し、[保存]をクリックします。

Workload VPC を構成する

クロスアカウント展開

クロスアカウント展開を環境で使用する場合は、以下の情報に注意してください。

複数のAWSアカウントにデプロイする場合、AWSアカウントAのGateway Load Balancerエンドポイントサービスを最初にAWSアカウントBと共有する必要があります。これにより、AWSアカウントBはサービスに接続するためのGateway

Load Balancerエンドポイントを作成できるようになります。

Gateway Load BalancerエンドポイントサービスがCloudFormationテンプレートを使用して作成されると、[AcceptanceRequired]値はfalseに設定されます。これは、サービス消費者からのエンドポイント作成リクエストが自動的に受け入れられることを示します。この設定を有効にすると、エンドポイント受け入れ設定を変更することで、エンドポイントリクエストを手動で受け入れまたは拒否することができます。詳細はこちら。

詳細については、エンドポイントサービスの権限の追加と削除を参照してください。

アベイラビリティゾーンマッピング

複数のAWSアカウントにデプロイする場合、あるアカウントのAZが別のアカウントの同じ名前のAZと同じ物理的な場所にマッピングされるとは限りません。AZ IDを使用して、異なるAWSアカウントのAZが同じ物理的な場所にマッピングされるようにしてください。詳細はこちら。

サブネットを作成

次のリソースをWorkload VPCに追加してください。

注意環境内の各Workload VPCについて、これらのセクションの手順を繰り返してください。

|

各AZにGateway Load Balancer Endpointを持つGateway Load Balancer Endpointサブネットを作成します。/28のような小さなCIDRブロックを使用することをお勧めします。

注意クロスアカウント展開を使用している場合は、このサブネットのAZマッピングに正しいAZを選択してください。詳細はこちら。

|

各AZにGateway Load Balancerエンドポイントを作成する

手順

- AWS Management ConsoleからVPCダッシュボードに移動します。

- Virtual Private Cloudの下で、[Endpoints]をクリックし、次に[Create Endpoint]をクリックします。

- Service categoryでは、[Find service by name]を選択してください。

- Security VPCスタックを作成したときにGateway Load Balancerエンドポイントサービス名のためにコピーした値を入力してください。

- VPCの場合は、Workload VPCとGateway Load Balancerエンドポイントサブネットを選択してください。

- [Create endpoint]をクリックします。

ルートテーブルを作成または変更する

VPCダッシュボードに移動し、新しいルートテーブルを作成するか、既存のルートテーブルを変更するには[Route Tables]をクリックします。

手順

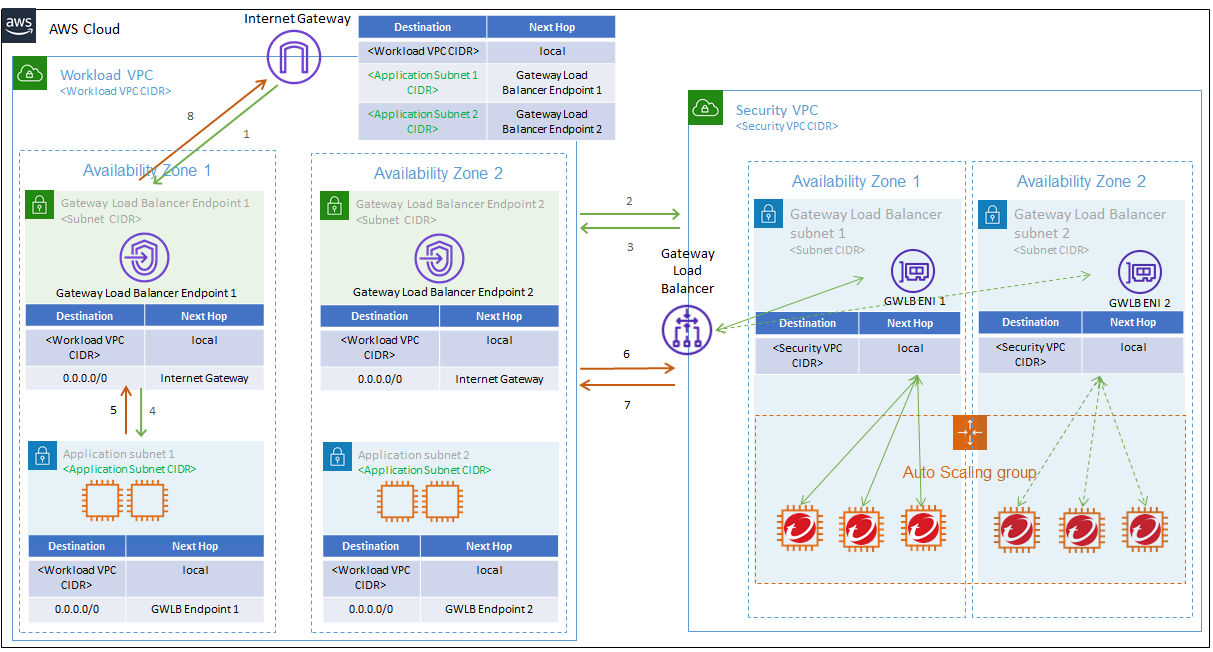

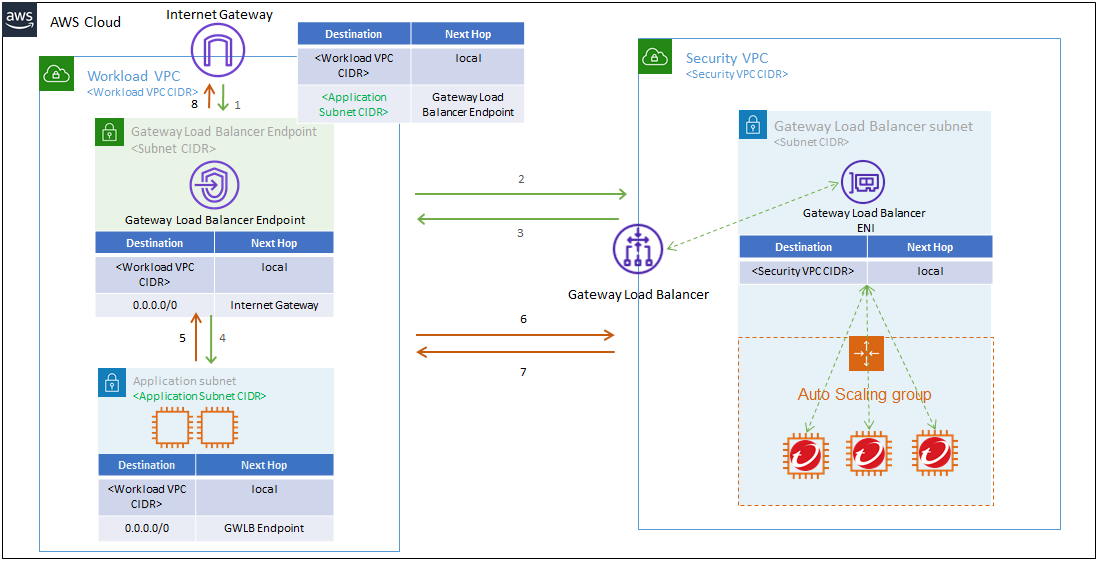

- エッジアソシエーションルートテーブルを作成

-

[Name tag:]エッジ関連ルートテーブル

-

[VPC:] Workload VPC

-

[Edit routes]

注意

このルートをWorkload VPC内の各AZに追加してください。配信先対象<WORKLOAD_SUBNET_CIDR> (for each AZ)対応するAZでGateway Load Balancerエンドポイントを選択します。 -

[Create edge association]このルートテーブルのエッジアソシエーションを作成します。エッジアソシエーションルートテーブルを選択し、[Edge Associations]タブをクリックします。[Edit edge associations]をクリックし、Associated gatewaysの下で、[Internet Gateway]とドロップダウンリストから確認したい任意の[Virtual Private Gateways]を選択します。

-

- Gateway Load Balancerエンドポイントサブネットルートテーブルを作成する

-

[Name tag:] Gateway Load Balancerエンドポイントサブネットルートテーブル

-

[VPC:] Workload VPC

-

[Edit routes]配信先対象

0.0.0.0/0インターネットゲートウェイ -

[Create subnet association]Gateway Load Balancer Endpointサブネットのルートテーブルを選択し、[Subnet Associations]タブをクリックして、[Edit subnet associations]をクリックし、作成したGateway Load Balancer Endpointサブネットを選択します。このルートテーブルに対して、作成した各AZの各サブネットのサブネット関連付けを作成します。

-

- Workloadサブネットのルートテーブルを作成する

注意

各パブリックサブネットに対して、他のパブリックサブネットと関連付けられていないルートテーブルを作成してください。-

[Name tag:] Workloadサブネットルートテーブル

-

[VPC:] Workload VPC

注意

お使いの環境内の各AZに対してこのルートテーブルを作成してください。 -

[Edit routes]配信先対象

0.0.0.0/0対応するAZでGateway Load Balancerエンドポイントを選択します。 -

[Create subnet association]Workloadサブネットルートテーブルを選択し、[Subnet Associations]タブをクリックし、[Edit subnet associations]をクリックして、作成したWorkloadサブネットを選択します。各AZごとに作成した各Workloadサブネットルートテーブルに関連付けを作成します。

-

高可用性の概要

このGateway Load Balancer展開は、環境を保護し、継続的なトラフィックフローを提供する複数の高可用性レイヤーを可能にします。

フェイルオーバー高可用性は、ネットワーク内で検査可能な任意のVirtual Applianceにトラフィックを均等に分散します。Virtual Applianceがトラフィックの検査を停止した場合、そのアプライアンスへの現在の接続は中断されますが、新しい接続は残りの利用可能なVirtual

Applianceに送信されます。Gateway Load Balancerをデプロイすると、フェイルオーバー高可用性が自動的に有効になります。クロスゾーン負荷分散は、AZ間のトラフィックを指示することによって、もう一つの機能層を追加します。詳細はこちら。

何らかの理由でトラフィックを検査するための利用可能なVirtual Applianceがない場合、フェイルオープン高可用性により、トラフィックがVirtual Applianceをバイパスして中断なく流れ続けることが保証されます。フェイルオープンHAをデプロイするには、次の手順に従ってください。

クロスゾーンロードバランシング

HAのフェイルオープン展開に失敗

Fail open HAは、ネットワークトラフィックが障害のあるVirtual Applianceをバイパスして流れ続けることを保証します。Fail open HAは、トラフィックを検査するための機能的なVirtual

Applianceが利用できない場合に、トラフィックが中断されないようにします。お使いの環境でFail open HAを有効にするには、次のセクションを完了してください。

クロスアカウント展開のためのIAM Roleスタックを作成する

Network SecurityがすべてのAWSアカウントで検査をバイパスできるようにするためのIAM Roleスタックを作成します。検査をバイパスするために、Network

SecurityはWorkload VPCのルートを変更します。WorkloadとSecurityのVPCが異なるAWSアカウントにある場合、Network Securityはこれらの異なるアカウント間でルート変更を行う権限が必要です。詳細はこちら。

次の手順を完了して、Workload VPCを含む各アカウントでクロスアカウントロールをGenerateします。

手順

- Workload VPCを作成するために使用したAWSアカウントにログインしてください。

- 既にデプロイされたSecurity VPCテンプレートスタックのOutputsセクションに移動し、External ID値をコピーします。

- このリンクをクリックして、WorkloadアカウントにIAM Roleスタックを作成します。

- 以下の情報を入力します。

-

手順2でコピーした外部ID。

-

セキュリティVPCのアカウントID。

-

- [Create stack]をクリックします。

HAスタックを作成

正しい権限を有効にした後、HAをデプロイするために必要なスタックを作成できます。

手順

- Security VPCテンプレートスタックをデプロイするために使用したAWSアカウントにログインしてください。

- このリンクをクリックしてHAスタックを作成してください。

- Specify stack detailsページで、既に作成したSecurity VPCスタック名を入力してください。

- スタックオプションの残りの手順に従い、次に[Create stack]をクリックします。

セキュリティVPC CloudFormationスタックを削除

手順

- AWSマネジメントコンソールから、EC2ダッシュボードに移動します。

- Auto Scalingの下で、[Auto Scaling Groups]をクリックします。

- Auto Scaling groupの横にあるチェックボックスを選択します。選択したGroupに関する情報を表示するスプリットペインがAuto Scaling groupsページの下部に表示されます。

- Detailsタブで、最小、最大、および希望する容量の現在の設定を0に変更します。Auto Scalingグループのステータスは

Updating capacityに変更されます。これにより、Network Security Virtual Applianceインスタンスが自動的に削除され、Trend Micro Cloud Oneから登録解除されます。 - HA CloudWatchログにStarting Bypassメッセージが表示されることを確認してください。

- Gateway Load Balancerエンドポイントを削除します。

- AWSアカウント全体にデプロイされたIAM Roleスタックを削除します。

- Security VPC AWSアカウントでHAスタックを削除します。

Updating capacityステータスがクリアされた後、CloudFormationスタックを削除します。