2021年12月9日、一般的なApache Log4j 2ログライブラリの複数のバージョンに影響を与える重大なゼロデイ脆弱性が新たに公開されました。この脆弱性が悪用された場合、影響を受けるインストールで特定の文字列がログに記録され、リモートコード実行

(RCE) が引き起こされる可能性があります。この特定の脆弱性はCVE-2021-44228に割り当てられており、さまざまなブログやレポートで一般的にLog4Shellと呼ばれています。

Trend Cloud Oneは、環境全体でこの新しい脆弱性を幅広くカバーします。

- Workload Securityを使用して脆弱性を仮想的にパッチすることで、コンピュータへの攻撃を防ぎます。Workload Securityは、攻撃を検出するためのログ検査ルールと、攻撃を検出および防止するための不正プログラム対策機能も提供します。

- ネットワークセキュリティを使用して、サービス拒否攻撃およびJNDIインジェクション/ルックアップを防止します。

- Container SecurityでLog4jを含むコンテナイメージを検出します。

- Conformityを使用して、クラウド環境内のLog4jをチェックします。

Workload Security

Workload Security は、仮想パッチを使用した攻撃の防止に焦点を当てた 侵入防御 ルール、攻撃を検出するための セキュリティログ監視 ルール、および攻撃を検出して防止するための

不正プログラム対策 機能を提供します。

Workload Securityには、コンピュータをゼロデイ脆弱性やその他の攻撃から保護するIPSモジュールが含まれています。IPSルールは、脆弱性を悪用しようとするトラフィックをインターセプトすることで仮想パッチを提供し、ベンダーのパッチがリリース、テスト、および展開されるまでワークロードを保護します。

Trend Micro Labsチームは、この脆弱性に対処する新しいIPSルールを提供しています。

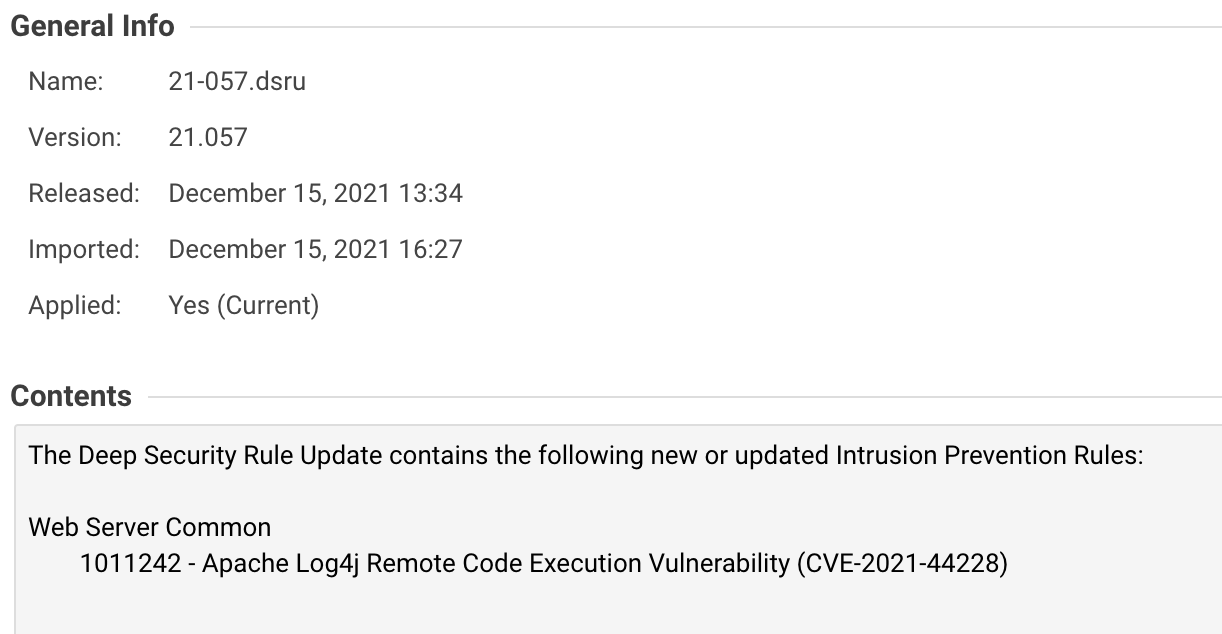

1011242 - Apache Log4j Remote Code Execution Vulnerability (CVE-2021-44228)

Log4jの脆弱性に対する仮想パッチの適用

次の手順に従って、新しいルールによってワークロードが保護されているかどうかを確認します。

手順

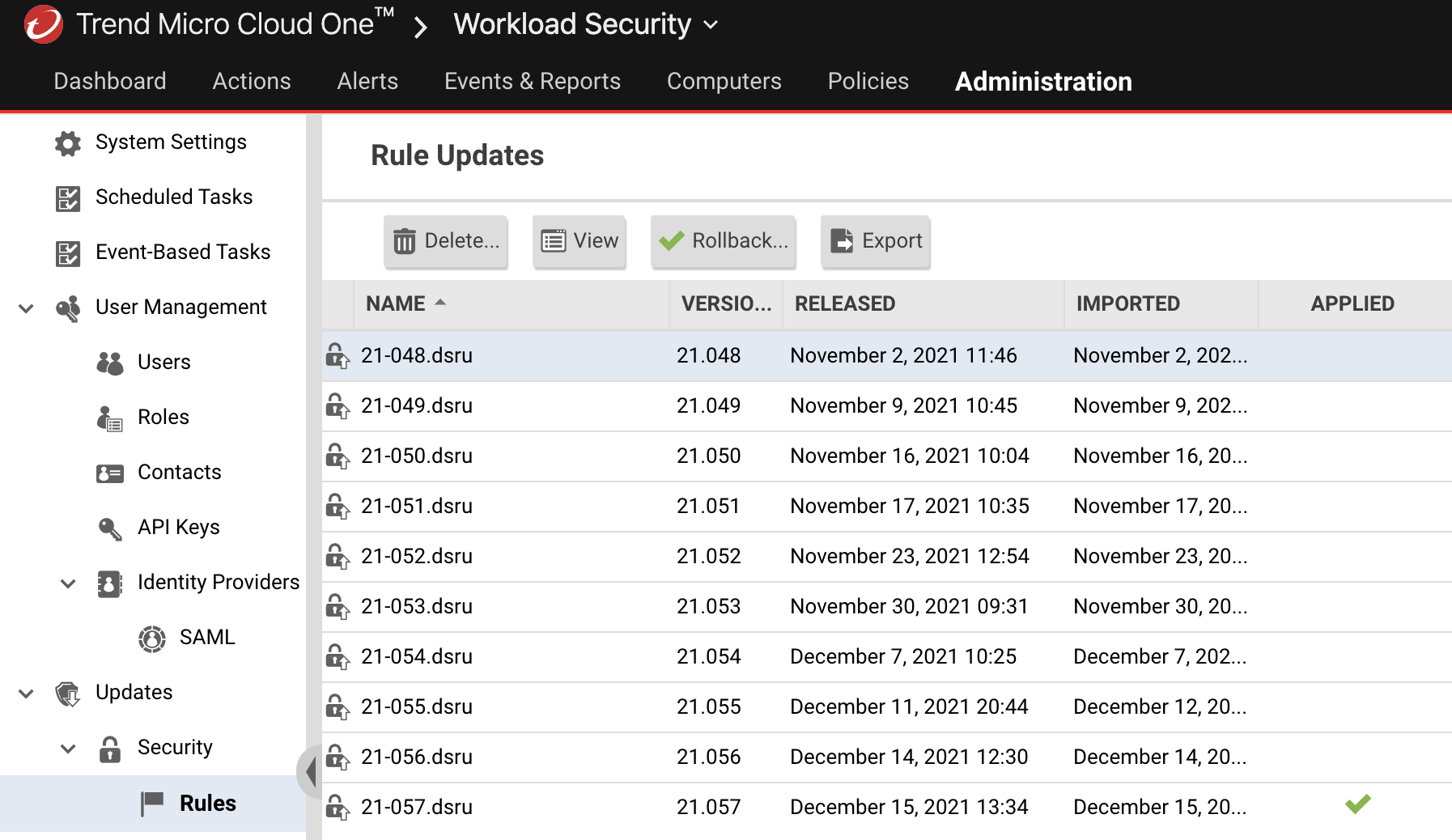

- Workload Securityコンソールで、に移動します。

- 新しいルールは[21-057.dsru]に含まれています。ルールの更新が[適用済み]として表示されていることを確認してください。

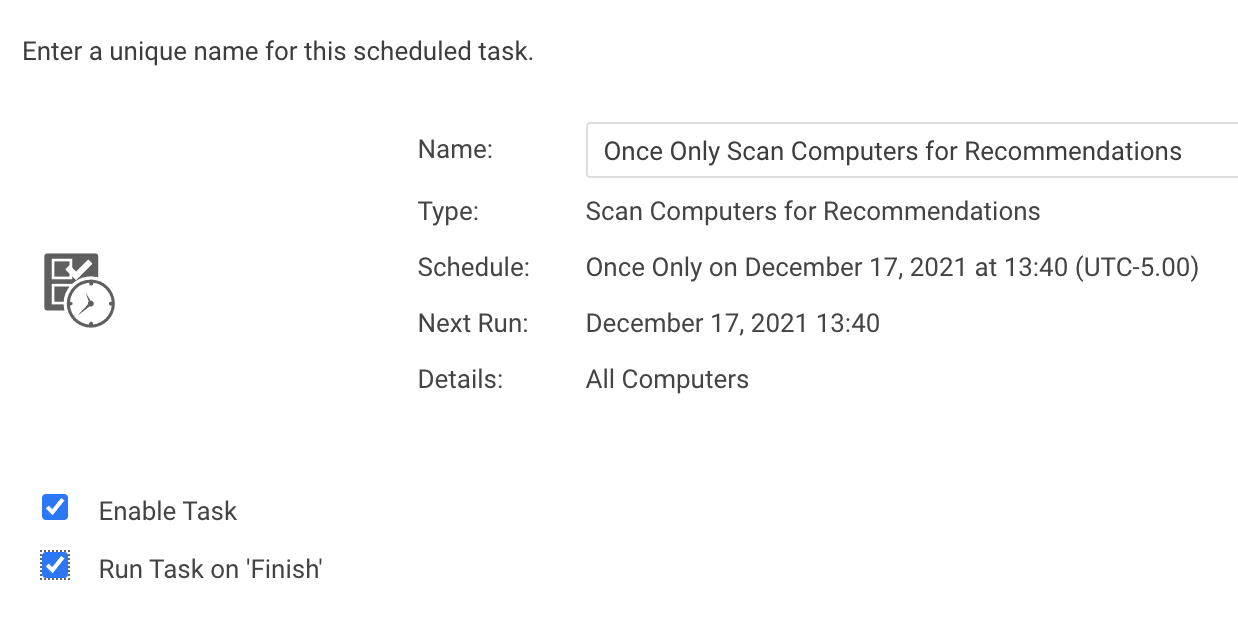

- ルールが適用されない場合は、推奨スキャンを実行してください。1回限りのスケジュールタスクを作成し、[[完了] でタスクを実行]オプションを選択する必要があります。

- ルールが推奨される場所に適用されるようにするには、スキャンしたコンピュータに割り当てられているポリシーを開き、に移動し、ルール1011242を検索します。ルール名の横にあるチェックボックスを選択してポリシーに割り当てます。このポリシーで保護されているすべてのコンピュータにルールが適用されます。

注意

アプリケーションがデフォルト以外のポートで実行されている場合、ポートリストを更新する必要があるかもしれません。 - IPSは、検出モードまたは防止モードで動作します。検出モードは、ルール違反に関するイベントを生成しますが、トラフィックをブロックしません。防止モードは、イベントを生成し、ルールに一致するトラフィックをブロックして攻撃を防ぎます。防止モードを設定するには、コンピュータまたはポリシーエディタを開き、に移動し、[侵入防御の動作]を[防御]に設定します。[保存]をクリックします。

推奨設定の検索を実行せずにIPSルールを適用する

推奨設定の検索を実行しない場合は、基本ポリシーにルールを直接適用できます。

手順

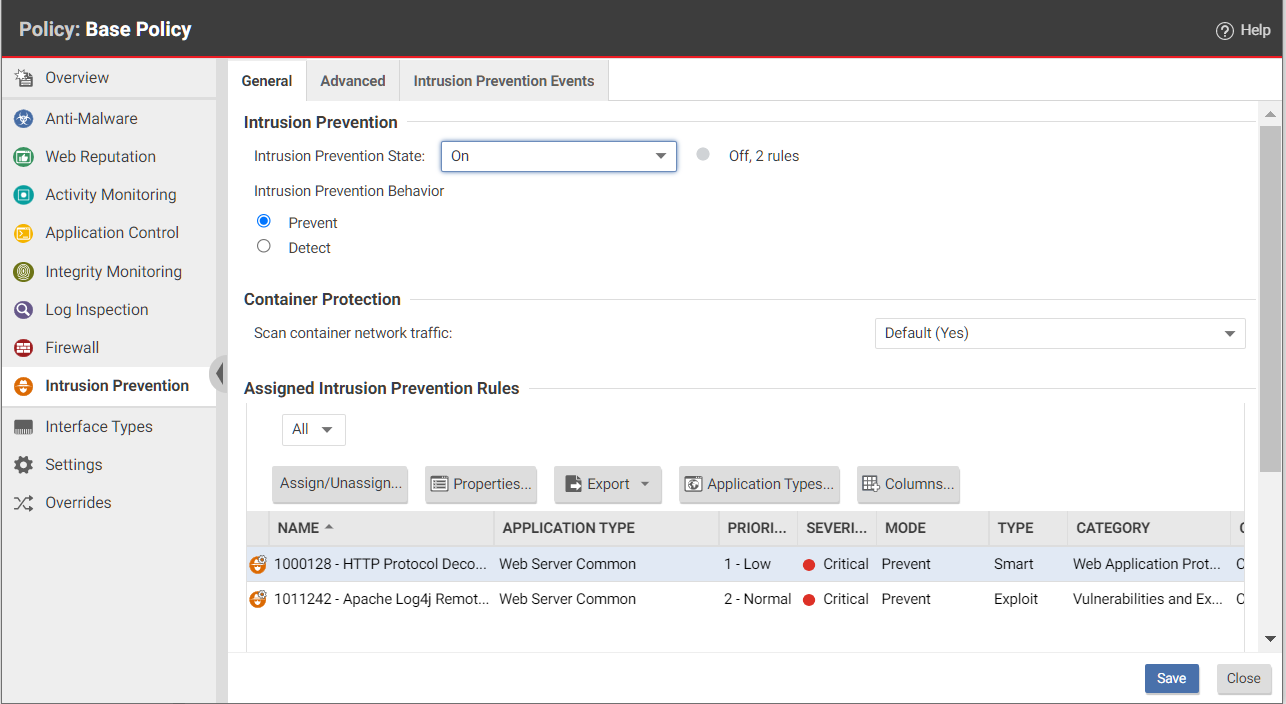

- Workload Securityコンソールで、[ポリシー]に移動します。

- [ベースポリシー]をダブルクリックしてポリシーの詳細を表示します。

- [侵入防御]を選択してください。

- [一般]タブで、[侵入防御のステータス]が[オン]に設定されていること、[侵入防御の動作]が[防御]に設定されていることを確認してください。

- [現在割り当てられている侵入防御ルール]セクションで[割り当て/割り当て解除]を選択します。IPSルールページが開きます。

- ルール1011242を検索します。ルール名の横にあるチェックボックスを選択して、ポリシーに割り当てます。[OK]を選択します。

- [ベースポリシー]ページで[保存]を選択し、ルールのモードが[防御]に設定されていることを確認してください。

影響を受ける可能性のあるホストの特定

Trend Vision Oneも使用している場合は、次のクエリを使用して、この脆弱性の影響を受ける可能性のあるホストを特定できます。

eventName:DEEP_PACKET_INSPECTION_EVENT AND (ruleId:1008610 OR ruleId:1011242 OR ruleId:1005177)

AND ("${" AND ("lower:" OR "upper:" OR "sys:" OR "env:" OR "java:" OR "jndi:"))セキュリティログ監視 ルールを使用してアクティビティを調査する

トレンドマイクロは、この脆弱性に関連するアクティビティを特定するためのログインスペクションルールを提供しています。

1011241 - Apache Log4j Remote Code Execution Vulnerability (CVE-2021-44228)

注意ルール設定を確認して、正しいログファイルが監視されていることを確認してください。デフォルトのアクセスログパスが

/var/log/*/access.logでない場合は、アプリケーションのアクセスログファイルパスを追加してください。 |

また、将来発見されるパターンを検出するためのカスタムログ検査ルールを作成することもできます。詳細については、Trend Cloud One - Workload SecurityおよびDeep SecurityのLog4Shell脆弱性に対するカスタムログ検査ルールを参照してください。

Network Security

Network Security は、攻撃の防止に役立つフィルタを提供します。また、リージョンや匿名プロキシをブロックするジオロケーションフィルタ、許可リストにないドメインへの許可されていないアクセスを防止するドメインフィルタなど、攻撃チェーンを中断するために使用できる追加の制御機能も提供します。

攻撃の防止に役立つネットワークセキュリティフィルターは[フィルター40627: HTTP: HTTPヘッダーまたはURIのJNDIインジェクション]で、Digital Vaccine #9621でリリースされました。このフィルターはサービス拒否の脆弱性に対応しており、JNDIインジェクション/ルックアップも防止します。

このフィルターをブロックで有効にし、最適なカバレッジのためにポスチャーを通知する必要があります。2021年12月21日にリリースされたデジタルワクチンから、デフォルトで有効になります。お使いの環境で有効になっていない可能性があるため、ポリシーでフィルターが有効になっていることを確認することを強くお勧めします。フィルターおよびクラウドアカウントとアプライアンスの追加方法については、ネットワークセキュリティのドキュメントを参照してください。

Network Security は、次のセクションで説明する攻撃チェーンを中断するための追加の制御も提供します。

攻撃を中断させる可能性のあるその他の Network Security コントロール

この攻撃は、攻撃コードが悪意のある攻撃ペイロードの転送開始に使用された場合に成功します。上記のフィルタに加えて、これらの手法はチェーンを中断するのに役立ちます。

- ジオロケーションフィルタリングを使用して、攻撃ベクトルを減らします。ジオロケーションフィルタリングは、指定された国への入出力接続をブロックすることができ、攻撃者が環境を悪用する能力を制限する可能性があります。ビジネスが特定の地域でのみ運営されている場合、他の国を積極的にブロックすることが推奨される場合があります。ジオロケーションフィルタリングについて学ぶ。

- 匿名プロキシは、ジオロケーションフィルタの一部として選択できる、独立した設定可能な「リージョン」でもあります。これにより、悪用の試みの一部として一般に使用される可能性がある、匿名プロキシまたは匿名サービスとの送受信接続がブロックされます。

- ドメインフィルタリングを使用して攻撃ベクトルを制限し、この脆弱性を悪用するために使用される攻撃チェーンを妨害します。この場合、アクセスされるドメインが許可リストにない限り、TCP経由のすべてのアウトバウンド接続はドロップされます。攻撃者のドメイン、例えばhttp://attacker.comが許可リストにない場合、IPSフィルタポリシーに関係なくデフォルトでブロックされます。ドメインフィルタリングについて学ぶ。

影響を受ける可能性のあるホストの特定

Network Securityでは、フィルタ(40641: HTTP: Worm.Shell.Tsunami. B Runtime Detection and 40643:

TCP: Trojan.Linux.Sonawatsi. A Runtime Detection)を使用して、脅威調査チームによって、活動中のウイルスとして特定された不正プログラムやランサムウェアのLog4j関連インジケータを特定できます。これらのフィルタに関連するアラートまたはイベントを受信した場合は、ただちに処理を実行してください。影響を受けたホストの優先順位付けを優先します。これは、潜在的なLog4j関連の侵害を示している可能性があります。

エントリContainer Security

Container Security は、Log4jを持つコンテナイメージを検出します。

コンテナを保護するには:

手順

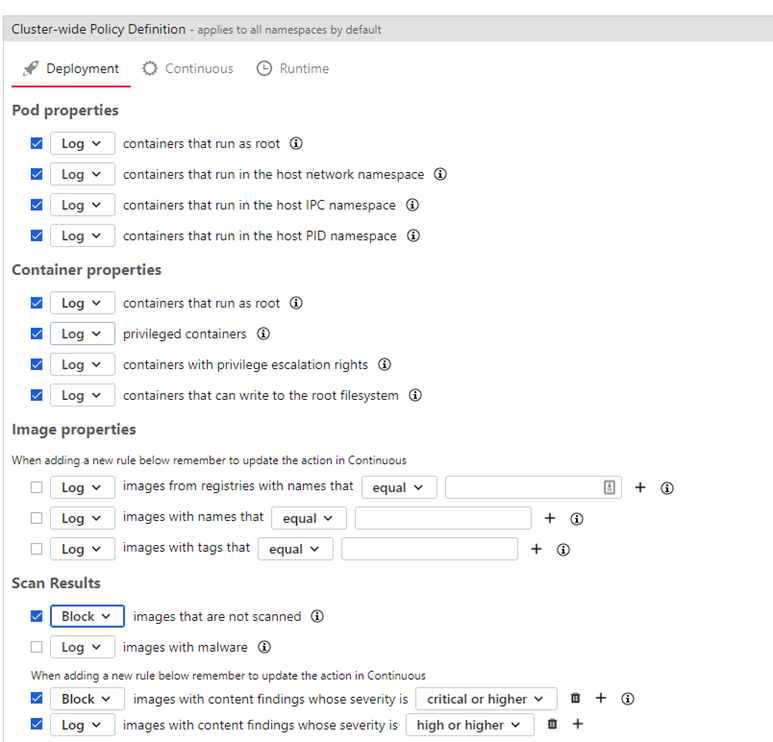

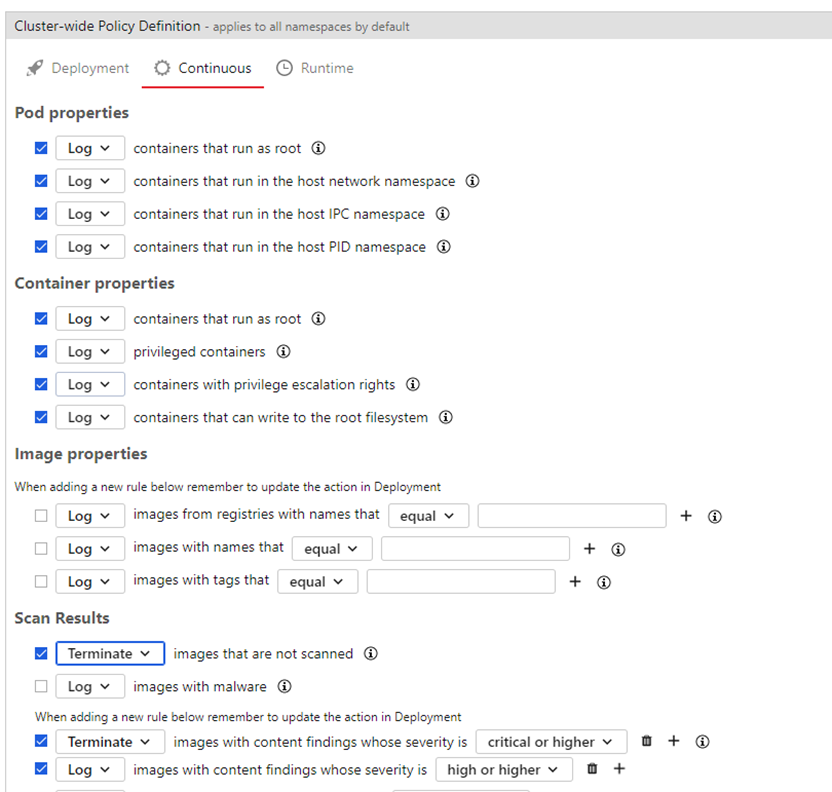

- コンテナーセキュリティポリシーを設定する。ポリシーは、未検索のイメージと重大な脆弱性を含むイメージの両方の配信をブロックする必要があります。

また、未検索のイメージと重大な脆弱性を含むイメージの両方の実行を停止します。

また、未検索のイメージと重大な脆弱性を含むイメージの両方の実行を停止します。

注意

未検索の画像を終了すると、検索されていないすべての画像(Log4jに固有でない項目を含む)が終了します。

Conformity

Conformity は、90を超えるサービス全体で約1000のクラウドサービス設定のベストプラクティスを自動チェックし、クラウドサービスの設定ミスを回避することで、クラウドインフラストラクチャを一元的に可視化し、リアルタイムで監視します。

ConformityはLog4jをチェックするための以下のルールを提供します。ルールの設定方法については、ルール設定を参照してください。

- Lambda-001は、潜在的に脆弱なJavaを実行している可能性のあるLambdaを検出します。

- 承認済み/ゴールデン AMI (EC2-028)は、Javaを実行している脆弱なAMIを探します。

- 無制限のセキュリティグループ送信 (EC2-033)は、0.0.0.0/0送信ルールを含むセキュリティグループを識別します。

この脆弱性に関するトレンドマイクロのその他のリソース

- トレンドマイクロがどのように役立つかについての最新情報は、Apache Log4j (Log4Shell) 脆弱性をご覧ください。

- この脆弱性の詳細情報と、トレンドマイクロがどのようにして攻撃から環境を保護できるかについては、セキュリティアラート: Apache Log4jLog4Shellリモートコード実行ゼロデイ脆弱性 (CVE-2021-44228) を参照してください。