警告ダウンストリームのワークフローのログに依存しないでください。ログは事前の通知なしに変更される場合があります。代わりに、ScanResultTopic を使用してください。ログにのみ存在する必要な情報がある場合は、機能のリクエストでサポートに連絡してください。

|

CloudWatchでスキャン結果を表示する

File Storage Security は、スキャン結果を AWS CloudWatch ログに記録します。これらのログには、fss- *タグにある情報よりも少し多くの情報が含まれています。

CloudWatch ログでスキャン結果ログを表示するには:

手順

- AWSで、[CloudFormation] > your Scanner Stack > [Resources] > [ScannerLogGroup]リンクに移動します。左側に[Log groups]が選択された状態でCloudWatchサービスが表示されます。

- [Log streams]の下で、ファイルをS3バケットに追加してスキャンした時刻以降の[Last event time]を持つログストリームを選択します。

scanner result:で始まるイベントメッセージを展開し、 スキャン結果フォーマットを参照します。

CloudWatchでスキャン結果を検索する

AWS CloudWatch Logs Insightsを使用してスキャン結果を検索できます。以下は、クエリを設定する方法の例です。

手順

- AWSで、[CloudWatch]サービスに移動します。

- 左側の[Logs]の下で、[Insights]を選択します。

- メインペインで、 [Select log group(s)] フィールド内を選択し、検索ボックスに

ScannerLambdaと入力します。 File Storage Security ロググループを選択します。次のようになります。/aws/lambda/FileStorageSec-ScannerLambda-2R3P1J2HTVPU - テキストボックスの内容を次の行に置き換えます。

fields @timestamp, @message | filter @message like "scanner result" | sort @timestamp desc | limit 20

このクエリは、最大20までのすべてのスキャン結果を検索します。 - 使用可能なボタンを使用して、時間または日付の範囲を設定します。

- [Run query]を選択します。 スキャン結果を含むメッセージのリストが表示されます。

注意

結果を期待していて表示されない場合は、より広い時間または日付範囲を設定してみてください。 - メッセージを展開して、スキャン結果を表示します。スキャン結果については、CloudWatchでスキャン結果を表示するを参照してください。

次のステップ

CloudWatchを使用して悪意のあるファイルを監視する

AWS CloudWatch Logs Insightsを使用して、システムの悪意のあるファイルを監視できます。

悪意のあるファイルが見つかったときに ScannerLambda 関数によって生成されたログを検索するスクリプトの例を次に示します。

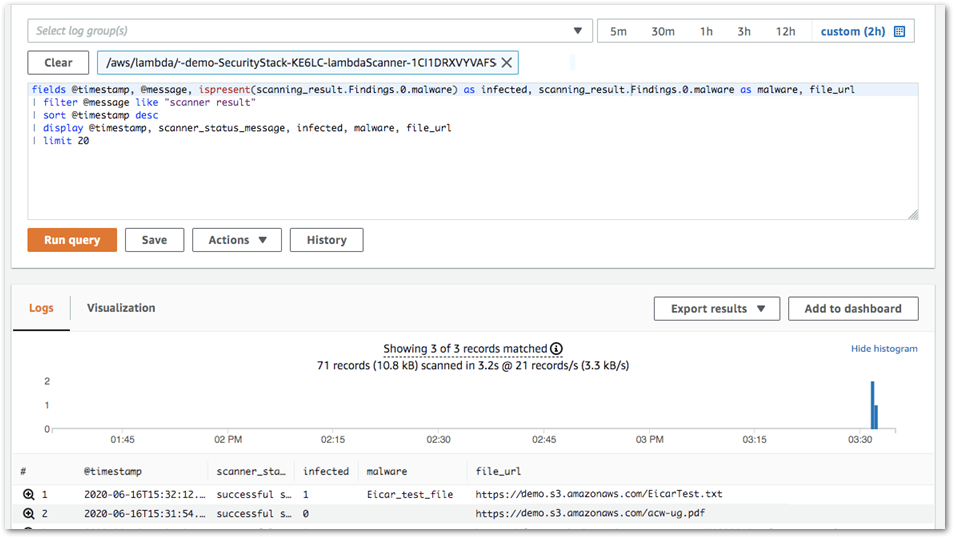

fields @timestamp, @message, ispresent(scanning_result.Findings.0.malware) as infected, scanning_result.Findings.0.malware as malware, file_url | filter @message like "scanner result" | sort @timestamp desc | display @timestamp, scanner_status_message, infected, malware, file_url | limit 20

クエリを作成したら、クエリを保存して定期的に再実行し、悪意のあるファイルを監視できます。

CloudWatchでクエリを設定したくない場合は、代わりに Lambda関数を作成 して、悪意のあるファイルが見つかったときにメールを送信できます。