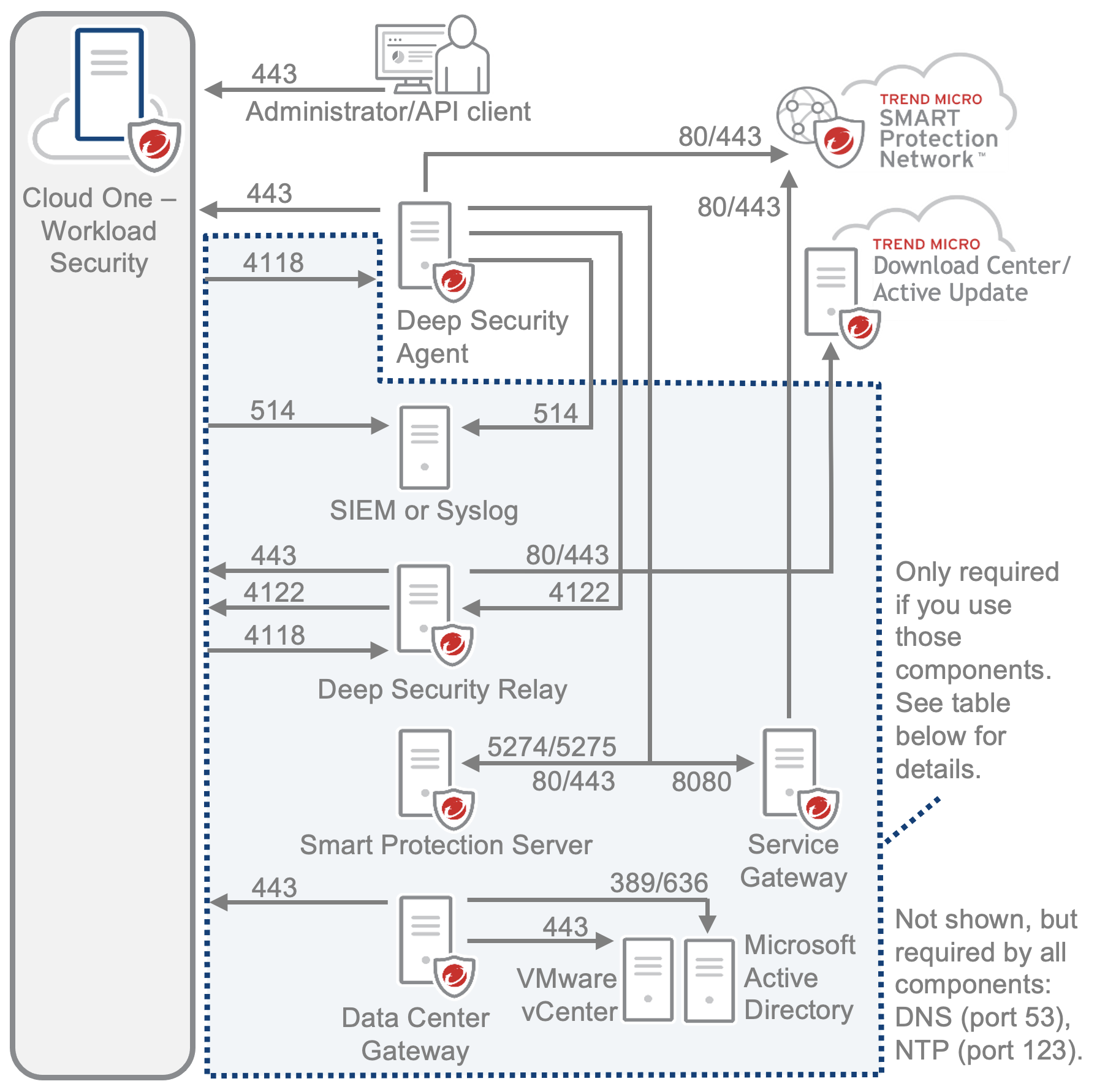

Server- und Workload Protection-Komponenten kommunizieren über Ihr Netzwerk. Sie verwenden:

Vor der Bereitstellung muss Ihr Netzwerkadministrator möglicherweise Firewalls, AWS-Sicherheitsgruppen

und Web-Proxys konfigurieren, um diese Netzwerkdienste zuzulassen.

Eine Liste der Firewall-Ausnahmen finden Sie unter Firewall-Ausnahmevoraussetzungen für Trend Vision One. Die Anforderungen an Firewall-Ausnahmen unterscheiden sich je nach Umgebung. Beziehen

Sie sich auf die entsprechende Region, um sicherzustellen, dass Sie die richtigen

Erlaubnisregeln konfigurieren.

HinweisDefault settings are shown. Viele Netzwerkeinstellungen sind konfigurierbar. Wenn Ihr Netzwerk beispielsweise einen Web-Proxy hat, könnten Sie Agenten so konfigurieren, dass sie über diesen auf Port 1443 verbunden

werden, anstatt direkt zu Server- und Workload Protection auf Port 443. Wenn Sie die Standardeinstellungen ändern, müssen Firewalls die Kommunikation

über die neuen Einstellungen zulassen.

|

Für einen grundlegenden Überblick siehe das Netzwerkdiagramm unten. Für Details siehe

die erforderlichen Portnummern, IP-Adressen und URLs-Tabellen nach dem Diagramm.

Erforderliche Server- und Workload Protection IP-Adressen und Portnummern

Die nachstehende Tabelle ist nach Ursprungsadresse organisiert (die Bereitstellungskomponente,

die die TCP-Verbindung oder UDP-Sitzung startet). Antworten (Pakete in derselben Verbindung,

jedoch in entgegengesetzter Richtung, von der Zieladresse) müssen in der Regel ebenfalls

erlaubt sein.

Server- und Workload Protection-Server haben normalerweise dynamische IP-Adressen (das heißt, andere Computer in

Ihrer Bereitstellung verwenden DNS-Abfragen, um die aktuelle IP-Adresse eines Server- und Workload Protection-FQDN bei Bedarf zu finden). Für die Liste der Server- und Workload Protection-Domänennamen siehe Erforderliche Server- und Workload Protection-URLs.

Einige Ports sind nur erforderlich, wenn Sie bestimmte Komponenten und Funktionen

verwenden. Einige Dienste könnten statische IP-Adressen haben. Diese Ausnahmen und

optionalen Funktionen sind angegeben.

HinweisAlle Ports in der Tabelle sind destination ports (auch als Listening-Ports bezeichnet). Wie viele Software verwendet auch Server- und Workload Protection einen Bereich von dynamischen, flüchtigen source ports, wenn ein Socket geöffnet wird. Selten können flüchtige Quellports gesperrt sein,

was zu Verbindungsproblemen führt. Wenn das passiert, müssen Sie auch die Quellports öffnen.

|

|

Ursprungsadresse

|

Zieladresse

|

Port (Standard)

|

Protokoll

|

|

|

Computer des Administrators

|

DNS-Server

|

53

|

DNS über UDP

|

|

|

NTP-Server

|

123

|

NTP über UDP

|

||

|

Server- und Workload Protection

|

443

|

HTTPS über TCP

|

||

|

Server- und Workload Protection

Subnetze:

|

514

|

Syslog über UDP

|

||

|

6514

|

Syslog über TLS

|

|||

|

Agenten,

|

4118

|

HTTPS über TCP

|

||

|

Agents

|

DNS-Server

|

53

|

DNS über UDP

|

|

|

NTP-Server

|

123

|

NTP über UDP

|

||

|

514

|

Syslog über UDP

|

|||

|

Server- und Workload Protection

|

443

|

HTTPS über TCP

|

||

|

4122

|

HTTPS über TCP

|

|||

|

Smart Protection Network

|

80

|

HTTP über TCP

|

||

|

443

|

HTTPS über TCP

|

|||

|

8080

|

HTTP über TCP

|

|||

|

80

|

HTTP über TCP

|

|||

|

443

|

HTTPS über TCP

|

|||

|

5274

|

HTTP über TCP

|

|||

|

5275

|

HTTPS über TCP

|

|||

|

Alle Zieladressen, Ports und Protokolle, die von Agenten benötigt werden (jeder Relay enthält einen Agenten)

|

||||

|

4122

|

HTTPS über TCP

|

|||

|

Localhost

(bei Relays verbindet sich der Agent lokal, nicht mit einem entfernten Relay)

Konfigurieren Sie nur, wenn die andere Software des Servers denselben Port verwendet

(ein Portkonflikt) oder wenn Host-Firewalls wie iptables oder die Windows-Firewall localhost-Verbindungen blockieren (Server

verbindet sich intern mit sich selbst). Netzwerk-Firewalls müssen diesen Port nicht zulassen, da localhost-Verbindungen das Netzwerk nicht erreichen.

|

4123

|

N/A

|

||

|

80

|

HTTP über TCP

|

|||

|

443

|

HTTPS über TCP

|

|||

|

Download Center oder dessen Spiegel auf einem lokalen Webserver (falls vorhanden)

Konten, die vor dem 23.11.2020 erstellt wurden:

|

443

|

HTTPS über TCP

|

||

|

DNS-Server

|

53

|

DNS über UDP

|

||

|

NTP-Server

|

123

|

NTP über UDP

|

||

|

Server- und Workload Protection

|

443

|

HTTPS über TCP

|

||

|

VMware vCenter

|

443

|

HTTPS über TCP

|

||

|

Microsoft Active Directory

|

389

|

STARTTLS und LDAP über TCP und UDP

|

||

|

636

|

LDAPS über TCP und UDP

|

|||

|

DNS-Server

|

53

|

DNS über UDP

|

||

|

NTP-Server

|

123

|

NTP über UDP

|

||

|

Trend Micro Smart Protection Network (für die File Reputation-Funktion)

|

80

|

HTTP über TCP

|

||

|

443

|

HTTPS über TCP

|

|||

|

Server- und Workload Protection

|

443

|

HTTPS über TCP

|

||