Die Server- und Workload Protection Firewall ist eine äußerst flexible Firewall, die Sie so konfigurieren können, dass

sie restriktiv oder permissiv ist. Wie die Module zur Eindringungsprävention und Web

Reputation kann auch das Firewall-Modul in zwei Modi betrieben werden: Inline oder

Tap. Es wird empfohlen, Ihre Firewall-Regeln im Tap-Modus zu testen und dann in den

Inline-Modus zu wechseln, wenn alles korrekt funktioniert.

Die Konfiguration und Verwaltung Ihrer Firewall muss sorgfältig durchgeführt werden,

da es keine Regel gibt, die für alle Umgebungen passt. Stellen Sie sicher, dass Sie

die Firewall-Regelaktionen und Regelprioritäten verstehen, bevor Sie Ihre Regeln erstellen,

und gehen Sie besonders vorsichtig vor, wenn Sie Erlauben-Regeln erstellen, da sie

implizit alles andere verweigern, was nicht definiert ist.

Firewall-Regeln testen, bevor sie implementiert werden

Das Firewall-Modul (sowie die Module für Eindringschutz und Web Reputation) enthält

eine Server- und Workload Protection Netzwerkmotor, der entscheidet, ob Pakete gesperrt oder zugelassen werden. Für die

Firewall- und Eindringschutzmodule führt der Netzwerkmotor eine Paketüberprüfung durch

und stellt sicher, dass jedes Paket die Firewall- und Regeln zum Eindringschutz übergeht.

Der Netzwerkmotor arbeitet in einem von zwei Modi:

- Tap mode: Paketströme werden nicht verändert. Der Datenverkehr wird weiterhin von der Firewall und/oder den Eindringungsschutzmodulen verarbeitet, wenn sie aktiviert sind. Allerdings führen erkannte Probleme nicht zu Paket- oder Verbindungsabbrüchen. Im Tap-Modus bietet Server- und Workload Protection keinen Schutz, außer der Bereitstellung eines Ereignisprotokolls.

- Inline mode: Paketströme übergehen direkt die Server- und Workload Protection-Netzwerk-Engine. Alle Regeln werden auf den Netzwerkverkehr angewendet, bevor sie den Protokoll-Stack hinaufgehen.

Es ist wichtig, Ihre Firewall-Regeln entweder im Tap-Modus oder im Inline-Modus zu

testen, wobei die Aktion für die Regeln auf Nur Protokollieren gesetzt ist, bevor

Sie sie bereitstellen. Dies ermöglicht es Ihnen, die Auswirkungen der Regeln auf den

Datenverkehr zu überprüfen, ohne dass Maßnahmen ergriffen werden. Wenn die Regeln

vor der Bereitstellung nicht ordnungsgemäß getestet werden, könnte der gesamte Datenverkehr

gesperrt werden und Ihr Computer könnte unzugänglich werden.

Test im Tap-Modus

Der Tap-Modus ermöglicht es Ihnen, Ihre Firewall-Regeln zu testen, ohne den Datenverkehr

zu stören.

- Gehen Sie zu Computers oder Richtlinien in der Server- und Workload Protection-Konsole.

- Klicken Sie mit der rechten Maustaste auf einen Computer (oder eine Richtlinie) und wählen Sie Details, um den Computer- oder Richtlinien-Editor zu öffnen.

- Navigieren Sie zu .

- Wählen Sie Tap aus der Liste aus und klicken Sie auf Speichern.

- Erstellen Sie Ihre Regeln und klicken Sie auf OK. Um Ihre Regeln zu überprüfen, gehen Sie zu .

HinweisEs ist nicht erforderlich, die Aktion der Regel im Tap-Modus auf Nur protokollieren

zu setzen.

|

Sobald Sie mit Ihren Firewall-Regeln zufrieden sind, gehen Sie zurück zum Computer-

oder Richtlinien-Editor, wählen Sie Inline aus der Dropdown-Liste und klicken Sie auf Speichern.

Test im Inline-Modus

In den meisten Situationen ist der Tap-Modus eine gute Möglichkeit, Ihre Firewall-Regeln

zu testen, ohne den Datenverkehr zu stören. Sie können jedoch auch Ihre Regeln im

Inline-Modus testen, wenn die Aktion der Regel auf Nur Protokollieren eingestellt

ist. Auf diese Weise findet der reale Prozess der Analyse des Datenverkehrs statt,

ohne dass Maßnahmen wie das Blockieren oder Ablehnen von Paketen durchgeführt werden

müssen.

- Gehen Sie zu Computers oder Richtlinien in der Server- und Workload Protection-Konsole.

- Klicken Sie mit der rechten Maustaste auf einen Computer (oder eine Richtlinie) und wählen Sie Details, um den Computer- oder Richtlinien-Editor zu öffnen.

- Navigieren Sie zu .

- Wählen Sie Inline aus dem Dropdown-Menü und klicken Sie auf Speichern.

- Während Sie Ihre Regel erstellen, stellen Sie sicher, dass die Aktion auf Nur protokollieren eingestellt ist.

- Um Ihre Regeln zu überprüfen, gehen Sie zu .

Sobald Sie mit Ihren Firewall-Regeln zufrieden sind, ändern Sie die Aktion von Nur

protokollieren zu Ihrer gewünschten Aktion und klicken Sie auf OK.

fail open-Verhalten aktivieren

In einigen Fällen sperrt die Netzwerk-Engine Pakete, bevor die Firewall-Regeln (oder

Regeln zum Eindringschutz) angewendet werden können. Standardmäßig sperrt die Netzwerk-Engine

Pakete, wenn:

- Der Agent oder das virtuelle Gerät hat ein Systemproblem, beispielsweise wenn der Speicher erschöpft ist

- Paket-Integritätsprüfung fehlgeschlagen

Dieses 'Fail-Closed'-Verhalten bietet ein hohes Maß an Sicherheit: Es stellt sicher,

dass Cyberangriffe Ihr Netzwerk nicht durchdringen können, wenn ein Agent oder eine

virtuelle Appliance nicht ordnungsgemäß funktioniert, und schützt vor potenziell bösartigen

Paketen. Der Nachteil von 'Fail-Closed' ist, dass Ihre Dienste und Anwendungen aufgrund

von Problemen mit dem Agent oder der virtuellen Appliance möglicherweise nicht verfügbar

werden. Sie könnten auch Leistungsprobleme erleben, wenn eine große Anzahl von Paketen

unnötigerweise aufgrund der Paketüberprüfung (zu viele Fehlalarme) verworfen wird.

Wenn Sie Bedenken hinsichtlich der Dienstverfügbarkeit haben, sollten Sie in Erwägung

ziehen, das Standardverhalten zu ändern, um Pakete durchzulassen (oder 'fail open')

bei System- und Paketprüfungsfehlern, wie unten erläutert.

- Gehen Sie zu Computers oder Richtlinien in der Server- und Workload Protection-Konsole.

- Klicken Sie mit der rechten Maustaste auf einen Computer (oder eine Richtlinie) und wählen Sie Details, um den Computer- oder Richtlinien-Editor zu öffnen.

- Klicken Sie links auf Einstellungen.

- Klicken Sie auf die Erweitert-Registerkarte.

- Unter Einstellungen der Netzwerk-Engine setzen Sie das Failure Response settings wie folgt:

- Setzen Sie Network Engine System Failure auf Fail open, um Pakete durchzulassen, wenn die Server- und Workload Protection-Netzwerk-Engine Probleme wie Speicherüberläufe, Speicherzuweisungsfehler und Fehler bei der Deep Packet Inspection (DPI) der Netzwerk-Engine hat. Erwägen Sie hier die Verwendung von Fail Open, wenn Ihr Agent oder Ihre virtuelle Appliance häufig Netzwerkausnahmen aufgrund hoher Lasten oder mangelnder Ressourcen erlebt. Mit Fail Open lässt die Netzwerk-Engine das Paket durch, führt keine Überprüfung der Regeln zum Eindringschutz durch und protokolliert ein Ereignis. Ihre Dienste und Anwendungen bleiben trotz der Probleme auf dem Agent oder der virtuellen Appliance verfügbar.

- Setzen Sie Network Packet Sanity Check Failure auf Fail open, um Pakete zuzulassen, die die Paketüberprüfungen der Netz-Engine nicht bestehen. Beispiele für Paketüberprüfungen: Firewall-Überprüfungen, Attributüberprüfungen der Netzwerkschicht 2, 3 oder 4 und TCP-Zustandsüberprüfungen. Erwägen Sie hier die Verwendung von "fail open", wenn Sie die Überprüfung der Regeln zum Eindringschutz nur bei "guten" Paketen durchführen möchten, die die Überprüfung bestehen. Bei "fail open" lässt die Netz-Engine das fehlgeschlagene Paket durch, führt keine Überprüfung der Regeln zum Eindringschutz durch und protokolliert ein Ereignis.

- Klicken Sie auf Save.

Sie haben nun das Fail-Open-Verhalten für System- oder Paketprüfungsfehler aktiviert.

Firewall aktivieren

Um die Firewall-Funktionalität auf einem Computer zu aktivieren:

-

Im Computer- oder Richtlinien-Editor gehen Sie zu .

Hinweis

Weitere Informationen zum Aktivieren der Firewall für Container finden Sie unter Firewall-Einstellungen anwenden. -

Wählen Sie Aktiviert.

-

Klicken Sie auf Save.

HinweisWenn Sie die Server- und Workload Protection-Firewall mit mindestens einer Firewall-Regel aktivieren, deaktiviert der Agent die

Windows-Firewall automatisch, um Konflikte zu vermeiden.

|

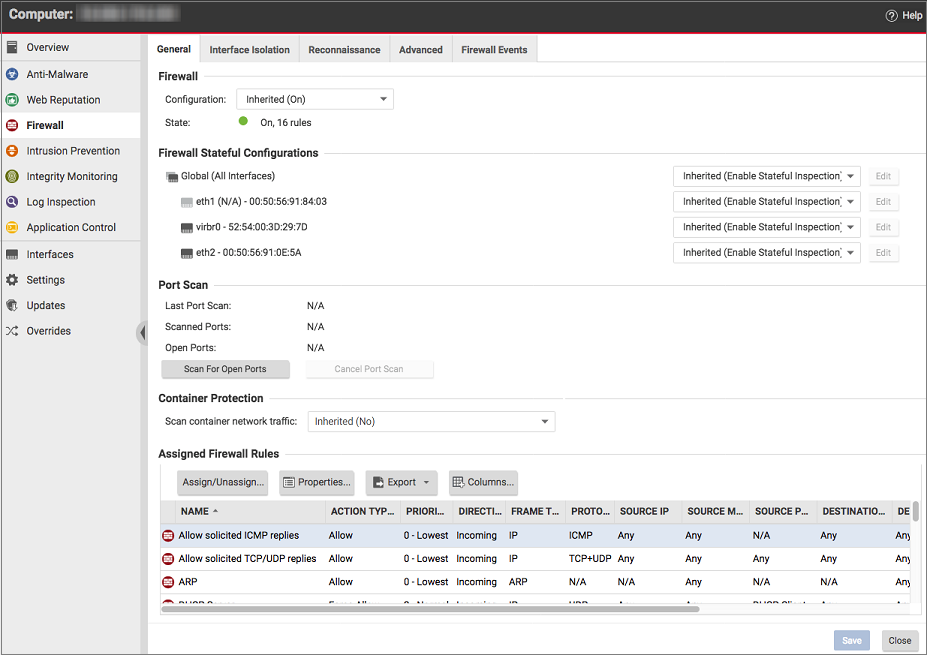

Standard-Firewallregeln

Standardmäßig sind keine ausgehenden Regeln den Richtlinien zugewiesen, die mit Server- und Workload Protection geliefert werden, aber es sind mehrere empfohlene eingehende Regeln vorhanden. Sie

können die standardmäßigen eingehenden Regeln, die jeder Richtlinie zugewiesen sind,

anzeigen, indem Sie auf die Registerkarte Firewall in der entsprechenden Betriebssystemrichtlinie gehen. Das untenstehende Beispiel

zeigt die standardmäßig zugewiesenen Firewall-Regeln für die Windows 10 Desktop-Richtlinie.

Sie können diese Firewall-Regeln an die Anforderungen Ihrer Umgebung anpassen, aber

wir haben Ihnen mehrere Standardregeln bereitgestellt, um Ihnen den Einstieg zu erleichtern.

HinweisUm die Auswirkungen auf die Systemleistung zu minimieren, versuchen Sie, nicht mehr

als 300 Firewall-Regeln zuzuweisen. Es ist auch eine gute Praxis, alle Änderungen

der Firewall-Regeln im Feld "Beschreibung" der Firewall-Regel zu dokumentieren. Notieren

Sie, wann und warum Regeln erstellt oder gelöscht wurden, um die Firewall-Wartung

zu erleichtern.

|

Standard-Übergehregel für Server- und Workload Protection-Datenverkehr

Server- und Workload Protection implementiert automatisch ein Priority 4 Bypass Rule, das die Portnummer des Agents für Heartbeats auf Computern, auf denen der Agent

läuft, öffnet. Eine Priorität von 4 stellt sicher, dass diese Regel vor jeder Verweigern-Regel

angewendet wird, und Übergehen garantiert, dass der Datenverkehr niemals beeinträchtigt

wird. Die Übergehen-Regel wird nicht explizit in der Firewall-Regelliste angezeigt,

da die Regel intern erstellt wird.

Diese Regel akzeptiert jedoch Datenverkehr von jeder IP-Adresse und jeder MAC-Adresse.

Um die Abhörports des Agenten zu sichern, können Sie eine alternative, restriktivere

Übergehen-Regel für diesen Port erstellen. Der Agent wird die standardmäßige Server- und Workload Protection-Datenverkehrsregel mit der neuen benutzerdefinierten Regel überschreiben, wenn er

diese Einstellungen hat:

- Priorität: 4 - Höchste

- Paketrichtung: Eingehend

- Frame type: IP

- Protokoll: TCP

- Packet Destination Port:Agent's listening port for heartbeats

Die benutzerdefinierte Regel muss die oben genannten Parameter verwenden, um die Standardregel

zu ersetzen. Idealerweise sollte die IP-Adresse oder MAC-Adresse von Server- und Workload Protection als Paketquelle für die Regel verwendet werden.

Restriktives oder permissives Firewall-Design

Typischerweise basieren Firewall-Richtlinien auf einer von zwei Designstrategien.

Entweder erlauben sie jeden Dienst, es sei denn, er wird ausdrücklich verweigert,

oder sie verweigern alle Dienste, es sei denn, sie werden ausdrücklich erlaubt. Es

ist eine bewährte Praxis, zu entscheiden, welche Art von Firewall Sie implementieren

möchten. Dies hilft, den Verwaltungsaufwand bei der Erstellung und Pflege der Regeln

zu reduzieren.

Restriktive Firewall

Eine restriktive Firewall ist aus Sicherheitssicht die empfohlene Best Practice. Standardmäßig

wird der gesamte Datenverkehr gestoppt, und nur explizit erlaubter Datenverkehr ist

gestattet. Wenn das Hauptziel Ihrer geplanten Firewall darin besteht, unbefugten Zugriff

zu sperren, sollte der Schwerpunkt auf der Einschränkung und nicht auf der Ermöglichung

der Konnektivität liegen. Eine restriktive Firewall ist einfacher zu warten und sicherer.

Erlaubnisregeln werden nur verwendet, um bestimmten Datenverkehr über die Firewall

zuzulassen und alles andere zu verweigern.

HinweisSobald Sie eine einzelne ausgehende Erlauben-Regel zuweisen, wird die ausgehende Firewall

im restriktiven Modus arbeiten. Dies gilt auch für die eingehende Firewall: Sobald

Sie eine einzelne eingehende Erlauben-Regel zuweisen, wird die eingehende Firewall

im restriktiven Modus arbeiten.

|

Zulässige Firewall

Eine permissive Firewall erlaubt standardmäßig den gesamten Datenverkehr und sperrt

nur den Datenverkehr, der aufgrund von Signaturen oder anderen Informationen als bösartig

angesehen wird. Eine permissive Firewall ist einfach zu implementieren, bietet jedoch

minimale Sicherheit und erfordert komplexe Regeln. Verweigern-Regeln werden verwendet,

um den Datenverkehr explizit zu sperren.

Firewall-Regelaktionen

Sie können die Firewall so konfigurieren, dass sie die folgenden Aktionen ausführt:

WarnungWenn Sie nur eingehende Regeln zuweisen, wird der gesamte ausgehende Datenverkehr

erlaubt. Wenn Sie eine einzelne ausgehende Erlauben-Regel zuweisen, arbeitet die ausgehende

Firewall im restriktiven Modus. Es gibt eine Ausnahme: ICMPv6-Datenverkehr ist immer

erlaubt, es sei denn, er wird ausdrücklich durch eine Verweigern-Regel gesperrt.

|

| Zulassen |

Erlaubt ausdrücklich den Datenverkehr, der der Regel entspricht, zu übergehen, und

verweigert dann implizit alles andere.

|

||

| Umgehen |

Erlaubt es, dass Datenverkehr sowohl die Firewall als auch die Eindringungserkennungsanalyse

umgeht. Umgehungsregeln sollten immer paarweise erstellt werden (für eingehenden und

ausgehenden Datenverkehr). Eine Umgehungsregel kann auf IP, Port, Richtung des Datenverkehrs

und Protokoll basieren.

Die Übergehregel ist für medienintensive Protokolle oder Datenverkehr von vertrauenswürdigen

Quellen konzipiert.

|

||

| Verweigern |

Sperrt ausdrücklich den Datenverkehr, der der Regel entspricht.

|

||

| Erzwingen erlauben |

Wenn ein Paket einer Regel zum Erzwingen der Erlaubnis entspricht, wird es übergangen,

aber weiterhin durch die Eindringungsverhinderung gefiltert. Es werden keine Ereignisse

protokolliert.

Diese Art von Firewall-Regelaktion muss für UDP- und ICMP-Datenverkehr verwendet werden.

|

||

| Nur protokollieren |

Der Datenverkehr wird nur protokolliert. Es werden keine weiteren Maßnahmen ergriffen.

|

Für weitere Informationen zum Erstellen einer Firewall-Regel siehe Erstellen einer Firewall-Regel.

Firewall-Regelprioritäten

Die Regelpriorität bestimmt die Reihenfolge, in der Filter angewendet werden. Das

bedeutet, dass Regeln mit hoher Priorität vor Regeln mit niedriger Priorität angewendet

werden. Wenn Aktionen die gleiche Priorität haben, ist die Reihenfolge der Vorrangigkeit

für Regeln: Übergehen, Erzwingen Erlauben und dann Verweigern. Eine Verweigern-Aktion

mit höherer Priorität hat jedoch Vorrang vor einer Übergehen-Aktion mit niedrigerer

Priorität. Für weitere Informationen darüber, wie Regelprioritäten und Aktionen die

Verarbeitungsreihenfolge bestimmen, siehe Firewall-Regelaktionen und -prioritäten.

Um die Verwaltung von Firewall-Regeln zu vereinfachen, sollten Sie in Betracht ziehen,

bestimmte Prioritätsstufen für spezifische Aktionen zu reservieren. Wenden Sie beispielsweise

standardmäßig Priorität 3 auf Regeln an, die Übergehen verwenden, Priorität 2 für

Erzwingen-Erlauben-Regeln und Priorität 1 für Verweigern-Regeln. Dies verringert das

Potenzial für Regelkonflikte.

Zulassungsregeln

Zulassungsregeln können nur eine Priorität von 0 haben. Dies stellt sicher, dass sie

nach allen Erzwingungs- und Verweigerungsregeln mit höheren Prioritäten verarbeitet

werden. Beachten Sie dies, wenn Sie Zulassungsregeln verwenden, um den Datenverkehr

implizit zu verweigern (jeder Datenverkehr, der nicht mit den Zulassungsregeln übereinstimmt,

wird verweigert). Das bedeutet, dass eine Verweigerungsregel Vorrang vor allen bestehenden

zugewiesenen Zulassungsregeln hat.

Erzwinge Erlauben-Regeln

Zwangsfreigabe-Regeln werden für den Verkehr empfohlen, der immer erlaubt sein muss,

wie beispielsweise das Address Resolution Protocol (ARP). Die Zwangsfreigabe-Aktion

wirkt nur als Trumpfkarte gegenüber einer Verweigerungsregel mit derselben oder höherer

Priorität. Wenn Sie beispielsweise eine Verweigerungsregel mit Priorität 3 haben,

die den Zugriff auf eine erlaubte Portnummer aus dem Subnetz 10.0.0.0/8 verhindert,

und Sie möchten dem Host 10.102.12.56 den Zugriff darauf erlauben, müssen Sie eine

Zwangsfreigabe-Regel mit Priorität 3 oder 4 erstellen, um die Verweigerungsregel mit

Priorität 3 zu übertrumpfen. Sobald ein Paket diese Regel auslöst, wird es sofort

erlaubt und die Regeln mit niedrigerer Priorität werden nicht mehr verarbeitet.

Übergehungsregeln

Die Übergehen-Regel ist eine spezielle Art von Regel, die es einem Paket ermöglicht,

sowohl die Firewall als auch die Deep Packet Inspection (DPI)-Engines zu umgehen.

Diese Regel muss Priorität 4 haben und paarweise erstellt werden, eine Regel für jede

Richtung des Datenverkehrs.

Empfohlene Firewall-Richtlinienregeln

Wir empfehlen, die folgenden Regeln für alle Ihre Firewall-Richtlinien verbindlich

zu machen:

- ARP: Ermöglicht eingehende ARP-Anfragen, damit der Computer auf Anfragen nach seiner MAC-Adresse antworten kann. Wenn Sie diese Regel nicht zuweisen, können keine Geräte im Netzwerk den Host nach seiner MAC-Adresse abfragen und er wird vom Netzwerk aus nicht zugänglich sein.

- Allow solicited TCP/UDP replies: Ermöglicht es dem Computer, Antworten auf seine eigenen TCP-Verbindungen und UDP-Nachrichten zu empfangen. Dies funktioniert in Verbindung mit der zustandsbehafteten TCP- und UDP-Firewall-Konfiguration.

- Allow solicited ICMP replies: Ermöglicht dem Computer, Antworten auf seine eigenen ICMP-Nachrichten zu empfangen. Dies funktioniert in Verbindung mit der zustandsbehafteten ICMP-Firewall-Konfiguration.

- DNS Server: Ermöglicht DNS-Servern, eingehende DNS-Anfragen zu empfangen.

- Remote Access RDP: Ermöglicht dem Computer, Remote-Desktop-Verbindungen zu akzeptieren.

- Remote Access SSH: Ermöglicht dem Computer, SSH-Verbindungen zu akzeptieren.

Firewall-Regeln testen

Bevor Sie mit weiteren Firewall-Konfigurationsschritten fortfahren, testen Sie die

empfohlenen Firewall-Regeln, um sicherzustellen, dass sie korrekt funktionieren.

Testen Sie die Remotezugriffsregel SSH:

- Versuchen Sie, eine SSH-Verbindung zum Computer herzustellen. Wenn die Firewall aktiviert ist und die Remotezugriffs-SSH-Regel nicht aktiviert ist, wird die Verbindung verweigert. Gehen Sie zu , um das verweigerte Ereignis anzuzeigen.

- Gehen Sie zu . Unter Assigned Firewall Rules klicken Sie auf Assign/Unassign.

- Suchen Sie nach Remote Access SSH und aktivieren Sie die Regel. Klicken Sie auf OK und Speichern.

- Versuchen Sie, eine SSH-Verbindung zum Computer herzustellen. Die Verbindung sollte erlaubt sein.

Testen Sie die RDP-Regel für den Fernzugriff:

- Versuchen Sie, eine RDP-Verbindung zum Computer herzustellen. Wenn die Firewall aktiviert ist und die Remotezugriffs-RDP-Regel nicht aktiviert ist, wird die Verbindung verweigert. Gehen Sie zu Ereignisse, um das verweigerte Ereignis anzuzeigen.

- Gehen Sie zu . Unter Assigned Firewall Rules klicken Sie auf Assign/Unassign.

- Suchen Sie nach Remotezugriff RDP und aktivieren Sie die Regel. Klicken Sie auf OK und Speichern.

- Versuchen Sie, eine RDP-Verbindung zum Computer herzustellen. Die Verbindung sollte erlaubt sein.

Aufklärungsscans

Sie können die Firewall so konfigurieren, dass mögliche Erkundungsscans erkannt werden

und helfen, Angriffe zu verhindern, indem der Datenverkehr von den Quell-IP-Adressen

für einen bestimmten Zeitraum gesperrt wird. Sobald ein Angriff erkannt wurde, können

Sie Agenten und Geräte anweisen, den Datenverkehr von den Quell-IP-Adressen für einen

bestimmten Zeitraum zu sperren. Verwenden Sie die Sperren-Listen auf der -Registerkarte, um die Anzahl der Minuten festzulegen.

- Computer OS Fingerprint Probe: Der Agent oder das Gerät erkennt einen Versuch, das Betriebssystem des Computers zu ermitteln.

- Network or Port Scan: Der Agent oder das Gerät meldet einen Netzwerk- oder Port-Scan, wenn es feststellt, dass eine Remote IP ein ungewöhnliches Verhältnis von IPs zu Ports besucht. Normalerweise sieht ein Agent oder Gerät nur den Verkehr, der für sich selbst bestimmt ist, daher ist ein Port-Scan die häufigste Art von Erkundung, die erkannt wird. Die in der Erkennung von Computer- oder Port-Scans verwendete statistische Analysemethode basiert auf dem "TAPS"-Algorithmus, der in dem auf der IPCCC 2006 vorgestellten Papier "Connectionless Port Scan Detection on the Backbone" vorgeschlagen wurde.

- TCP Null Scan: Der Agent oder das Gerät erkennt Pakete ohne gesetzte Flags.

- TCP SYNFIN Scan: Der Agent oder das Gerät erkennt Pakete, bei denen nur die SYN- und FIN-Flags gesetzt sind.

- TCP Xmas Scan: Der Agent oder das Gerät erkennt Pakete, bei denen nur die FIN-, URG- und PSH-Flags gesetzt sind oder einen Wert von 0xFF (alle möglichen Flags gesetzt) haben.

Für jeden Angriffstyp kann der Agent oder das Gerät angewiesen werden, die Informationen

an Server- und Workload Protection zu senden, wo eine Warnung ausgelöst wird, indem die Option DSM sofort benachrichtigen

ausgewählt wird. Damit diese Option funktioniert, müssen die Agenten und Geräte für

agenten- oder geräteinitiierte oder bidirektionale Kommunikation in konfiguriert werden. Wenn aktiviert, wird der Agent oder das Gerät sofort nach Erkennung

des Angriffs oder der Abtastung einen Herzschlag an Server- und Workload Protection initiieren.

HinweisWenn Sie den Schutz vor Aufklärung aktivieren möchten, müssen Sie auch die Firewall

und die zustandsorientierte Inspektion im Richtlinien- oder Computer-Editor > Firewall

> Allgemein-Registerkarte aktivieren. Sie sollten auch zum Richtlinien- oder Computer-Editor

> Firewall > Erweitert-Registerkarte gehen und die Einstellung "Firewall-Ereignisse

für Pakete generieren, die 'Außerhalb der erlaubten Richtlinie' sind" aktivieren.

Dies wird Firewall-Ereignisse erzeugen, die für die Aufklärung erforderlich sind.

|

HinweisDie Erkennung von Aufklärungsscans erfordert, dass mindestens eine aktive Firewall-Regel

der Richtlinie des Agents zugewiesen ist.

|

Weitere Informationen zum Umgang mit Aufklärungswarnungen finden Sie unter Warnung: Aufklärung erkannt.

Stateful Inspection

Server- und Workload Protection Die zustandsbehaftete Konfigurationsmechanismus der Firewall sollte aktiviert sein,

wenn die Firewall eingeschaltet ist. Dieser Mechanismus analysiert jedes Paket im

Kontext der Verkehrshistorie, der Korrektheit der TCP- und IP-Header-Werte und der

Zustandsübergänge der TCP-Verbindung. Bei zustandslosen Protokollen wie UDP und ICMP

wird ein pseudo-zustandsbehafteter Mechanismus basierend auf der Analyse des historischen

Datenverkehrs implementiert.

Pakete werden vom zustandsbehafteten Mechanismus wie folgt verarbeitet:

- Ein Paket wird an die zustandsbehaftete Routine übergeben, wenn es durch die statischen Firewall-Regelbedingungen zugelassen wurde.

- Das Paket wird überprüft, um festzustellen, ob es zu einer bestehenden Verbindung gehört.

- Der TCP-Header wird auf Korrektheit überprüft (zum Beispiel Sequenznummern, Flag-Kombinationen usw.).

Die Server- und Workload Protection Firewall zustandsbehaftete Konfiguration ermöglicht Schutz vor Angriffen wie Denial-of-Service,

vorausgesetzt, dass eine Standardkonfiguration mit zustandsbehaftetem TCP-, ICMP-

oder UDP-Protokoll aktiviert ist und nur angeforderte Antworten erlaubt sind. Wenn

die UDP zustandsbehaftete Option aktiviert ist, muss Force Allow verwendet werden,

wenn UDP-Server (zum Beispiel DHCP) betrieben werden. Wenn kein DNS- oder WINS-Server

für die Agenten konfiguriert ist, könnte eine Force Allow Incoming UDP Ports 137 Regel

für NetBIOS erforderlich sein.

Zustandsbehaftetes Logging sollte deaktiviert werden, es sei denn, es wird für ICMP-

oder UDP-Protokolle benötigt.

Beispiel

Dies ist ein Beispiel dafür, wie eine einfache Firewall-Richtlinie für einen Webserver

erstellt werden kann:

-

Aktivieren Sie die zustandsbehaftete Inspektion für TCP, UDP und ICMP mithilfe einer globalen Firewall-Zustandskonfiguration mit diesen Optionen aktiviert.

-

Fügen Sie eine Firewall-Regel hinzu, um TCP- und UDP-Antworten auf Anfragen zuzulassen, die auf der Workstation initiiert wurden. Erstellen Sie dazu eine eingehende Erlauben-Regel mit dem Protokoll, das auf TCP + UDP eingestellt ist, und wählen Sie Not und Syn unter Specific Flags aus. Zu diesem Zeitpunkt erlaubt die Richtlinie nur TCP- und UDP-Pakete, die Antworten auf Anfragen sind, die von einem Benutzer auf der Workstation initiiert wurden. Zum Beispiel, in Verbindung mit den in Schritt 1 aktivierten zustandsbehafteten Analyseoptionen, erlaubt diese Regel einem Benutzer auf diesem Computer, DNS-Abfragen (über UDP) durchzuführen und im Web über HTTP (TCP) zu surfen.

-

Fügen Sie eine Firewall-Regel hinzu, um ICMP-Antworten auf Anfragen zuzulassen, die auf dem Arbeitsplatzcomputer gestartet wurden. Erstellen Sie dazu eine eingehende Erlauben-Regel mit dem Protokoll auf ICMP gesetzt und aktivieren Sie das Kontrollkästchen Any Flags. Dies bedeutet, dass ein Benutzer auf diesem Computer andere Arbeitsstationen anpingen und eine Antwort erhalten kann, aber andere Benutzer diesen Computer nicht anpingen können.

-

Fügen Sie eine Firewall-Regel hinzu, um eingehenden TCP-Datenverkehr zu den Ports 80 und 443 zuzulassen, wobei das Kontrollkästchen Syn im Abschnitt Specific Flags aktiviert ist. Dies bedeutet, dass externe Benutzer auf einen Webserver auf diesem Computer zugreifen können.An diesem Punkt haben wir eine grundlegende Firewall-Richtlinie, die angeforderte TCP-, UDP- und ICMP-Antworten sowie externen Zugriff auf den Webserver auf diesem Computer erlaubt, während aller anderer eingehender Datenverkehr abgelehnt wird.Ein Beispiel dafür, wie Verweigern- und Erzwingen-Erlauben-Regelaktionen verwendet werden können, um diese Richtlinie weiter zu verfeinern, ist die Einschränkung des Datenverkehrs von anderen Computern im Netzwerk. Zum Beispiel möchten wir möglicherweise den Zugriff auf den Webserver auf diesem Computer für interne Benutzer erlauben, aber den Zugriff von allen Computern in der DMZ verweigern. Dies kann durch Hinzufügen einer Verweigern-Regel erreicht werden, um den Zugriff von Servern im DMZ-IP-Bereich zu untersagen.

-

Fügen Sie eine Verweigerungsregel für eingehenden TCP-Verkehr mit der Quell-IP 10.0.0.0/24 hinzu, die dem IP-Bereich der Computer in der DMZ zugewiesen ist. Diese Regel verweigert jeglichen Verkehr von Computern in der DMZ zu diesem Computer.Wir möchten diese Richtlinie jedoch möglicherweise weiter verfeinern, um eingehenden Datenverkehr vom Mailserver zuzulassen, der sich in der DMZ befindet.

-

Verwenden Sie eine Force Allow für eingehenden TCP-Datenverkehr von der Quell-IP 10.0.0.100. Diese Force Allow überschreibt die Verweigern-Regel, die wir im vorherigen Schritt erstellt haben, um den Datenverkehr von diesem einen Computer in der DMZ zuzulassen.

Wichtige Dinge, die Sie beachten sollten

- Der gesamte Datenverkehr wird zunächst anhand der Firewall-Regeln überprüft, bevor er von der zustandsbehafteten Inspektions-Engine analysiert wird. Wenn der Datenverkehr die Firewall-Regeln passiert, wird er dann von der zustandsbehafteten Inspektions-Engine analysiert (vorausgesetzt, die zustandsbehaftete Inspektion ist in der Firewall-Zustandskonfiguration aktiviert).

- Erlaubnisregeln sind restriktiv. Alles, was nicht in den Erlaubnisregeln angegeben ist, wird automatisch verworfen. Dies schließt den Datenverkehr anderer Rahmentypen ein, daher müssen Sie daran denken, Regeln einzuschließen, um andere Arten von erforderlichem Datenverkehr zuzulassen. Vergessen Sie beispielsweise nicht, eine Regel einzuschließen, um ARP-Datenverkehr zuzulassen, wenn keine statischen ARP-Tabellen verwendet werden.

- Wenn die zustandsbehaftete UDP-Inspektion aktiviert ist, muss eine Force Allow-Regel verwendet werden, um unaufgeforderten UDP-Datenverkehr zuzulassen. Wenn beispielsweise die zustandsbehaftete UDP-Inspektion auf einem DNS-Server aktiviert ist, ist eine Force Allow-Regel für Port 53 erforderlich, damit der Server eingehende DNS-Anfragen akzeptieren kann.

- Wenn die zustandsbehaftete ICMP-Inspektion aktiviert ist, muss eine Force Allow-Regel verwendet werden, um unerwünschten ICMP-Datenverkehr zuzulassen. Wenn Sie beispielsweise externe Ping-Anfragen zulassen möchten, ist eine Force Allow-Regel für ICMP-Typ 3 (Echo-Anfrage) erforderlich.

- Ein erzwungenes Zulassen wirkt nur innerhalb desselben Prioritätskontexts als Trumpf.

- Wenn Sie keinen DNS- oder WINS-Server konfiguriert haben (was in Testumgebungen üblich ist), kann eine Regel "Eingehenden UDP-Port 137 erzwingen" für NetBIOS (Windows-Freigaben) erforderlich sein.

HinweisBei der Fehlerbehebung einer neuen Firewall-Richtlinie sollten Sie zuerst die Firewall-Regelprotokolle

auf dem Agenten oder Gerät überprüfen. Die Firewall-Regelprotokolle enthalten alle

Informationen, die Sie benötigen, um festzustellen, welcher Datenverkehr blockiert

wird, damit Sie Ihre Richtlinie bei Bedarf weiter verfeinern können.

|