Zentralisieren Sie die Verwaltung der TrendAI Vision One™ Endpunkt-Security Agent-Einstellungen für Endpoint Sensor und Schutzmanager-Funktionen.

Wichtig

|

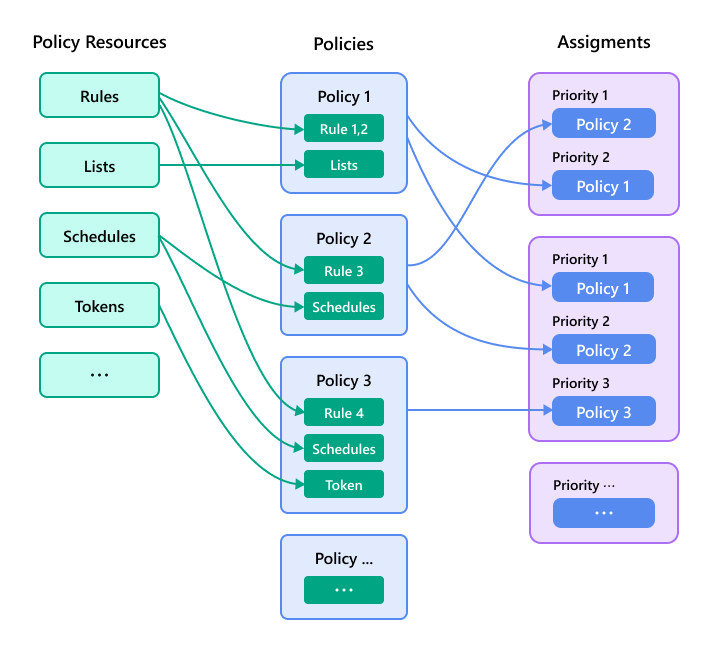

Endpoint Security Policies sind ein Werkzeug, mit dem Sie Endpunkteinstellungen für

Ihre verbundenen TrendAI Vision One™ Endpunkt-Security Agent zentral verwalten können, einschließlich Agenten mit installierter Standard Endpoint

Protection und Server- & Workload Protection.

Endpoint Security Policies modularisieren Funktionen und die Komponenten von Richtlinien,

wodurch Einstellungen und Richtlinien in Ihrer Sicherheitsumgebung wiederverwendet

werden können.

Um Einstellungen über Ihre Endpunkte hinweg zu erstellen und zuzuweisen, verwenden

Sie die folgenden Schritte:

-

Ressourcenrichtlinien konfigurieren.Richtlinienressourcen umfassen Regeln, Listen und Zeitpläne zur Verwendung bei der Konfiguration von Sicherheitsmodulen in Ihren Richtlinien. Sie können Richtlinienressourcen auch verwenden, um Autorisierungstoken zu generieren, um das Agentenprogramm auf einem Endpunkt zu beenden.

-

Richten Sie die Richtlinie ein.Erstellen Sie Richtlinien und konfigurieren Sie die Sicherheitsmodule, um Ihre Sicherheitsumgebung zu schützen und zu überwachen.

-

Erstellen Sie Richtlinienzuweisungen.Zuweisungen verwenden Prioritäten und Kriterien, um Richtlinien an gezielte Endpunkte innerhalb ausgewählter Endpunktgruppen zuzuweisen. Eine Zuweisung kann Endpunktgruppen sowohl aus dem Standard-Endpunktschutz als auch aus dem Server- & Workload Protection enthalten.

Endpoint Security Policies bieten eine Vielzahl von Sicherheitsmodulen, die Sie konfigurieren

können.

Module der Endpunktsicherheitspolitik

|

Kategorie

|

Modulname

|

Beschreibung

|

|

Bedrohungsprävention

|

Schützt Endpunkte aktiv, indem Bedrohungen in Echtzeit erkannt und beseitigt werden

Verwenden Sie dieses Modul, um Ihr Anti-Malware-Überwachungsniveau, zeitgesteuerte

Suchläufe und Suchausschlüsse festzulegen.

|

|

|

Schützt vor Internet-Bedrohungen, indem der Zugriff auf bösartige URLs blockiert wird

Verwenden Sie dieses Modul, um Ihre Web Reputation-Durchsuchungseinstellungen, Zugriffsregeln

und Portüberwachung festzulegen.

|

||

|

Schützt Ihre Endpunkte vor bekannten und Zero-Day-Sicherheitslücken-Angriffen

Verwenden Sie dieses Modul, um Regelstatus und Empfehlungseinstellungen zu konfigurieren.

|

||

|

Härtungsregeln

|

Bietet Schutz, indem Programme reguliert werden, die bestimmte Ereignisse in häufig

angegriffenen Systembereichen auslösen

Die Unterstützung für die Konfiguration von Härtungsregeln kommt bald.

|

|

|

Zugriffskontrolle

|

Überwacht Endpunkte auf Softwareänderungen und ermöglicht oder sperrt Softwareaktionen

basierend auf konfigurierten Einstellungen und Regeln

Verwenden Sie dieses Modul, um Application Control-Regeln zu aktivieren oder zu deaktivieren.

Sie können auch den Sperrmodus mit Application Control erzwingen.

|

|

|

Regelt den Zugriff auf externe Speichergeräte, wenn sie mit Ihren Endpunkten verbunden

sind

Verwenden Sie dieses Modul, um Geräteberechtigungen zu konfigurieren und erlaubte

Geräte festzulegen

|

||

|

Bietet bidirektionale zustandsbehaftete Inspektion des eingehenden und ausgehenden

Netzwerkverkehrs

Verwenden Sie dieses Modul, um die Sicherheitsstufe der Firewall zu konfigurieren,

aktivierte Regeln festzulegen und erlaubte Programme anzugeben.

|

||

|

Erweiterte Funktionen

|

Protokollüberprüfung

|

Hilft, wichtige Ereignisse in Ihren Betriebssystem- und Anwendungsprotokollen zu identifizieren

Die Unterstützung für die Konfiguration der Protokollinspektion kommt bald.

|

|

Integritätsüberwachung

|

Durchsucht nach unerwarteten Änderungen an Registrierungswerten, -schlüsseln, Diensten,

Prozessen, installierter Software, Ports und Dateien auf Endpunkten

Die Unterstützung für die Konfiguration der Integritätsüberwachung kommt bald.

|

|

|

Cyber-Risiko- und Sicherheitsoperationen

|

Analysiert Endpunkte auf potenzielle Schwächen in der Sicherheitslage und führt Schwachstellenbewertungen

durch

Verwenden Sie dieses Modul, um die erweiterte Risiko-Telemetrie zu aktivieren oder

zu deaktivieren

|

|

|

Sendet Aktivitätsdaten für eine hochmodernen Bedrohungserkennung und Alarmierung

Früher als Endpoint-Sensor-Erkennung und -Reaktion bezeichnet, verwenden Sie dieses

Modul, um die Überwachungsstufe des Endpoint Sensors und den Deepfake-Detektor zu

konfigurieren.

|

||

|

Sendet Aktivitätsdaten, um die Bewegung sensibler Daten innerhalb des Datensicherheitsmoduls

nachzuverfolgen

|

||

|

Identitätssicherheitssensor

|

Überwacht Ihre Identitätsverwaltungslösungen, um eine robuste und effektive Identitätssicherheit

zu gewährleisten

Unterstützung für die Konfiguration des Identity Security Sensors kommt bald.

|

|

|

Ermöglicht Agenten, verdächtige Objekte automatisch zur Analyse in einer sicheren,

virtuellen Cloud-Sandbox-Umgebung einzureichen

Wenn aktiviert, können Sie die Analyseergebnisse in der Sandbox Analysis anzeigen.

|

||

|

Verwaltungseinstellungen

|

Ausnahmen über Endpunktschutzfunktionen verwalten

Verwenden Sie dieses Modul, um Ausnahmeregeln zu verwalten und die Liste der vertrauenswürdigen

Programme zu konfigurieren.

|

|

|

Bereitstellen der TrendAI™-Symbolleiste für die Browser-Erweiterung im Unternehmensbereich, um zusätzliche Sichtbarkeit

und verbesserte Überwachungsfunktionen für Endpunktschutzfunktionen bereitzustellen

Die Browser-Erweiterung hilft, die Überwachung und Erkennung für Web Reputation, verdächtige

Objekte und Datensicherheit zu verbessern.

|

||

|

Bietet eine Benutzeroberfläche auf dem Endpunkt, damit Benutzer mit dem TrendAI Vision One™ Endpunkt-Security Agent interagieren können

Verwenden Sie dieses Modul, um Endpunkt-Benutzerberechtigungen zu konfigurieren, damit

sie mit dem Agenten interagieren, manuelle Suchen durchführen, Benachrichtigungen

erhalten und das Agentenprogramm beenden können.

|