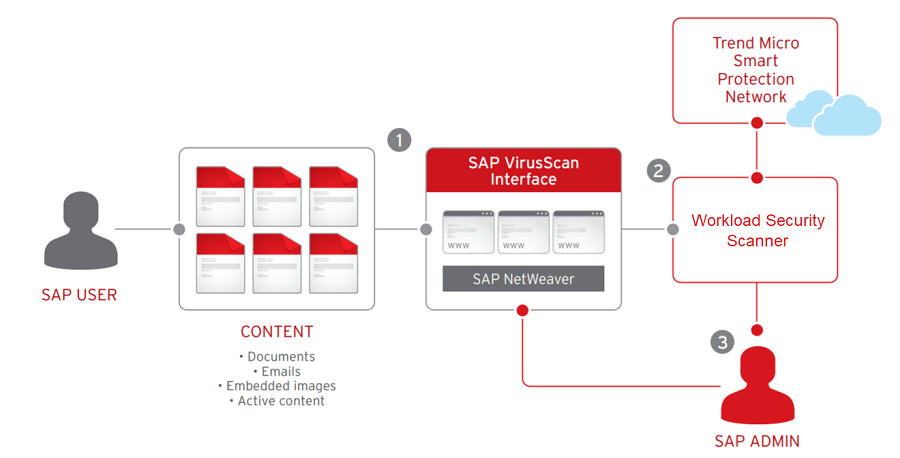

Die Scanner-Funktion ermöglicht es Ihnen, Ihre SAP-Bereitstellungen mit Server- und Workload Protection zu schützen, um kritische Informationen vor Angriffen zu sichern, einschließlich

einer Vielzahl von Bedrohungen wie Malware, Cross-Site-Scripting und SQL-Injection.

Server- und Workload Protection durchsucht Inhalte, die auf die SAP NetWeaver-Technologieplattform hochgeladen werden,

um ihren tatsächlichen Typ zu bestimmen und meldet dies über die NetWeaver-VSI-Schnittstelle

an SAP-Systeme. Die Inhaltsüberprüfung schützt vor möglichen bösartigen Skriptinhalten,

die in Dokumenten eingebettet oder getarnt sein könnten. SAP-Administratoren können

dann Richtlinien festlegen, nach denen bestimmte Dokumenttypen erlaubt werden sollen.

HinweisDer Scanner wird auf Computern mit einem Relay-aktivierten Agenten nicht unterstützt.

|

Wie es funktioniert

- SAP-Kundenumgebungen werden durch die SAP-Virensuche-Schnittstelle (VSI), die Sicherheitskomponente der SAP NetWeaver-Plattform, gesichert. Die VSI wird verwendet, um alle Formen von Kundeninhalten zu sichern, einschließlich Dokumenten, eingebetteten Bildern und aktiven Inhalten wie JavaScript und Skripten in PDF- und Office-Dokumenten. Die Scanner-Funktion arbeitet nahtlos mit der SAP NetWeaver-Technologie und der SAP HANA®-Plattform zusammen.

- Die Server- und Workload Protection-Scanner-Funktion durchsucht die auf die SAP NetWeaver-Technologieplattform hochgeladenen Inhalte, um deren tatsächlichen Typ zu bestimmen, und meldet dies über die NetWeaver VSI-Schnittstelle an SAP-Systeme. Die Inhaltsdurchsuchung schützt vor möglichen bösartigen Skriptinhalten, die in Dokumenten eingebettet oder getarnt sein könnten.

- SAP-Administratoren können dann Richtlinien festlegen, nach denen bestimmte Dokumenttypen erlaubt sein sollen.

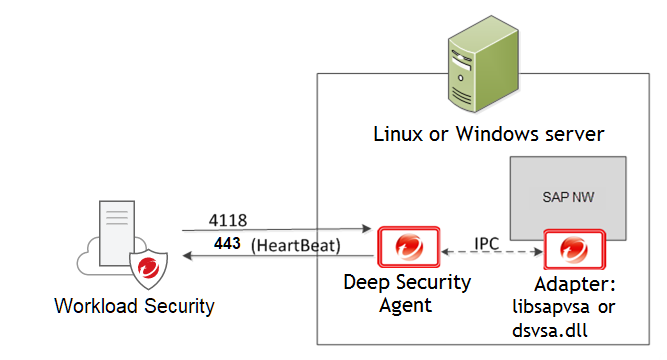

Server- und Workload Protection und SAP-Komponenten

Server- und Workload Protection verbindet sich mit dem Agenten auf dem SAP NetWeaver-Server. Der Agent verbindet

sich mit libsapvsa oder dsvsa.dll, den von Trend Micro bereitgestellten Virus-Adaptern

für Scan-Zwecke.

Die an dieser Lösung beteiligten Komponenten sind:

- Server- und Workload Protection: Die zentrale webbasierte Management-Konsole, die Administratoren verwenden, um Sicherheitsrichtlinien zu konfigurieren und Schutz auf den Agenten bereitzustellen.

- Agent: Ein Security Agent, der direkt auf einem Computer eingesetzt wird. Die Art dieses Schutzes hängt von den Regeln und Sicherheitseinstellungen ab, die jeder Agent von Server- und Workload Protection erhält.

- SAP NetWeaver: SAP integrierte Technologie-Computing-Plattform. Die SAP NetWeaver Virensuche-Schnittstelle (NW-VSI) bietet Virensuchfunktionen für Drittanbieterprodukte, die die eigentliche Suche durchführen. Die NW-VSI-Schnittstelle muss aktiviert werden.

- SAP NetWeaver ABAP WinGUI: Eine Windows-Verwaltungskonsole, die für SAP NetWeaver verwendet wird. In diesem Dokument wird sie für die Konfiguration des Agenten und der SAP NetWeaver Virensuche-Schnittstelle verwendet.

Richten Sie die Integration zwischen Server- und Workload Protection Scanner und SAP NetWeaver ein

-

Überprüfen Sie die Seite Unterstützte Funktionen nach Plattform, um zu sehen, welche Betriebssysteme die Scanner-Funktion unterstützen.

-

Installieren Sie den Agenten auf einem SAP-Anwendungsserver, der eines der unterstützten Betriebssysteme ausführt. Siehe Installieren Sie den Agenten.

-

Fügen Sie den SAP-Server zu Server- und Workload Protection hinzu und aktivieren Sie den Agenten auf dem SAP-Server. Siehe Fügen Sie den SAP-Server zu Server- und Workload Protection hinzu und aktivieren Sie den Agenten.

-

Öffnen Sie den Computer- oder Richtlinien-Editor und gehen Sie zu .

-

Aktivieren Sie die SAP-Integration. Siehe Sicherheitsprofil zuweisen.

-

Konfigurieren Sie die SAP-Virensuche-Schnittstelle (VSI), indem Sie die folgenden Transaktionen aufrufen. Siehe Konfigurieren Sie SAP zur Verwendung des Agenten:

-

VSCANGROUP

-

VDURCHSUCHEN

-

VSCANPROFILE

-

VSCANTEST

-

HinweisJe nach Ihrem Betriebssystem und Ihrer Umgebung kann die Ausgabe, die Sie sehen, leicht

von dem abweichen, was in diesem Artikel gezeigt wird.

|

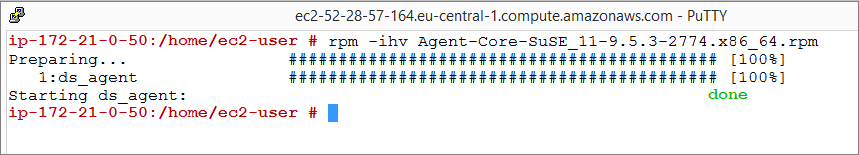

Agent installieren

Der Agent wird nur mit der Kernfunktionalität des Agents installiert. Nachdem der

Agent auf SUSE Linux Enterprise Server oder Red Hat Enterprise Linux installiert wurde,

können Sie Schutzmodule auf dem Agenten aktivieren. Zu diesem Zeitpunkt werden die

für die Schutzmodule erforderlichen Plug-ins heruntergeladen und installiert.

-

Gehen Sie zur Deep Security-Software-Downloadseite und laden Sie das Agentenpaket für Ihr Betriebssystem herunter.

-

Installieren Sie den Agenten auf dem Zielsystem. Sie können rpm oder zypper verwenden, je nach Betriebssystem. In diesem Beispiel wird rpm verwendet, indem Sie folgendes eingeben:

rpm -ihv Agent-Core-SuSE_<version>.x86_64.rpm -

Sie sollten eine Ausgabe sehen, die ähnlich dem in diesem Beispiel gezeigten ist und anzeigt, dass die Agenteninstallation abgeschlossen ist:

TippSie können den Agenten auch mit einem Bereitstellungsskript bereitstellen, das von

Server- und Workload Protection generiert wurde.

|

Der Agent ist jetzt auf dem SAP-Server installiert, aber es sind keine Schutzmodule

aktiv. Um den Schutz zu aktivieren, müssen Sie den SAP-Server zu Server- und Workload Protection hinzufügen.

Fügen Sie den SAP-Server zu Server- und Workload Protection hinzu und aktivieren Sie den Agenten

Um den SAP-Server hinzuzufügen, öffnen Sie die Server- und Workload Protection-Konsole und klicken Sie auf der Computers-Registerkarte auf Neu. Es gibt mehrere Möglichkeiten, den Server hinzuzufügen, einschließlich der Synchronisierung

mit Microsoft Active Directory, VMware vCenter, Amazon Web-Services oder Microsoft

Azure. Sie können den Computer auch mit einem FQDN oder einer IP-Adresse hinzufügen.

Für detaillierte Anweisungen siehe Über das Hinzufügen von Computern.

Der Status Ihrer Instanz wird entweder Unmanaged (Activation Required) oder Unmanaged (Unknown) sein. Als Nächstes müssen Sie den Agenten aktivieren, bevor Server- und Workload Protection Regeln und Richtlinien zuweisen kann, um den Computer zu schützen. Der Aktivierungsprozess

umfasst den Austausch einzigartiger Fingerabdrücke zwischen dem Agenten und Server- und Workload Protection. Es gibt zwei Möglichkeiten, den Agenten zu aktivieren: agenteninitiiert oder managerinitiiert.

Manager-initiated activation: Diese Methode erfordert, dass Server- und Workload Protection (der Manager) sich mit dem FQDN oder der IP des Agents über die Portnummer des Agenten für Heartbeats verbinden kann. Dies kann manchmal aufgrund von NAT-Portweiterleitung, Firewall oder

AWS-Sicherheitsgruppen schwierig sein. Um eine vom Manager initiierte Aktivierung

durchzuführen, gehen Sie zur Registerkarte Computers in der Server- und Workload Protection-Konsole, klicken Sie mit der rechten Maustaste auf die Instanz, auf der der Agent

installiert ist, und klicken Sie auf . Wenn Sie eine vom Manager initiierte Aktivierung verwenden, empfehlen wir dringend,

den Agenten auch vor unbefugten Managern zu schützen.

Agent-initiated activation: Die agenteninitiierte Methode erfordert, dass der Agent eine Verbindung zu Server- und Workload Protection herstellen kann.

Sie müssen auch die agenteninitiierte Aktivierung von der Server- und Workload Protection-Konsole aus aktivieren, indem Sie auf klicken und Allow Agent-Initiated Activation auswählen.

Als Nächstes verwenden Sie ein lokal ausgeführtes Befehlszeilentool auf dem Agenten,

um den Aktivierungsprozess zu starten. Die minimale Aktivierungsanweisung enthält

den Aktivierungsbefehl und die Server- und Workload Protection URL (einschließlich der Portnummer):

dsa_control -a dsm://[managerurl]:[port]/wo:

-aist der Befehl, um den Agenten zu aktivieren, unddsm://managerurl:443/ist der Parameter, der den Agenten auf Server- und Workload Protection verweist. ("managerurl" ist die URL von Server- und Workload Protection, und "443" ist der Standardport für die Kommunikation zwischen Agent und Manager.)

Die Manager-URL ist der einzige erforderliche Parameter für den Aktivierungsbefehl.

Zusätzliche Parameter sind ebenfalls verfügbar. (Eine Liste der verfügbaren Parameter

finden Sie unter Befehlszeilen-Grundlagen.)

Um die Aktivierung zu bestätigen:

- In der Server- und Workload Protection-Konsole gehen Sie zum Computers-Tab.

- Klicken Sie auf den Computernamen und dann auf Details und überprüfen Sie, ob der Status des Computers "Verwaltet" ist.

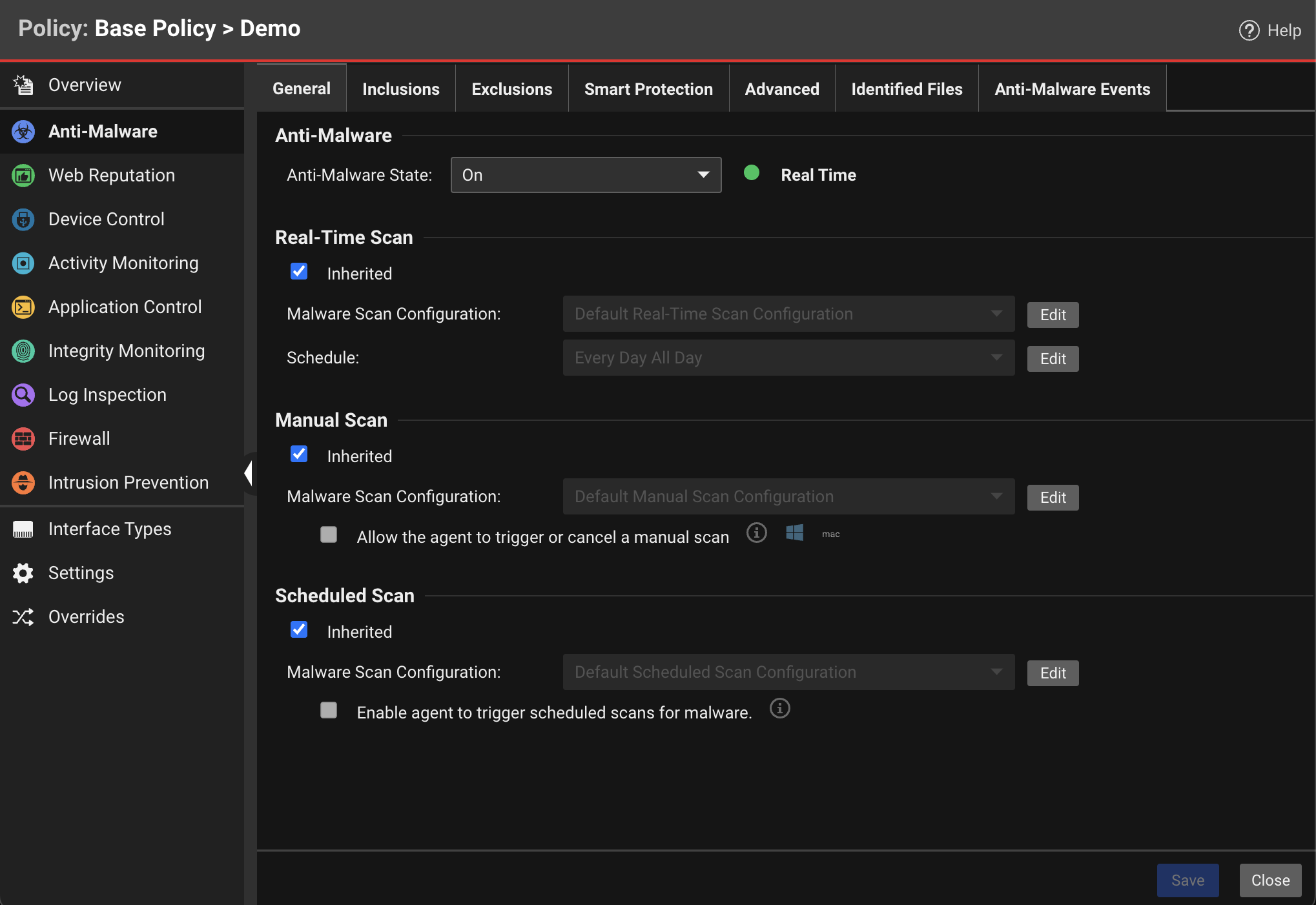

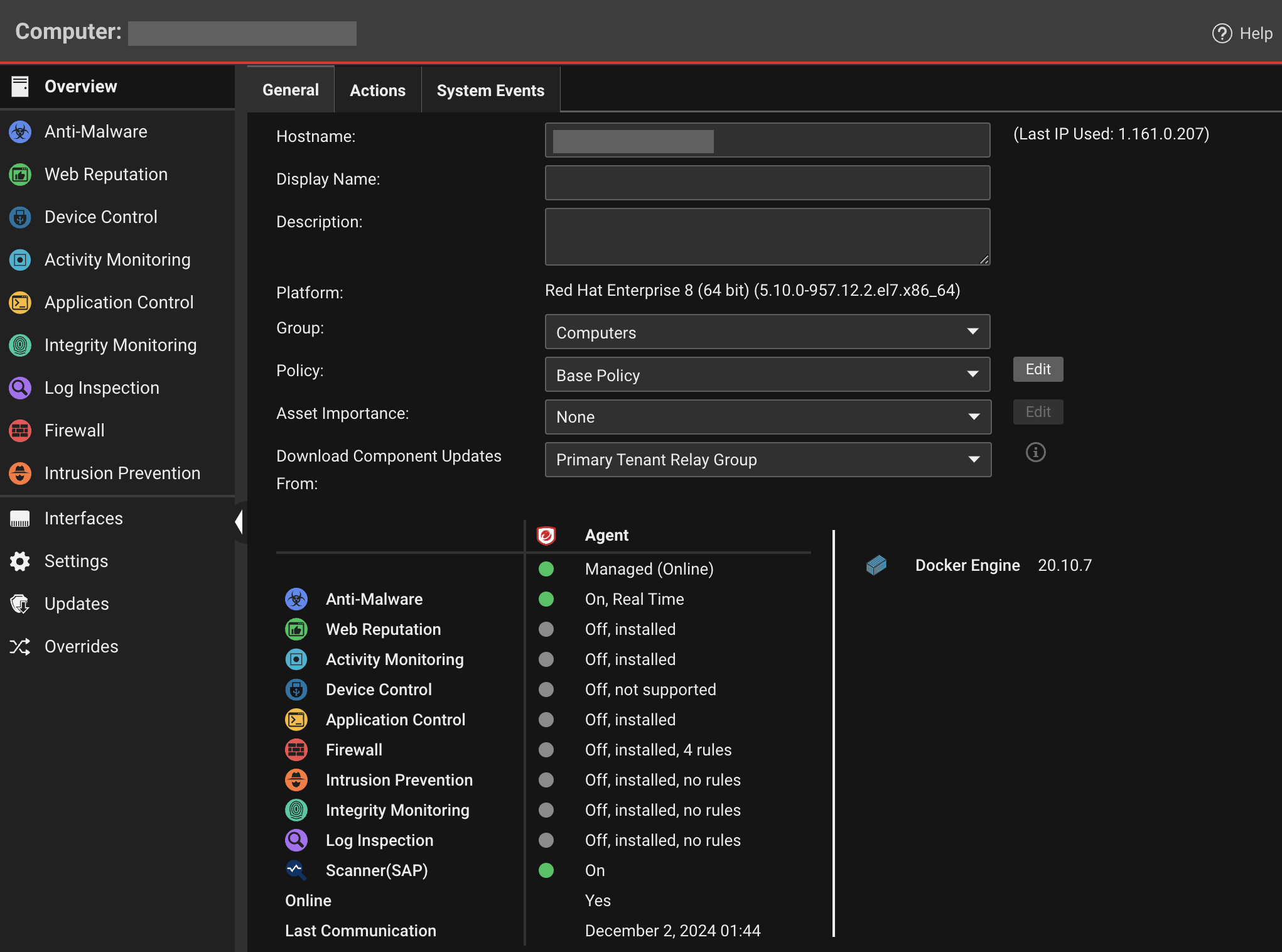

Sicherheitsprofil zuweisen

Zu diesem Zeitpunkt ist der Status des Agenten Managed (Online), aber es ist kein Schutzmodul installiert. Das bedeutet, dass der Agent und Server- und Workload Protection kommunizieren, aber der Agent keine Konfiguration verwendet.

Es gibt mehrere Möglichkeiten, Schutz anzuwenden. In diesem Beispiel wird die Konfiguration

direkt auf der SAP-Instanz vorgenommen, indem Anti-Malware und SAP aktiviert und der

Standard-Scan Configurations zugewiesen wird.

-

Im Computer- oder Richtlinien-Editor gehen Sie zu .

-

Im Abschnitt Anti-Malware setzen Sie Konfiguration auf Aktiviert (oder Inherited On) und klicken Sie dann auf Speichern.

-

In den Abschnitten Echtzeitsuche, Manuelle Suche oder Zeitgesteuerte Suche legen Sie die Malware Scan Configuration und Zeitplan fest oder erlauben Sie, dass diese Einstellungen von der übergeordneten Richtlinie übernommen werden.

-

Klicken Sie auf Speichern. Der Status des Anti-Malware-Moduls ändert sich zu Off, installation pending. Dies bedeutet, dass der Agent das erforderliche Modul von Server- und Workload Protection abruft. Damit dies funktioniert, muss der Client auf den Relay über die Portnummer des Relay-Listeners zugreifen. Wenige Augenblicke später sollte der Agent mit dem Herunterladen von Komponenten-Updates wie Anti-Malware-Mustern und Scan-Engines beginnen.

-

Wählen Sie im Computer-Editor .

-

Im Abschnitt SAP setzen Sie Konfiguration auf Aktiviert (oder Inherited On) und klicken Sie dann auf Speichern.

Nachdem sich der Status des Agents erneut in Managed (Online) ändert und die Anti-Malware- und Scanner (SAP)-Module Aktiviert sind, können Sie mit der SAP-Konfiguration fortfahren.

Konfigurieren Sie SAP zur Verwendung des Agents

Der Agent ist jetzt aktiv und kann das Dateisystem seines Betriebssystems durchsuchen.

Als Nächstes müssen wir den Agenten mit dem SAP-Anwendungsserver vertraut machen.

Dazu müssen wir einen Virensuche-Adapter im Anwendungsserver erstellen. Der Virensuche-Adapter

muss Teil einer Gruppe sein. Nachdem der Virensuche-Adapter und die Virensuche-Gruppe

erstellt wurden, können wir Virensuche-Profile verwenden, um zu konfigurieren, was

durchsucht werden soll und wie das Verhalten sein soll.

Dies sind die erforderlichen Schritte:

- Konfigurieren Sie die Trend Micro-Scannergruppe

- Konfigurieren Sie den Trend Micro Virensuche-Anbieter

- Konfigurieren Sie das Trend Micro Virensuche-Profil

- Testen Sie die Virensuche-Schnittstelle

HinweisDie Virensuche-Gruppe und der Virensuche-Adapter sind beide globale Konfigurationen

(Client 00). Das Virensuche-Profil muss in jedem Mandanten (Client 01, 02, usw.) konfiguriert

werden.

|

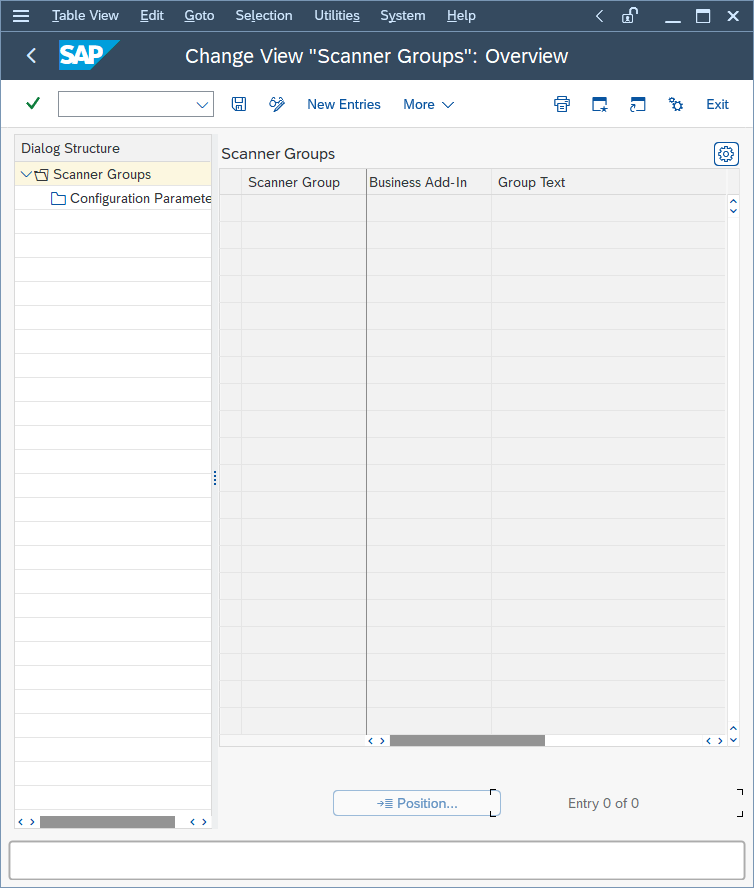

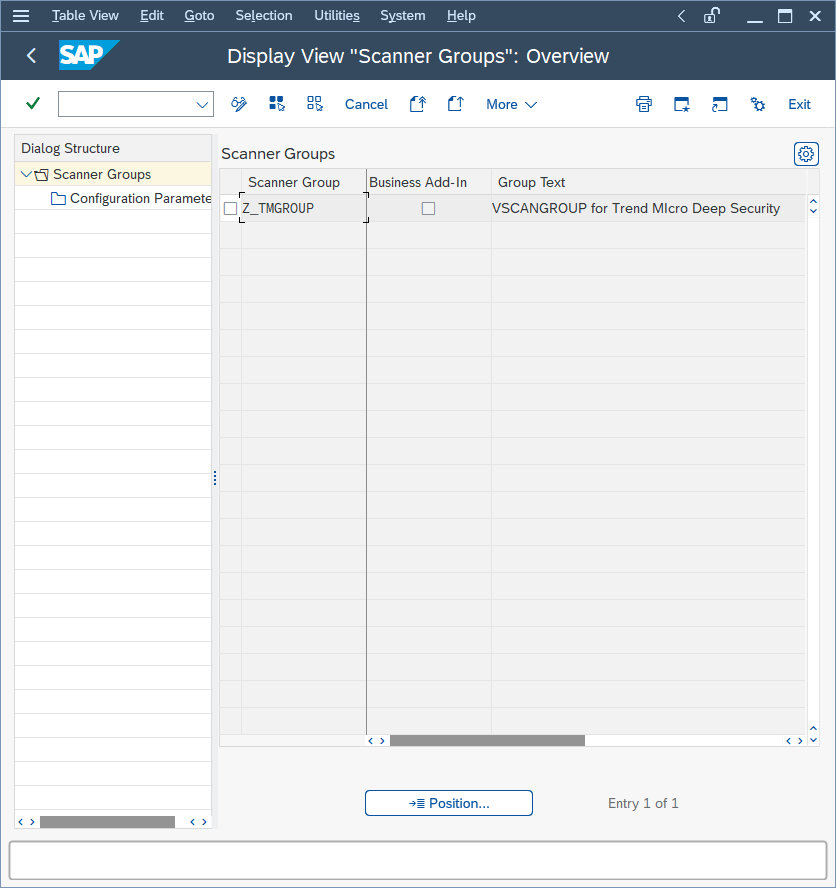

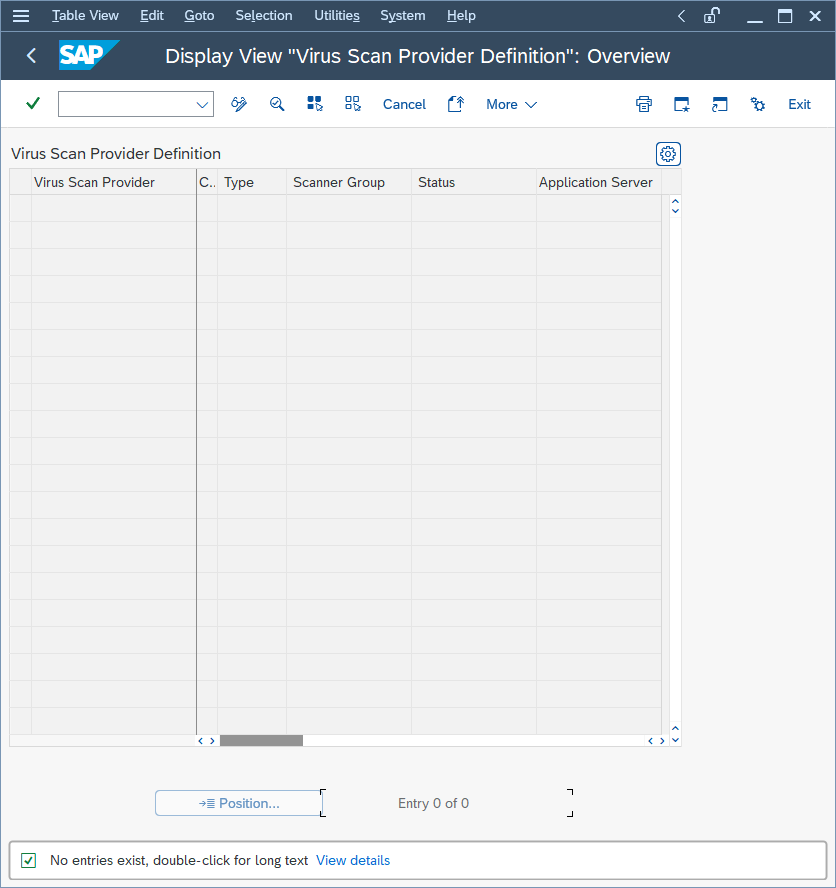

Trend Micro-Scannergruppe konfigurieren

-

Führen Sie im SAP WinGUI die VSCANGROUP-Transaktion aus. Klicken Sie im Bearbeitungsmodus auf New Entries.

-

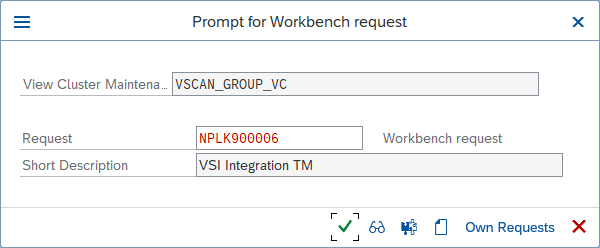

Erstellen Sie eine neue Scannergruppe, indem Sie einen Gruppennamen im Bereich Scanner Group und eine Beschreibung der Scannergruppe im Bereich Group Text angeben.

-

Klicken Sie auf das Speichersymbol oder verlassen Sie den Bearbeitungsmodus.Ein Dialogfeld mit dem Namen "Aufforderung zur Workbench-Anforderung" wird angezeigt. Im unten gezeigten Beispiel wird eine neue Workbench-Anforderung erstellt, um alle VSI-bezogenen Änderungen nachzuverfolgen:

Der nächste Schritt ist die eigentliche Konfiguration der VSI-Integration. Sie wird

als Virus Scan Adapter bezeichnet.

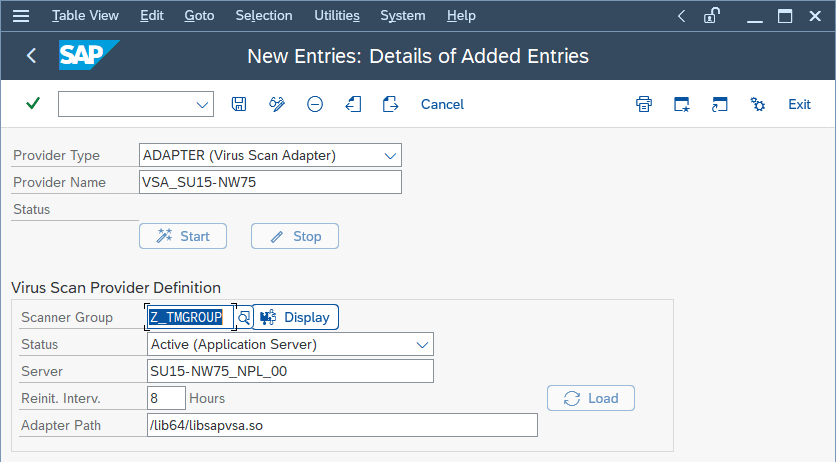

Trend Micro Virensuche-Anbieter konfigurieren

-

Führen Sie im SAP WinGUI die VSCAN-Transaktion aus. Klicken Sie im Bearbeitungsmodus auf New Entries.

-

Geben Sie eine Konfiguration für eine VSI-zertifizierte Lösung ein.Im folgenden Beispiel werden die folgenden Konfigurationsparameter festgelegt:

EinstellungWertBeschreibungAnbietertypADAPTER (Virensuche-Adapter)Automatisch festlegen (Standard)AnbieternameVSA_<host name>Automatisch festgelegt, dient als AliasScanner-GruppeWählen Sie die Gruppe aus, die Sie zuvor konfiguriert habenAlle zuvor erstellten Scannergruppen, die Sie mit der Eingabehilfe anzeigen könnenStatusAktiv (Anwendungsserver)Automatisch festlegen (Standard)Servernplhost_NPL_42Automatisch festgelegt, HostnameReinit. Interv.8 StundenGibt die Anzahl der Stunden an, nach denen der Virensuche-Adapter neu initialisiert wird und neue Virusdefinitionen lädt.Adapter-Pfad (Linux)/lib64/libsapvsa.soStandardpfadAdapterpfad (Windows)C:\Programme\Trend Micro\Deep Security Agent\lib\dsvsa.dllStandardpfad

EinstellungWertBeschreibungAnbietertypADAPTER (Virensuche-Adapter)Automatisch festlegen (Standard)AnbieternameVSA_<host name>Automatisch festgelegt, dient als AliasScanner-GruppeWählen Sie die Gruppe aus, die Sie zuvor konfiguriert habenAlle zuvor erstellten Scannergruppen, die Sie mit der Eingabehilfe anzeigen könnenStatusAktiv (Anwendungsserver)Automatisch festlegen (Standard)Servernplhost_NPL_42Automatisch festgelegt, HostnameReinit. Interv.8 StundenGibt die Anzahl der Stunden an, nach denen der Virensuche-Adapter neu initialisiert wird und neue Virusdefinitionen lädt.Adapter-Pfad (Linux)/lib64/libsapvsa.soStandardpfadAdapterpfad (Windows)C:\Programme\Trend Micro\Deep Security Agent\lib\dsvsa.dllStandardpfad -

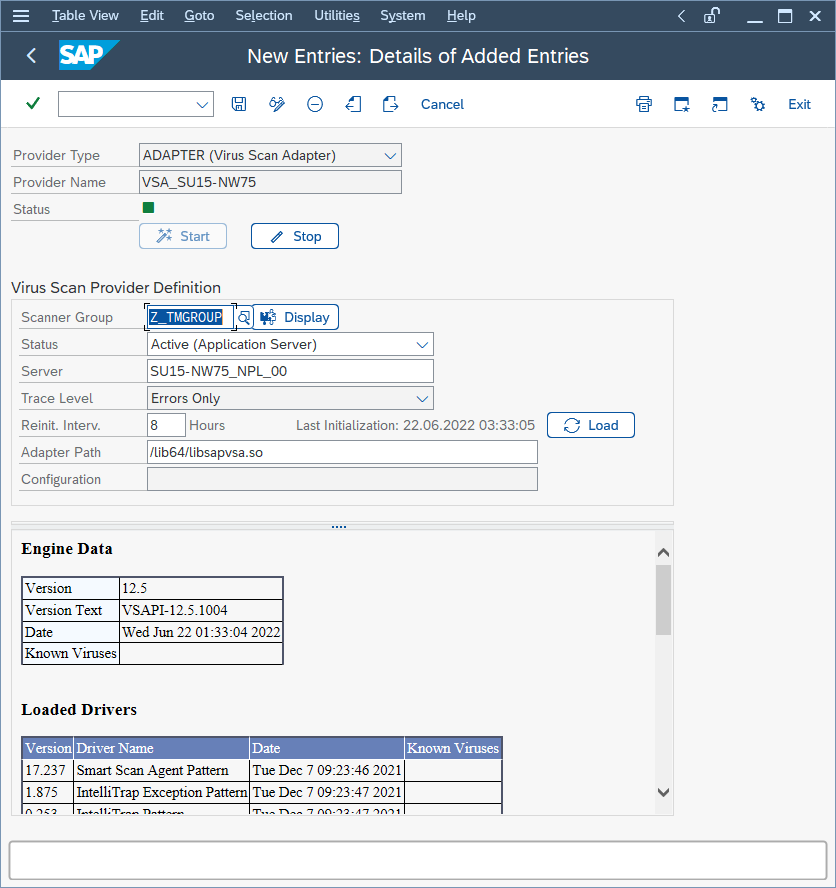

Klicken Sie auf das Speichersymbol oder verlassen Sie den Bearbeitungsmodus.Eine Aufforderung, dies in eine Werkbankanfrage zu verpacken, erscheint.

-

Bestätigen Sie die Anfrage und klicken Sie dann auf die Schaltfläche Starten.Die Statusanzeige leuchtet grün, was bedeutet, dass der Adapter geladen und aktiv ist.

An diesem Punkt ist die VSI-Konfiguration nahezu abgeschlossen. Der Anwendungsserver

ist nun bereit, Dateitransaktionen mit einer von Trend Micro bereitgestellten Virensuche

zu verarbeiten.

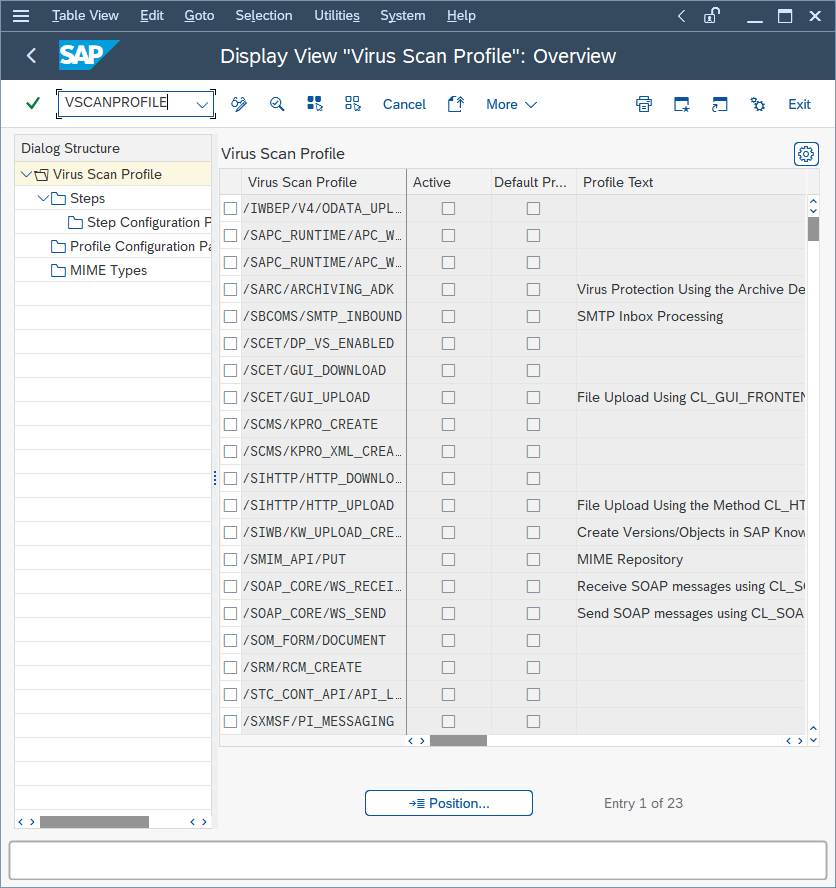

Trend Micro Virensuche-Profil konfigurieren

-

Führen Sie im SAP WinGUI die VSCANPROFILE-Transaktion aus und wählen Sie dann die SAP-Operation, die eine Virensuche erfordert.Beispielsweise aktivieren Sie das Kontrollkästchen "Aktiv" für /SCET/GUI_UPLOAD oder /SCET/GUI_DOWNLOAD und klicken Sie dann auf das Speichersymbol.

-

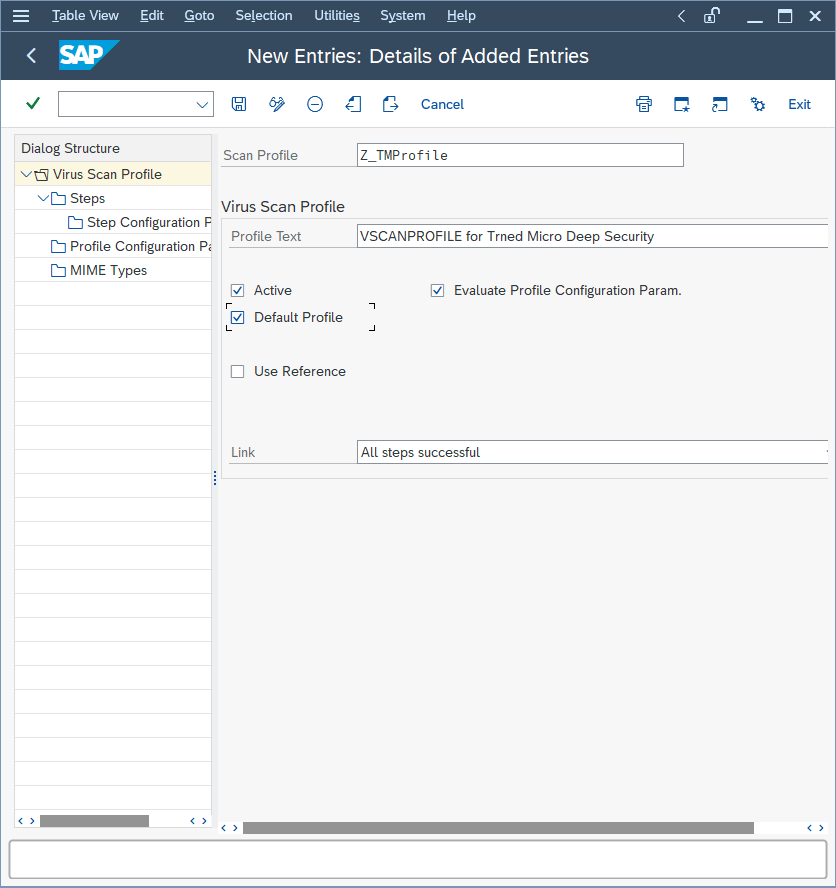

Im Bearbeitungsmodus klicken Sie auf New Entries.Die Virensuche-Profile definieren, wie spezifische Transaktionen (Datei-Uploads, Datei-Downloads usw.) in Bezug auf die Virensuche-Schnittstelle behandelt werden. Um den zuvor konfigurierten Virensuche-Adapter im Anwendungsserver zu verwenden, müssen Sie ein neues Virensuche-Profil erstellen:

-

Geben Sie im Feld Scan Profile "Z_TMProfile" ein und aktivieren Sie die Kontrollkästchen Aktiv, Default Profile und Evaluate Profile Configuration Param.

-

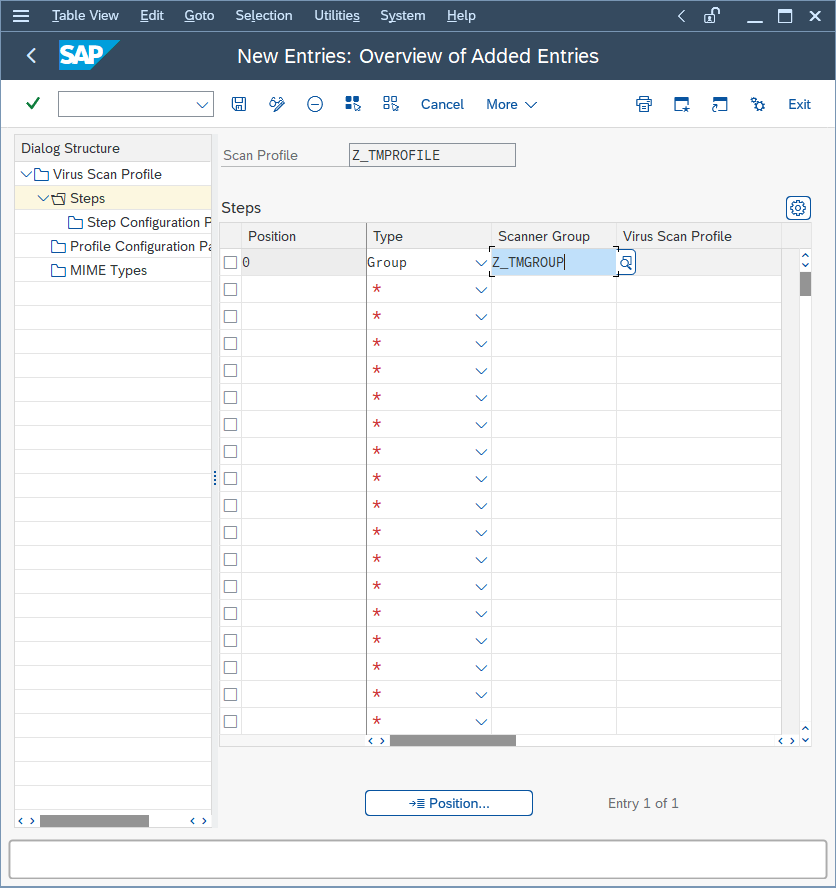

Während Sie sich noch im Bearbeitungsmodus befinden, doppelklicken Sie auf den Steps-Ordner, um die Schritte zu konfigurieren:

-

Klicken Sie auf New Entries.Die Schritte definieren, was zu tun ist, wenn das Profil durch eine Transaktion aufgerufen wird.

-

Setzen Sie das Position auf "0", das Typ auf "Gruppe" und das Scanner Group auf den Namen der Gruppe, die Sie zuvor konfiguriert haben.

-

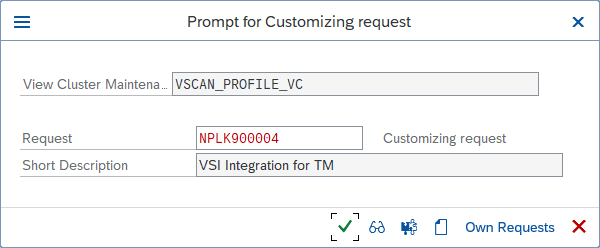

Klicken Sie auf das Speichersymbol oder verlassen Sie den Bearbeitungsmodus.Eine Benachrichtigung wird (eventuell) über ein bestehendes Virensuche-Profil, /SCET/DP_VS_ENABLED, erscheinen.

-

Ignorieren Sie die Benachrichtigung über ein vorhandenes Profil, da das Profil nicht aktiv ist und nicht verwendet wird.Nachdem Sie diese Benachrichtigung bestätigt haben, werden Sie aufgefordert, diese Konfiguration in einem "Anpassungsantrag" zu verpacken. Das Erstellen eines neuen Antrags hilft, die vorgenommenen Änderungen nachzuverfolgen.

-

Um Konfigurationsparameter für einen Schritt zu erstellen, doppelklicken Sie auf den Profile Configuration Parameters-Ordner, klicken Sie dann auf New Entries und legen Sie die Parameter fest:ParameterTypBeschreibungCUST_ACTIVE_CONTENTBOOLÜberprüfen Sie, ob eine Datei ein Skript (JavaScript, PHP oder ASP-Skript) enthält, und sperren SieCUST_CHECK_MIME_TYPEBOOL

Überprüfen Sie, ob der Dateinamenerweiterung mit dem MIME-Typ übereinstimmt. Wenn sie nicht übereinstimmen, wird die Datei gesperrt. Alle MIME-Typen und Erweiterungsnamen können genau abgeglichen werden. Zum Beispiel: - Word-Dateien müssen .doc oder .dot sein

- JPEG-Dateien müssen .jpg sein

- Text- und Binärdateien können jede Erweiterung haben (werden nicht gesperrt)

Siehe Unterstützte MIME-Typen. -

Doppelklicken Sie auf den Ordner Step Configuration Parameters. Klicken Sie auf New Entries und legen Sie die Parameter fest:ParameterTypBeschreibungStandard (Linux)Standard (Windows)SCANBESTEFFORTBOOLDer Scan sollte auf "Best-Effort"-Basis durchgeführt werden; das bedeutet, alle (sicherheitskritischen) Flags, die es einem VSA ermöglichen, ein Objekt zu durchsuchen, sollten aktiviert werden, wie SCANALLFILES und SCANEXTRACT, aber auch interne Flags. Details darüber, welche Flags genau dies sind, können in der Zertifizierung gespeichert werden.(nicht festgelegt)(nicht festgelegt)ALLEDATEIENSCANNENBOOLDurchsucht alle Dateien unabhängig von ihrer Dateierweiterung.DeaktiviertDeaktiviertSCANEXTENSIONSCHARListe der Dateierweiterungen, für die die VSA durchsuchen soll. Nur Dateien mit den konfigurierten Erweiterungen werden überprüft. Andere Erweiterungen sind gesperrt. Platzhalter können ebenfalls verwendet werden, um nach Mustern zu suchen. \* steht für diesen Ort und folgende, und ? steht nur für dieses Zeichen. Zum Beispiel, exe;com;do?;ht* => \`\*\` bedeutet, alle Dateien zu durchsuchen.null""SCANLIMITINTDiese Einstellung gilt für komprimierte Dateien. Sie legt die maximale Anzahl von Dateien fest, die entpackt und gescannt werden.INT_MAX65535SCANEXTRACTBOOLArchive oder komprimierte Objekte müssen entpackt werdenaktiviertaktiviertSCANEXTRACT_GRÖSSESIZE_TMaximale Entpackgröße0x7FFFFFFF62914560 (60 MB)SCANEXTRACT_TIEFEINTMaximale Tiefe, bis zu der ein Objekt entpackt werden soll.2020SCANMIMETYPESCHARListe der zu scannenden MIME-Typen. Nur Dateien mit konfigurierten MIME-Typen werden überprüft. Andere MIME-Typen sind gesperrt. Dieser Parameter funktioniert nur, wenn CUST_CHECK_MIME_TYPE aktiviert ist.(nicht festgelegt)(nicht festgelegt)BLOCKMIMETYPESCHARListe der MIME-Typen, die gesperrt werden. Dieser Parameter funktioniert nur, wenn CUST_CHECK_MIME_TYPE aktiviert ist.(nicht festgelegt)(nicht festgelegt)BLOCKEXTENSIONSCHARListe der Dateierweiterungen, die gesperrt werden.(nicht festgelegt)(nicht festgelegt)

Diese Konfiguration ist pro Client, daher muss sie in jedem Mandanten des SAP-Anwendungsservers

durchgeführt werden.

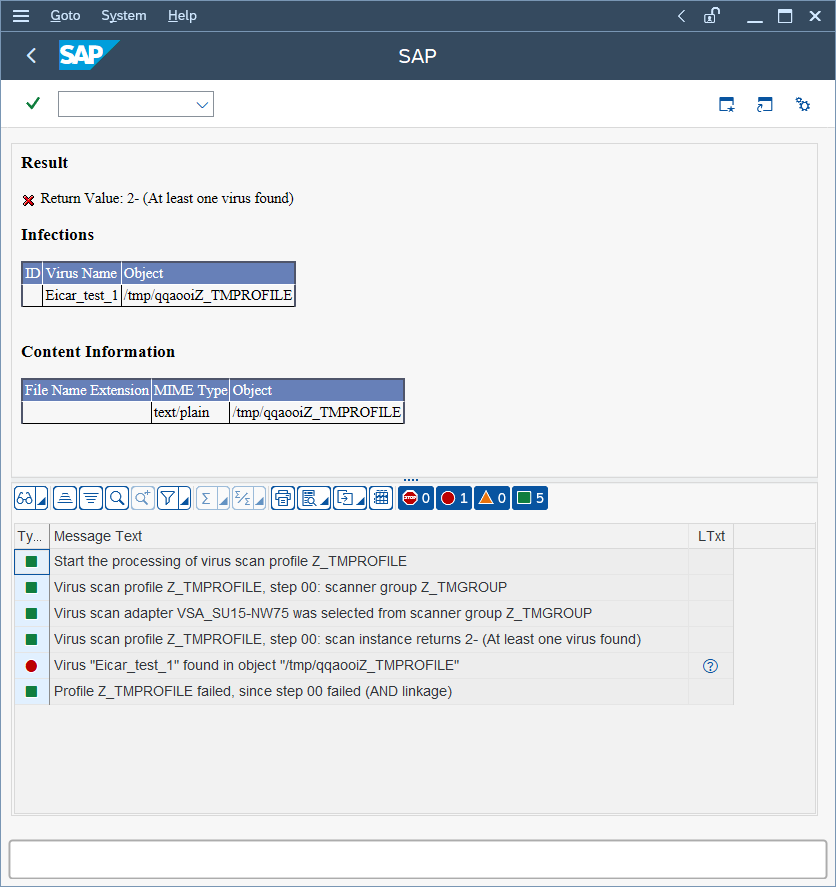

Testen Sie die Virensuche-Schnittstelle

-

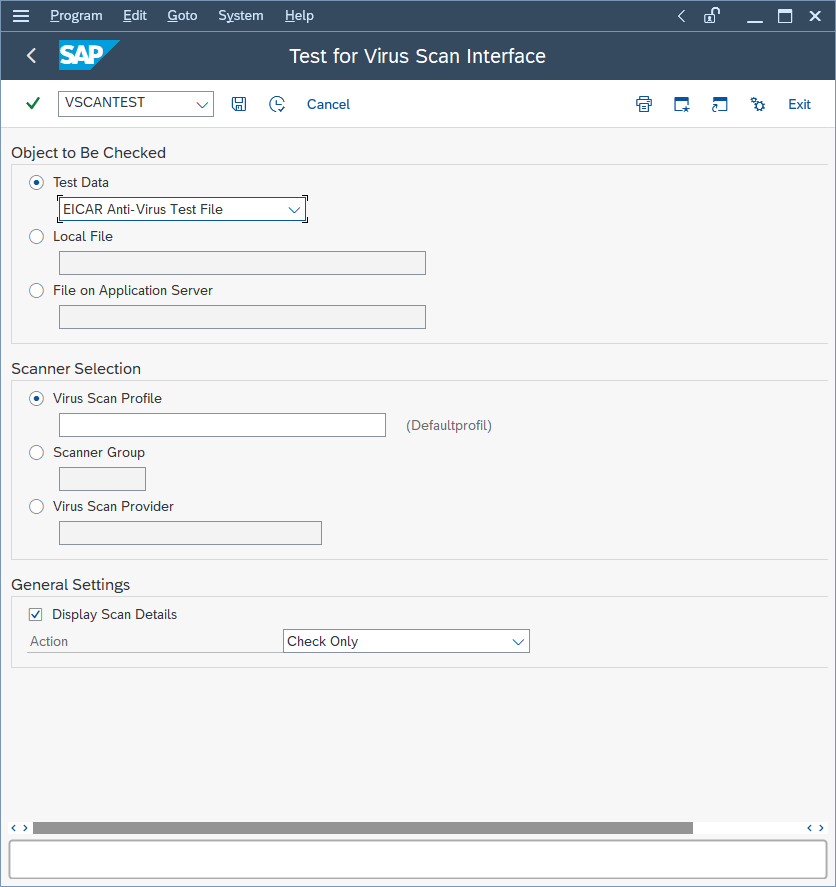

Führen Sie im SAP WinGUI die VSCANTEST-Transaktion aus.

Jeder VSI-fähige SAP-Anwendungsserver verfügt auch über einen eingebauten Test, um zu überprüfen, ob die Konfigurationsschritte korrekt durchgeführt wurden. Dazu wird ein EICAR-Testvirus (www.eicar.org) in eine Transaktion gepackt, die einen bestimmten Scanner aufrufen kann.

Jeder VSI-fähige SAP-Anwendungsserver verfügt auch über einen eingebauten Test, um zu überprüfen, ob die Konfigurationsschritte korrekt durchgeführt wurden. Dazu wird ein EICAR-Testvirus (www.eicar.org) in eine Transaktion gepackt, die einen bestimmten Scanner aufrufen kann. -

Wenn nichts ausgefüllt wird, wird das Standardprofil aufgerufen, das im letzten Schritt konfiguriert wurde. Füllen Sie daher nichts aus.

-

Klicken Sie auf Ausführen.Es erscheint eine Benachrichtigung, die erklärt, was ein EICAR-Testviren ist.

-

Bestätigen Sie die Benachrichtigung.Die Transaktion wird abgefangen:

Infektionen zeigt Informationen über die erkannte Malware an.

Content Information zeigt den korrekten MIME-Typ der Datei an.

Der Dateiname ist immer eine zufällig generierte 7-stellige alphabetische Zeichenfolge,

gefolgt vom Namen des Virensuche-Profils.

Danach gibt es eine Ausgabe zu jedem Schritt der Transaktion:

- Die Transaktion hat das Standard-Virensuche-Profil aufgerufen, welches das Virensuche-Profil Z_TMPROFILE ist.

- Das Virensuche-Profil Z_TMPROFILE ist so konfiguriert, dass es einen Adapter aus der Virensuche-Gruppe Z_TMGROUP aufruft.

- Die Virensuche-Gruppe Z_TMGROUP hat mehrere Adapter konfiguriert und ruft einen davon auf (in diesem Fall VSA_NPLHOST).

- Der Virensuche-Adapter gibt den Wert 2- zurück, was bedeutet, dass ein Virus gefunden wurde.

- Informationen über die erkannte Malware werden angezeigt, indem Eicar_test_1 und das Dateiobjekt /tmp/zUeEbZZ_TMPROFILE angezeigt werden.

- Das aufgerufene Standard-Virensuche-Profil Z_TMPROFILE schlägt fehl, da Schritt 00 (die Virensuche-Gruppe) nicht erfolgreich war und daher die Dateitransaktion von der weiteren Verarbeitung gestoppt wird.

Zur Überprüfung gibt es auch Informationen zu diesem "Malware"-Ereignis in der Server- und Workload Protection-Konsole. Um das Ereignis zu sehen, öffnen Sie den Computer-Editor und klicken Sie

auf .

Unterstützte MIME-Typen

Die vom Scanner unterstützten MIME-Typen variieren je nach verwendeter Version des

Agents.

- Agent-Version 9.6 verwendet VSAPI 9.85

- Agent-Version 10.0 verwendet ATSE 9.861

- Agent-Version 10.1 verwendet ATSE 9.862

- Agent-Version 10.2, 10.3, 11.0, 11.1 und 11.2 verwendet ATSE 10.000

- Agent-Version 11.3 und höher verwendet ATSE 11.0.000

|

MIME-Typ

|

Beschreibung

|

Erweiterung

|

Unterstützt im 9.6 Agent

|

Unterstützt im 10.0 Agent

|

Unterstützt in Agent 10.1 oder höher

|

|

application/octet-stream

|

|

*

|

Ja

|

Ja

|

Ja

|

|

Anwendung/Com

|

COM-Datei

|

com

|

Ja

|

Ja

|

Ja

|

|

application/ecmascript

|

EMCScript-Datei

|

es

|

Ja

|

Ja

|

Ja

|

|

application/hta

|

HTA-Datei

|

hta

|

Ja

|

Ja

|

Ja

|

|

Anwendung/Java-Archiv

|

Java-Archivdatei (JAR)

|

JAR

|

Ja

|

Ja

|

Ja

|

|

Anwendung/JavaScript

|

Javascript-Datei

|

js, jsxinc, jsx

|

Ja

|

Ja

|

Ja

|

|

Anwendung/msword

|

Word für Windows

|

doc, Punkt

|

Ja

|

Ja

|

Ja

|

|

application/vnd.ms-access

|

MS Access

|

mdb

|

Nein

|

Nein

|

Nein

|

|

application/vnd.ms-project

|

MS Project

|

mpp

|

Nein

|

Nein

|

Nein

|

|

Anwendung/msword

|

MS Word

|

doc, Punkt

|

Ja

|

Ja

|

Ja

|

|

application/octet-stream

|

COM-Datei

|

com

|

Ja

|

Ja

|

Ja

|

|

application/octet-stream

|

EXE-Datei

|

exe

|

Ja

|

Ja

|

Ja

|

|

application/pdf

|

Adobe Portable Document Format-Datei

|

PDF

|

Ja

|

Ja

|

Ja

|

|

application/postscript

|

Postskriptum

|

ai

|

Ja

|

Ja

|

Ja

|

|

application/postscript

|

Postskriptum

|

ps

|

Ja

|

Ja

|

Ja

|

|

application/postscript

|

Postskriptum

|

ps

|

Ja

|

Ja

|

Ja

|

|

application/rar

|

RAR-Datei

|

rar

|

Ja

|

Ja

|

Ja

|

|

application/rtf

|

Microsoft RTF

|

RTF

|

Ja

|

Ja

|

Ja

|

|

Anwendung/sar

|

Sar-Datei

|

sar

|

Ja

|

Ja

|

Ja

|

|

application/vnd.ms-excel

|

Excel für Windows

|

xls, xlt, xla

|

Ja

|

Ja

|

Ja

|

|

application/vnd.ms-outlook

|

Outlook für Windows

|

msg

|

Nein

|

Ja

|

Ja

|

|

application/vnd.ms-powerpoint

|

Windows PowerPoint

|

ppt, pot, pps, ppa

|

Ja

|

Ja

|

Ja

|

|

application/vnd.ms-publisher

|

MS Publisher

|

pub

|

Nein

|

Nein

|

Ja

|

|

application/vnd.oasis.opendocument

|

Dokument öffnen

|

odf

|

Ja

|

Ja

|

Ja

|

|

application/vnd.openxmlformats-officedocument.presentationml.presentation

|

MS Office-Datei

|

pptx, potx, ppsx, ppam, pptm, potm, ppsm

|

Ja

|

Ja

|

Ja

|

|

application/vnd.openxmlformats-officedocument.spreadsheetml.sheet

|

MS Office-Datei

|

xlsx, xltx, xlsm, xltm, xlam, xlsb

|

Ja

|

Ja

|

Ja

|

|

application/vnd.openxmlformats-officedocument.wordprocessingml.document

|

MS Office-Datei

|

docx, dotx, docm, dotm

|

Ja

|

Ja

|

Ja

|

|

application/vnd.rn-realmedia

|

Real Media

|

rm

|

Ja

|

Ja

|

Ja

|

|

application/wordperfect

|

WOrdPerfect

|

wp, wp5, wp6, wpd, w60, w61

|

Ja

|

Ja

|

Ja

|

|

application/x-alf

|

|

alf

|

Ja

|

Ja

|

Ja

|

|

application/x-arc-komprimiert

|

ARC-Datei

|

arc

|

Ja

|

Ja

|

Ja

|

|

application/x-bzip2

|

bZIP-Datei

|

*

|

Ja

|

Ja

|

Ja

|

|

application/x-cpio

|

CPIO-Datei

|

*

|

Ja

|

Ja

|

Ja

|

|

application/x-director

|

Macromedia Director Shockwave-Film

|

dcr

|

Ja

|

Ja

|

Ja

|

|

application/x-gzip

|

Gzip

|

*

|

Ja

|

Ja

|

Ja

|

|

application/xhtml+xml

|

XHTML

|

dhtm, dhtml, htm, html, htx, sht, shtm, shtml, stml, xht, xhtm, xhtml, xml, txt

|

Ja

|

Ja

|

Ja

|

|

application/x-java-class

|

JAVA-Applet

|

Klasse

|

Ja

|

Ja

|

Ja

|

|

application/x-kep

|

|

kep

|

Ja

|

Ja

|

Ja

|

|

application/x-otf

|

|

otf

|

Ja

|

Ja

|

Ja

|

|

application/x-sapshortcut

|

|

sap, sapc

|

Ja

|

Ja

|

Ja

|

|

application/x-shockwave-flash

|

Macromedia Flash

|

swf

|

Ja

|

Ja

|

Ja

|

|

application/x-silverlight-app

|

PKZIP

|

xap

|

Ja

|

Ja

|

Ja

|

|

application/x-sim

|

|

sim

|

Ja

|

Ja

|

Ja

|

|

application/x-tar

|

TAR-Datei

|

tar

|

Ja

|

Ja

|

Ja

|

|

application/x-vbs

|

|

*

|

Ja

|

Ja

|

Ja

|

|

application/zip

|

ZIP-Datei

|

zip, zipx

|

Ja

|

Ja

|

Ja

|

|

audio/basic

|

Audio

|

snd, au

|

Ja

|

Ja

|

Ja

|

|

audio/midi

|

MIDI

|

mid, midi, rmi, mdi, kar

|

Ja

|

Ja

|

Ja

|

|

audio/x-aiff

|

Audio Interchange File Format von Apple/SGI

|

aiff, aif, aifc

|

Ja

|

Ja

|

Ja

|

|

audio/x-mpeg-3

|

MP3

|

mp3

|

Ja

|

Ja

|

Ja

|

|

audio/x-realaudio

|

Real Audio

|

ra

|

Ja

|

Ja

|

Ja

|

|

audio/x-voc

|

Creative Voice Format (VOC)

|

voc

|

Ja

|

Ja

|

Ja

|

|

image/bmp

|

Windows-BMP

|

bmp

|

Ja

|

Ja

|

Ja

|

|

image/gif

|

GIF

|

gif

|

Ja

|

Ja

|

Ja

|

|

Bild/ico

|

Windows-Symbol

|

ico

|

Ja

|

Ja

|

Ja

|

|

image/jpeg

|

JPEG

|

jpg, jpeg, jpe, jif, jfif, jfi

|

Ja

|

Ja

|

Ja

|

|

image/msp

|

Microsoft Paint

|

msp

|

Ja

|

Ja

|

Ja

|

|

image/png

|

Portable Network Graphics

|

png

|

Ja

|

Ja

|

Ja

|

|

Bild/ppm

|

PPM-Bild

|

ppm

|

Ja

|

Ja

|

Ja

|

|

image/svg+xml

|

|

svg

|

Ja

|

Ja

|

Ja

|

|

image/tiff

|

TIFF

|

tif, tiff

|

Ja

|

Ja

|

Ja

|

|

image/vnd.ms-modi

|

Microsoft Dokument Imaging

|

mdi

|

Ja

|

Ja

|

Ja

|

|

image/x-cpt

|

Corel PhotoPaint

|

cpt

|

Ja

|

Ja

|

Ja

|

|

image/x-pcx

|

PCX

|

pcx

|

Ja

|

Ja

|

Ja

|

|

image/x-pict

|

Macintosh-Bitmap

|

pct

|

Ja

|

Ja

|

Ja

|

|

image/x-ras

|

Sun Raster(RAS)

|

ras

|

Ja

|

Ja

|

Ja

|

|

image/x-wmf

|

Windows-Metadatei

|

wmf

|

Ja

|

Ja

|

Ja

|

|

text/csv

|

CSV

|

csv, txt

|

Ja

|

Ja

|

Ja

|

|

text/html

|

HTML

|

dhtm, dhtml, htm, html, htx, sht, shtm, shtml, stml, xht, xhtm, xhtml, xml, txt

|

Ja

|

Ja

|

Ja

|

|

text/plain

|

|

*

|

Ja

|

Ja

|

Ja

|

|

text/plain

|

Textdatei

|

txt

|

Ja

|

Ja

|

Ja

|

|

text/xml

|

XML

|

dhtm, dhtml, htm, html, htx, sht, shtm, shtml, stml, xht, xhtm, xhtml, xml, txt

|

Ja

|

Ja

|

Ja

|

|

text/xsl

|

XSL

|

xsl

|

Ja

|

Ja

|

Ja

|

|

unknown/unknown

|

|

*

|

Ja

|

Ja

|

Ja

|

|

video/mpeg

|

|

*

|

Ja

|

Ja

|

Ja

|

|

video/quicktime

|

Quick Time Media

|

qt

|

Ja

|

Ja

|

Ja

|

|

video/x-fli

|

AutoDesk Animator

|

fli

|

Ja

|

Ja

|

Ja

|

|

video/x-flv

|

Macromedia Flash FLV Video

|

flv

|

Ja

|

Ja

|

Ja

|

|

video/x-ms-asf

|

Advanced Streaming Format

|

asf

|

Ja

|

Ja

|

Ja

|

|

video/x-scm

|

Lotus ScreenCam-Film

|

scm

|

Ja

|

Ja

|

Ja

|

|

text/x-msdos-batch

|

Eine Batchdatei ist eine Skriptdatei in DOS, OS/2 und Microsoft Windows

|

bat, cmd, btm, txt

|

No

|

No

|

No

|