Um Anti-Malware zu verwenden, führen Sie diese grundlegenden Schritte aus:

Prozedur

- Aktivieren Sie das Anti-Malware-Modul.

- Wählen Sie die zu durchzuführenden Scan-Typen aus.

- Konfigurieren Sie die Einschlusskriterien für das DURCHSUCHEN.

- Suchausschlüsse konfigurieren.

- Empfohlene Ausschlüsse auf Computern DURCHSUCHEN.

- Stellen Sie sicher, dass Server- und Workload Protection über die neuesten Bedrohungen auf dem Laufenden bleiben kann.

Nächste Schritte

Wenn Sie diese Schritte abgeschlossen haben, überprüfen Sie Malware-Suche konfigurieren und verfeinern Sie das Verhalten der Anti-Malware-Suche.

TippFür die meisten Anti-Malware-Einstellungen können Sie diese entweder für jeden einzelnen

Computer oder in einer Richtlinie konfigurieren, die für mehrere Computer gilt (zum

Beispiel für alle Windows 2008 Server). Um die Verwaltung zu erleichtern, konfigurieren

Sie die Einstellungen nach Möglichkeit in der Richtlinie (nicht für einzelne Computer).

Für weitere Informationen siehe Richtlinien, Vererbung und Überschreibungen.

|

TippDie CPU-Auslastung und der RAM-Verbrauch variieren je nach Ihrer Anti-Malware-Konfiguration.

Um die Anti-Malware-Leistung auf dem Agenten zu optimieren, siehe Leistungstipps für Anti-Malware.

|

Für einen Überblick über die Anti-Malware-Funktion siehe Schutz vor Malware.

Aktivieren Sie das Anti-Malware-Modul

Prozedur

- Gehe zu Richtlinien.

- Doppelklicken Sie auf die Richtlinie, für die Sie Anti-Malware aktivieren möchten.

- Navigieren Sie zu .

- Wählen Sie Aktiviert aus Anti-Malware State.

- Klicken Sie auf Save.

Wählen Sie die zu durchzuführenden Scan-Typen aus

Wenn Anti-Malware eingeschaltet ist, muss Server- und Workload Protection wissen, welche Art von Scans es durchführen soll (siehe Arten von Malware-Suchen).

Prozedur

- Gehe zu Richtlinien.

- Doppelklicken Sie auf die Richtlinie, um sie zu konfigurieren.

- Klicken Sie auf .

- Aktivieren oder deaktivieren Sie jeden Scantyp: a. Um die Suche mit den Standardeinstellungen durchzuführen, wählen Sie Standard. b. Um die Suche mit einer anpassbaren Malware-Suche-Konfiguration durchzuführen, wählen Sie eine Malware-Suche-Konfiguration. c. Um die Suche zu deaktivieren, wählen Sie für die Malware-Suche-Konfiguration No Configuration.

- Klicken Sie auf Save.

Nächste Schritte

TippTrend Micro empfiehlt, Server- und Workload Protection so zu konfigurieren, dass wöchentliche zeitgesteuerte Suchläufe auf allen geschützten

Servern durchgeführt werden. Sie können dies mit Geplante Aufgaben tun. (Siehe Planen Sie Server- und Workload Protection zur Ausführung von Aufgaben.)

|

Konfigurieren Sie die Einschlusskriterien für das DURCHSUCHEN

Um die Scanzeit zu verkürzen und die Nutzung von Computerressourcen zu minimieren,

können Sie die Malware-Suche so konfigurieren, dass nur bestimmte Ordner, Dateien

und Dateitypen in allen Arten von Scans einbezogen werden. Sie können auch Image des

Vorgangs in die Malware-Suche in Echtzeit einbeziehen, die auf Windows-Computern ausgeführt

wird. Für weitere Informationen siehe Malware-Suche-Inklusivlisten konfigurieren.

Alle Einschlusskriterien werden durch Auswahl von Einschlusslisten auf der Inclusions-Registerkarte des Malware-Suche-Konfigurationseditors festgelegt. Listen können entweder

geerbt oder nicht geerbt sein. Sie können mehrere Listen für Ihre Einschlussliste

auswählen.

WichtigUm mehrere Einschlusslisten konfigurieren zu können, müssen Sie zuerst eine Einschlussliste

in den Malware-Suche-Konfigurationseinschlüssen auswählen. Wenn Sie alle Verzeichnisse

oder alle Dateien auswählen, wird das Hinzufügen von Listen für den Einschluss-Typ

deaktiviert. Weitere Informationen finden Sie unter Malware-Suche-Inklusivlisten konfigurieren.

|

Prozedur

- Navigieren Sie zu Richtlinien.

- Doppelklicken Sie auf die Richtlinie, die Sie konfigurieren möchten.

- Navigieren Sie zu .

- Wählen Sie den Suchtyp aus, um Inklusionen zu konfigurieren.

- Echtzeit

- Zeitgesteuert

- Manuell

- Um alle geerbten Listen hinzuzufügen, wählen Sie Use inherited lists aus.

- Um nicht geerbte Listen hinzuzufügen, wählen Sie eine Liste aus dem Dropdown-Menü aus und klicken Sie auf Hinzufügen.

- Um eine neue Liste zu erstellen, wählen Sie New...Weitere Informationen finden Sie unter Erstellen Sie eine Liste von Dateien zur Verwendung in Richtlinien.

- Um eine hinzugefügte Liste zu bearbeiten, klicken Sie auf das Bearbeitungssymbol (

).

). - Um eine Liste zu entfernen, klicken Sie auf das Löschsymbol (

).

). - Klicken Sie auf Save.

Suchausschlüsse konfigurieren

Wichtig

|

Um die Scanzeit zu verkürzen und die Nutzung von Computerressourcen zu minimieren,

können Sie die Malware-Suche so konfigurieren, dass bestimmte Ordner, Dateien und

Dateitypen von allen Arten von Scans ausgeschlossen werden. Sie können auch Image

des Vorgangs-Dateien von der Malware-Suche in Echtzeit ausschließen, die auf Windows-Computern

durchgeführt wird. Für Weitere Informationen siehe Malware-Suche – Ausschlüsse konfigurieren.

TippWenn bei Server- und Workload Protection Anti-Malware-Schutz Leistungsprobleme auftreten, können Sie Ausschlüsse verwenden,

um diese Probleme zu beheben, indem Sie bestimmte Ordner oder Dateien vom DURCHSUCHEN

ausschließen.

|

Alle Ausschlüsse werden durch Auswahl von Ausschlusslisten auf der Ausschlüsse-Registerkarte des Malware-Suche-Konfigurationseditors angegeben. Listen können entweder

geerbt oder nicht geerbt sein. Sie können mehrere Listen für Ihre Ausschlussliste

auswählen.

Prozedur

- Navigieren Sie zu Richtlinien.

- Doppelklicken Sie auf die Richtlinie, die Sie konfigurieren möchten.

- Navigieren Sie zu .

- Um Ausschlüsse für die Echtzeitsuche zu konfigurieren, klicken Sie auf Echtzeit.

- Konfigurieren Sie empfohlene Einstellungen für die Echtzeitsuche.

- Um zu verwalten, ob Agenten die Ergebnisse der Empfehlungsscans verwenden können,

um Ausschlüsse dynamisch anzuwenden, konfigurieren Sie die Einstellung für Automatically assign application-based recommended exclusions.

-

Übernommen: Verwenden Sie die Einstellungen der übergeordneten Richtlinie.

-

Nein: Empfohlene Ausschlüsse nicht automatisch zuweisen.

-

Ja: Empfohlene Ausschlüsse automatisch zuweisen.

-

- Um empfohlene Ausschlüsse manuell zu verwalten, klicken Sie auf Assign/Unassign in der Assigned Recommended Exclusions-Liste und wählen Sie die Anwendungen aus, die Sie von Echtzeitsuchen ausschließen möchten.

- Um zu verwalten, ob Agenten die Ergebnisse der Empfehlungsscans verwenden können,

um Ausschlüsse dynamisch anzuwenden, konfigurieren Sie die Einstellung für Automatically assign application-based recommended exclusions.

- Um zu verhindern, dass Empfohlene Ausschlüsse eine Anwendung als Ausschluss zuweisen,

konfigurieren Sie die Anwendungseigenschaften.

- Klicken Sie auf Assign/Unassign in der Liste Assigned Recommended Exclusions.

- Klicken Sie auf die Anwendung, die Sie ausschließen möchten, und klicken Sie auf Properties...

- Navigieren Sie zu Optionen.

- Konfigurieren Sie die Einstellung Exclude from Recommendations.

-

Übernommen: Verwenden Sie die Einstellungen der übergeordneten Richtlinie.

-

Nein: Empfohlene Ausschlüsse können die Anwendung als Ausschluss zuweisen.

-

Ja: Empfohlene Ausschlüsse können die Anwendung nicht als Ausschluss zuweisen.

-

- Konfigurieren Sie die Ausschlusslisten.Die folgenden Listen können konfiguriert werden, indem Sie zwischen Real-Time, Zeitgesteuert und Manuell navigieren.

-

File List

-

Directory List

-

File Extension List

-

Process Image File List (nur Echtzeitsuche)

-

- Um alle geerbten Listen hinzuzufügen, wählen Sie Use inherited lists aus.

- Um nicht geerbte Listen hinzuzufügen, wählen Sie eine Liste aus und klicken Sie auf Hinzufügen.

- Um eine neue Liste zu erstellen, wählen Sie New...Weitere Informationen finden Sie unter Erstellen Sie eine Liste von Dateien zur Verwendung in Richtlinien.

- Um eine hinzugefügte Liste zu bearbeiten, klicken Sie auf das Bearbeitungssymbol (

).

). - Um eine Liste zu entfernen, klicken Sie auf das Löschsymbol (

).

). - Klicken Sie auf Save.

Empfohlene Ausschlüsse auf Computern DURCHSUCHEN

Wichtig

|

Um herauszufinden, ob Anwendungen, die Trend Micro für Anti-Malware-Ausschlüsse empfiehlt,

auf Ihren Endpunkten installiert sind, können Sie Empfehlungen vom Computer-Editor

DURCHSUCHEN.

Prozedur

- Gehen Sie zu Computers und öffnen Sie den Computer-Editor für den Endpunkt, den Sie verwalten möchten.

- Navigieren Sie zu .

- Klicken Sie unter Recommended Exclusions auf Scan For Recommendations.Der Agent durchsucht den Endpunkt nach allen installierten Anwendungen auf der Liste der empfohlenen Ausschlüsse. Der Vorgang kann bis zu 10 Minuten dauern. Sie können den Bildschirm aktualisieren, um die Ergebnisse zu überprüfen. Die Last Scan for Recommendations sollte nach Abschluss aktualisiert werden.

- Nachdem das DURCHSUCHEN abgeschlossen ist, überprüfen Sie die Anzahl der Detected Applications.Wenn die Zahl 0 ist, hat der Endpunkt keine empfohlenen Anwendungen, die nicht bereits zur Assigned Recommeneded Exclusions-Liste hinzugefügt wurden.

- Um weitere Ausschlüsse zuzuweisen, klicken Sie auf Assign/Unassign.

- Filtern Sie die Liste nach Recommended for Assignment.

- Wählen Sie die Anwendungen aus, die Sie ausschließen möchten, und klicken Sie auf OK.

- Klicken Sie auf Speichern, um die Einstellungen zu speichern.

- Um die Ergebnisse der Empfehlungssuche zu löschen, klicken Sie auf Clear Recommendations.

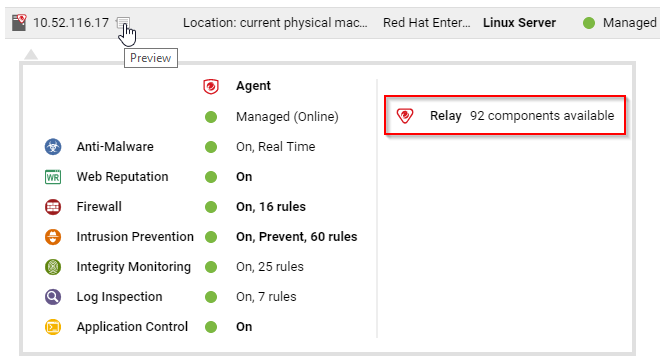

Stellen Sie sicher, dass Server- und Workload Protection über die neuesten Bedrohungen auf dem Laufenden bleiben kann

Um wirksam gegen neue Viren und Exploits zu bleiben, müssen Agenten in der Lage sein,

die neuesten Software- und Komponenten-Update-Pakete von Trend Micro oder indirekt

von Ihrem eigenen Relay herunterzuladen. Diese Pakete enthalten Bedrohungsdefinitionen

und Muster. Relay-aktivierte Agenten, die in Relay-Gruppen organisiert sind (ebenfalls

verwaltet und konfiguriert von Server- und Workload Protection), beziehen Komponenten-Updates von Trend Micro und verteilen sie dann an andere Agenten

und Geräte.

Prozedur

- Navigieren Sie zu

- Konfigurieren Sie die Fähigkeit von Server- und Workload Protection, Komponenten-Updates von Trend Micro abzurufen. Stellen Sie sicher, dass Sie mindestens

einen Relay-aktivierten Agenten haben, und dass dieser den entsprechenden Agenten

und Geräten zugewiesen ist. Um festzustellen, ob ein Agent ein Relay ist, klicken

Sie neben einem Computer auf Vorschau.

- Navigieren Sie zu .

- Überprüfen Sie, ob eine geplante Aufgabe vorhanden ist, um regelmäßig verfügbare Updates

sowohl für Komponenten- als auch für Software-Updates herunterzuladen.