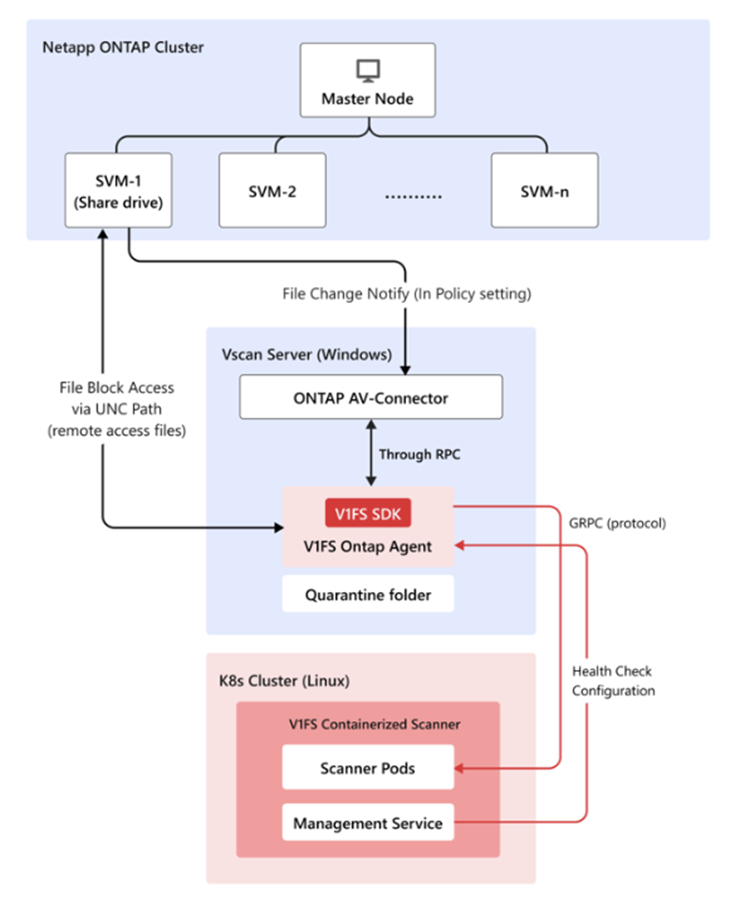

Trend Vision One Dateisicherheits-Container-Scanner kann in Verbindung mit NetApps ONTAP verwendet

werden, um Dateien zu durchsuchen, die RPC-basierte Protokolle verwenden.

Voraussetzungen

Sie benötigen Folgendes:

-

Funktionierender ONTAP-Cluster mit konfigurierten SVMs.

-

Windows Vscan-Server.

-

Kubernetes-Cluster mit dem Scanner-Dienst. Stellen Sie sicher, dass die Ontapp-Agent-Verwaltung mit dem entsprechenden Feature-Flag aktiviert ist. Für weitere Informationen siehe Einen containerisierten Scanner bereitstellen.

-

Netzwerkverbindung zwischen allen Komponenten.

NetApp ONTAP konfigurieren

Prozedur

- Aktivieren Sie Vscan in der ONTAP-Verwaltungskonsole:

- Erstellen Sie den Scanner-Pool:

vserver vscan scanner-pool create -vserver <svm_name> -scanner-pool <pool_name> -hostnames <vscan_server_hostname> -privileged-users <domain\user>

Weitere Informationen finden Sie unter vserver vscan scanner-pool create. - Wenden Sie eine Richtlinie auf den Scanner-Pool an:

vserver vscan scanner-pool apply-policy -vserver <svm_name> -scanner-pool <pool_name> -scanner-policy primary

Weitere Informationen finden Sie unter vserver vscan scanner-pool apply-policy. - Vscan auf dem SVM aktivieren:

vserver vscan enable -vserver <svm_name>

- Erstellen Sie den Scanner-Pool:

- Installieren Sie den NetApp ONTAP AV-Connector:

- Laden Sie den NetApp ONTAP AV-Connector von der NetApp-Website herunter.

- Installieren Sie den Connector auf Ihrem Windows Vscan-Server.

- Konfigurieren Sie den Connector mit:

- ONTAP Management LIF oder Daten-LIF (SVMs) IP-Adresse

- Geeignete Anmeldedaten für den Zugriff auf ONTAP

Konfigurieren Sie den containerisierten Scanner für die Unterstützung des ONTAP-Agenten

:

Prozedur

- Aktivieren Sie das ontap-agent-Plugin für den Management Service mit der

values.yaml-Datei.visiononeFilesecurity: management: plugins: - name: ontap-agent enabled: true configMapName: ontap-agent-config securitySecretName: ontap-agent-security jwtSecretName: ontap-agent-jwt - Konfigurieren Sie Ihren Datenbankspeicher.

-

Das Diagramm kann den Management Service mit oder ohne die gebündelte PostgreSQL-Datenbank ausführen:

-

Standard (

dbEnabled: false) – keine PostgreSQL-Objekte (StatefulSet, PVC, Service, Secret, StorageClass) werden erstellt. Verwenden Sie dies nur für zustandslose Tests oder wenn ein anderes Team eine Datenbank außerhalb dieses Charts bereitstellt und verbindet -

Eingebettete Datenbank (

dbEnabled: true) – Helm stellt das PostgreSQL StatefulSet bereit, macht es über einen internenClusterIPDienst zugänglich und stellt Ihnen persistenten Speicher zur Verfügung.

-

-

EKS-Cluster verfügen normalerweise bereits über eine EBS-gestützte StorageClass wie

gp3. Nutzen Sie diese, indem Sie die mitgelieferte hostPath StorageClass deaktivieren und das PVC aufgp3verweisenvisiononeFilesecurity: management: dbEnabled: true databaseContainer: storageClass: create: false # reuse an existing EBS StorageClass persistence: storageClassName: gp3 # any EBS-backed StorageClass name works size: 100GiWobei gilt:databaseContainer.storageClass.create: falseüberspringt die Erstellung einer neuen StorageClass. Es wird eine bestehende StorageClass (EBS gp3, NFS, Ceph, etc.) verwendet, die durchdatabaseContainer.persistence.storageClassNamereferenziert wird. -

Um AWS EBS für Ihre Speicherung zu verwenden, müssen Sie sicherstellen, dass:

-

AWS EBS CSI-Treiber ist installiert und nicht infiziert (

kubectl get storageclasszeigt einenebs.csi.aws.comProvisioner) -

IAM-Rolle für den CSI-Treiber hat die standardmäßigen EBS-Berechtigungen

-

Der gewünschte StorageClass (

gp3,gp2usw.) existiert bereits; bei Bedarf erstellen -

Namespace hat die Berechtigung, PVCs/PVs zu erstellenWeitere Informationen finden Sie im AWS EKS Storage Setup Guide.

-

-

- Den Scanner-Dienst und den Verwaltungsdienst mit Ingress bereitstellen (zum Beispiel

AWS EKS-Bereitstellung)

- Konfigurieren Sie den gemeinsamen Host (Empfohlen):Die Scanner- und Verwaltungsdienste können denselben Hostnamen verwenden, um Infrastrukturkosten zu senken und die DNS-Verwaltung zu vereinfachen. Beim Teilen eines Hosts:

-

Der Scanner-Dienst verarbeitet den gesamten Datenverkehr zum Stammverzeichnis (

/) -

Der Verwaltungsdienst bearbeitet WebSocket-Verkehr zum

/ontap-Pfad -

Der Ingress-Controller priorisiert den längeren

/ontap-Pfad beim Routen von Anfragen

Hinweis

Die Hauptanforderungen für den gemeinsamen Host sind:-

Beide Ingresses müssen dieselbe

group.name-Annotation (AWS ALB) verwenden, um einen einzelnen Load Balancer zu teilen -

Der Verwaltungsdienst muss

backend-protocol: HTTP1(nicht HTTP2) für die Kompatibilität mit WebSocket-Upgrades verwenden

-

- Bearbeiten Sie die

values.yaml-Datei für den Scanner-Dienst:scanner: ... ingress: enabled: true className: "alb" annotations: "alb.ingress.kubernetes.io/backend-protocol-version": "GRPC" "alb.ingress.kubernetes.io/group.name": "<lb-group-name>" "alb.ingress.kubernetes.io/scheme": "internet-facing" "alb.ingress.kubernetes.io/certificate-arn": "<certificate-arn>" "alb.ingress.kubernetes.io/target-type": "ip" hosts: - host: "<custom-domain-name>" paths: - path: / pathType: Prefix tls: [] - Bearbeiten Sie die

values.yaml-Datei für den Management-Dienst:managementService: ingress: enabled: true className: "alb" annotations: "alb.ingress.kubernetes.io/backend-protocol-version": "HTTP1" "alb.ingress.kubernetes.io/group.name": "<lb-group-name>" "alb.ingress.kubernetes.io/scheme": "internet-facing" "alb.ingress.kubernetes.io/certificate-arn": "<certificate-arn>" "alb.ingress.kubernetes.io/target-type": "ip" hosts: - host: "<custom-domain-name>" paths: - path: /ontap pathType: Prefix tls: [] - Aktualisieren Sie mit der angepassten values.yml-Datei.

helm upgrade my-release visionone-filesecurity/visionone-filesecurity -f values.yaml -n visionone-filesecurity

- Konfigurieren Sie das DNS über Route53:

-

Überprüfen Sie den ALB-DNS-Namen:

kubectl get ingress -n visionone-filesecurity

-

Erstellen Sie einen neuen Datensatz:

- Name: <custom-domain-name>

- Typ: A (Alias) für ALB

- Wert/Ziel: Der ALB-DNS-Name

-

- Testen Sie den Endpunkt für Scanner-Dienst und Verwaltungsdienst auf dem Vscan-Server

- Für den Verwaltungsdienst:

-

Verwenden Sie websocat, um den Websocket zu testen (erwartete Fehlermeldung für unbefugt(401), da wir die Verbindung ohne Auth-Token testen)

websocat --exit-on-eof wss://<custom-domain-name>/ontap

-

- Verwenden Sie TMFS-CLI, um den Scan zu testen (Sie benötigen keinen API-Schlüssel, um mit dem Container-Scanner zu scannen.)

- Für den Verwaltungsdienst:

- Konfigurieren Sie den gemeinsamen Host (Empfohlen):

- Generieren Sie das Onboarding-Token für den Ontapp-Agenten im Management Service:

- Greifen Sie auf den Verwaltungsdienst innerhalb Ihres containerisierten Scanner-Kubernetes-Clusters

zu.

kubectl exec -it <management service pod> -n <namespace> -- bash

- Erstellen Sie einen Agenten-Slot für den Ontapp-Agenten:

clish agent create --name <agent-name>

- Generieren Sie ein Onboarding-Token für die Ontapp-Agent-Authentifizierung.

clish agent onboarding-token issue --instance <agent-name>

- Greifen Sie auf den Verwaltungsdienst innerhalb Ihres containerisierten Scanner-Kubernetes-Clusters

zu.

- Ontapp-Agent installieren:

- Laden Sie das Ontapp Agent-Installationsprogramm (msi) herunter.

- Auf dem Windows Vscan-Server installieren.

- Konfigurieren Sie den Ontapp-Agenten mit:

-

Generiertes Onboarding-Token

-

Scanner-Dienst-Endpunkt

-

Endpunkt des Verwaltungsdienstes

-

- Konfigurieren Sie den Ontapp-Agenten mit dem Management-Service:

- Greifen Sie auf den Verwaltungsdienst innerhalb Ihres containerisierten Scanner-Kubernetes-Clusters zu.

- Überprüfen Sie den Verbindungsstatus des Agents:

clish agent show --instance <agent-name>

- Konfigurieren Sie die privilegierten Benutzeranmeldedaten (Benutzername/Passwort)

für den Ontapp-Agenten.

clish agent credential modify --instance <agent-name>

Überprüfen Sie die Bereitstellung

Prozedur

- Den Vscan Status auf der ONTAP Management-Konsole überprüfen:

vserver vscan connection-status show-all - Überprüfen Sie die Verbindung des Ontapp-Agenten im Management Service

- Testen Sie die Dateiprüfung, indem Sie Testdateien mit EICAR-Signaturen erstellen, um zu überprüfen, ob sie gesperrt werden.

Bereitstellungs-FAQ

What do I do if the agent connection state shows Disconnected(N) on Management Service

CLI ?

Fehlerbehebung

-

Überprüfen Sie die Netzwerkverbindung - Stellen Sie sicher, dass der Vscan-Server den Management Service im Containerized Scanner-Cluster erreichen kann

-

Agent-Protokolle überprüfen - Wenn die Netzwerkverbindung stabil ist, überprüfen Sie die Agent-Protokolle im Windows-Ereignisprotokoll für zusätzliche Fehlerbehebungsinformationen

-

Unterbrechung während der Agenteninstallation:

-

Durchsuchen Sie die Protokolle nach

Failed to connect using onboard tokenund überprüfen Sie die Fehlermeldung -

Wenn der Fehler auf ein abgelaufenes Token hinweist, stellen Sie ein neues Onboarding-Token aus und installieren Sie den Agenten neu

-

-

Trennung nach dem Ausführen des Agenten:

-

Durchsuchen Sie die Protokolle nach

Failed to connect using device tokenund überprüfen Sie die Fehlermeldung -

Wenn der Fehler auf ein abgelaufenes Token hinweist, fahren Sie mit der erneuten Registrierung des Agenten fort (siehe unten)

-

How do I re-onboard an agent?

-

Beenden Sie den Ontap-Agent-Dienst (v1fs-ontap-agent) auf dem Vscan-Server

-

Setzen Sie den Agenten erneut ein und stellen Sie ein neues Onboarding-Token über die Management Service CLI aus:

clish agent re-onboard --instance <agent-name> -

Ändern Sie die

config.yaml-Datei im Installationsordner des Ontap-Agenten (Standard:C:\Program Files\v1fs-ontap-agent\) -

Entfernen Sie den Schlüssel device_token und seinen Wert

-

Fügen Sie den Schlüssel onboarding_token mit dem neu ausgestellten Token hinzu:

onboarding_token: eyJh...... -

Starten Sie den Ontap-Agentendienst (v1fs-ontap-agent)

-

Überprüfen Sie den Verbindungsstatus des Agenten mithilfe der Management Service CLI

-

Nachdem der Agent erfolgreich verbunden ist, geben Sie die Anmeldedaten erneut ein mit:

clish agent credential modify --instance <agent-name>