Erfahren Sie, wie Sie Agentenlose Sicherheitslücken- und Bedrohungserkennung in Ihrem Oracle Cloud Infrastructure (OCI)-Bereich aktivieren und die anbieter-spezifischen Funktionsanforderungen und -einschränkungen verstehen.

WichtigDies ist eine 'vorab veröffentlichte' Funktion und gilt nicht als offizielle Version.

Lesen Sie Haftungsausschluss für Vorabversion vor der Verwendung der Funktion.

|

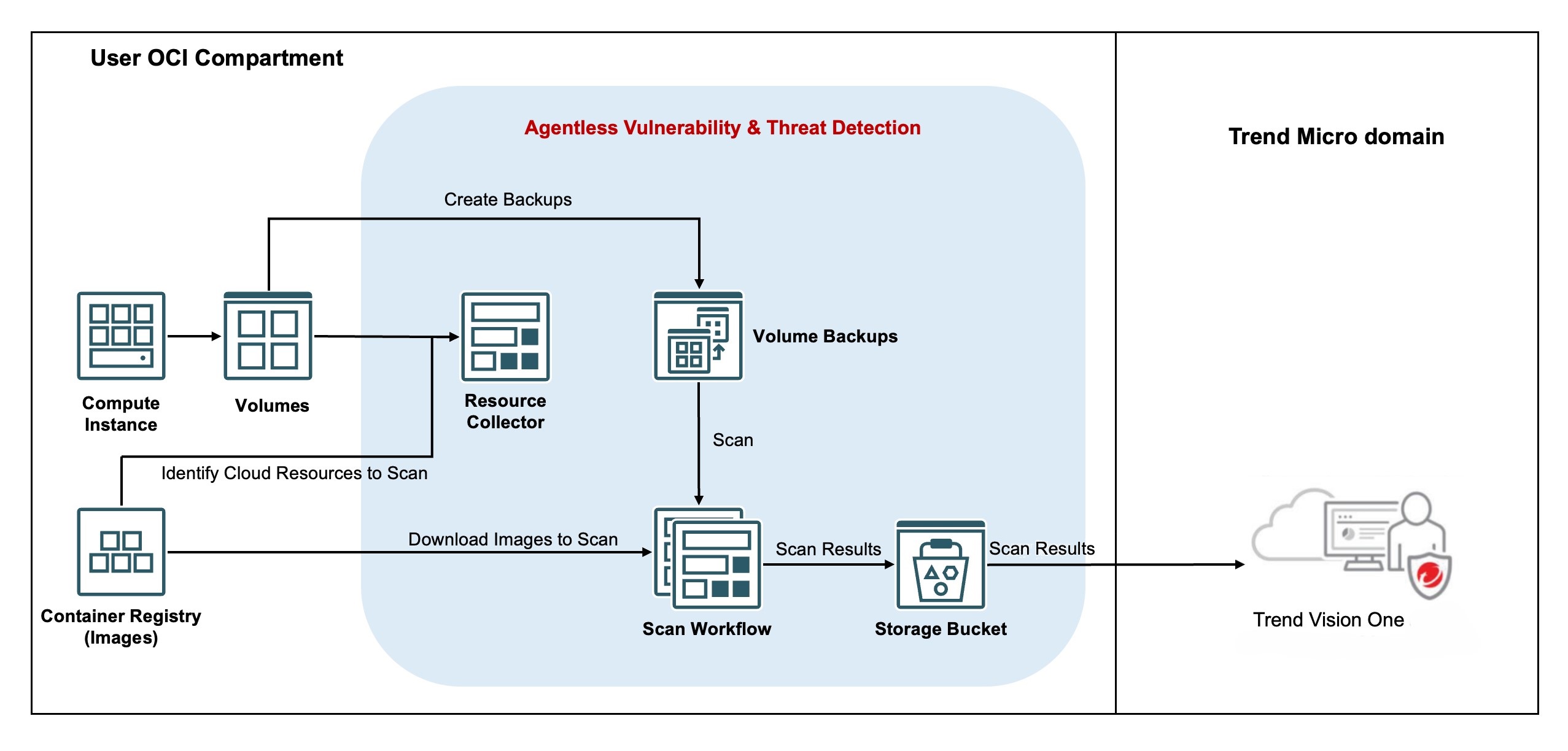

Um mit der Überprüfung auf Schwachstellen und Malware in Ihren Cloud-Ressourcen zu

beginnen, verbinden Sie Ihr Oracle Cloud Infrastructure (OCI)-Compartment mit Trend

Vision One in Cloud-Konten mithilfe der Terraform-Vorlage. Aktivieren Sie die agentenlose Sicherheitslücken-

und Bedrohungserkennung in Funktionen und Berechtigungen.

Agentlose Sicherheitslücken- und Bedrohungserkennung durchsucht die folgenden OCI-Ressourcentypen:

-

OCI-Sperrvolumen

-

OCI-Boot-Volumes, die an Compute-Instanzen angehängt sind

-

OCI-Container-Registry-Bilder

Wichtig

|

Agentenlose Sicherheitslücken- und Bedrohungserkennung funktioniert in OCI, indem es Backups von Block- und Boot-Volumes erstellt und sammelt

sowie Container Registry-Bilder sammelt. Die gesammelten Ressourcen werden dann auf

Schwachstellen und Malware gescannt.

WichtigAgentenlose Sicherheitslücken- und Bedrohungserkennung erstellt und sammelt Backups Ihrer OCI-Sperr- und Boot-Volumes vor dem DURCHSUCHEN

und versieht die Backups mit dem Tag

trend-micro-product:avtd. Verwenden Sie das Tag, um Backups zu identifizieren, die auf das DURCHSUCHEN warten,

und um die Backups von allen automatisierten Löschprozessen auszuschließen, die Sie

konfiguriert haben. Backups werden nach Abschluss des Scans automatisch aus Ihrem

OCI-Kompartiment gelöscht. |

HinweisWenn Sie den Agentenlose Sicherheitslücken- und Bedrohungserkennung Stack aus einem Fach entfernen, löscht Agentenlose Sicherheitslücken- und Bedrohungserkennung automatisch alle bereitgestellten Ressourcen. Wenn während der Entfernung ein DURCHSUCHEN-Vorgang

im Gange ist, werden die Agentenlose Sicherheitslücken- und Bedrohungserkennung Compute-Instanz, das Volume oder die Volumesicherungen möglicherweise nicht gelöscht.

Wenn die Ressourcen nicht automatisch gelöscht werden, müssen Sie sie manuell löschen.

|

Die Scan-Ergebnisse werden an Trend Vision One gesendet und können in Cloud Security Posture, Cyber Risk Overview, Threat and Exposure Management und den Asset-Profilbildschirmen in Attack Surface Discovery eingesehen werden. Erkannte Risikoevents zeigen die Datenquelle/-verarbeiter als

Agentenlose Sicherheitslücken- & Bedrohungserkennung an.

Nachdem Sie Sicherheitslücken in EBS-Volumes, Lambda-Funktionen oder Lambda-Schichten

gepatcht oder Malware behoben haben, erscheinen die Funde nach dem nächsten täglichen

Scan nicht mehr. Sicherheitslücken-Funde in ECR-Images bleiben sieben Tage nach dem

Patchen in sichtbar. Malware-Funde in ECR-Images bleiben sieben Tage nach der Behebung in sichtbar.

HinweisEinige Risikoevents können sowohl durch die agentenlose Sicherheitslücken- und Bedrohungserkennung

als auch durch eine andere Datenquelle oder einen Prozessor, der mit Trend Vision

One verbunden ist, erkannt werden. Wenn mehr als eine Datenquelle das Risikoevent

erkennt, wird die Datenquelle/der Prozessor angezeigt, die/der das Event zuletzt erkannt

hat.

|

Die folgende Tabelle listet die Scan-Einschränkungen auf, die für jeden unterstützten

OCI-Ressourcentyp gelten.

Einschränkungen beim Scannen von OCI-Ressourcen

|

OCI-Ressource

|

Einschränkungen

|

|

Volumen

|

|

|

Container-Registry-Bilder

|

|

Eine Liste der von Agentenlose Sicherheitslücken- und Bedrohungserkennung unterstützten Betriebssysteme finden Sie unter Agentenlose Sicherheitslücken- und Bedrohungserkennung unterstützte Betriebssysteme

und Sprachpakete.

Die folgenden OCI-Regionen werden für die Bereitstellung von Agentenlose Sicherheitslücken- und Bedrohungserkennung unterstützt.

Unterstützte OCI-Regionen

|

Regionscode

|

Regionsname

|

|

af-johannesburg-1

|

Südafrika Zentral (Johannesburg)

|

|

ap-batam-1

|

Indonesien Nord (Batam)

|

|

ap-chuncheon-1

|

Südkorea Nord (Chuncheon)

|

|

ap-hyderabad-1

|

Indien Süd (Hyderabad)

|

|

ap-melbourne-1

|

Australien Südosten (Melbourne)

|

|

ap-mumbai-1

|

Indien West (Mumbai)

|

|

ap-osaka-1

|

Japan Zentral (Osaka)

|

|

ap-seoul-1

|

Südkorea Zentral (Seoul)

|

|

ap-singapur-1

|

Singapur (Singapur)

|

|

ap-singapur-2

|

Singapur West (Singapur)

|

|

ap-sydney-1

|

Australien Ost (Sydney)

|

|

ap-tokyo-1

|

Japan Ost (Tokio)

|

|

ca-montreal-1

|

Kanada Südosten (Montreal)

|

|

ca-toronto-1

|

Kanada Südost (Toronto)

|

|

eu-amsterdam-1

|

Nordwesten der Niederlande (Amsterdam)

|

|

eu-frankfurt-1

|

Deutschland Mitte (Frankfurt)

|

|

eu-madrid-1

|

Spanien Zentral (Madrid)

|

|

eu-marseille-1

|

Frankreich Süd (Marseille)

|

|

eu-milan-1

|

Nordwestitalien (Mailand)

|

|

eu-paris-1

|

Frankreich Zentral (Paris)

|

|

eu-stockholm-1

|

Schweden Zentral (Stockholm)

|

|

eu-zurich-1

|

Schweiz Nord (Zürich)

|

|

il-jerusalem-1

|

Israel Zentral (Jerusalem)

|

|

me-abudhabi-1

|

VAE Zentral (Abu Dhabi)

|

|

me-dubai-1

|

VAE Ost (Dubai)

|

|

me-jeddah-1

|

Saudi-Arabien West (Dschidda)

|

|

me-riyadh-1

|

Saudi-Arabien Zentral (Riad)

|

|

mx-monterrey-1

|

Nordosten Mexiko (Monterrey)

|

|

mx-queretaro-1

|

Mexiko Zentral (Queretaro)

|

|

sa-bogota-1

|

Kolumbien Zentral (Bogota)

|

|

sa-santiago-1

|

Chile Zentral (Santiago)

|

|

sa-saopaulo-1

|

Brasilien Ost (São Paulo)

|

|

sa-valparaiso-1

|

Chile West (Valparaíso)

|

|

sa-vinhedo-1

|

Brasilien Südosten (Vinhedo)

|

|

uk-cardiff-1

|

UK West (Newport)

|

|

uk-london-1

|

UK Süd (London)

|

|

us-ashburn-1

|

US Ost (Ashburn)

|

|

us-chicago-1

|

US-Mittlerer Westen (Chicago)

|

|

us-phoenix-1

|

US West (Phoenix)

|

|

us-sanjose-1

|

US West (San Jose)

|