Die automatische Behebung ermöglicht es Kunden, selbstheilende Lambda-Funktionen auf

ihrer Infrastruktur auszuführen, die Sicherheits- und Governance-Fehler in Echtzeit

beheben können. Eine Liste unserer unterstützten automatischen Behebungs-Lambda-Funktionen finden Sie auf unserer GitHub-Seite.

Weitere Informationen zur Implementierung der automatischen Behebung für ein großes

Unternehmen und zum Schreiben benutzerdefinierter Lambdas zur Schließung von Sicherheitslücken

finden Sie unter: So fügen Sie Sicherheits- und Compliance-Auto-Remediation mit der Cloud Risk Management-Plattform

hinzu.

HinweisExample Scenario: Ein Benutzer macht einen S3-Bucket über S3-Zugriffskontrolllisten (ACLs) öffentlich

lesbar.

|

Inhalt

- Wie funktioniert die automatische Behebung?

- Automatische Behebung einrichten

- Regeln nach der Bereitstellung der automatischen Behebung aktivieren oder deaktivieren

- Testen der automatischen Behebungsbereitstellung

- Überprüfen Sie die automatische Behebungsauflösung

- Beitrag zum Auto-Remediation-Projekt

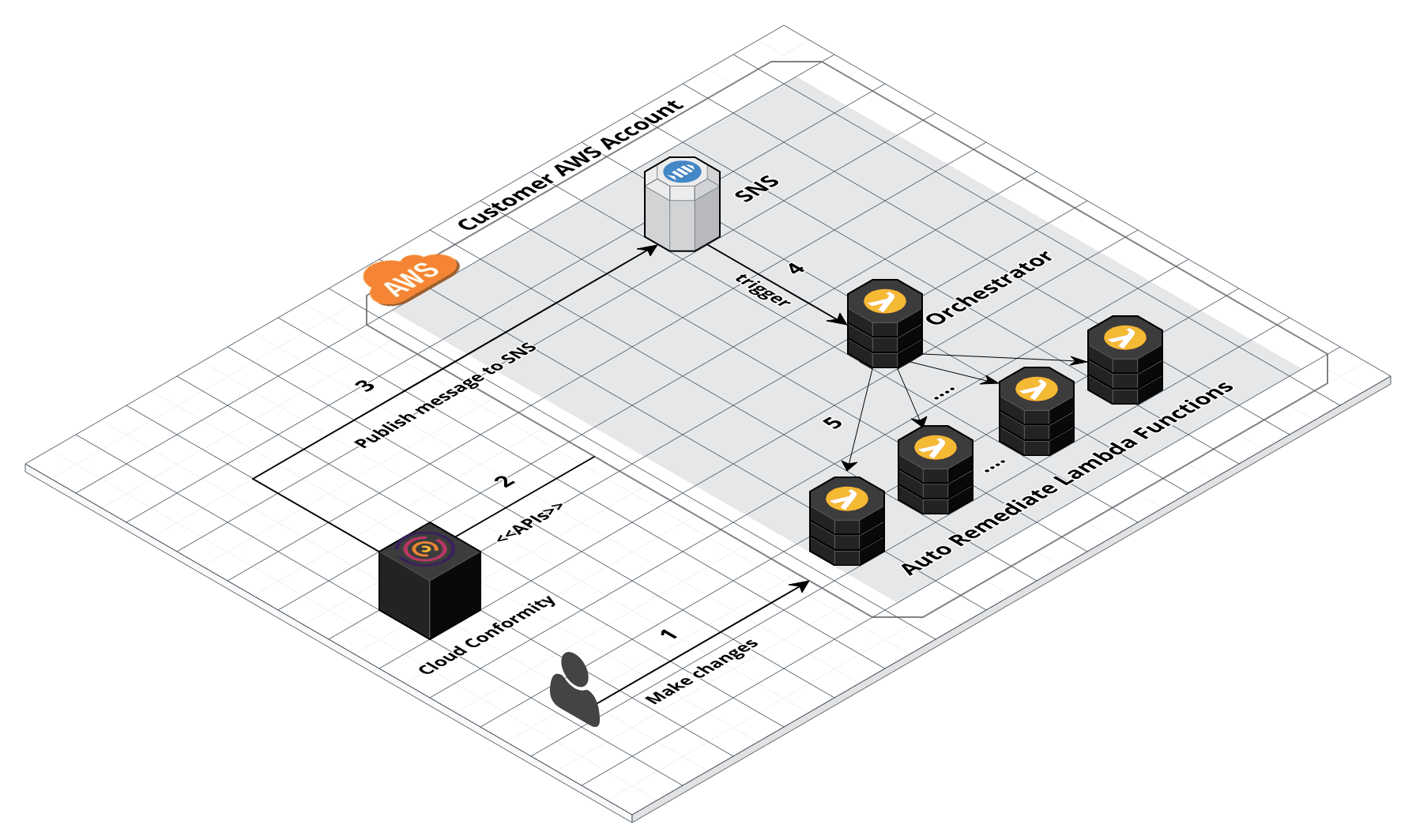

Wie funktioniert die automatische Behebung

Prozedur

- Cloud Risk Management identifiziert das Risiko als Regelverstoß

- Cloud Risk Management sendet Benachrichtigungen an den angegebenen SNS-Kanal.

- Das SNS-Thema löst die Orchestrator-Lambda-Funktion aus, die wiederum die S3-Bucket-Auto-Remediate-Funktion aufruft.

- AutoRemediateS3-001-Funktion aktualisiert die S3-Bucket-ACL und behebt den Regelverstoß, wodurch die Sicherheitslücke geschlossen wird.

Nächste Schritte

Automatische Behebung einrichten

Prozedur

- Befolgen Sie die Anweisungen in der offiziellen Serverless-Dokumentation, um Ihr AWS-Konto für das Serverless Framework zu installieren und Zugriff zu gewähren.

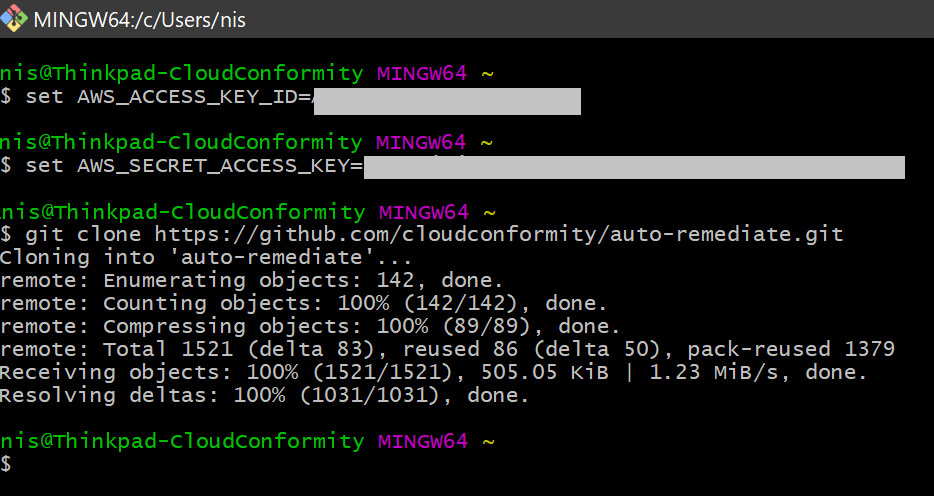

Erstellen Sie eine Arbeitskopie des Auto-Remediation-Repositorys und befolgen Sie

die folgenden Anweisungen:

- Erstellen Sie eine Arbeitskopie des Auto-Remediation-Repositorys:1. Installieren Sie Git auf Linux / Mac OS X / Windows, wenn es nicht auf Ihrem System vorhanden ist2. Führen Sie den folgenden Git-Befehl aus:

git clone https://github.com/cloudconformity/auto-remediate.git 3. Wechseln Sie in das Verzeichnis functions innerhalb des Ordners zur automatischen Behebung:

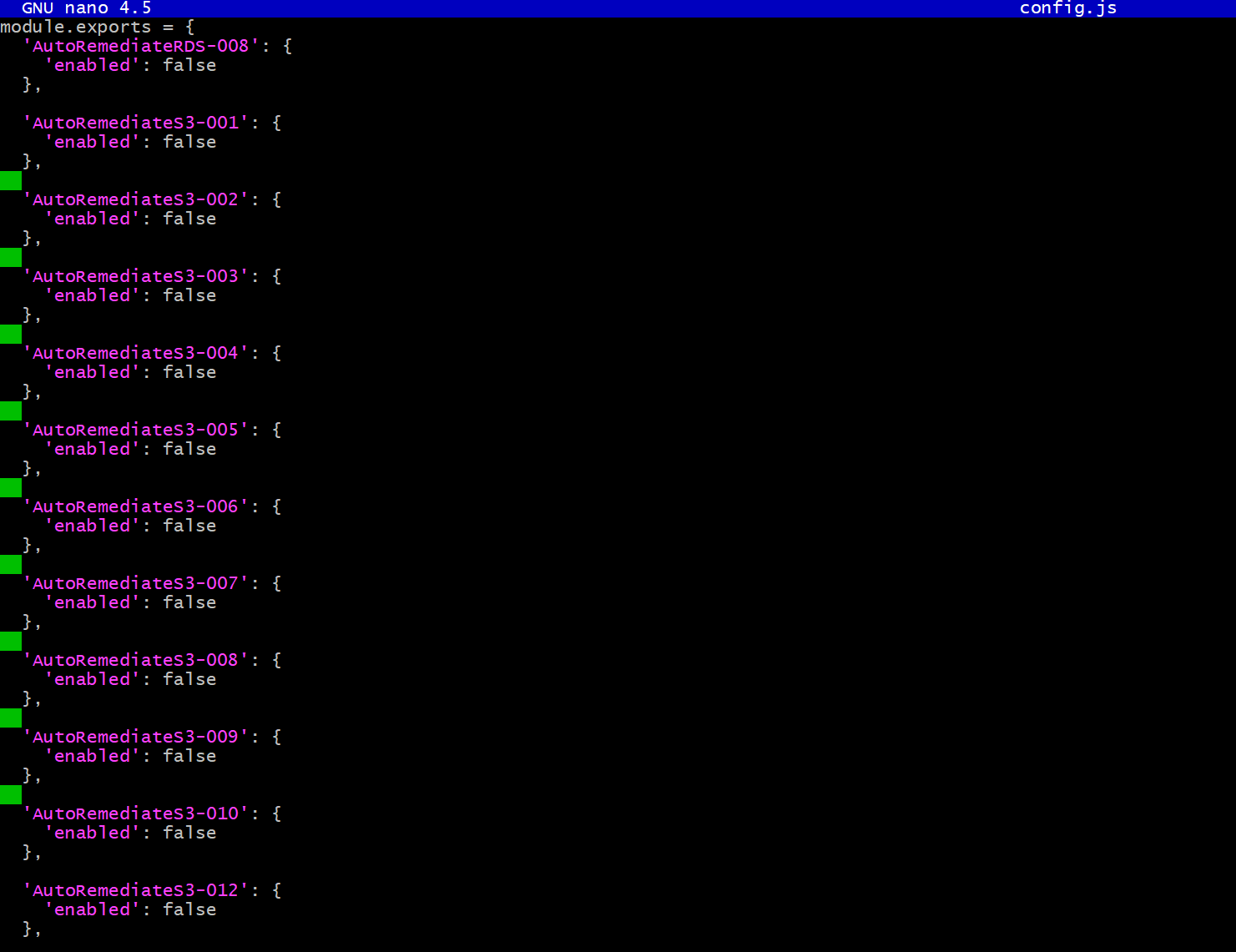

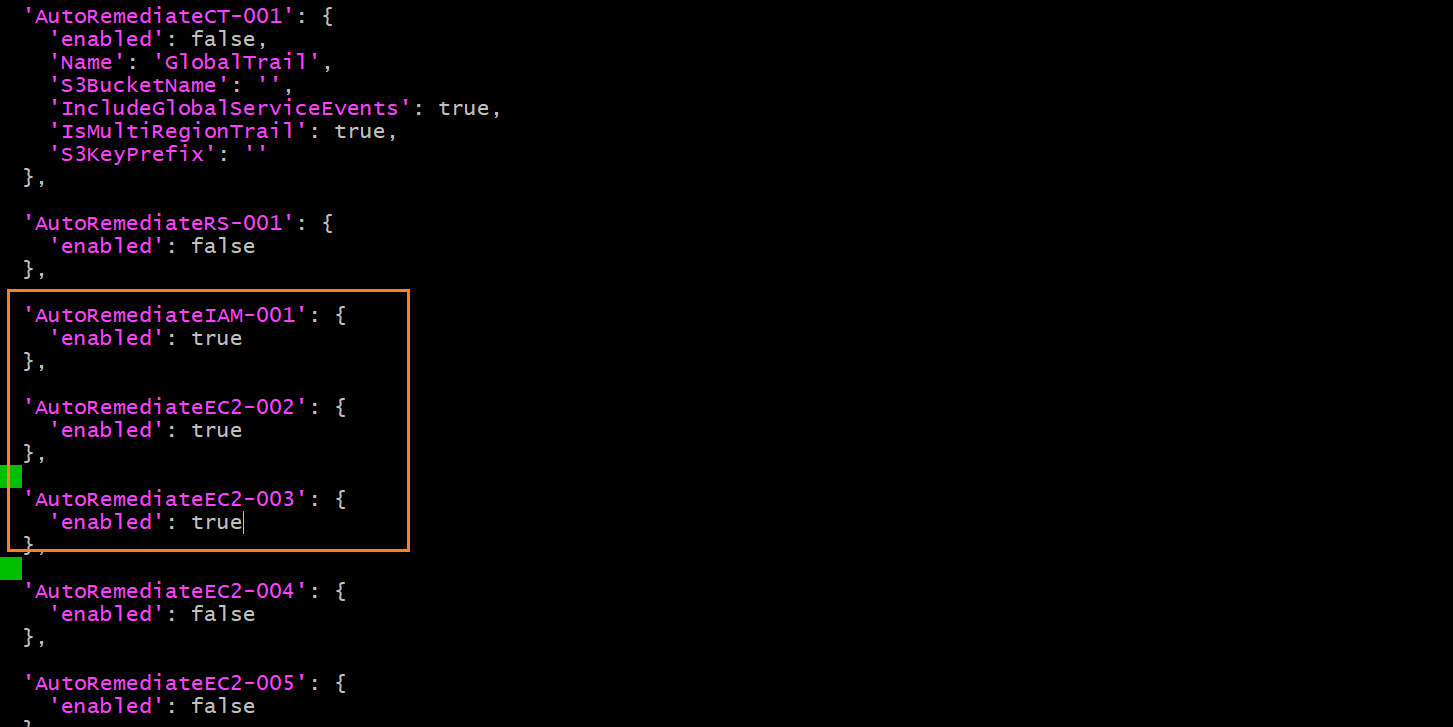

3. Wechseln Sie in das Verzeichnis functions innerhalb des Ordners zur automatischen Behebung:cd auto-remediate/functions4. Zugriffsregelkonfigurationen mit dem Befehl:nano config.js{.zoom} 5. Alle Regeln in der config.js-Datei sind auf

5. Alle Regeln in der config.js-Datei sind auf'enabled': falsestandardmäßig, um Fehlkonfigurationen zu vermeiden. Sie müssen die Regeln manuell aktivieren, indem Sie den Wert ändern zu'enabled': true 6. Nach dem Vornehmen der Änderungen:

6. Nach dem Vornehmen der Änderungen:- Führen Sie die Tastaturaktion Ctrl-O aus, um die Änderungen zu speichern

- Drücken Sie Eingabe, um die Änderungen zu bestätigen

- Verlassen Sie den Befehlszeilen-Editor durch die Tastaturaktion Ctrl-X.

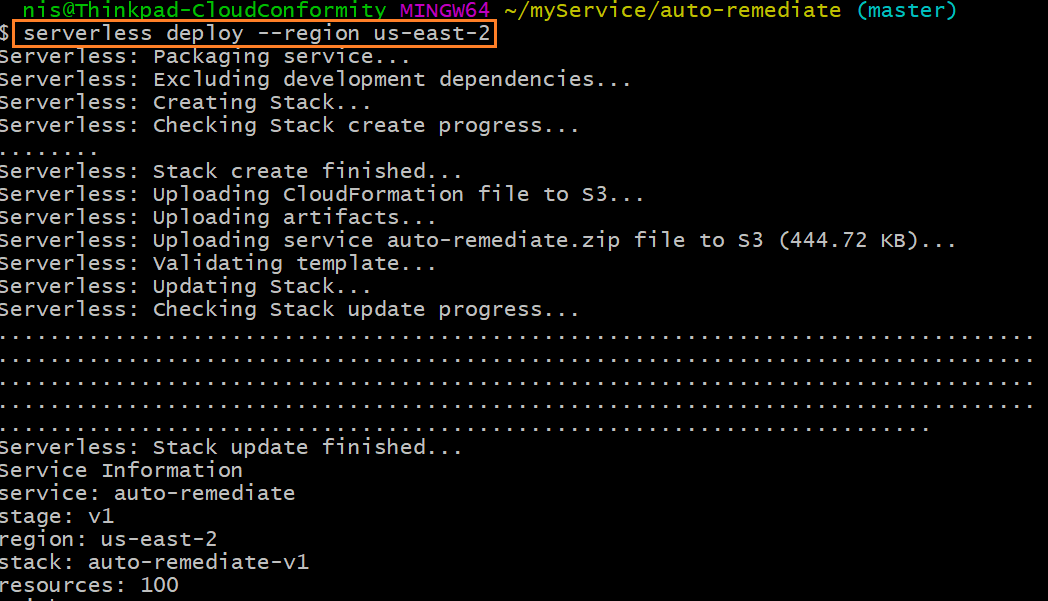

7. Führen Sie folgende Befehle aus:- Move one level up to the "auto-remediate" folder using the command: `cd ..` - Make node:modules folder available to AWS using the command: `npm install` {.zoom}8. Führen Sie die automatische Behebung durch Ausführen des folgenden Befehls aus:serverless deploy --region [your AWS account region]Zum Beispielserverless deploy --region us-east-2

Hinweis

!!! Hinweis "" Für Selbstheilungsfunktionen empfehlen wir, die automatische Behebung in derselben Region wie Ihr AWS-Konto bereitzustellen. Die Erkennung von Prüfungsfehlern ist unabhängig von der Bereitstellungsregion, da sie von RTM und Cloud Risk Management Bot durchgeführt wird. 9. Bei erfolgreicher Bereitstellung:

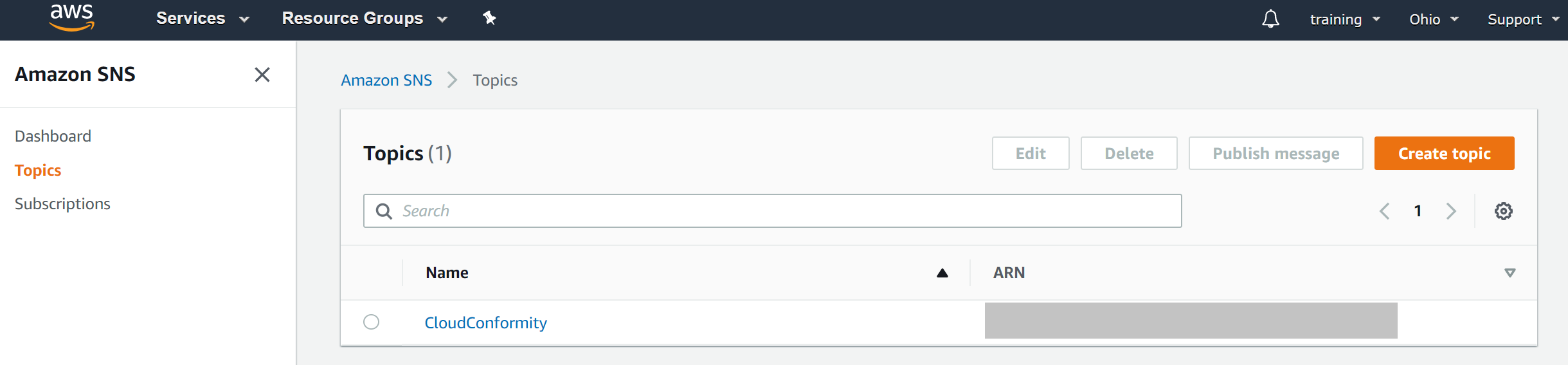

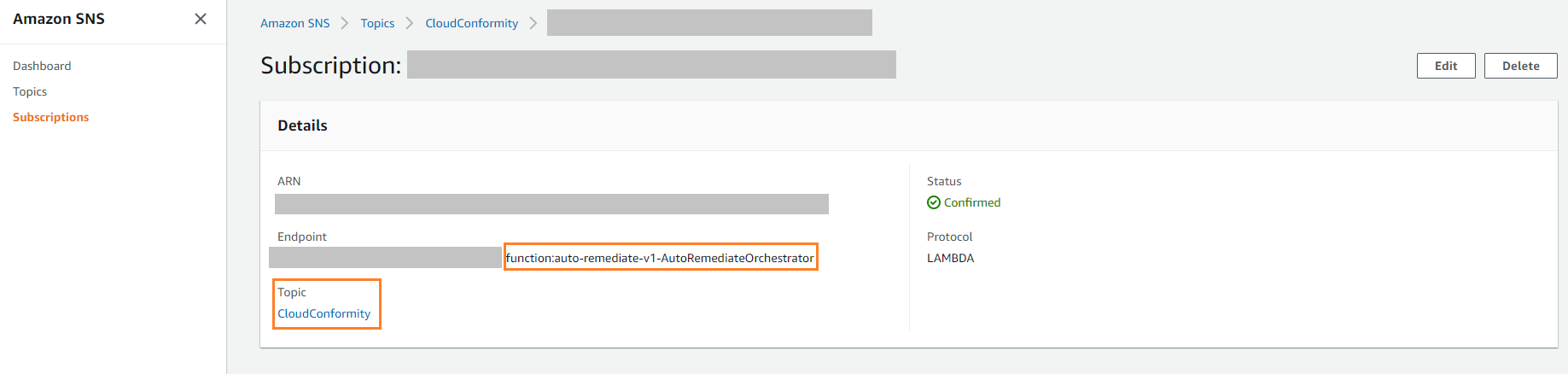

9. Bei erfolgreicher Bereitstellung:- An SNS topic named **CloudConformity** is automatically created in your AWS account.

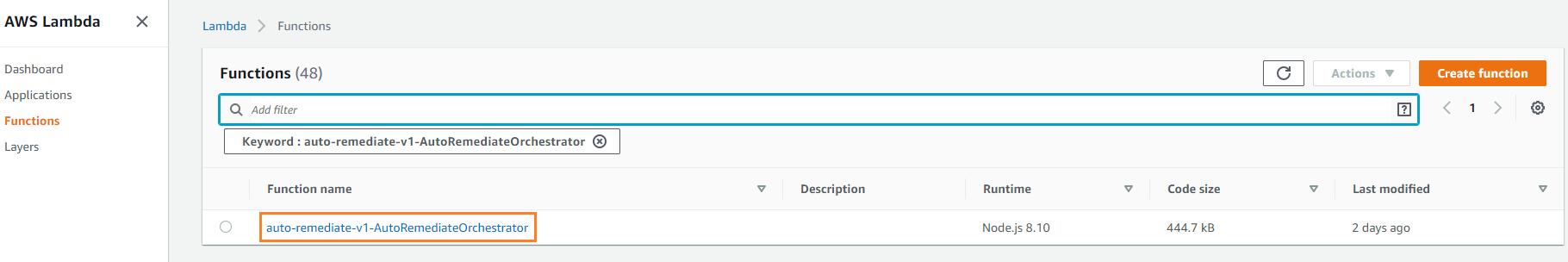

- Eine Lambda-Funktion namens autoremediate-v1-AutoRemediateOrchestrator ist automatisch beim SNS-Thema CloudConformity abonniert.

10. Integrieren Sie den Amazon SNS-Kommunikationskanal auf der Cloud Risk Management-Plattform und wählen Sie die Benachrichtigungen aus, die Sie aktivieren möchten:

10. Integrieren Sie den Amazon SNS-Kommunikationskanal auf der Cloud Risk Management-Plattform und wählen Sie die Benachrichtigungen aus, die Sie aktivieren möchten:- [Automatic notifications](toggle-automatic-notifications.xml) - failed checks are automatically resolved when a message is published to your SNS channel. - [Manual notifications](toggle-manual-notifications.xml) - you can view the **Send via SNS** button on Check failures. Click on the button to resolve the failure.

Nächste Schritte

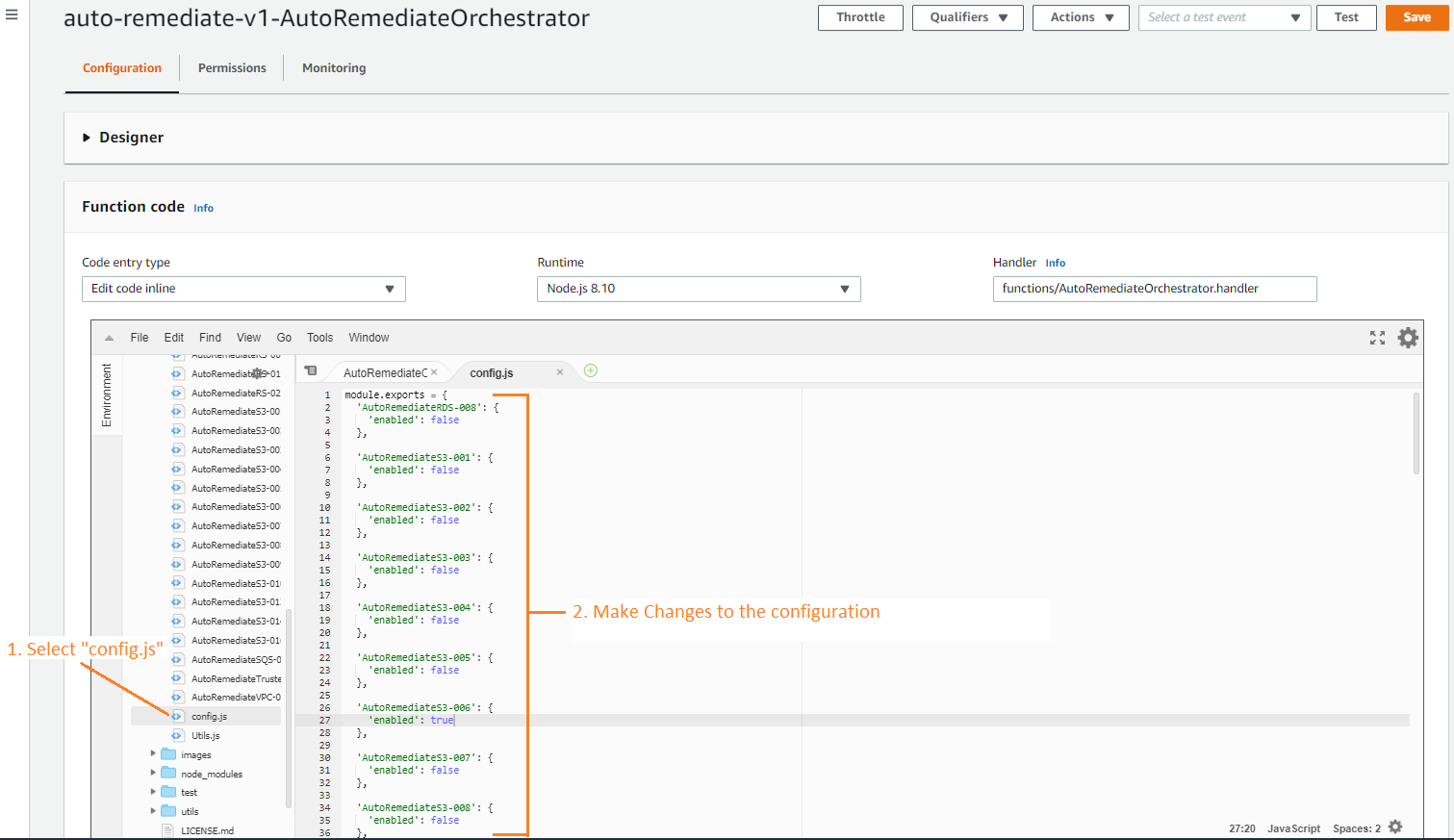

Regeln nach der Bereitstellung der automatischen Behebung aktivieren oder deaktivieren

Prozedur

- Navigieren Sie in Ihrer AWS-Konsole zu:

- Suchen und auswählen: auto-remediate-v1-AutoRemediateOrchestrator

- Änderungen an der Konfiguration vornehmen:Gehe zu

- Wählen Sie config.js und ändern Sie Ihre Konfigurationen für die automatische Behebung.

Testen der automatischen Behebungsbereitstellung

Prozedur

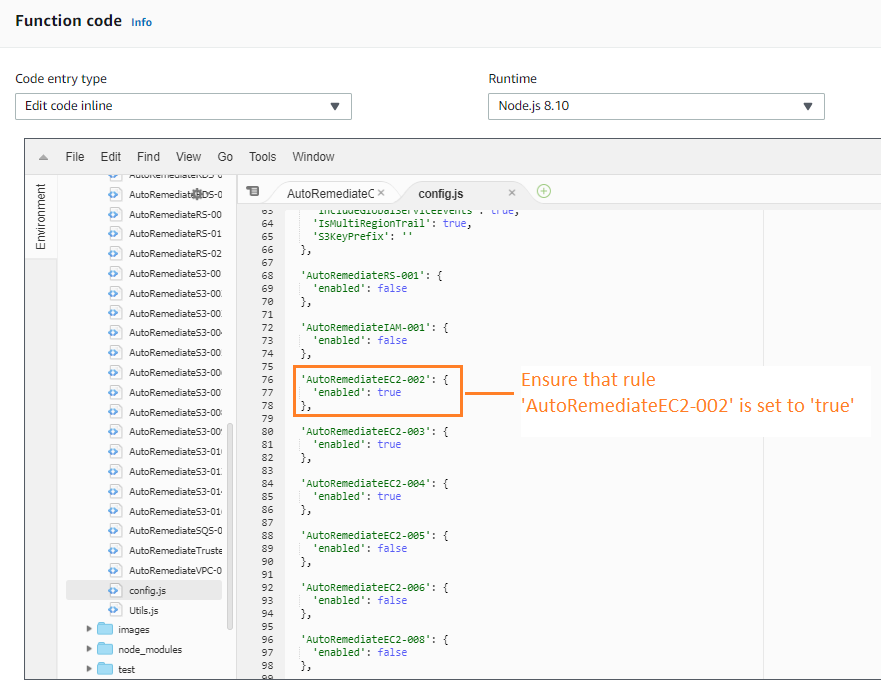

- Überprüfen Sie, ob der Kommunikationstrigger, den Sie bei der Konfiguration eines Amazon SNS-Kanals ausgewählt haben, folgendermaßen lautet:Entweder auf Standard setzen, um Benachrichtigungen für alle Überprüfungen zu senden, oderSie können EC2-002 speziell unter Regeln auswählen

- Überprüfen Sie, ob die Regel AutoRemediateEC2-002 aktiviert ist, indem Sie den Anweisungen zum Aktivieren einer Regel folgen.

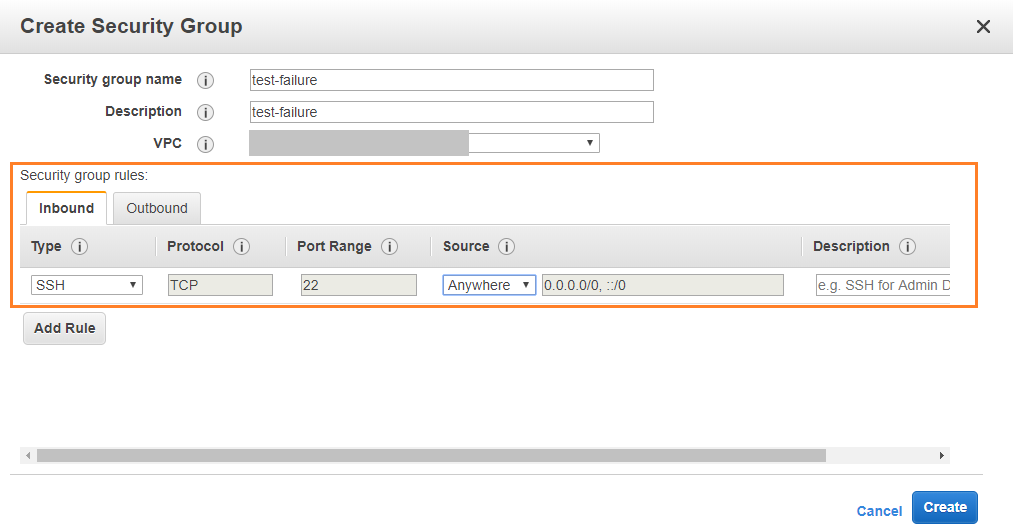

- Navigieren Sie in Ihrer AWS-Konsole zu:

- Klicken Sie auf Create Security Group

- Geben Sie Name, Beschreibung ein und wählen Sie VPC aus

- Klicken Sie unter auf Regel hinzufügen:

- Typ auswählen: SSH

- Quelle: Anywhere

- Klicken Sie auf Erstellen !!! Hinweis ""

- Wenn Sie Real-Time Threat Monitoring aktiviert haben, sehen Sie sofort einen Eintrag im Activity Dashboard und Monitoring Dashboard, wenn die automatische Behebung einsetzt.

- Wenn Sie nur Automatische Benachrichtigungen aktiviert haben, wird der Prüfungsfehler automatisch behoben.

Lösung mit manuellen Benachrichtigungen

Wenn Sie nur manuelle Benachrichtigungen aktiviert haben, folgen Sie den untenstehenden Schritten, um den Fehler zu beheben:

Prozedur

- Gehen Sie zum Bericht über alle Prüfungen und filtern Sie die Regeln nach:

- Regeln: EC2-002 (Unbeschränkter SSH-Zugriff)

- Only show checks created less than: 1 Tag

- Bei einem Prüfungsfehler klicken Sie auf Send via SNS.

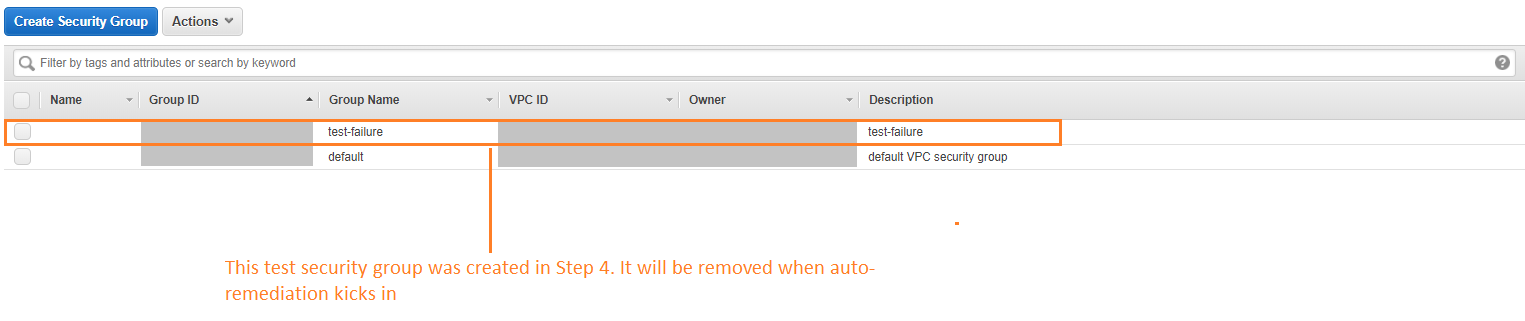

Überprüfen Sie die automatische Behebungsauflösung

Prozedur

- Gehen Sie in Ihrer AWS-Konsole zu . Sie werden sehen, dass die Sicherheitsgruppe, die Sie in Schritt 4 erstellt haben,

nicht mehr verfügbar ist.

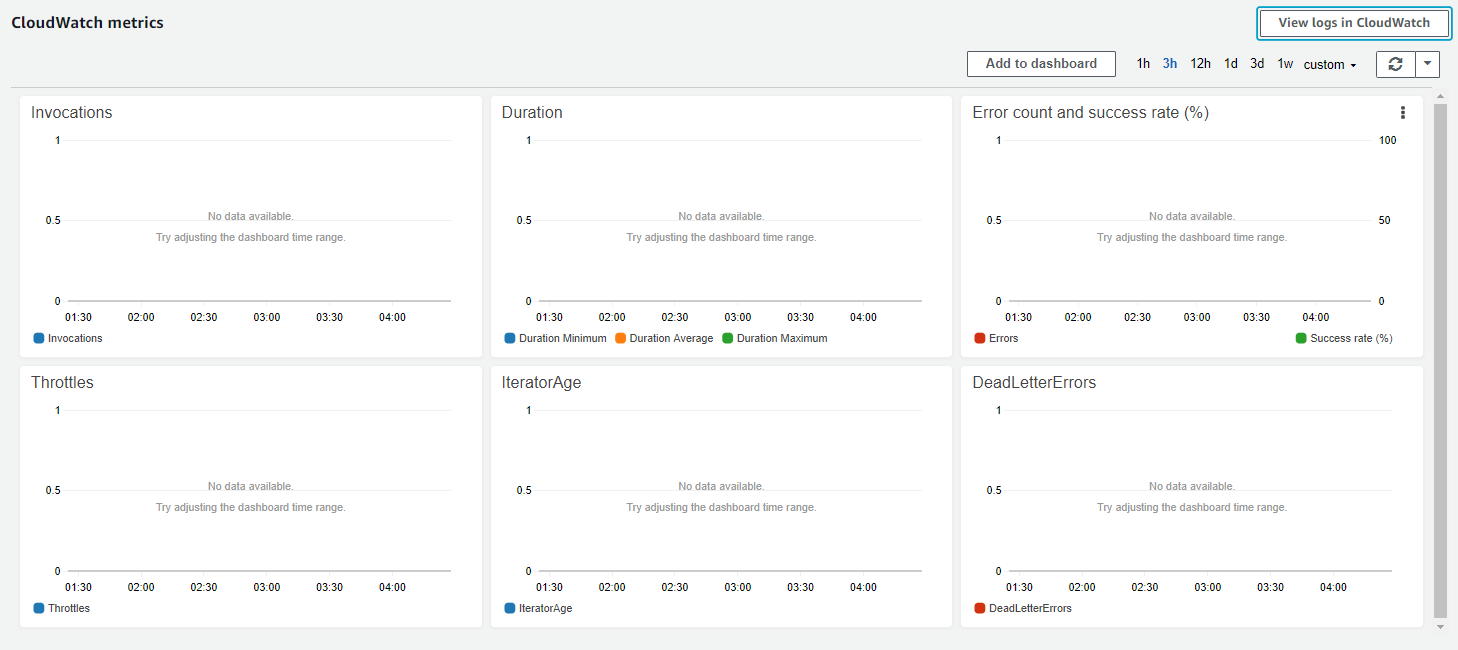

- Öffnen Sie in Ihrer AWS-Konsole **Dienste > Rechnen > Lambda > Funktionen > Wählen

Sie {auto-remediate function} > Überwachung.** Sie können auch die Lambda-Überwachungsdiagramme

überprüfen, um zu verstehen, ob auto-remediate-v1-AutoRemediateOrchestrator und seine Unterfunktionen ausgelöst werden.

Beitrag zum Auto-Remediation-Projekt

Sie können unseren eigenen Auto-Remediation-Code forken und modifizieren, aber Cloud Risk Management bietet keinen Support für geforkte Codes. Sie können jedoch Pull-Requests für unseren

Auto-Remediation-Code einreichen, und wenn diese genehmigt werden, wird der Code von

unserem Customer Success Team unterstützt.